※ 경기도 x MS 의 클라우드 강의 내용 중 주관적으로 낮설거나 헷갈리는 내용을 정리합니다. 모든 저작권은 해당 기관에 있습니다.

1. 네트워크 기초

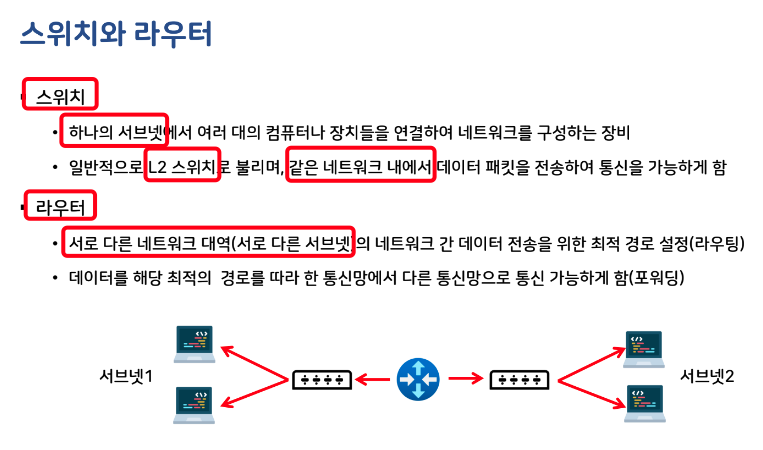

- 라우터(L3), 스위치(L2)

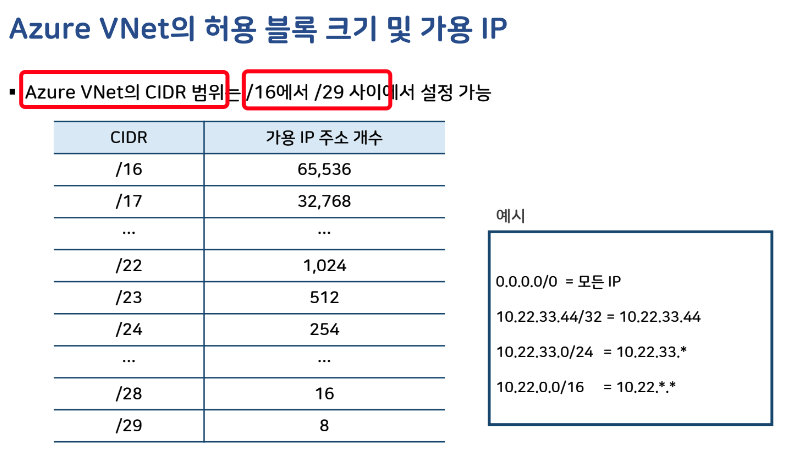

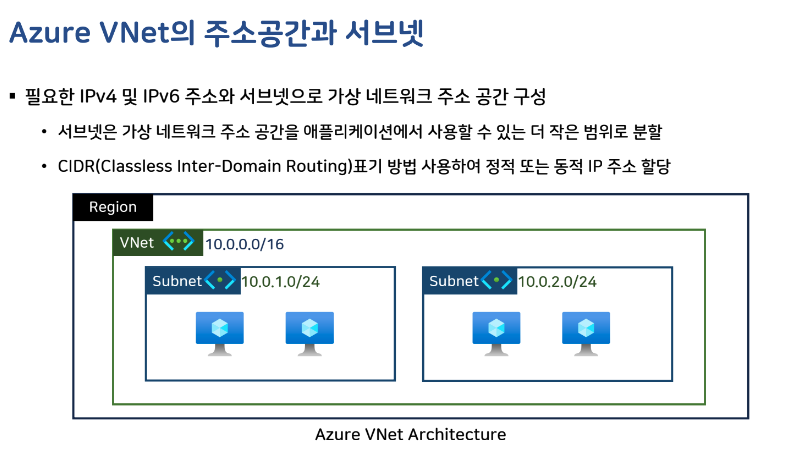

- Azure( /16 ~ /29) , Aws(/16 ~ /28), GCP(/8 ~ /29)

- 172.0.0.0 ~ 172.15.0.0, 172.32.0.0 ~ 172.255.0.0 은 공인 IP 대역이다.

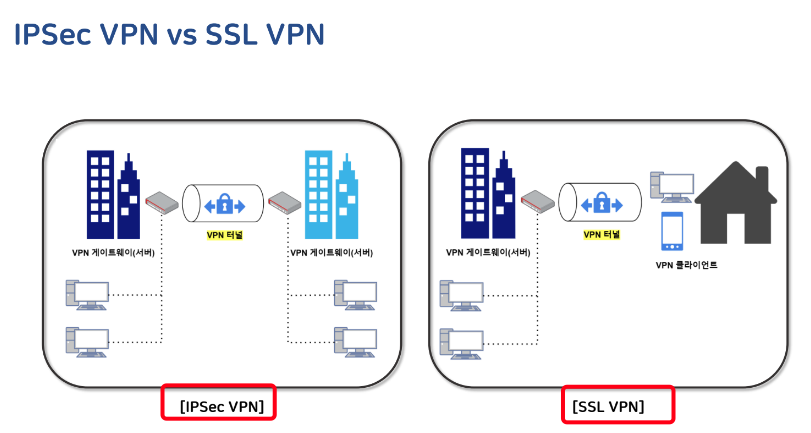

- IPSec VPN : 양 서버간 라우터 장비간에 터널링을 해서 통신 (cloud - on-premise) -> 하이브리드 클라우드 / Aws site-to-site VPN / 본점-지점연결

- SSL VPN : 라우터는 서버쪽에 하나만 존재! / 원격접속

2. Azure Networking

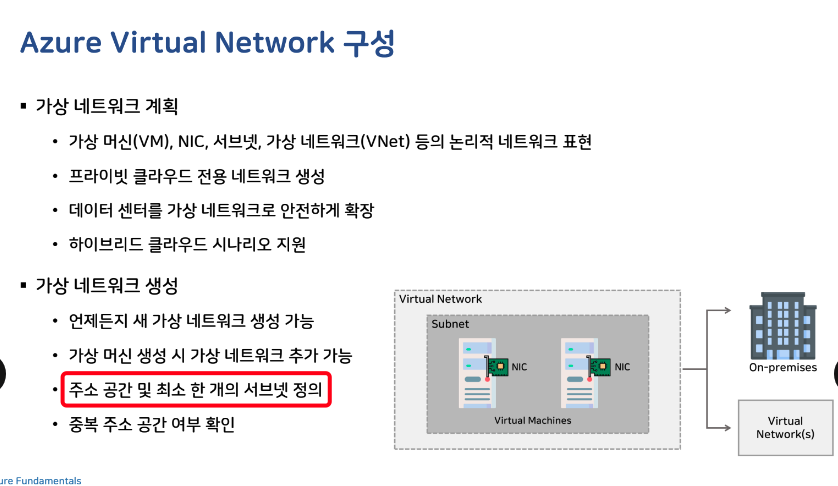

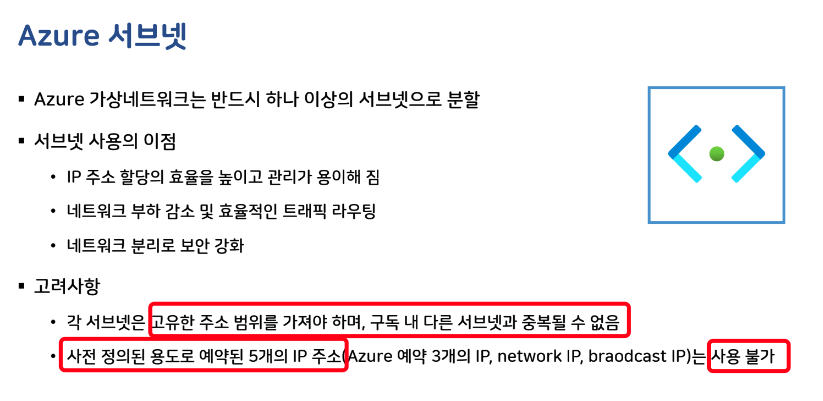

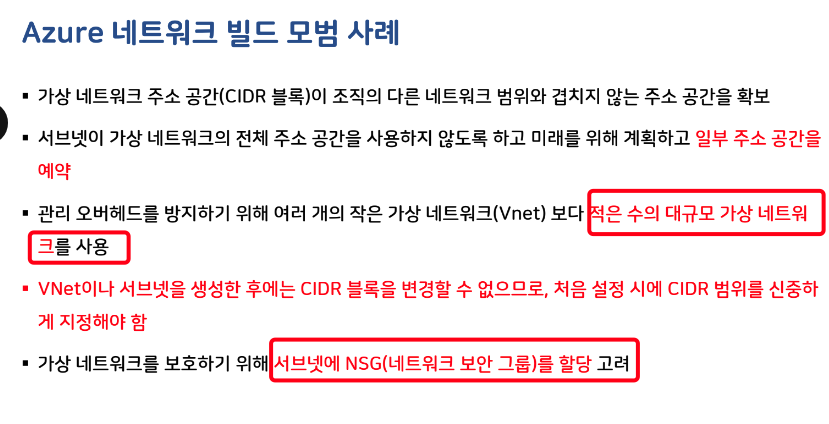

- vnet 간 peering 시 양쪽 vnet cidr는 중복되면 안된다.

- Vnet만 존재하면 VM 못만든다. 최소 하나의 서브넷이 정의되어야 한다.

- Vnet 과 VM의 상호 연결을 위해 VM마다 최소 하나 이상의 NIC가 필요하다.

- public subnet은 DMZ라고 불린다. Internet과 private subnet 사이의 완충지로서 역할을 한다.

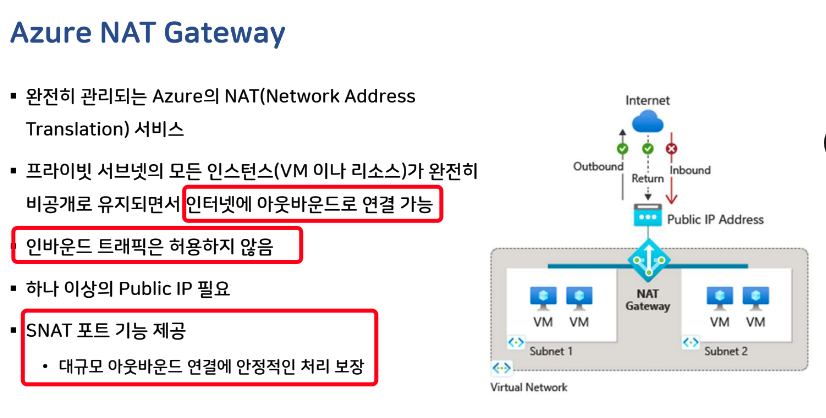

- priavte subnet의 inbound traffic은 막혀있고, 필요시 outbound를 NAT를 이용해 가능하다. NAT에 public IP가 하나 부여된다.

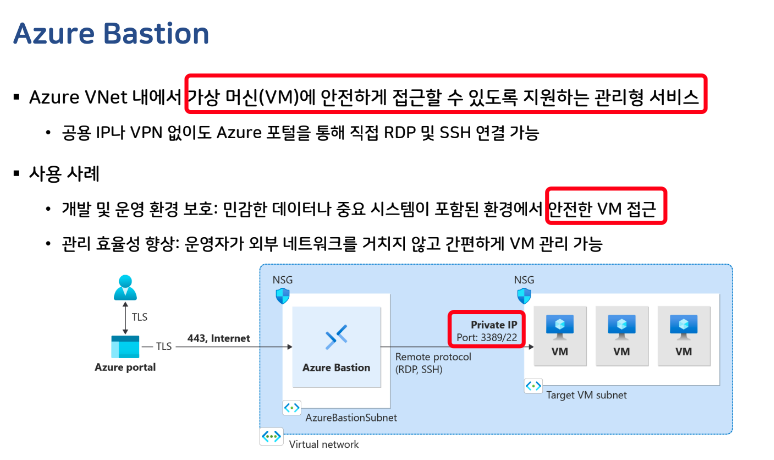

- private subnet의 inbound가 막혀 있으므로, 관리자가 접근할때 public subnet에 bastion host를 만들어서 이용한다.

- Azure에는 Bastion 리소스가 존재해서, 좀더 쉽게 활용가능하다. Bastion은 Bastion을 위한 별도의 서브넷을 만들어주어야 한다.

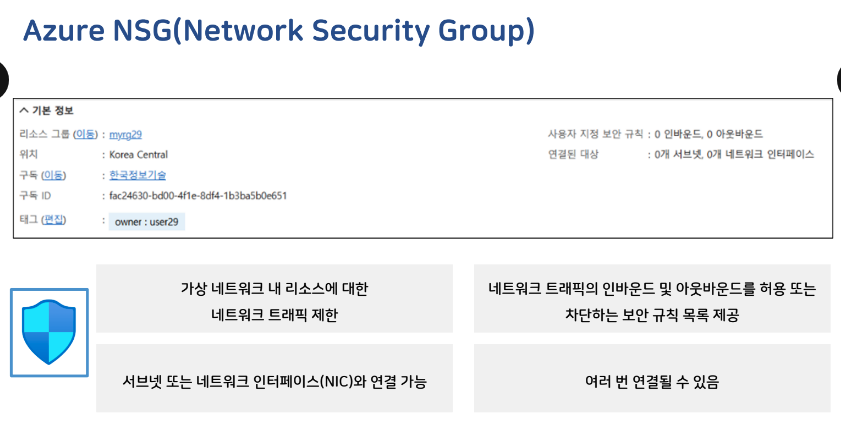

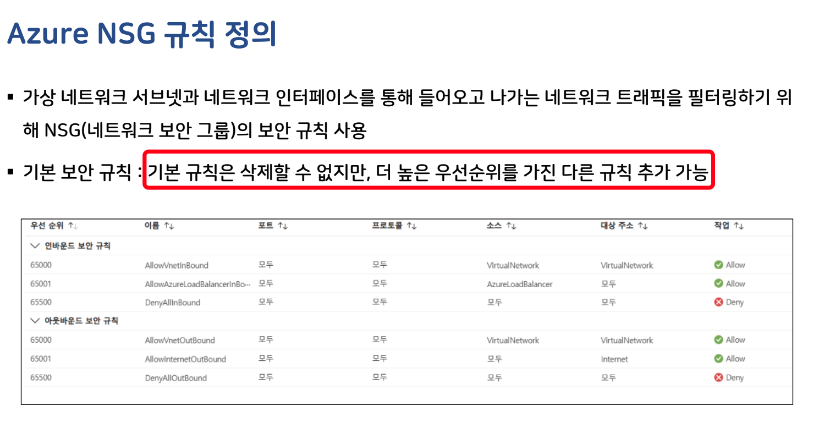

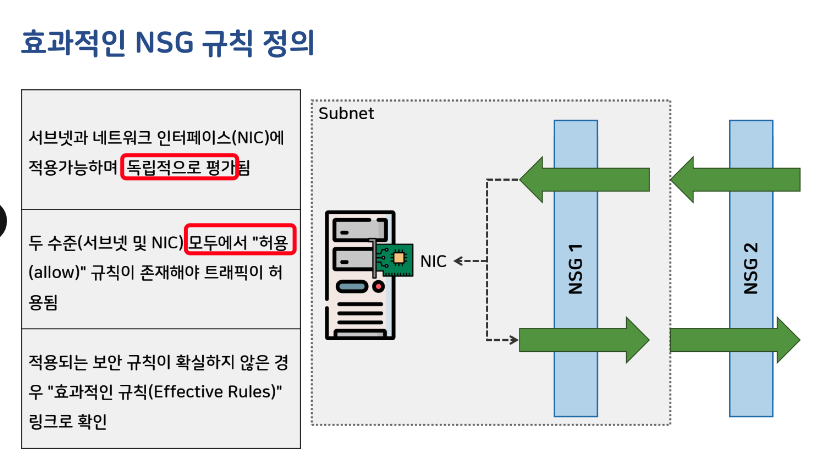

- Aws 가 각각 서브넷, Ec2에 NACL, SG 으로 방화벽 치는것과 달리, Azure는 NSG(Network Security Group)으로 둘다 가능하다.

- 별도의 NSG를 만들어서 subnet, vm에 각각 할당하는 것이 좋다.

3. Azure Network 추가 고려사항

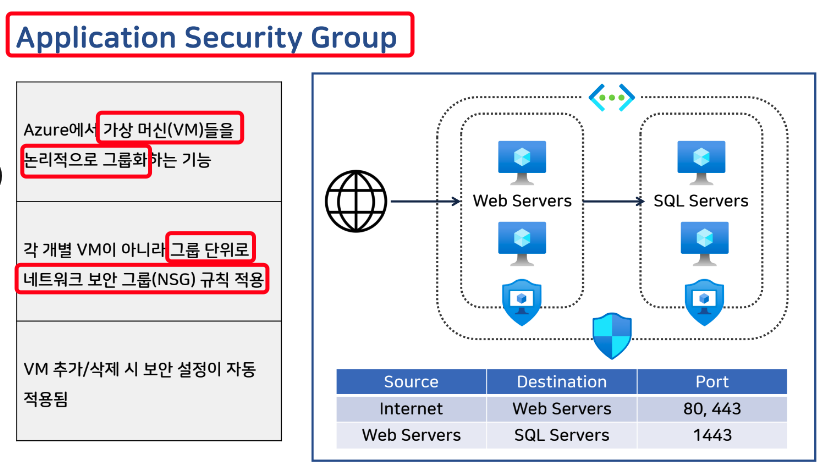

- ASG는 vm묶어서(논리적으로) 한꺼번에 같은 NSG 적용하고 싶을때 사용

- SNAT 포트는 각각의 VM에 전용포트를 지정,부여 하는 기능을 말한다. S는 static을 의미

- Azure Bastion 은 완전관리형 서비스로 설정필요없이 사용가능

- Bastion host의 번거로움을 해결해줌

- bastion 접속서버 링크 공유기능이 존재함

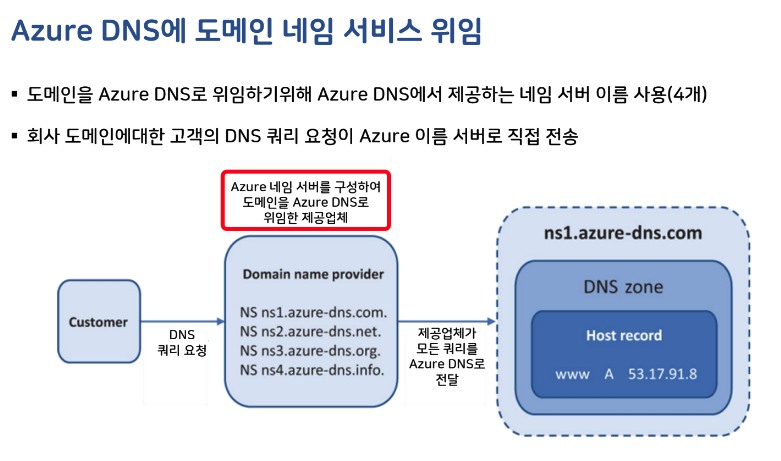

4. Azure DNS

- Azure DNS 는 Traffic Manager와 연동이 가능하다.

- 위 두기능을 합친게 Aws Route 53이라고 볼수 있다. 즉 Route53의 리전간 로드밸런싱 기능을 수행하는게 Traffic Manager라는 서비스로 존재