ACL이란?

네트워크 보안의 핵심 구성 요소이다

네트워크 장비내에서 데이터의 패킷의 흐름을 제어하는데 사용한다.

해당 규칙이 허용이냐/차단이냐 조건에 따라 패킷 흐름을 허용 및 차단을 진행한다.

나는 ACL을 주로 라우터와 스위치와 같은 네트워크 장비 관리자-PC이외에 접근하지 못하도록 작업을 믾이 진행하였다.

ACL종류

표준ACL(Standard-ACL)

1.소스IP기준

2.특정 소스 IP에서 오는 트래픽제어

3.네트워크로 들어오는 특정 호스트 차단

4.ACL번호 1~99

확장 ACL(Extended-ACL)

1.소스 및 목적지 IP, 프로토콜, 포트 번호

2.프로토콜 포함 세밀하게 작업할수 있다.

3.특정 서비스 SSH TELNET같은 접근제어

4.ACL번호 100~199

주의사항

ACL 수행과정

UP-Down 방식으로 위에서부터 정책을 확인하면서 내려 옴

ACL 유의사항

accelist-list 1 permit host 1.1.1.1 적용 후

맨 마지막에 permit any를 적용하지 않으면 전부 deny처리 한다.

ACL 인터페이스

인터페이스에 access-group 명령어가 적용되지 않으면 전부 permit이 된다.

access-list 필터링 정책이 적용이 되지 않는다.

ACL 설정예제

1.표준 ACL구성

access-list 1 deny ip 1.1.1.1 //ip 1.1.1.1 차단

access-list 1 permit any //위에 있는 ip를 제외한 트래픽을 허용

interface fa0/0

ip access-group 1 out //fa0/0 인터페이스에서 나가는 트래픽에 대해 ACL100을 적용

2.확장 ACL구성

access-list 100 deny tcp any host 2.2.2.2 eq22 //모든 출발지 IP주소에서 2.2.2.2의 목적지의 SSH 원격접속을 차단

access-list 100 permit ip any any: 위 조건을 제외한 모든 트래픽을 허용

interface fa0/0

ip access-group 1 in //fa0/0 인터페이스에서 들어오는 트래픽에 대해 ACL100을 적용

ACL 실습

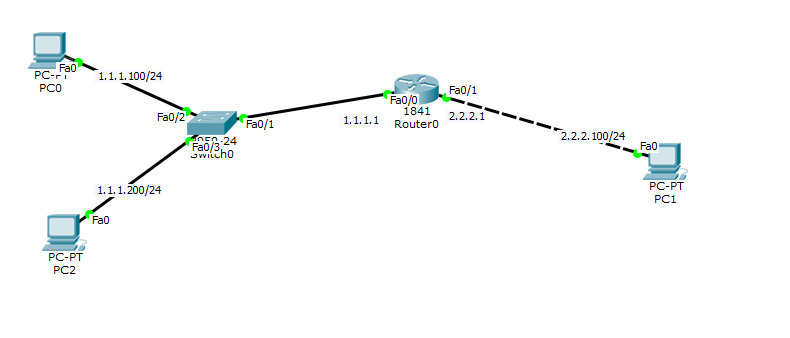

표준 ACL구성 예제

interface FastEthernet0/0

ip address 1.1.1.1 255.255.255.0

duplex auto

speed auto

!

interface FastEthernet0/1

ip address 2.2.2.1 255.255.255.0

ip access-group 1 out

duplex auto

speed auto

!

interface Vlan1

no ip address

shutdown

!

ip classless

!

ip flow-export version 9

!

!

access-list 1 deny host 1.1.1.100

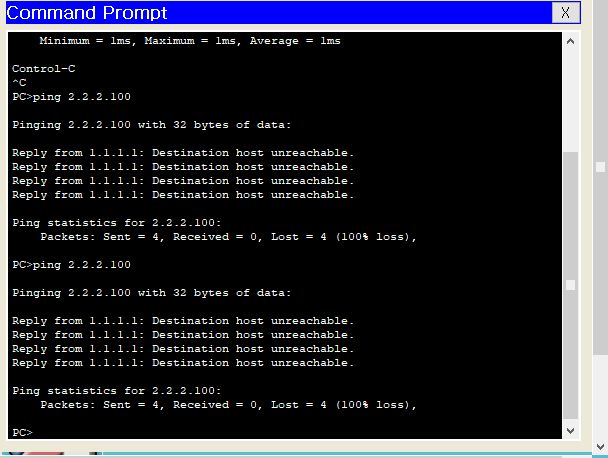

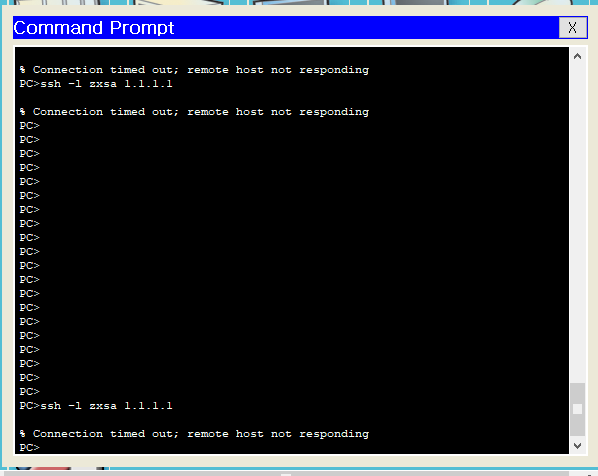

access-list 1 permit any위 access-list 구성 후 outbound 형식으로 구성 후 1.1.1.100에서 2.2.2.100으로 통신을 시도하면 인터페이스에 할당에 ACL정책으로 인하여 아래사진처럼 통신이 안될 것이다

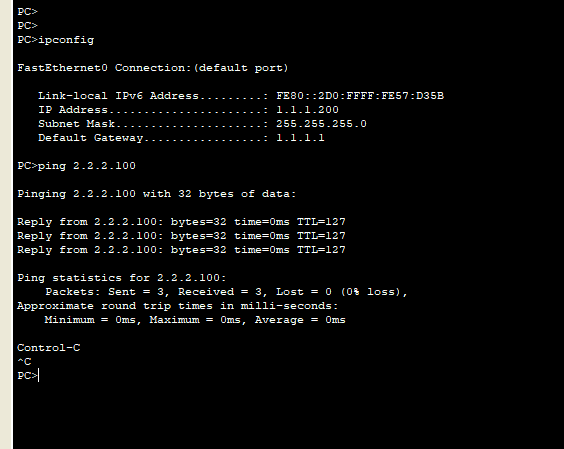

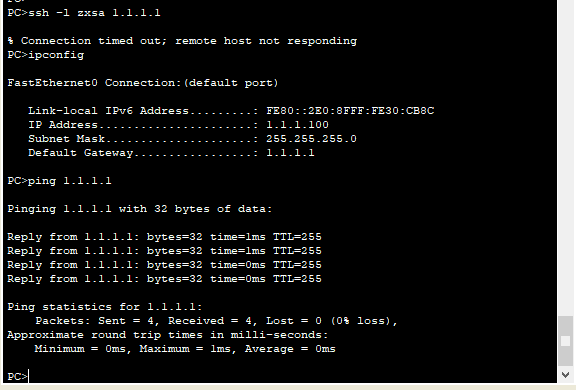

위PC 1.1.1.200 IP를 갖고 있는 호스트 2.2.2.100이란 잘통신이 된다.

첫번째 ACL조건에 적합하지 않아 탑다운 방식으로 인하여 다운 다음정책으로 내려가서 통신할 수 있다.

확장 ACL구성 예제

interface FastEthernet0/0

ip address 1.1.1.1 255.255.255.0

ip access-group 100 in

duplex auto

speed auto

!

interface FastEthernet0/1

ip address 2.2.2.1 255.255.255.0

duplex auto

speed auto

!

interface Vlan1

no ip address

shutdown

!

ip classless

!

ip flow-export version 9

!

!

access-list 100 permit tcp host 1.1.1.200 any eq 22

access-list 100 permit tcp host 2.2.2.100 any eq 22

access-list 100 deny tcp any any eq 22

access-list 100 permit ip any any

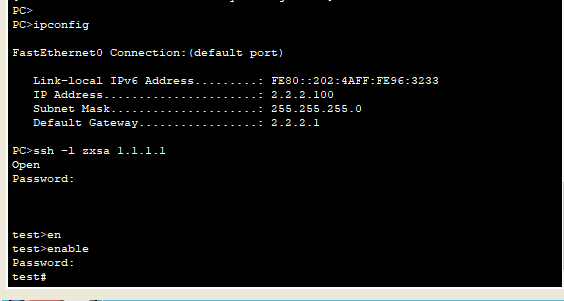

그렇다 위 ACL조건때문에 1.1.1.200 또는 2.2.2.100 IP이외에 SSH로 원격 접근제어를 할 수 없을 것이다.

하지만 아래사진처럼 ICMP정도는 확인할 수 있다. 맨 마지막 ACL조건때문에

위사진은 ACL정책에서 permit을 허용해준 host이다 때문에 조건이 일치하여 SSH원격 접속을 허용해준다.

위 해당 확장ACL방식은 필드에서 가장 많이 사용되는 ACL이며 보안취약점에서도 나오는 부분이기때문에 ACL개념 동작방식은 숙지해놓은게 좋을 것 이다.