ACL이란?

네트워크에서의 ACL은 특정 네트워크 장비에 대한 접근 권한을 제어하는 목록이다.

ACL을 사용하여 특정 IP주소, 프로토콜, 포트 등에 대한 접근을 허용하거나 차단할 수 있다.

ACL의 필요성

ACL을 설정함으로써 네트워크 보안성을 높이고, 불필요한 네트워크 트래픽을 차단할 수 있다.

Standard ACL

패킷의 출발지 IP 주소만으로 트래픽을 매칭시킨다.

- Standard Numbered ACL

- Standard Named ACL

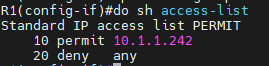

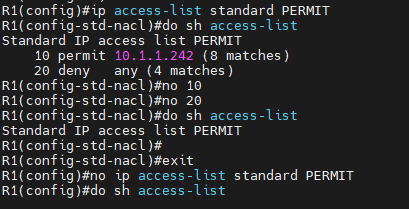

-ACL(Standard Named) 생성

R1(config)#ip access-list standard PERMIT

R1(config-std-nacl)#permit 10.1.1.242

R1(config-std-nacl)#deny any10.1.1.242 -> 패킷의 출발지(source)IP 입력 deny any -> 마지막은 무조건 차단이기 때문에 적용하지 않아도 되지만 로그 확인용으로 설정

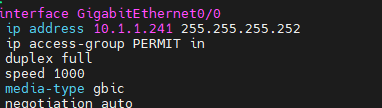

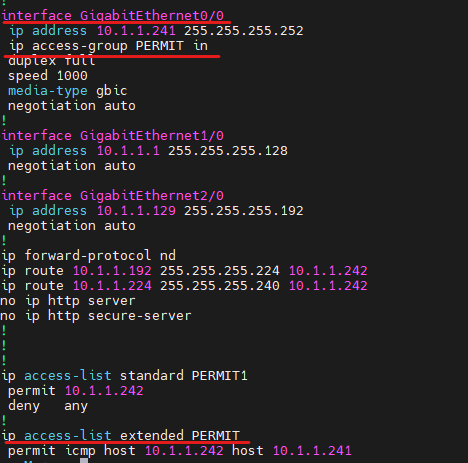

-인터페이스에 적용

R1(config)#int g0/0

R1(config-if)#ip access-group PERMIT ing0/0에 들어오는 패킷을 대상으로(in) 허용 -->R2(10.1.1.242)에서 보내는 패킷은 허용 나머지 (PC3,PC4)차단됨 -->R1-g0/0에 ACL을 적용했기 때문에 PC1, PC2는 패킷 전송 가능

-확인

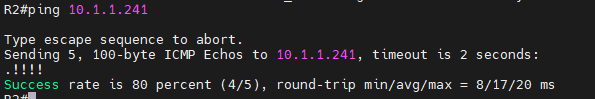

R2>ping 10.1.1.241

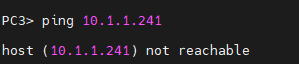

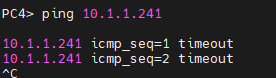

PC3>10.1.1.241

PC4>10.1.1.241

-ACL 삭제

R1(config-std-nacl)#no 10

R1(config-std-nacl)#no 20standard PERMIT ACL 안의 설정을 삭제

R1(config)#no ip access-list standard PERMIT

standard PERMIT ACL 자체를 삭제

Extended ACL

패킷의 출발지 IP 주소, 목적지 IP주소, 포트, 프로토콜을 기준으로 트래픽을 매칭시킨다.

- Extended Numbered ACL

- Extended Named ACL

-ACL(Extended Named) 생성

R1(config)#ip access-list extended PERMIT

R1(config-ext-nacl)#permit icmp host 10.1.1.242 host 10.1.1.241

R1(config-ext-nacl)#deny icmp any anyip permit 프로토콜 host 출발지IP host 목적지IP

-인터페이스에 적용

R1(config)#int g0/0

R1(config-if)#ip access-group PERMIT inR2>ping 10.1.1.241 성공 PC3,PC4>ping 10.1.1.241 실패