1. 관련 법령

2. 개요

- 90일간의 CloudTrail 로그는 [이벤트 기록] 탭에서 확인이 가능하지만, 그 이상 기간이 경과된 CloudTrail 로그는 추적(Trails)을 설정하지 않은 경우 삭제됨

- 따라서 CloudTrail 로그의 장기간 보관ㆍ관리를 위해 추적(Trails) 설정 필요

- [주의] CloudTrail 추적 설정 과정에서 수집 대상 로그 이벤트로 [데이터 이벤트], [Insights 이벤트]를 선택할 경우 요금이 발생하므로 설정 전 면밀히 검토 필요

3. 취약점 판단 기준

- CloudTrail 추적을 설정하지 않은 경우 취약

- CloudTrail 추적을 설정한 경우 취약하지 않음

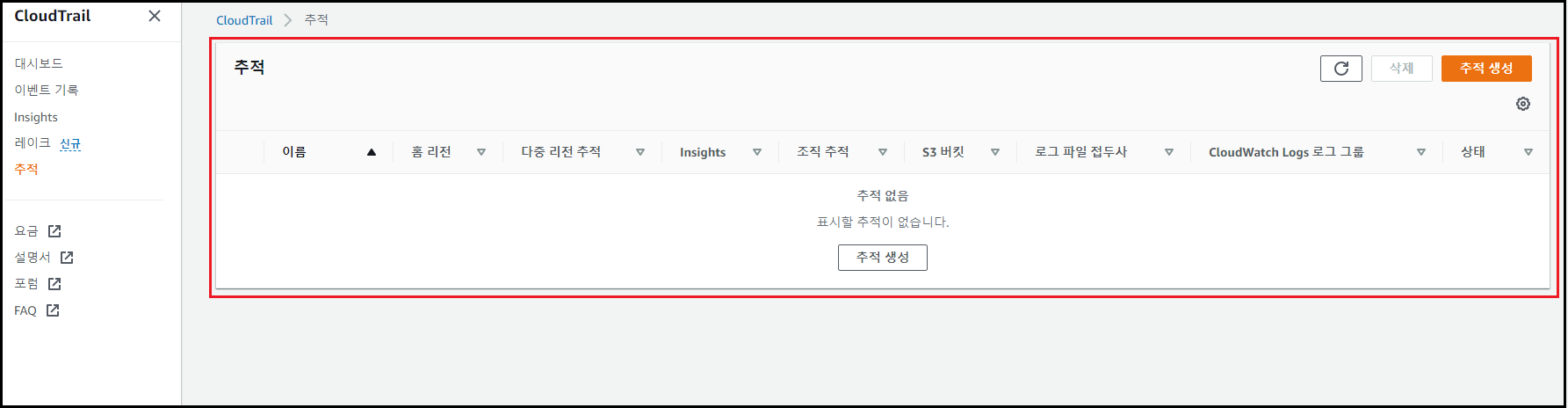

4. 취약점 확인 방법

- 관리 콘솔에서 [CloudTrail] 검색 → [추적] 메뉴 클릭

- 추적 생성 여부 확인

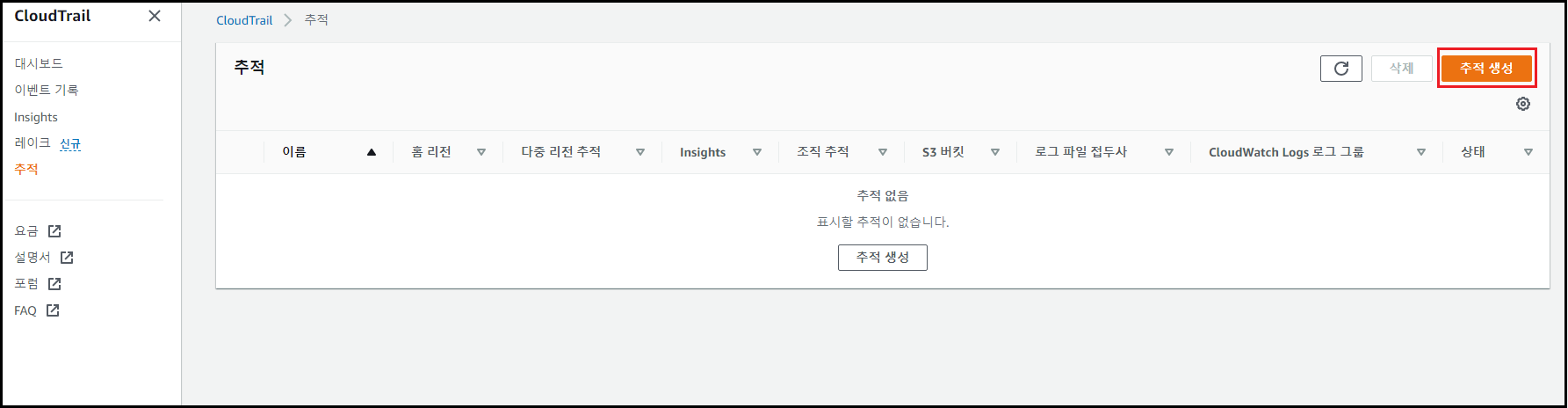

5. 취약점 조치 방법

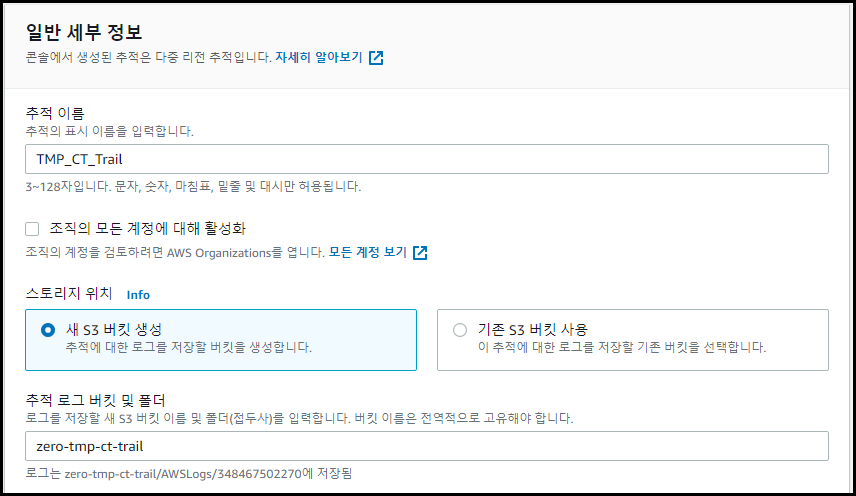

- 관리 콘솔에서 [CloudTrail] 검색 → [추적] 메뉴 클릭 → [추적 생성] 클릭

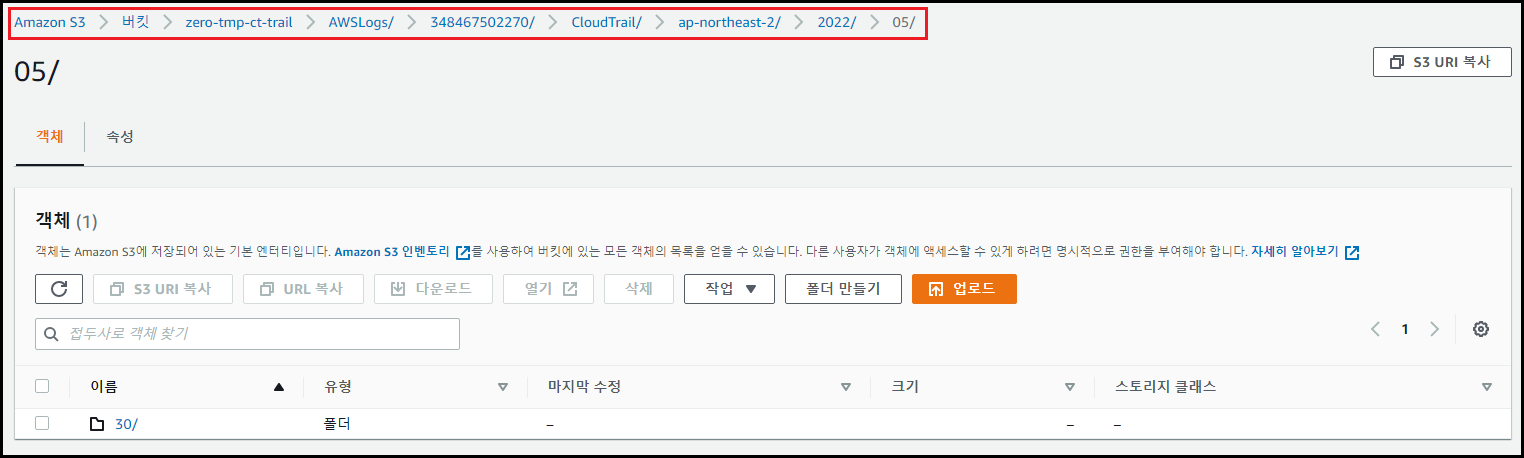

- CloudTrail 로그가 저장될 S3 지정

- 수집할 로그 이벤트 유형 선택

-

추적 생성 확인 및 S3에 CloudTrail 로그 저장 여부 확인