1. 관련 법령

2. 개요

- S3 버킷을 퍼블릭에 공개해 유저가 접근할 수 있도록 하는 경우 오브젝트에 대한 액세스 로그 생성 및 보관 필요

- 오브젝트 액세스 로그를 생성하기 위한 방법으로 CloudTrail과 S3를 활용할 수 있는데 AWS 도큐먼트는 CloudTrail을 활용한 방법을 권장

- [주의] CloudTrail을 활용해 S3 오브젝트 액세스 로그를 생성하는 경우 요금이 발생하므로 설정 전 면밀히 검토 필요

3. 취약점 판단 기준

- S3 오브젝트에 대한 액세스 로그를 생성하지 않거나, 액세스 로그를 1년 이상 보관하지 않는 경우 취약

- S3 오브젝트에 대한 액세스 로그를 생성하고, 액세스 로그를 1년 이상 보관하는 경우 취약하지 않음

4. 취약점 확인 방법

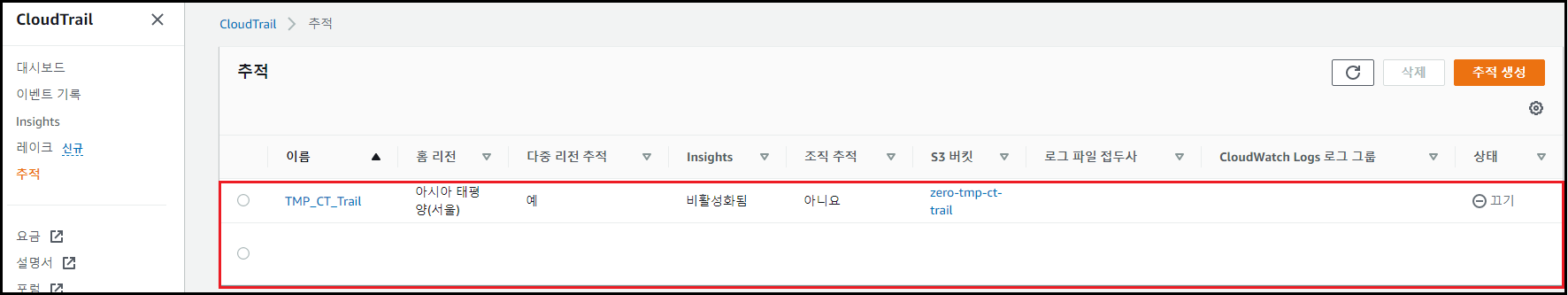

- 관리 콘솔에서 [CloudTrail] 검색 → [추적] 메뉴 클릭

- S3 오브젝트의 액세스 로깅을 설정한 추적 존재 여부 확인

5. 취약점 조치 방법

-

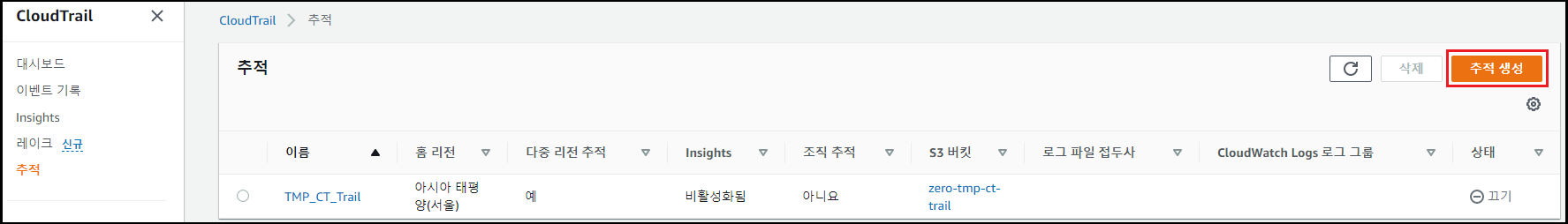

관리 콘솔에서 [CloudTrail] 검색 → [추적] 메뉴 → [추적 생성] 클릭

-

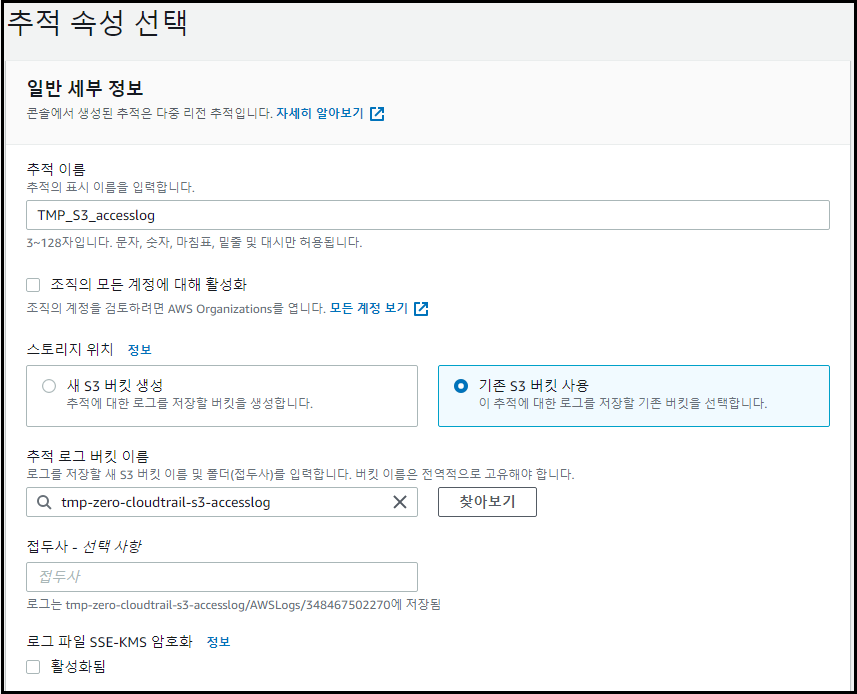

추적 속성 설정

-

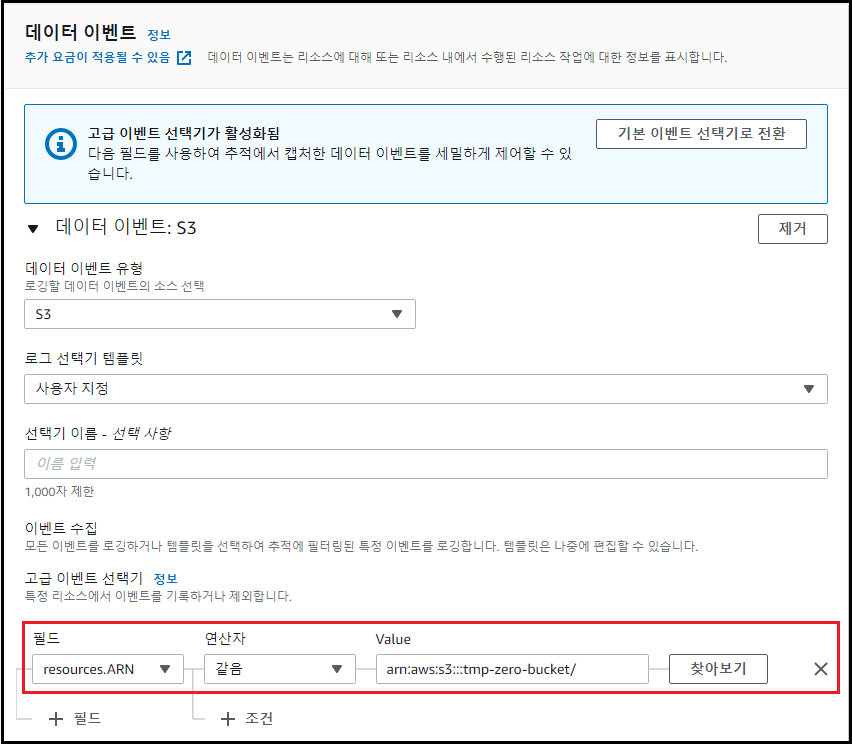

이벤트 유형 [데이터 이벤트] 선택

-

데이터 이벤트 설정

- 데이터 이벤트 유형 : S3

- 로그 선택기 템플릿 : 사용자 지정

- 필드 : resources.ARN

- 연산자 : 같음

- Value : 액세스 로그를 저장하고자 하는 버킷의 ARN 선택

-

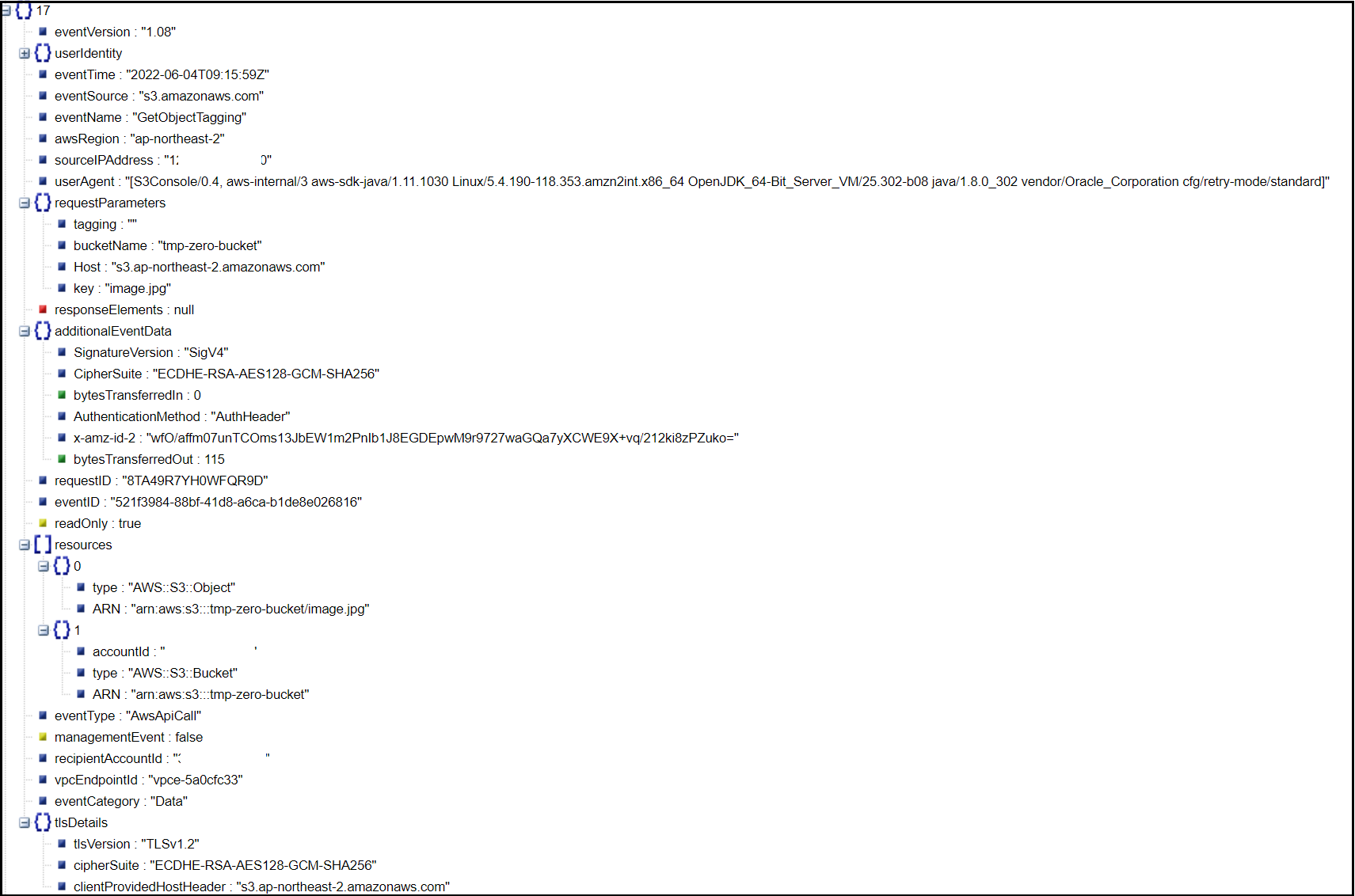

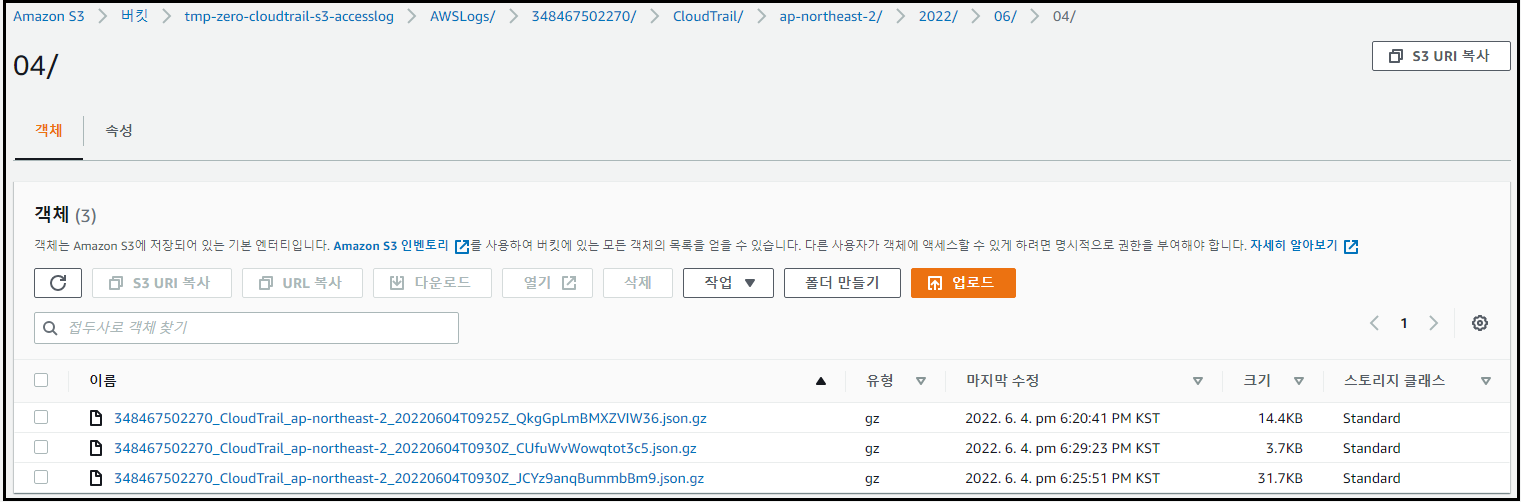

CloudTrail 로그를 저장하는 버킷에서 S3 오브젝트 액세스 로그 저장 여부 확인(실시간으로 로그가 저장되는 것은 아니고, 약 5분 이내 확인 가능)

-

JSON 뷰어 등을 활용해 세부 로그 정보 확인 가능