L2 Switch, L3 Switch?

- Switch는 우리의 명령 없이는 L2 모드로 동작

- 일반적으로 부르는 Switch는 L2 Switch

- L3 모드로 동작하도록 만들기 위해서는 따로 명령을 내려줘야 함

L3 Switch 특징

- Router의 기능을 할 수 있음

- Routing-Table 형성

- L3 Switch는 VPN 기능이 없음

- L3 Switch는 NAT 기능이 없음

- 스위치의 L3 모드 기능

https://m.blog.naver.com/sjw96007/221685325059

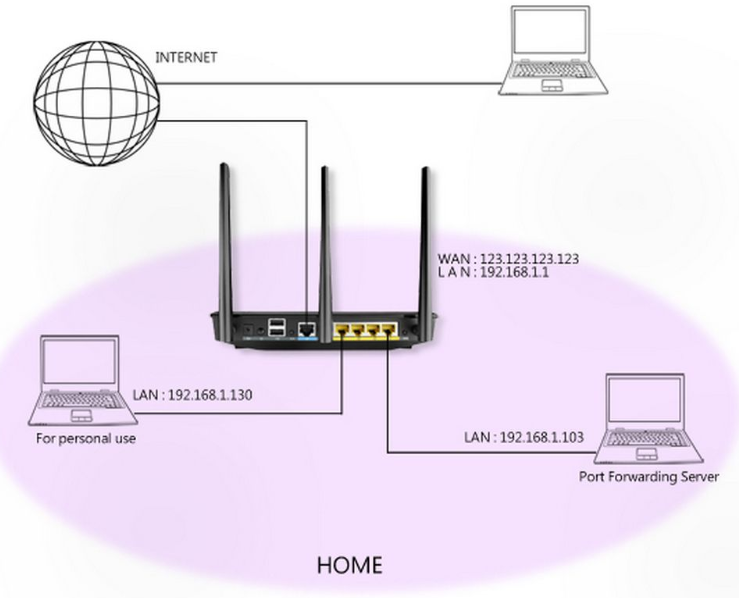

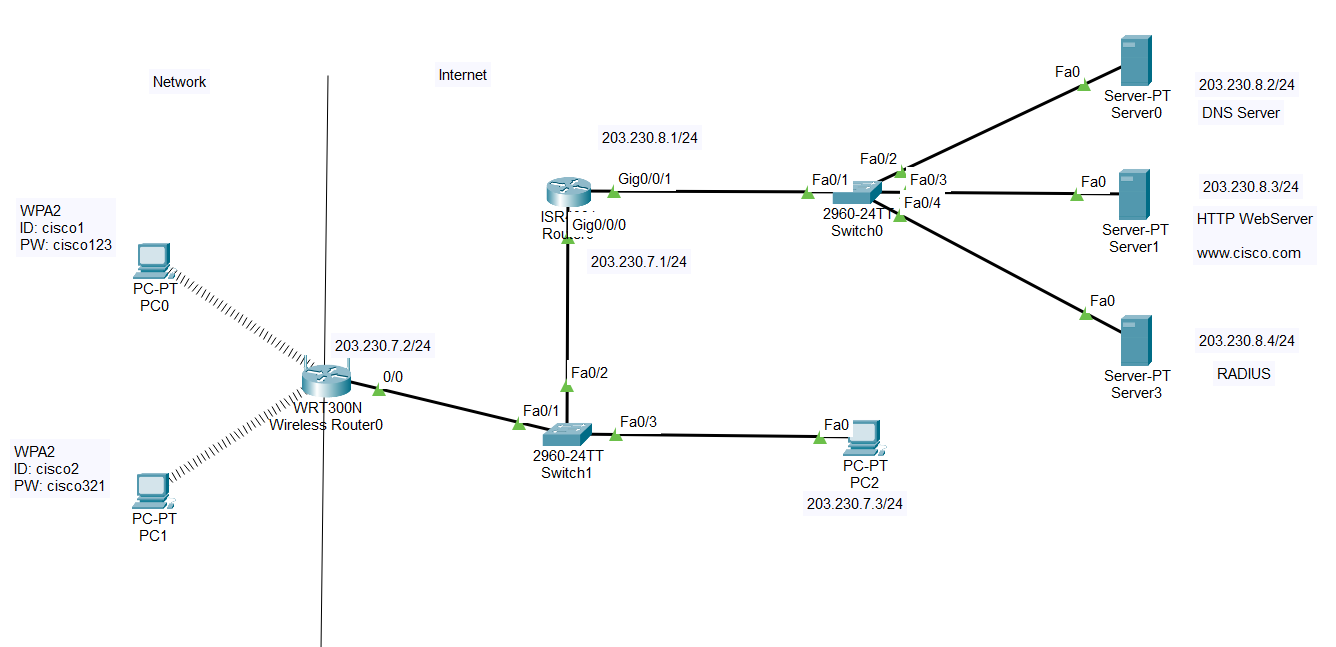

Wireless Router가 사용된 네트워크에서의 공인/사설 IP 사용

-

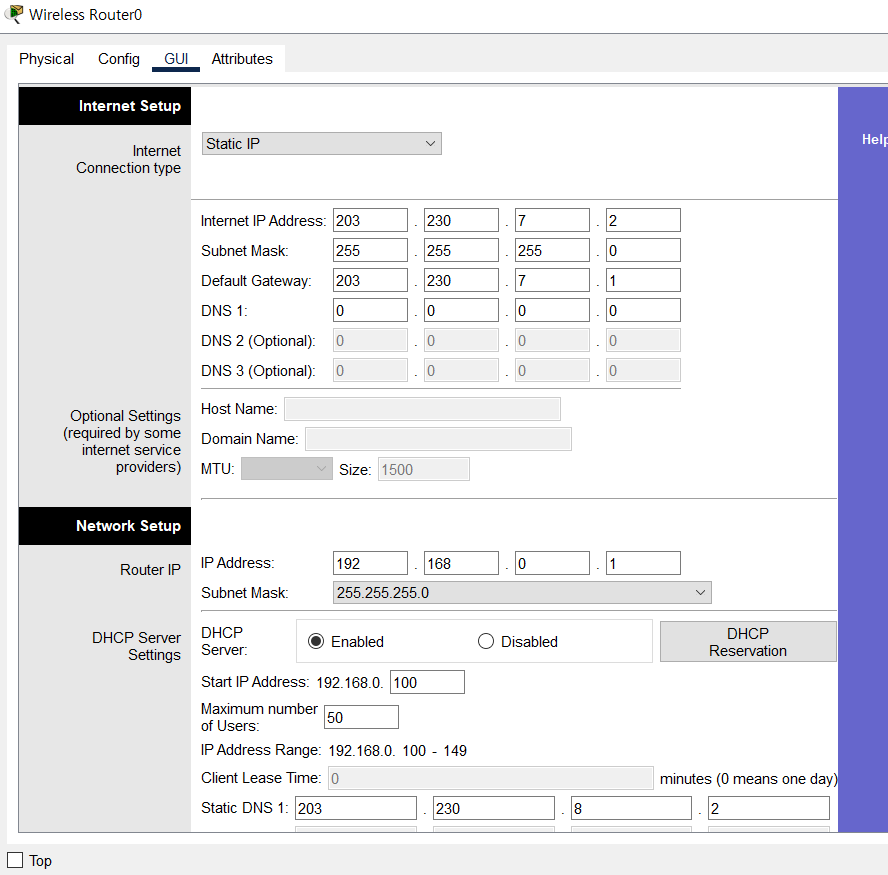

무선 라우터를 기준으로 DHCP 프로토콜을 통해 사설 IP를 받는 PC가 있는 구역이 Network 영역

- DHCP를 통해 받는 사설 IP는 대부분 192.168.0.XXX 형태

-

무선 라우터를 기준으로 Server로 통하는 또 다른 유선 라우터로 이어지는 포트가 존재하는 구역이 Internet 영역

-

인터넷과 연결되는 무선 라우터 포트에는 공인 IP를 사용하는 것이 정상

-

위의 무선 라우터와 연결된 네트워크 영역에서 사설 IP를 사용하는 것은 필수가 아님(네트워크 내부에서 사설 주소를 사용하면 외부 IP 접근 차단이 가능하기 때문에, 일반적으로 네트워크 구조를 통한 보안을 위해 사용)

-

웹 서비스를 제공하는 Server를 향한 포트 IP는 무조건 공인 IP 사용

- 사설 IP를 사용하면 Internet에 존재하는 공인 IP와 충돌하여 사용자 특정이 불가능해지고, Server에서 제공하는 웹 서비스를 이용할 수 없게 됨

-

단순 패킷 전송만 실행하는 개인 PC를 향한 IP는 사설IP 사용해도 문제 없음

- 외부의 다른 네트워크와 연결되지 않고 내부적으로 개인 PC들끼리만 통신이 이루어지기 때문

-

사설 IP 사용은 네트워크 구조를 통한 기본적 보안 체계 구축이 가능하기에 따로 소프트웨어 영역이나 네트워크 보안 기술을 사용할 필요 없이 기본적 보안 성격을 가질 수 있음

-

이를 통해 알 수 있는 네트워크 보안의 3가지 주요 요소는 다음과 같음

- 네트워크 구조

- 모니터링

- 보안 기술

세션 계층(Layer 5)

- Message 형식의 Data 송수신

- 세션 연결의 설정과 해제 = 통신의 시작과 종료

http, https

- 세션 계층에서 PC가 http(telnet) 요청을 보냈을 때, Server에서 http 포트를 더이상 사용하지 않는다면?

- http port 80에서 https(SSH) port 443으로 port redirection 실행

- telnet과 SSH 모두 원격 접속을 의미

- telnet은 통신 내용이 그대로 외부에 노출

- SSH는 통신 내용을 암호화 하여 외부에서 열람 불가능

응용 계층(Layer 7)

- 응용 프로그램과 통신 프로그램 사이를 이어주는 계층

- 여러 프로토콜을 사용

- 그 중 모니터링에 사용되는 프로토콜, SNMP(Simple Network Management Protocol)

SNMP

- 여러 버전이 있음(V1, V2, V2C, V3)

- 호환성이 가장 좋은 버전이 V2C 이기에 보편적으로 V2C 사용

Wireless Router

- 4개의 노란 구역의 Port는 LAN Port, End Device와 연결되어야 함

- 가정 내부 기기 사이, 개인과 개인 사이 네트워크 연결에 사용

- 파란 구역의 Port는 Internet Port, Switch와 연결되어야 함

- 사무실과 사무실, 그룹과 그룹 사이 네트워크 연결에 사용

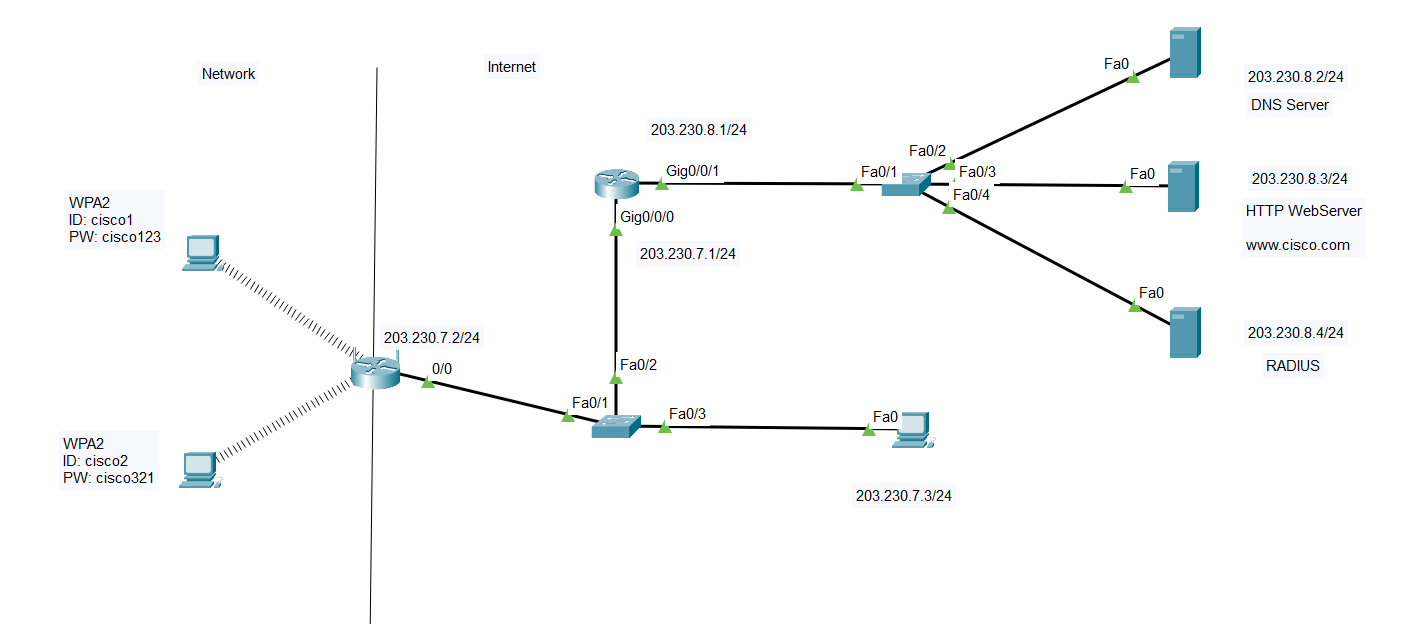

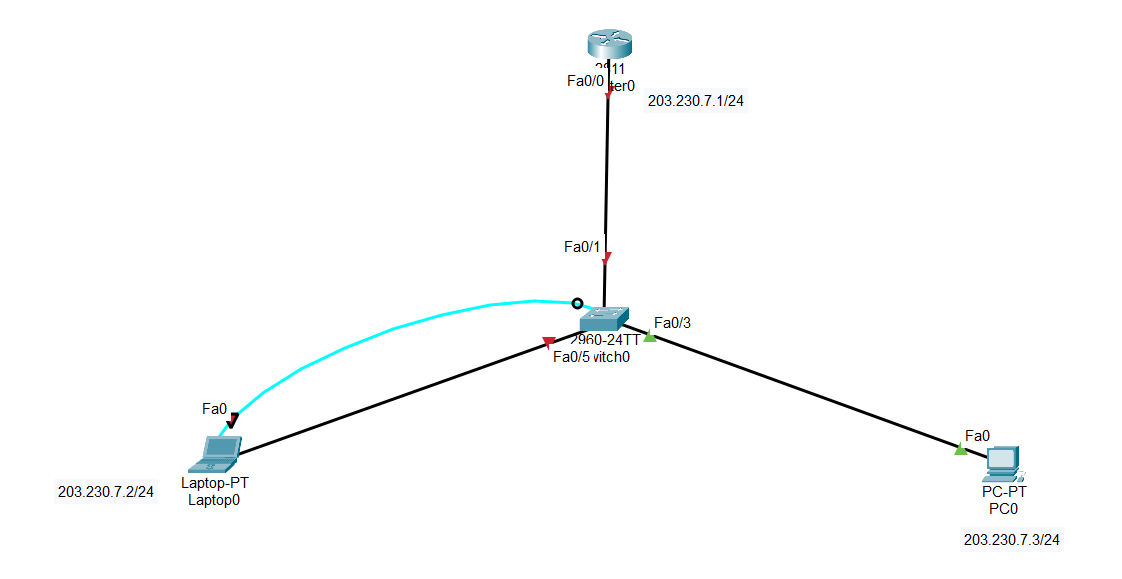

Wireless Router를 응용한 DNS Server Topology 구성

- 기본 토폴로지 구성도(앞서 사설/공인 IP를 설명할 때 쓰인 그 토폴로지)

- 각 End Device에 IP 배정

- 무선 라우터와 무선으로 연결되는 PC는 DHCP를 통해 사설 IP 할당

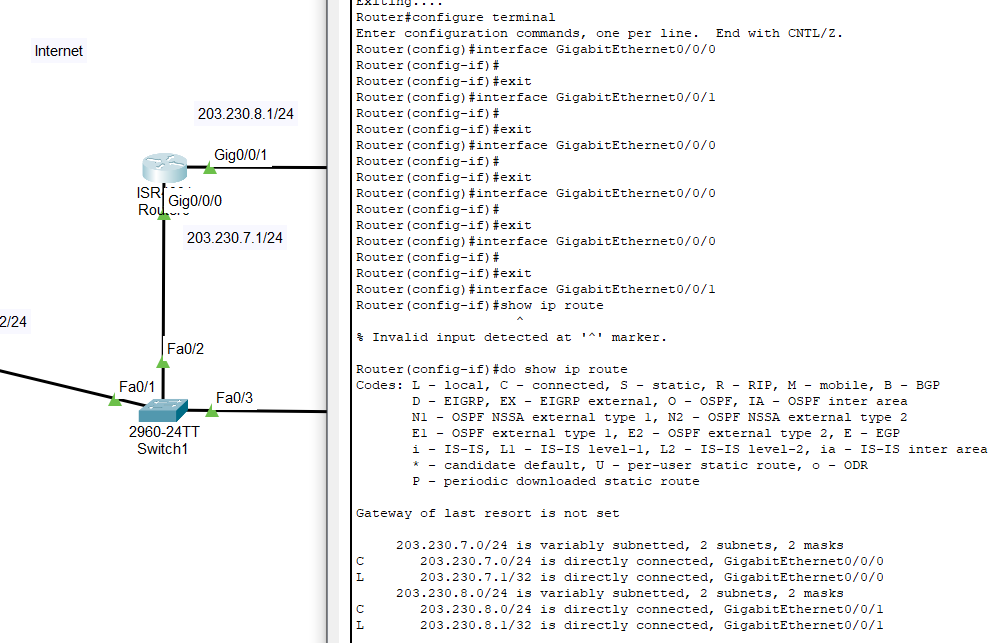

- 서버와 연결된 Router의 각 포트에 IP 할당 및 shut down 해제

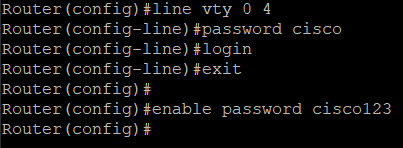

- 위의 사진은 WirelessRouter-Switch와 Server-Switch 사이에 존재하는 Router

- gig0/0/0에는 203.230.7.1, gig0/0/1에는 203.230.8.1 설정

- 여기서 알 수 있는 정보, gig0/0/0과 gig0/0/1은 각각 다른 네트워크 포트

- gig는 GigaEthernet 의미, FastEthernet(fa)의 데이터 전송 속도 100Mbit/s보다 큰 Giga 단위의 비트를 초 단위로 전송 가능

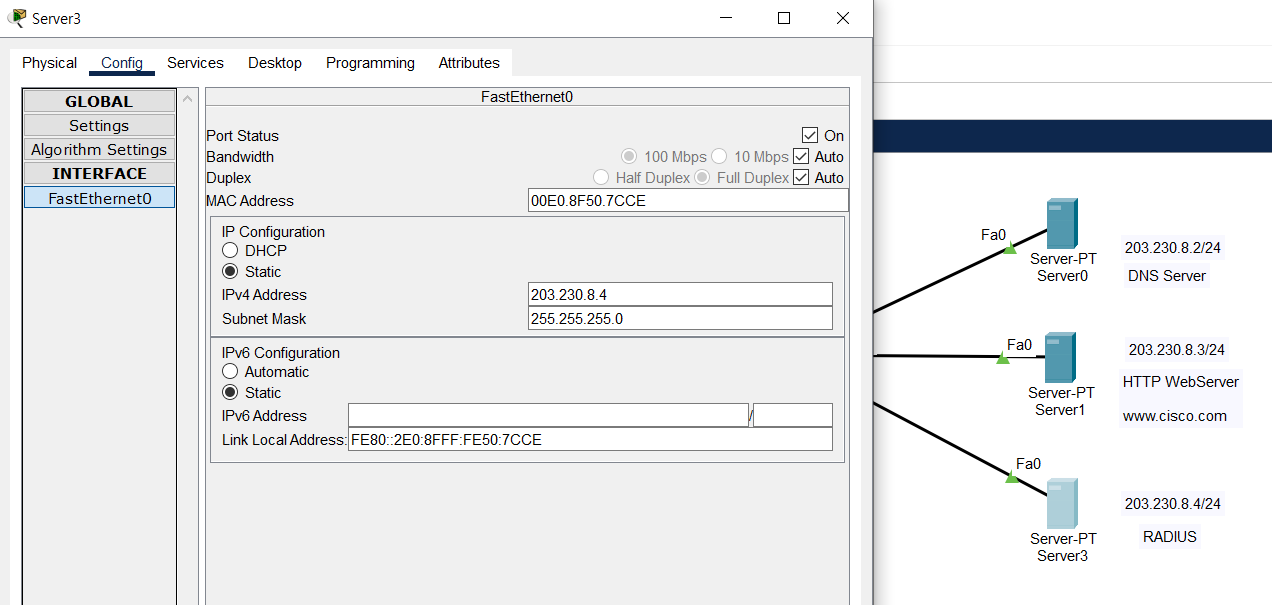

- 무선 라우터의 IP 주소 설정 및 게이트웨이 설정

- DNS 서버의 IP 주소 입력

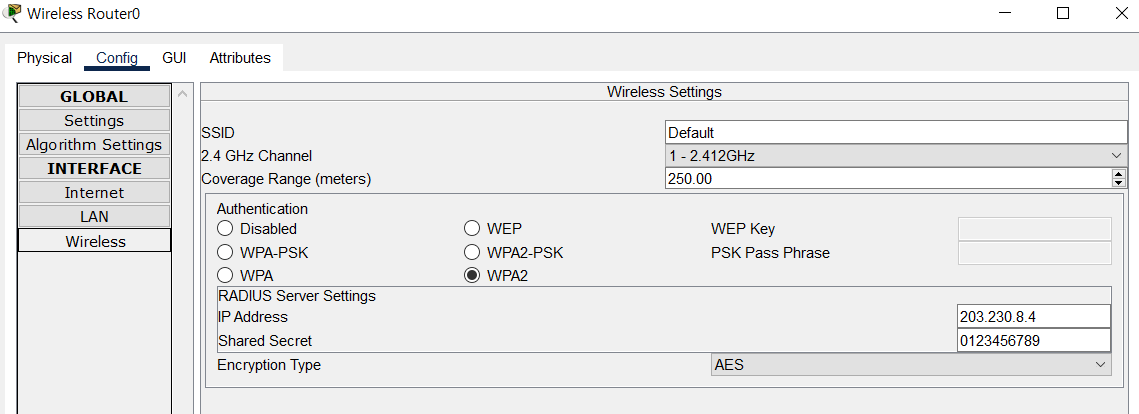

- 무선 라우터의 보안 방식 설정(WPA2 Enterprise, ID PW 필요)

- RADIUS Server Setting란에 RADIUS 서버의 IP 주소 입력 및 공유키(Shared Secret) 설정

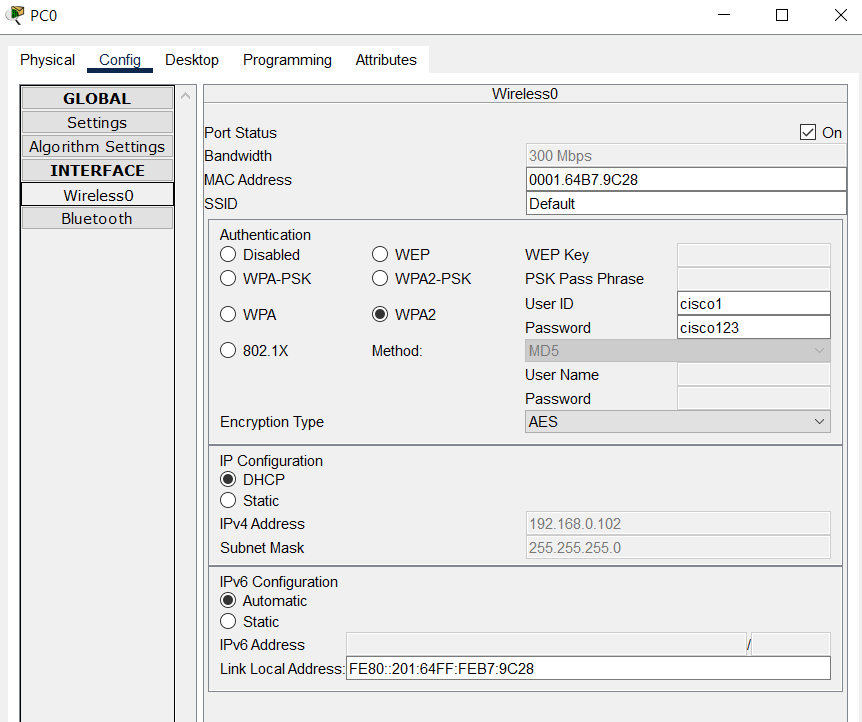

- 각 PC에서 연결할 SSID의 이름과 무선 라우터에 보낼 인증 방식 설정

- WPA2 인증에 쓰일 ID와 PW 설정

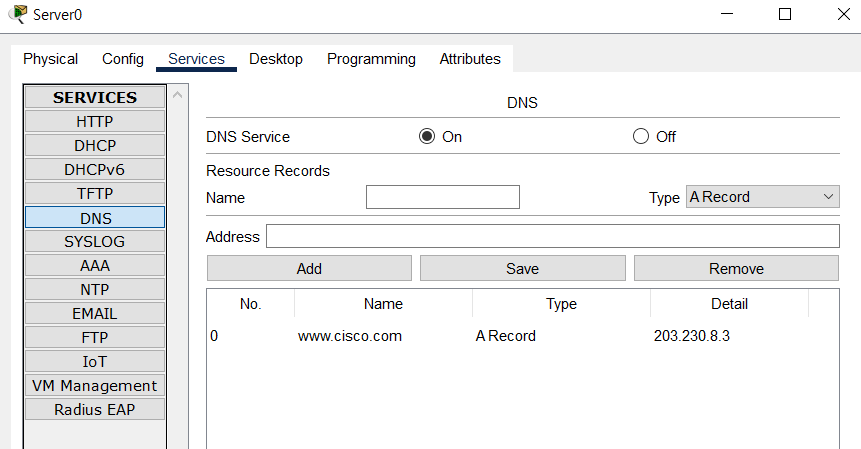

- DNS 서버에는 DNS 주소명과 DNS 서버에 매칭되는 http 웹 서버의 IP 주소 입력

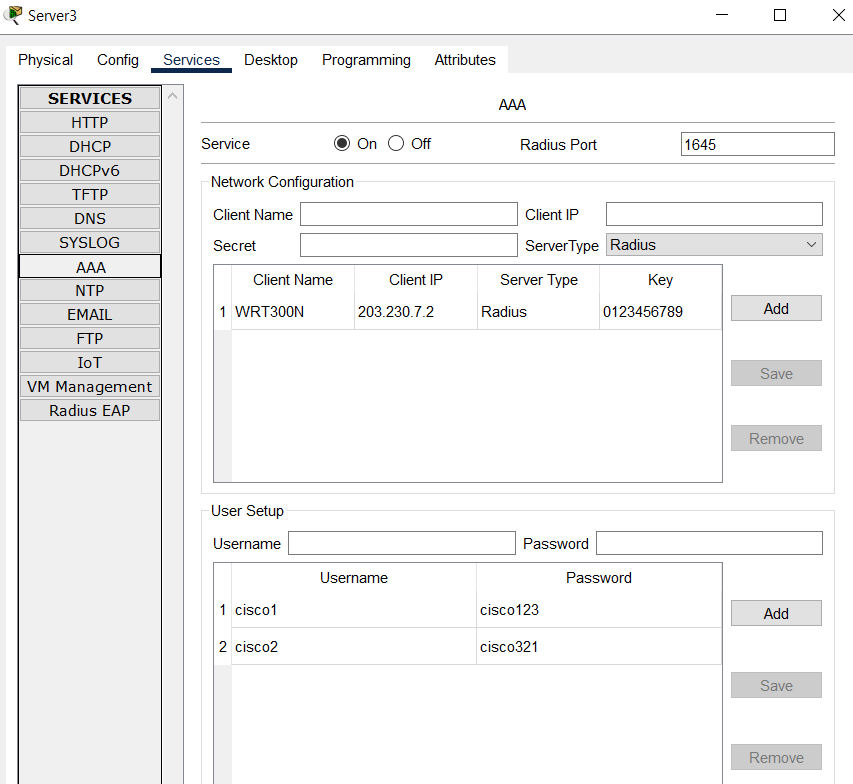

- RADIUS 서버에는 무선 라우터의 IP 주소와 공유키 비밀번호 등록

- USER PC의 username과 PW 입력

구성한 토폴로지에서 사용된 프로토콜 종류

- DNS (PC, Server)

- ARP (Router)

- HTTP (PC, Server)

- WPA2 (PC, Wireless Router, Server)

- NAT (PC, Wireless Router)

- DHCP (Wireless Router)

- IP (Router, Switch, Server, PC)

- CSMA/CD

- CSMA/CA

계층 관점 통신 순서

- HTTP 웹 서버에 cisco.com 페이지 요청(따지자면 7계층)

- 그러나 웹 페이지 도메인의 상세 IP에 대한 정보 없음

- PC0에서 DNS 프로토콜 실행(7계층)

- 무선 라우터에서 어느 포트로 진행해야 할지 모르기 때문에 ARP 프로토콜 실행(2계층)

- ARP 프로토콜의 답장을 받은 이후, 목적지 IP를 향해 다시 DNS 프로토콜 실행(7계층)

- DNS 프로토콜 Request 받은 Server에서 DNS에 연결된 IP 확인

- PC에서 해당 IP를 향해 HTTP 요청을 진행(7계층)

- Server에서 PC를 향해 HTTP 응답을 진행(7계층)

- 이때, PC에서 무선 라우터를 거칠 때 Src IP 주소가 PC에 할당된 사설 IP 주소가 아닌 무선 라우터의 Internet 망으로 향하는 포트의 IP 주소로 Src IP가 바뀌는 NAT 프로토콜 실행(7계층)

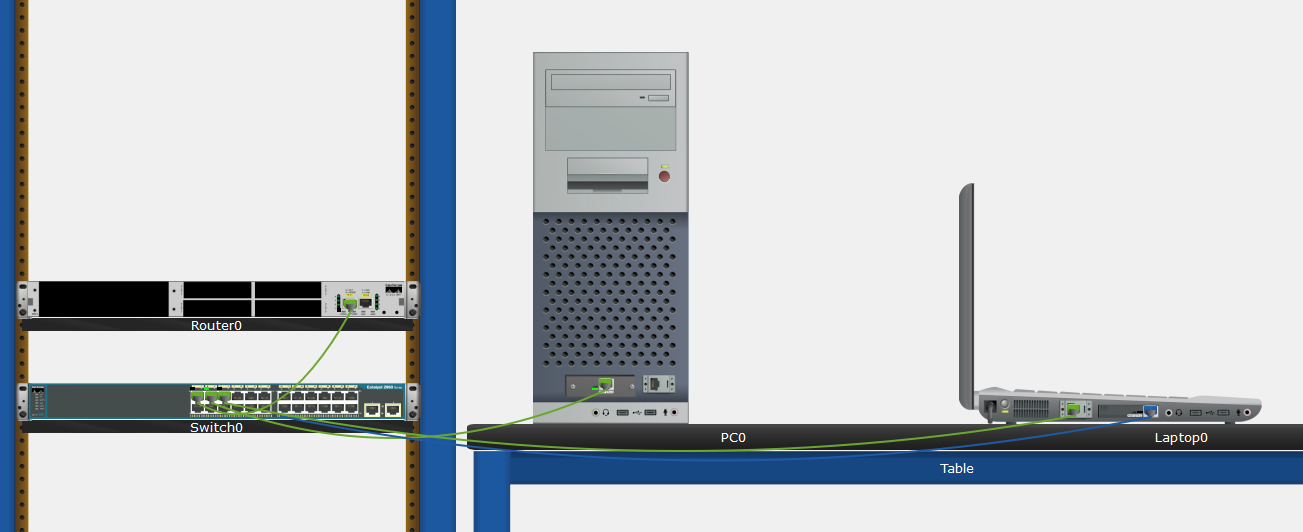

장비 실습 1 (패킷 트레이서에 구상한 토폴로지를 실제 형태로 구성)

-

토폴로지 구성

-

피지컬 구성

-

라우터의 GE0/1과 스위치 포트 1번 연결

-

스위치 포트 3과 PC 연결

-

스위치 포트 5와 Labtop 연결

-

콘솔 포트는 설정을 원하는 기기에 연결

-

Laptop의 와이파이는 off 상태로 유지

-

패킷 트레이서에서 할당한 IP로 설정

주의사항

- 콘솔 USB 포트를 Laptop에 뽑았다가 꽂을 때, 인터넷 연결 필수

- 만약 콘솔에서 오류 발생 시 Laptop의 다른 USB 포트에 연결

라우터 텔넷 설정