네트워킹

Amazon VPC(Virtual Private Cloud)

-

사용자 고유 프라이빗 네트워크

-

사용자가 정의한 가상 네트워크에서 AWS 리소스를 실행할 수 있는, 논리적으로 격리된 AWS 클라우드 섹션 프로비저닝

-

인터넷으로 접속할 수 있는 퍼블릭일수도, 프라이빗일수도 있음

-

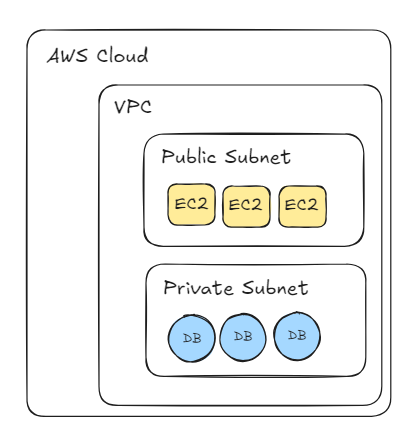

퍼블릭/프라이빗 리소스 그룹을 서브넷이라고 하며, VPC에 있는 IP주소의 범위(모음)

-

퍼블릭 서브넷: 인터넷과 통신 가능 ex. 웹사이트

프라이빗 서브넷: 인터넷과 통신 불가 ex. db, HR -

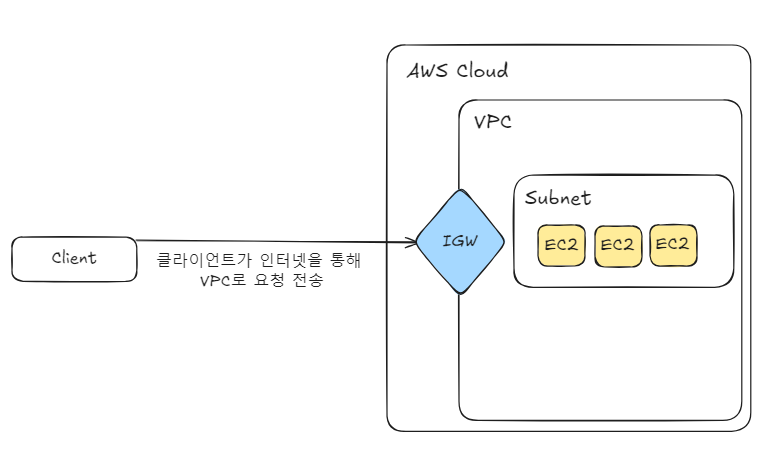

공개 인터넷의 트래픽이 VPC를 출입하도록 허용하려면 IGW(인터넷 게이트웨이)를 VPC에 연결해야함 = 커피숍의 정문

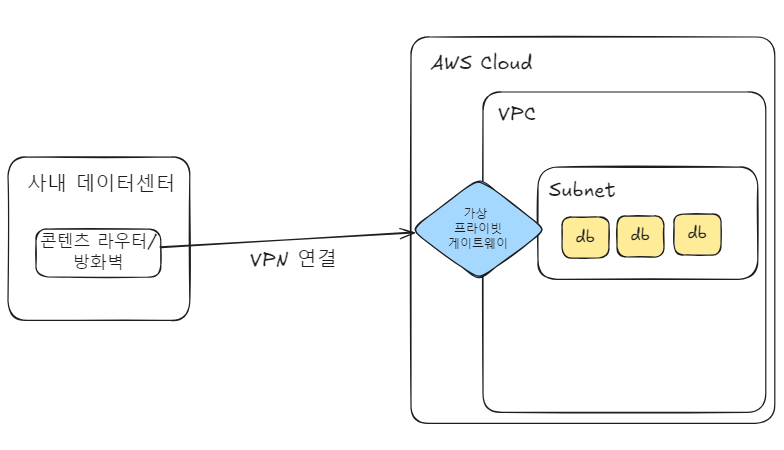

가상 프라이빗 게이트웨이

-

VPC 내의 비공개 리소스에 액세스하기 위함

보호된 인터넷이 VPC로 들어오도록 허용 -

VPC와 프라이빗 네트워크(온프레미스 데이터 센터 또는 회사 내부 네트워크) 간 VPN(가상 프라이빗 네트워크) 연결 설정 가능

-

승인된 네트워크에서 나오는 트래픽만 VPC로 들어가도록 허용

AWS Direct Connect

- 비공개 전용 광섬유 연결

- 네트워크 비용 절감/대역폭 늘리는 데 도움

서브넷 및 네트워크 액세스 제어 목록

-

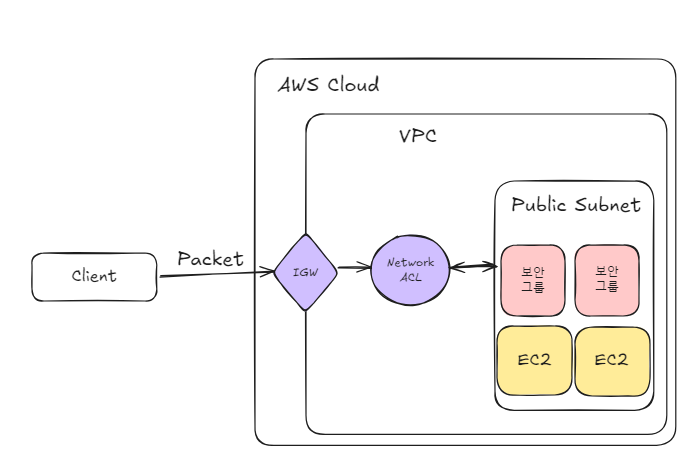

VPC에서 게이트웨이에 대한 액세스 관리를 위해 서브넷을 사용해야 함

-

패킷: 인터넷에서 보내는 메시지

-

서브넷 경계를 지나는 모든 패킷은 ACL(네트워크 액세스 제어 목록)에서 검사되어 발신자/통신방식 기준으로 패킷에 서브넷출입권한을 확인

-

ACL은 서브넷 경계를 지나는 패킷만 평가함

패킷이 특정 EC2 인스턴스에 접근할 수 있는지는 평가할 수 없으므로, 인스턴스 수준의 보안 설정도 필요 -

EC2 인스턴스는 시작되면 보안그룹으로 이동해 모든 IP와 포트가 차단됨

-

보안 그룹은 상태를 저장하므로 과거에 지나갔던 패킷을 통과시켜 주지만, ACL은 상태 비저장으로 항상 목록을 확인해야 함

-

보안 그룹은 인스턴스 단계이며, ACL은 서브넷 단계

-

보안 그룹은 기본적으로 모든 인바운드 트래픽을 거부하고 모든 아웃바운드 트래픽을 허용

-

기본 네트워크 ACL은 기본적으로 모든 인바운드 및 아웃바운드 트래픽을 허용/사용자 지정 네트워크 ACL은 기본적으로 모든 트래픽 거부

-

퍼블릭 서브넷은 웹 사이트와 같이 누구나 액세스할 수 있어야 하는 리소스를 포함

-

프라이빗 서브넷은 DB와 같이 프라이빗 네트워크를 통해서만 액세스할 수 있는 리소스를 포함

글로벌 네트워킹

Amazon Route 53

AWS의 Domain Name Service

DNS는 웹사이트 이름을 IP(인터넷 프로토콜)로 번역

Amazon CloudFront

CDN: 고객과 최대한 가까운 곳으로 컨텐츠 제공