Wrtie-up

1.[Dreamhack] baby-linux

풀이일 : 2023/05/24일단 접속 정보로 접속 해본다. 리눅스 터미널로 보이는 화면이 나온다.ls 명령어를 쳐보자.관심을 끄는 hint.txt라는 텍스트 파일이 존재한다. cat 명령어를 이용하여 해당 파일을 읽어보자.\-> flag의 위치를 알려주고 있다!! f

2.[Dreamhack] csrf-1

풀이일 : 23/05/26문제 페이지에 접속하면 다음과 같은 Home 화면을 볼 수 있다.Home 화면에 보이는 각각의 페이지들에 접속해보도록 한다.http://host3.dreamhack.games:15652/vuln?param=%3Cscript%3Ealer

3.[Dreamhack] image-storage

풀이일 : 23/06/03 문제 페이지에 접속해보자. Upload 버튼을 누르면 다음과 같은 화면이 나온다. 저장된 파일에 접근하여 파일을 선택한 후, 업로드가 가능하다. 위와 같이 다양한 파일들

4.[Dreamhack] csrf-2

풀이일 : 23/06/06문제에 접속해보자. 다음과 같은 화면을 볼 수 있다.3가지 페이지에 하나씩 접속해보자.1\. vuln(csrf) pagecsrf-1 문제와 같이 param으로 전달된 값 중에 script가 \*로 치환된 것으로 보인다.2\. flag다음과 같은

5.[Dreamhack] Carve Party

풀이일 : 2023/06/27먼저 문제 파일을 다운받아 본다. html 파일이다.파일을 브라우저에서 열어본다.다음과 같은 화면이 나온다.호박을 10000번 클릭하면 플래그가 나오는 것 같다.10000번을 클릭하면 플래그를 획득할 수 있겠지만 손이 아플 것 같으니 htm

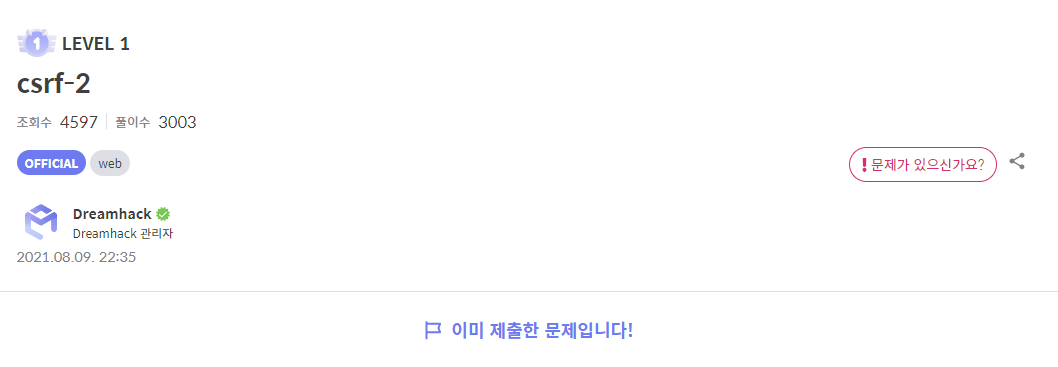

6.[Dreamhack] web-ssrf

풀이일 : 2023/07/10 1500~1800 중 포트 번호를 알아냈다! 1739번이 랜덤으로 배정되어 사용되고 있었다.

7.[Dreamhack] Flying Chars

풀이일 : 2023/07/11문제 링크에 접속해 본다.flag를 구성하는 글자들로 추정되는 것들이 화면에서 좌우로 날아다니고 있다.소스 코드를 살펴보며 각각의 글자가 어떤 것인지 알아내보자.하나 하나 분석해본 결과 플래그는DH{Too_H4rd_to_sEe_th3_Ch4

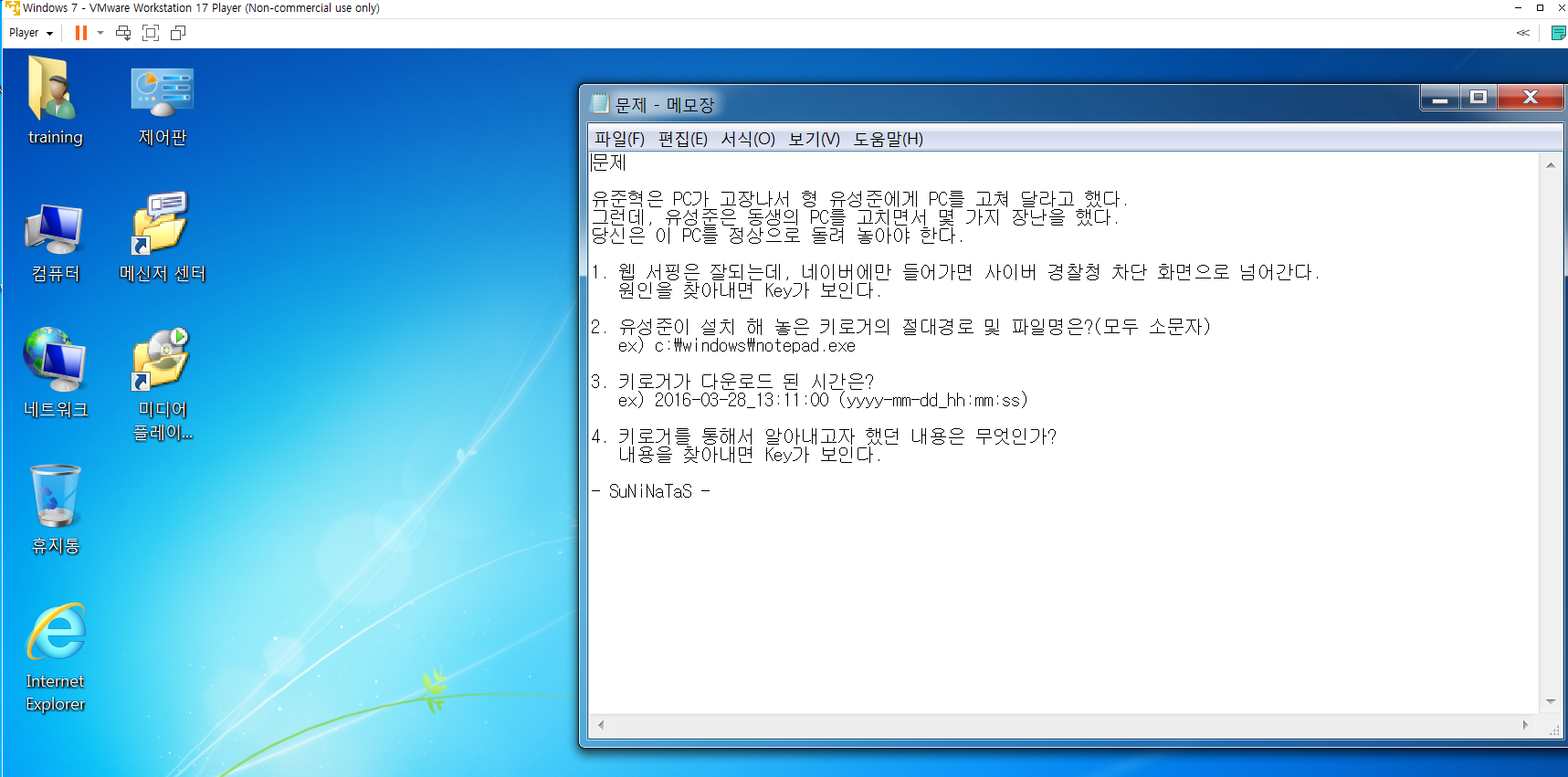

8.suninatas 14

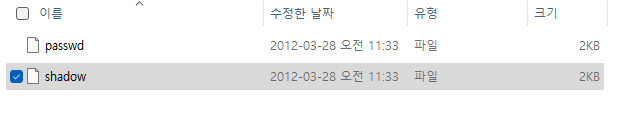

문제 파일을 다운받으니 2개의 파일을 담은 압축 파일이 다운로드 되었다.passwd 파일과 shadow 파일을 확인할 수 있다./etc/passwd는 시스템에 등록된 사용자의 정보들이 담겨있는 파일이다. 파일의 사용자 중에 suninatas가 있는 것을 확인할 수 있다

9.suninatas 15

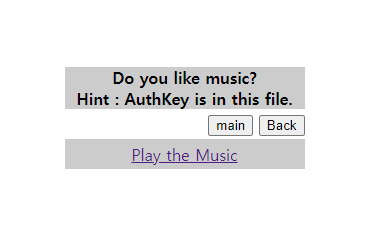

문제 사이트에 들어가니 음원 파일을 다운 받을 수 있는 태그가 있고, AuthKey는 파일 안에 있다는 힌트가 있다.파일을 HxD로 열어보고, 잘라보고, 썸네일 이미지를 스테가노그래피 툴에 넣어보는 등 다양한 시도를 했지만 AuthKey를 알아낼 수 없었다.썸네일 이미

10.[suninatas] 18

문제를 열었더니 10진수로 보이는 숫자들이 나열되어 있다.그리고 위에는 Cipher 1 : What is it?이라고 쓰여있다. 따라서 특정 방식으로 만들어진 암호문을 해독하는 문제인 것 같다.Cyber Chef를 이용해 보도록 하자.다양한 방법들을 시도했지만, 제대로

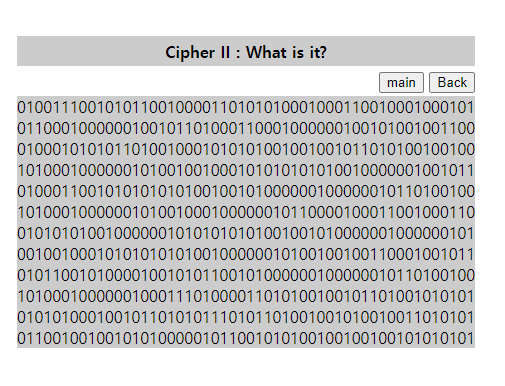

11.[suninatas] 19

문제에 들어갔더니 다음과 같은 화면이 뜬다.이진수처럼 보이는 0과 1들이 나열되어 있다. 위에 Cipher 2 : What is it? 이라고 쓰여있는 것을 보니 역시 특정 방식으로 생성된 암호문을 해독하는 문제인 것 같다.일단 숫자들이 이진수인 것 같아 binary

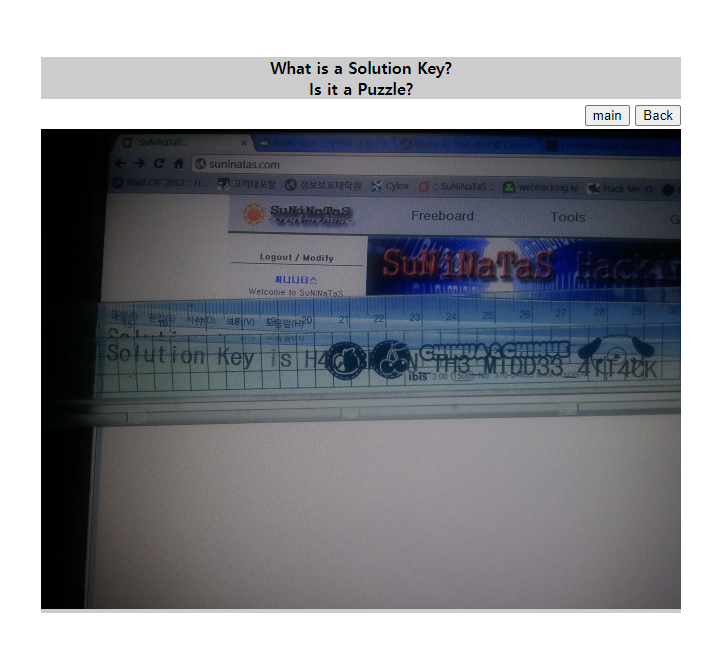

12.[suninatas] 21

오늘은 써니나타스 21번 포렌식 문제를 풀어보았다.문제에 들어가면 이미지가 하나 띄워져 있다. 해당 이미지 파일을 다운받아 분석해 보았다.가장 먼저 Forensically를 이용하여 다양한 기능으로 이미지를 관찰해보았다.기존에 보이는 부분으로는 솔루션 키의 뒷 부분인

13.[suninatas] 26

Frequency analysis를 하는 문제이다. 암호문 해독 사이트를 이용하여 plaintext를 알아내보자.아래의 사이트를 이용했다.quipquip.com아래의 사이트도 유용하지만, 이 문제를 풀 때 조금 부정확한 결과가 나와서 위의 사이트를 이용하는 것을 추천한

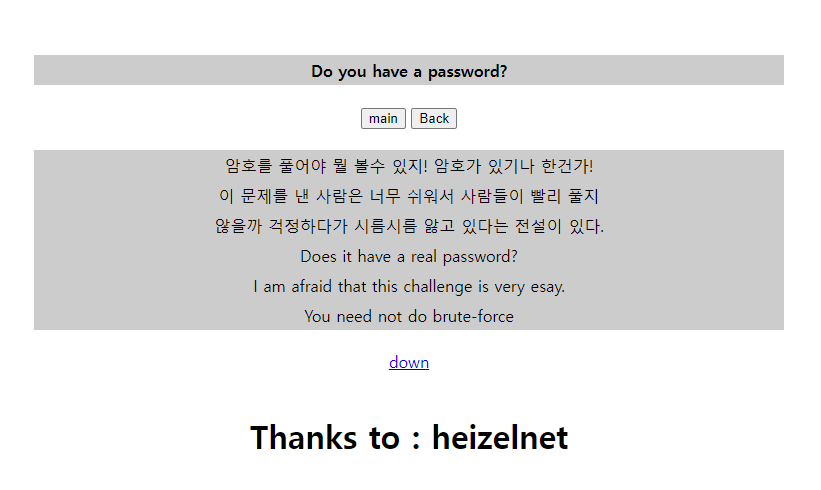

14.[suninatas] 28

문제 화면이다. 일단 brute-force를 이용할 필요가 없다는 것을 표시하고 있다.아래의 down 버튼을 눌러 문제 파일을 다운 받으니 So_Simple이라는 이름의 ZIP 파일이 다운되었다.내부에 3개의 파일이 있는데, 2개의 txt 파일, 하나의 zip 파일이

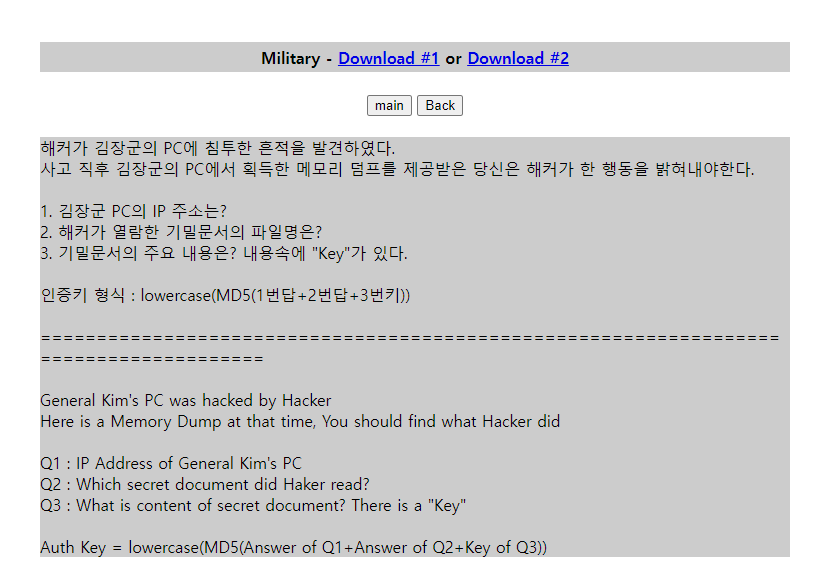

15.[suninatas] 29

Download #2를 눌러 문제 파일을 다운받았다. 확장자가 지정되어 있지 않다. HxD로 열어보니, egg 파일인 것을 확인할 수 있다. egg 확장자를 달아 파일을 열어보자. 압축 파일 내에 있는 파일들의 확장자를 보니, vmware로 열 수 있는 파일들임

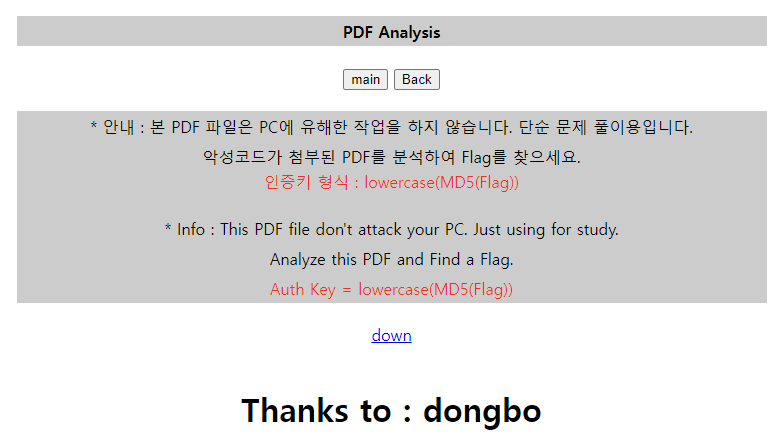

16.[suninatas] 31

아래의 down을 누르면 pdf 파일 하나가 다운 받아진다.해당 파일을 HxD를 열어 확인해 보았다.pdf 구조에 의해 pdf 파일 마지막에는 trailor라는 구조가 있고, 파일의 끝을 %%EOF로 표시하게 된다. HxD로 파일을 열어 보았을 때, %%EOF가 2개

17.[suninatas] 30

업로드중..

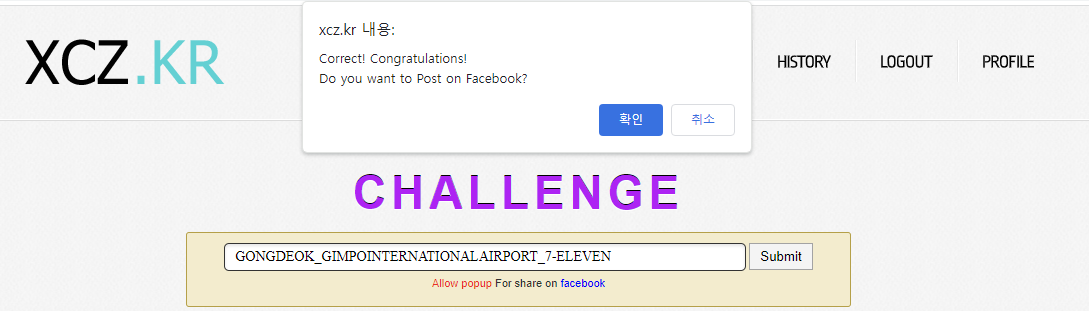

18.[xcz.kr] 22

Download Here을 누르면 notebook이라는 파일이 다운받아진다.느낌상 FTK Imager로 열면 될 것 같아 열어보았으나, 열리지 않았다.해당 파일을 HxD에 열어 시그니처를 확인해 보았다.검색을 해보니 ad1 파일 포맷이라고 한다. 확장자를 추가하여 FT

19.[suninatas] 32