Web Hacking

1.Relative Path Overwrite Advanced

vuln 페이지의 코드중 취약한 부분이다src="filter.js"로 load하기 때문에 현재경로를 수정할 수 있다면 RPO공격이 가능하다강의 내용중 아래와 같은 payload를 배웠다index.php/;alert(1);//static/script.js이를 vuln페이

2.Dream Gallery

url을 읽어와서 데이터를 저장하는 사이트이다취약한 부분은 아래와 같다url을 입력받고 해당 url로 이동하여 데이터를 받아온다입력값을 필터링 하고있지만, 얼마든지 우회할 방법이 있을 것 이다payload를 작성하기 위해 필요한 정보는 두가지이다1\. file:// 우

3.SQL Injection Bypass WAF

webhacking.kr에서 풀었던 문제라 비교적 쉽게 해결한 것 같다필터링하는 입력값은 다음과 같다blacklist에서 whitespace를 전부 지정했기 때문에 단순히 값을 바꾸는 것으로는 우회가 안된다sql에서 공백을 우회하는 방법은 \`\` 과 () 를 이용하는

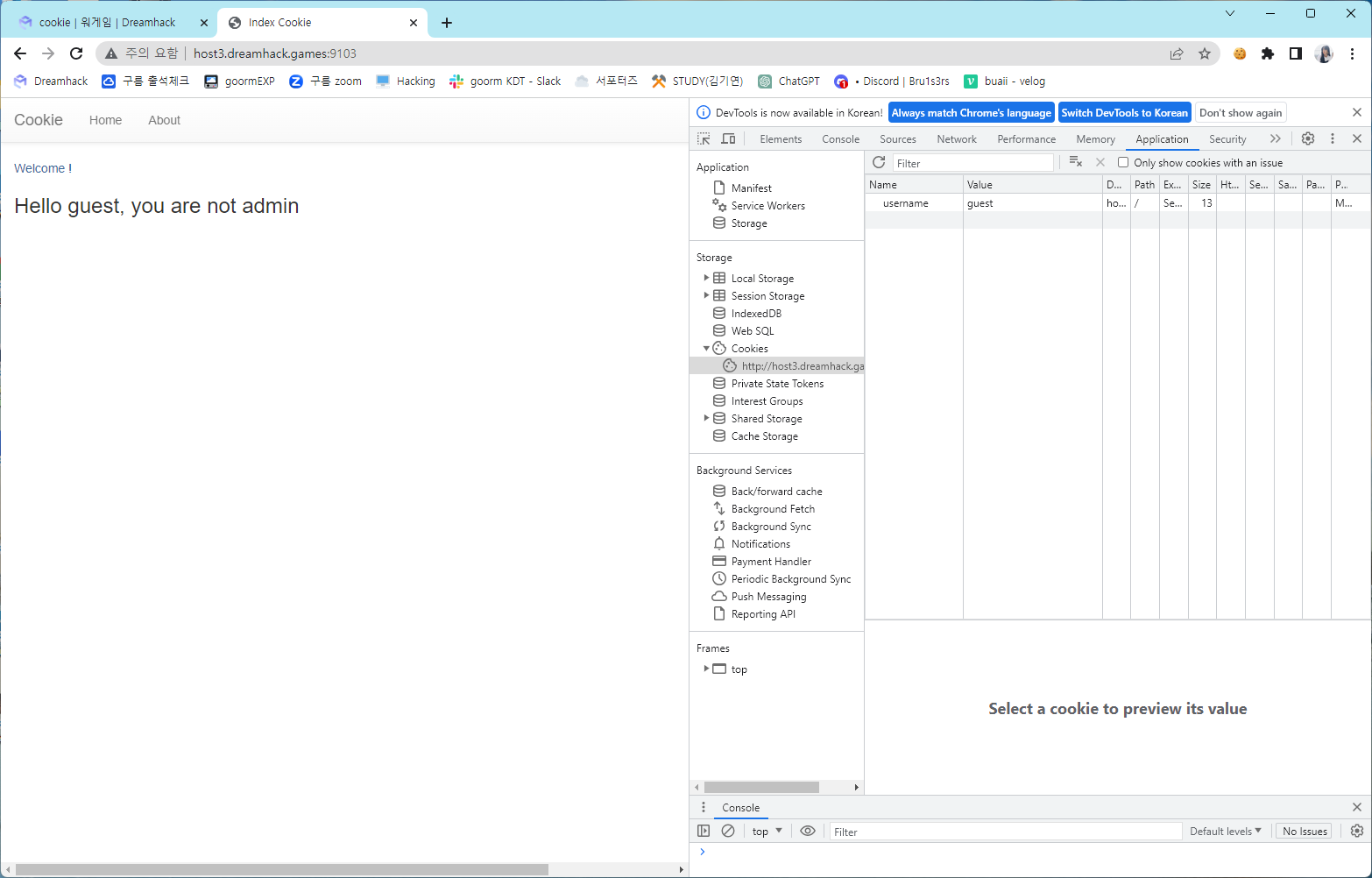

4.cookie

cookiecookie 값을 바꾸는 문제다ID : guestPassword : guest 로 로그인을 한 화면이다cookie의 value값을 읽어서 화면에 출력해주는 것 같다value를 admin으로 바꿔보자admin으로 로그인을 성공했다

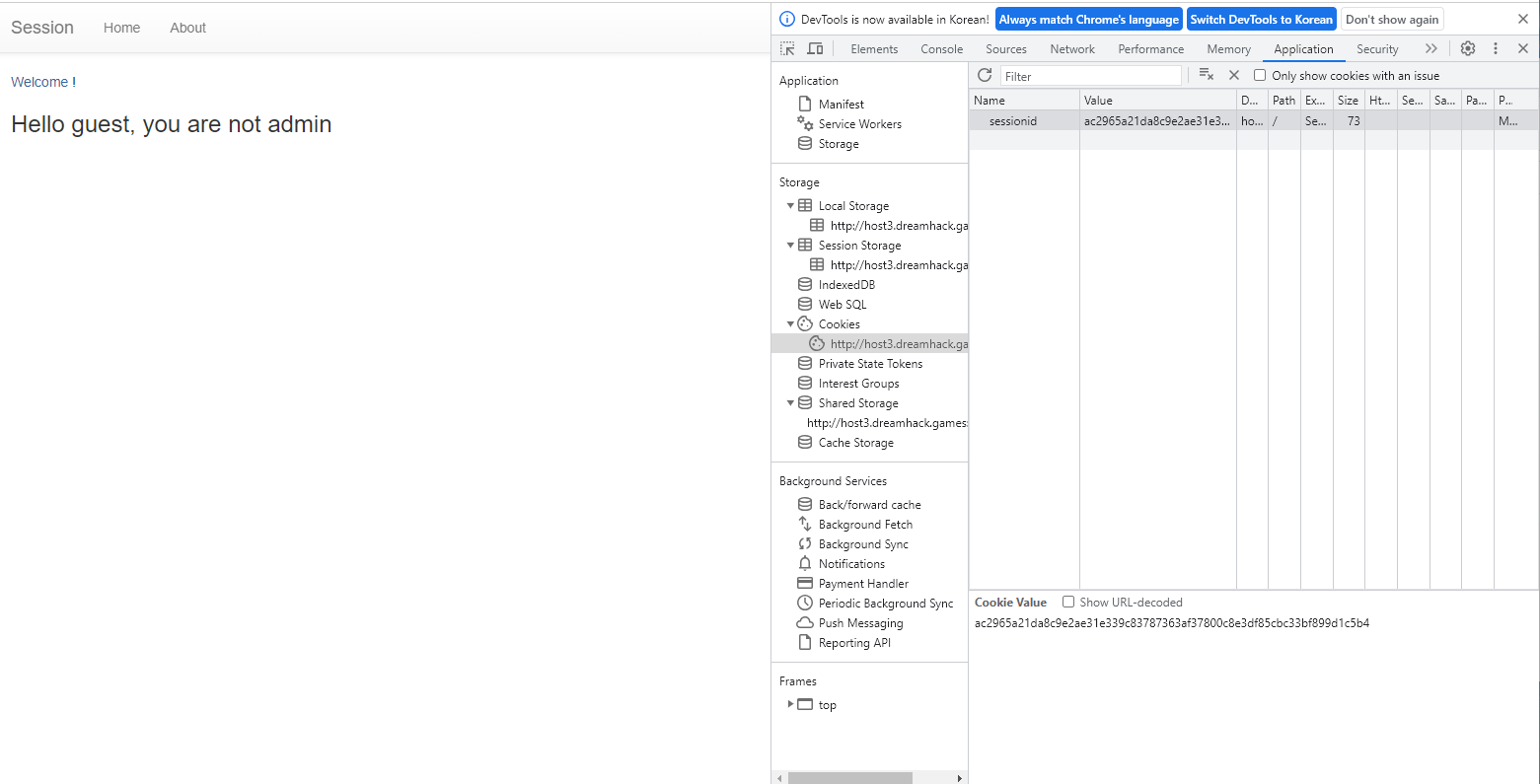

5.session basic

sessionsession을 다루는 문제ID : guestPwd : guest 로 로그인한 결과다쿠키에 sessionid와 value가 있다admin의 session을 알아내야한다/admin페이지가 존재하는지 입력해보자admin의 session값을 찾았다 session

6.xss 1

xssvuln page에 접속하면 아래처럼 알림이 발생한다url param값을 보니 <script>alert(1)</script>로 xss가 발생했다이번엔 flag page를 보자해당 url로 관리자가 확인을 하는 것 같다xss를 심어 관리자의 쿠키를 탈취해

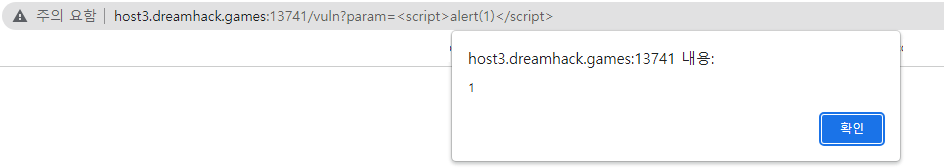

7.xss 2

xssxss를 이용하는 문제이번엔 vuln page에서 알림이 발생하지 않는다입력값을 필터링 하는 것 같다<script> 대신 on핸들러를 이용하니 알림이 발생한다이를 이용하여 payload를 작성해보자<img src=@ onerror=location.hre

8.csrf 1

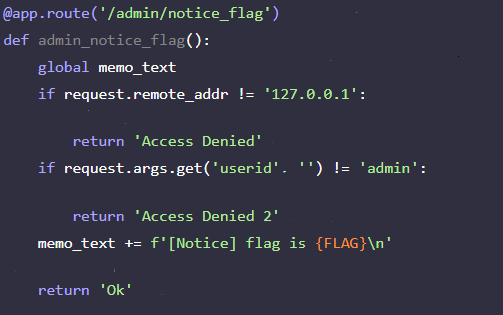

csrfvuln page 에 접속했다script가 \*문자로 치환된걸 확인할 수 있다script태그는 이용할 수 없나보다img 와 src는 필터링을 당하지 않으니 이를 이용해보자notice flag라는 페이지가 생겼다해당 페이지의 코드를 확인해보자주소가 localhos

9.csrf 2

csrfguest로 로그인한 결과이다아마도 숨겨진 페이지에서 비밀번호를 변경하거나 admin의 cookie를 얻을 수 있을 것 이다코드를 확인해보자비밀번호를 바꾸는 페이지가 존재한다admin이 해당페이지에 접속하도록 해보자<img src="/change_passw

10.simple sqli

SQL Injection간단한 sql injection 문제이다로그인 화면 이외에 특별한 기능은 보이지 않았고 바로 admin 계정으로 로그인하도록 injection을 시도했다로그인에 성공했다

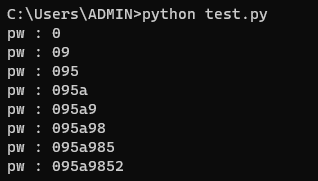

11.Mango

Blind NoSQL injection Mongo DB문제 설명이 제공된다admin 계정의 비밀번호가 flag다 아마도 blind sql injection을 통해 알아내야 할 것 같다출처 notion.so/buaii/Blind-NoSQL-Injection이 방법중 re

12.command injection 1

command injection간단한 command injection 문제다서버의 기능을 분석해보자ip 주소를 입력하면 ping 을 보내 결과를 출력해준다8.8.8.8; id를 통해 command injection을 해보자입력창에서 pattern을 검사하기 때문에 이걸

13.image storage

File vulnerability file upload 취약점을 이용한 문제다 문제설명을 보니 파일 업로드를 통해 웹 쉘을 획득한 후 flag.txt를 실행하는것이 목표 업로드 기능과 업로드한 파일 list를 보여주는 두개의 화면만 존재한다 파일 업로드를 통해 웹

14.file download 1

File vulnerabilityflag.py 를 실행시키면 flag를 획득하는 문제우선 서버의 기능을 살펴보자파일이름과 내용을 작성하여 upload하면 서버에 저장되는 것 같다작성한 파일이 저장되고 list를 보여준다test파일을 열어보자파일이름을 name파라미터에

15.Carve Party

javascript이 문제는 서버를 통해 푸는것이 아니라 제공된 html파일로 해결한다이런 문제는 코드만 조금 수정하면 해결되기 때문에 쉽게 풀 수 있을것이다파일을 열어보자10000번을 클릭하면 호박이 열리나보다10000번을 누를 수 는 없으니 코드를 살펴보자이부분이

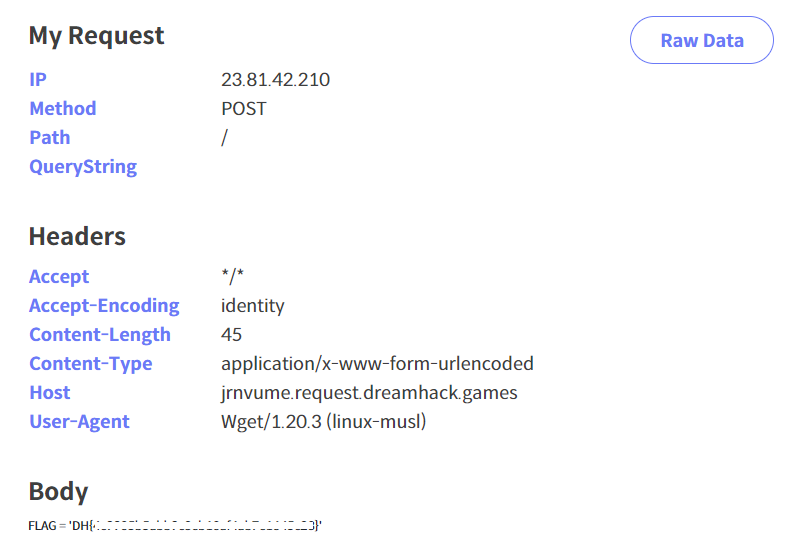

16.blind command

Network Outbound Reverse Shell HTTP method 이번 문제의 코드를 보면 이상한점이 많다 method가 GET인데 GET이 아니어야 코드가 실행된다 의 결과를 따로 출력해주지 않는다 하나하나 천천히 알아보자 HTTP method

17.Environment Pollution

Prototype PollutionUnicode Normalizationjavascript의 취약점인 prototype pollution을 이용하는 문제다지금까지 접한 워게임 중 제일 답답했던 문제다문제에서 요구하는 바는 다음과 같다toLowerCase() 작동 방식R

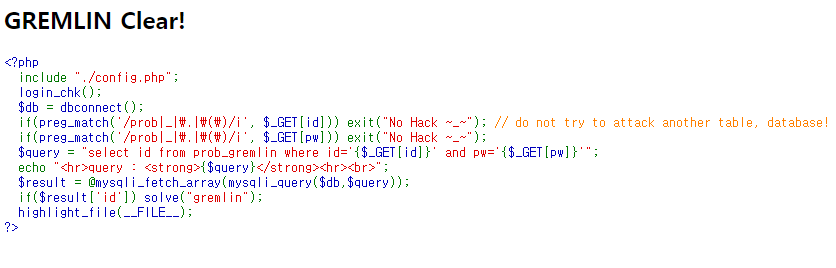

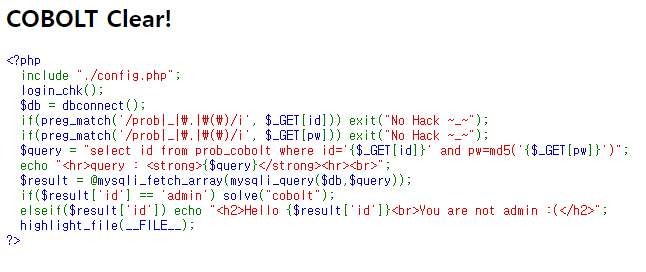

18.Lord of SQL Injection Level 1

드림핵 공부를 하다가 NoSQL Injection이 너무어려워서 los로 공부를 하고자 마음먹었다url에 파라미터로 sql injection을 성공시키면 되는 사이트다1번 문제라 그냥 injection만 성공하면 되는 것 같다

19.Lord of SQL Injection Level 2

2번 문제다id가 admin이면 성공한다

20.Lord of SQL Injection Level 3

hexascii이번에는 모든 quote에 대한 필터링이 존재한다그리고 no을 입력해야한다ascii 대신 hex값을 넣어줘도 인식이 된다

21.Lord of SQL Injection Level 4

lpadblind sql injection여기서부터 난이도가 확 올라간 느낌이다코드를 살펴보면 addslashes를 통해서 이스케이핑을 하고 있다하지만, 이전에 Hello admin부분은 상관없기때문에 이걸 이용해야 한다즉, Hello admin이 출력된다면 로그인에

22.Couch DB

NoSQLCouch DB InjectionNoSQL인 CouchDB를 이용한 문제다admin계정으로 접속하거나, 아니면 단순히 로그인만 성공해도 되는 문제같다couch DB에도 informationschema같은 특수 구성요소가 존재한다\_all_docs를 이용하여 로

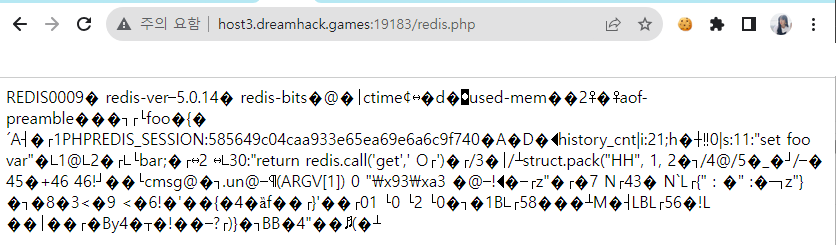

23.phpMyRedis

RedisLua scriptredis의 취약점을 이용한 문제인데 상당히 어려웠다우선 Redis의 특징을 알아봤다redis에서 eval명령어를 통해 Lua script가 실행가능하다고 한다Redis는 일정시간마다 메모리 데이터를 파일 시스템에 저장한다이를 이용해서, re

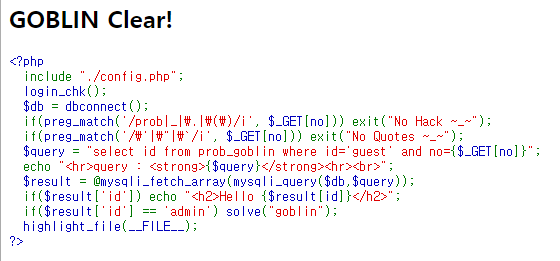

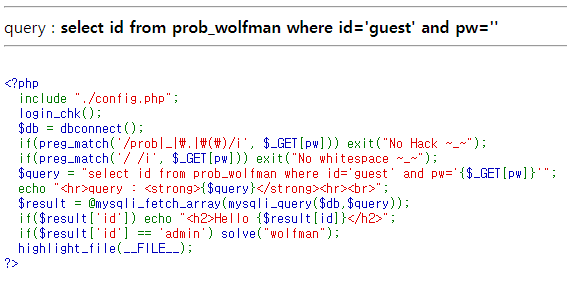

24.Lord of SQL Injection Level 5

wolfmanwhitespace공백을 입력하면 No whitespace ~\_~문구와 함께 필터링된다하지만 공백 필터링을 우회하는 방법은 다양하다ascii 코드값%09 Horizontal Tab%0a Line Feed%0b Vertical Tab%0c Form Feed

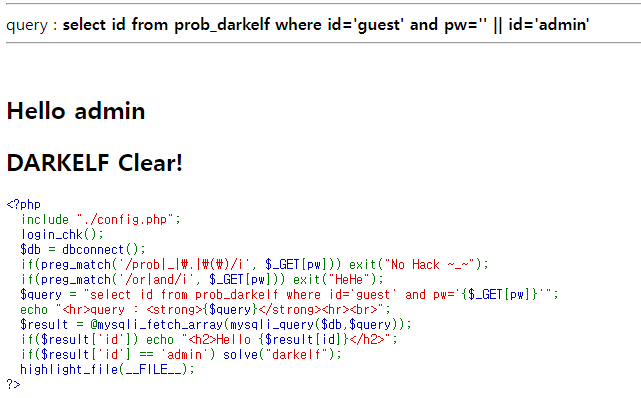

25.Lord of SQL Injection Level 6

darkelfAND / OR이번 문제에서는 AND와 OR를 필터링하고 있다OR : ||AND : &&위 문자로 필터링을 우회할 수 있다

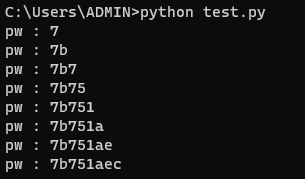

26.Lord of SQL Injection Level 7

orge or와 and를 필터링 중이며 admin비밀번호를 직접 알아내야하는 blind sql injection문제다

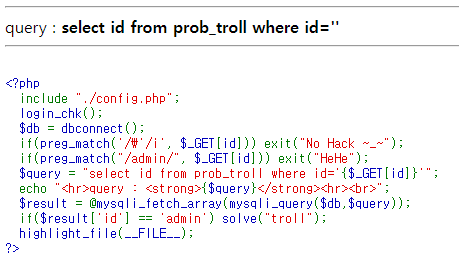

27.Lord of SQL Injection Level 8

trollpreg_match'와 admin을 필터링 중이며 id=admin으로 로그인에 성공해야한다첫번째 preg_match에서는 플래그가 i로 설정되어 대소문자 구분없이 필터링하지만두번째 preg_match에서는 따로 설정된 플래그가 없다즉, 대소문자를 섞어서 입력한

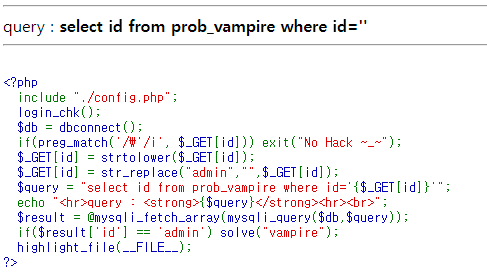

28.Lord of SQL Injection Level 9

vampirestr_replace이번에는 admin을 공백으로 치환하는 문제이다이런 치환방식의 필터링은 xss에서도 많이 사용되는데 해당 단어를 중복해서 입력하면 된다

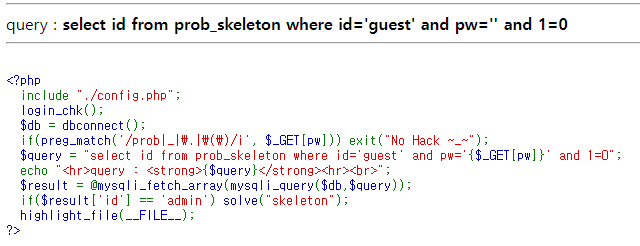

29.Lord of SQL Injection Level 10

skeletonpw를 입력해서 admin으로 로그인 성공하는 문제이다특별한 필터링이 없으니 or를 이용해서 그냥 admin으로 시도하면 풀릴 것 같다

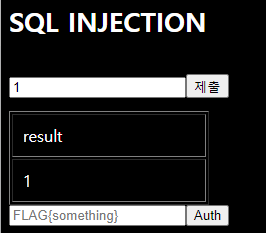

30.old-13

SQL Injection오랜만에 webhacking.kr문제를 풀어봤다문제를 들어가면 SQL Injection이라고 써져있고 버튼 2개만 존재한다1을 넣고 제출하면 result 1이 나오고 다른숫자를 넣으면 result 0이 나온다아마도 blind sql injecti

31.SMTP Header Injection

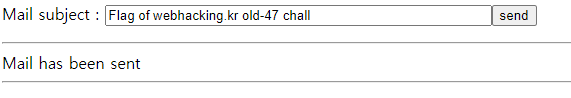

SMTP Header Injectionwebhacking.kr의 old-47번 문제다문제를 들어가보면 메일을 보냈다는 문구가 출력된다SMTP와 관련된 문제일 것 같아 관련된 정보를 찾아보았다https://portswigger.net/kb/issues/00200

32.old-36

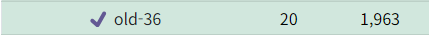

.swplinux이번엔 리눅스에 관련된 문제다문제에 들어가면 해당 문구만 주어질 뿐 아무런 소스코드도 주어지지 않는다writeup을 참고하여 관련된 정보를 정리해보았다vi 편집기는 수정 도중에 비정상적인 종료가 감지되면 swap파일을 생성한다https://ka

33.old-61

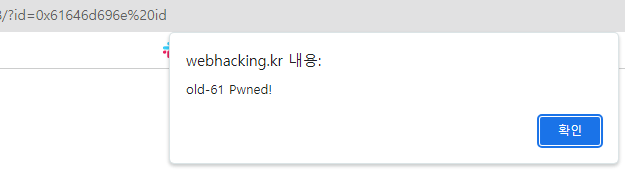

SQL injectionAliasid파라미터를 통해 입력을 받는 sql injection문제이다addslashes때문에 '이나 "은 사용이 불가능 하다또한 문자열 필터링으로 ()와 , 등 여러가지 구문을 사용할 수 없다일단 기본으로 적용되어있는 desc가 어떤값을 출력

34.BISC board

pug pretty vulnweb문제를 잘 풀려면 검색을 잘해야 한다고 느끼게 해준 문제다우선 사이트의 기능을 살펴본 결과 다음과 같다login기능register기능게시판 글쓰기 기능게시글 수정 기능해당 기능들과 관련하여 제공된 소스코드를 확인해보면 어디에도 플래그를