네트워크

단답형

267 ⭐️

다음 설명에 해당하는 공격 유형을 쓰시오

이 공격은 TCP 연결 설정 과정의 구조적 취약점을 이용한 공격이다. 3-Way HandShacke 과정에서 Half-Open 연결 시도가 가능하다는 점을 이용하여 Half-Open 상태의 연결을 과도 하게 발생시켜 목표 시스템이 외부로부터의 연결요청을 더 이상 수용할 수 없게 되어 서비스 불가 상태가 발생한다.

- 정답

TCP SYN Flooding 공격

268 ⭐️

다음 빈칸에 적절한 용어를 쓰시오

( ) 공격은 서버의 동시 연결 대기 사용자 공간이 제한되어 있다는 점을 이용한 방식으로 존재하지 않는 클라이언트 서버별로 한정된 접속 가능한 공간에 접속한 것처럼 속여 정상적인 사용자가 서버의 서비스를 받지 못하게 한다.

- 정답

TCP SYN Flooding

270

HTTP 프로토콜의 취약점을 이용한 공격으로 다수의 HTTP 요청 시 요청 헤더의 끝을 의미하는 개행문자를 전송하지 않고 불필요한 헤더 정보를 천천히 지속해서 전송하여 대상 웹서버와 연결 상태를 장시간 지속시킴으로써 연결 자원을 모두 소진시키는 형태의 서비스 거부(DoS) 공격을 무엇이라 하는가?

-

정답

Slow HTTP Header DosSlowloris공격

-

Slow 공격

-

Slow HTTP POST Dos

: 다수의 HTTP POST 요청 시 Content-Length 헤더를 매우 크게 조작한 후 소량의 데이터를 천천히 지속해서 전송하여 대상 웹서버와 연결 상태를 장시간 지속시킴으로 연결 자원을 모두 소진시키는 형태의 DoS 공격 -

Slow HTTP Read Dos

: 다수의 HTTP 요청에 대한 응답 시 조작된zero window packet을 천천히 지속해서 전송하여 대상 웹서버와의 연결 상태를 장시간 지속시킴으로 연결 자원을 모두 소진시키는 형태의 DoS 공격

-

273 ⭐️

해당 공개 서버에서 tcpdump를 이용하여 패킷을 확인한 결과 보기와 같은 패킷이 다수 발생하는 것을 확인하였다. 어떤 공격으로 판단되는지 공격 명칭을 쓰시오

00:55:03.989042 IP (tos 0x0, ttl 63, id 63215, offset 0, flags [none],proto UDP (17), length 67) 10.10.10.10.25950 > 192.168.56.100.53: [udp sim ok] 24093+ [1au] TXT? test.com. ar:.OPT UDPsize=4096 (39) 00:55:03.989258 IP (tos 0x0, ttl 64, id 54509, offset 0, flags [+], proto UDP (17), length 155) 192.168.56.100.53 > 10.10.10.10.35950: 20493*- q: TXT? test.com. 10/2/1 test.com. TXT[|domain] 00:55:03.989352 IP (tos 0x0, ttl 64, id 54509, offset 1480, flags [none], proto UDP (17), length 826) 192.168.56.100 > 10.10.10.10: udp

-

정답

DNS 증폭 DRDoS 공격 -

해설

tcpdump를 살펴보면 공격자는 특정 공개 서버의 53/udp 포트로 test.com 도메인데 대한 TXT 타입 질의를 하고 있으며 응답 데이터가 2개의 단편으로 분할된 것을 볼 수 있다. 따라서, 요청 대비 응답이 큰 DNS 질의를 이용하는DNS 증폭 DRDoS공격으로 판단된다.- 첫 번째 패킷의

24093+의미 : DNS 트랜잭션 ID가 24093이고 질의(+)를 의미 - 두 번째 패킷의

24093*의미 : DNS 트랜잭션 ID가 24093이고 응답(*)을 의미- 결과적으로 첫 번째 패킷의 응답임을 알 수 있음

- 응답 데이터의 단편화 여부 : 두 번재 IP 패킷의 id가 54509이고, 세 번째 IP 패킷의 id도 동일한 것으로 볼 때 IP 데이터그램이 분할한 것으로 볼 수 있음

- 첫 번째 패킷의

274

다음 빈칸에 적절한 용어를 쓰시오.

최근 (2018년 2월) 소스코드 공유 사이트인 GitHub를 대상으로 ( ) 서버를 이용한 대규 모 (1Tbps 이상) 디도스(DDoS) 공격이 발생했다. ( )은/는 오픈소스 메모리 캐싱 시스템 으로 스토리지나 DB와 같은 대규모 데이터 저장소의 부하를 줄이기 위한 목적으로 통상 캐시 가 필요한 시스템에만 사용되고 인터넷에 노출되지 않기 때문에 별도 권한 설정을 요구하지 않는다. 하지만 실무에서 인터넷에 노출된 ( ) 서버가 적지 않고 이들은 디도스 공격 수단으로 악용될 수 있다.

-

정답

멤캐시드 (Memcached) -

멤캐시드 (Memcached)

: 오픈소스 메모리 캐싱 시스템으로 11211/tcp와 11211/udp 포트를 기본 포트로 사용한다. 별도의 인증과정 없이 접근을 허용해주기 때문에 공격자가 맴캐시드 서버 IP 주소의 기본 포트인 11211번 포트로 희생자의 IP주소로 위조한 특정 명령의 UDP 패킷을 전송하면 맴캐시드 서버가 희생자 IP로 원래 패킷보다 증폭된 패킷(이론상 5만 배까지 가능)을 반사하게 된다.

275

다음 빈칸에 적절한 용어를 쓰시오

( ) 서비스는 윈도우 기반 기기들이 네트워크 프린터 등을 자동으로 찾아서 연결 설정을 완료하는데 사용되는 서비스로 내부 네트워크망에서 사용되지만, 인터넷망에 노출되면 디도스 공격으로 악용될 수 있다. ( ) 증폭/반사 공격은 요청 시 악의적으로 XML 오류 응답 메시 지를 반복적으로 유발하는 명령을 요청하고 위조된 피해자의 IP로 대규모의 증폭이 응답이 가게 만드는 공격기법이다.

- 정답

: WSD 또는 WS-Discovery

- WSD

: 자동으로 장비를 검색새주는 기술- UDP 3702번 포트를 기반으로 한 멀티캐스트 통신을 사용

276

다음 빈칸에 적절한 용어를 쓰시오

( ) 프로토콜은 애플(Apple) 기기들의 원격제어 기능을 활성화할 때 사용되는 데스크톱 원격제어 프로토콜로 TCP.UDP 3283번 포트를 사용한다. ( ) 증폭/반사 공격은 피해자의 IP로 출발지 IP를 위조한 후 취약한 애플 Mac 컴퓨터를 대상으로 원격 접속 요청을 보내 증폭된 응답이 가게 만드는 공격기법이다.

- 정답

: ARMS (Apple Remote Management Service

277

다음 빈칸에 적절한 용어를 쓰시오

( ) 프로토콜은 IoT 기기들을 위해 사용되는 프로토콜로 주로 저전력 기기들을 위해 만들 어진 간단한 UDP 프로토콜이다. HTTP 형식과 유사하며 UDP 프로토콜의 5683번을 사용한다. ( ) 증폭/반사 공격은 피해자 IP로 스푸핑한 출발지 IP에서 외부 노출된 IoT 기기 및 모바일 장치들을 대상으로 변조된 GET Request를 보내 증폭된 응답이 가게 만드는 공격기법 이다.

- 정답

CoAP (Constrained Application Protocol)

278

다음 빈칸에 적절한 용어를 쓰시오

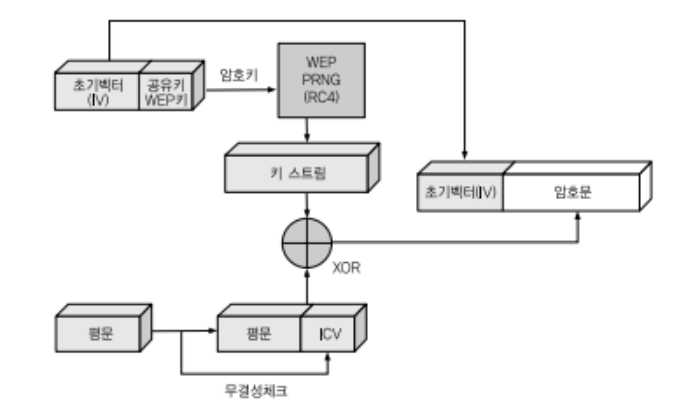

WEP(Wried Equivalent Privacy) 무선 데이터 암호화 방식은 40비트의 WEP 공유 비밀키와 임의로 선택되는 24비트의 ( A )로 조합된 총 64비트의 키를 이용한 ( B ) 스트림 암호화 방식으로 보호한다. 하지만 공유 비밀키의 KEY ID와 ( A ) 값을 평문으로 상대방에게 알려 줘야 하므로 WEP 키가 추출될 수 있는 취약점이 존재한다.

-

정답

A : IV(Initial Vactor)

B : RC4 -

WEP 암호화 방식

24bit 초기벡터와 고정된 40bit 또는 104bit의 WEP 공유키를 조합하여 키 생성 후 RC4 암호 알고리즘으로 키 스트림 생성

- 공유키 사용으로 인한 암호분석이 용이한 문제점이 존재함

280

무선랜 해킹과 관련하여 해커가 무선 네트워크를 찾기 위해 무선 장비를 가지고 주위의 AP를 찾는 과정을 말하며 무선랜 해킹을 위한 준비 단계에서 사용되는 방법을 나타내는 용어는 무엇인가?

- 정답

워 드라이빙 (War Driving)

281 ⭐️

다음은 무선랜 보안을 위한 표준/보안규격에 대한 설명이다. 빈칸에 적절한 용어를 쓰시오

( A ) : IEEE 802.11 표준에 정의된 보안규격으로 무선AP와 단말기 간에 40bit 또는 104bit 공유키와 임의로 선택되는 24bit IV를 조합한 64bit 또는 128bit 키를 이용해 전송 데이터를 RC4 알고리즘으로 암호화하여 인증 및 전송데이터 보안을 강화한다. ( B ) : IEEE 802.11i 표준에 정의된 보안규격으로 ( A )와/과 동일한 RC4 알고리즘을 기반으로 하며 48bit의 확장된 IV를 사용한s TKIP 암호화 방식을 사용한다. ( C ) : IEEE 802.11i 표준에 정의된 보안규격으로 ( B )와/과 키 관리의 유사성을 가지고 있지만 AES 기반의 128bit 대칭키를 사용하고 블록암호모드로 CCM 모드를 사용하는 CCMP 암호화 방식을 사용한다.

- 정답

A : WEP

B : WPA

C : WPA2

285

다음 보기에서 설명하는 무선랜 보안기술을 쓰시오

- 이전 세대의 보안 표준을 개선하여 2018년 발표된 무선랜 보안표준 - 개인 모드에서 이전 세대의 취약한 PSK 인증을 SAE 인증으로 대체하여 일정 수준 이상의 보안성 제공 - 기업 모드에서 192bit 키 기반 암호화를 통해 암호 강도를 향상함 - 비밀번호가 없는 개방형 공공 네트워크에서 OWE 기반 데이터 암호화 제공

- 정답

WPA3

- 해설

SAE(Simultaneous Authentication of Equals)

OWE(Opportunistic Wireless Encryption)

287

다음 보기에서 설명하는 기술의 명칭을 쓰시오

보유하고 있는 IP 주소가 부족한 경우, 사설 IP 주소를 사용하여 IP 주소를 확장하는 방법 으로 이를 이용하면 내부 네트워크의 사설 IP 주소는 외부에 공개되지 않으므로 외부의 공격 으로부터 비교적 안전한 네트워크 환경을 구성할 수 있다.

-

정답

NAT (Network Address Translation) -

NAT (네트워크 주소 변환)

부족한 공인 IP의 절약, 안전한 사설 네트워크 환경 구축

290 ⭐️

다음 보기의 빈칸에 알맞은 용어를 쓰시오

( A ) : 가상의 네트워크를 구축하는 기술로 부족한 공인 IP를 해결하기 위한 기술은 아니고 물리적인 변경 없이 네트워크 구조를 변경할 수 있는 기술이다. ( B ) : 많은 사설 IP가 하나의 공인 IP로 인터넷을 사용할 수 있도록 하는 기술로 적은 공인 IP로도 다수의 사용자가 인터넷을 이용할 수 있다. ( C ) : 네트워크 주소 정보를 회수하고 분배하는 기술

- 정답

A : VLAN

B : NAT

C : DHCP