정보보안

1.[정보 보안] 실기 문제 풀이 - 1

시스템 단답형 001 > Windows Server 운영체제에서 사용자 계정 관리 방식은 워크 그룹(WorkGroup) 방식과 ( A ) 방식이 있으며, 로컬 사용자 계정은 %SystemRoot%System32\config\( B )에 저장되고 있고, ( A )방식은

2.[정보 보안] 실기 문제 풀이 - 2

( A )은/는 보통 특정 프로세스와 관련된 정보들의 총집합을 의미하며 ( B )은/는 실행 상태의 프로세스를 다른 프로세스로 교체하기 위하여 그들의 ( A )을/를 각각 저장하고 재적재하는 경우를 의미한다.정답A : 문맥 (context)B : 문맥교환 (contex

3.[정보 보안] 실기 문제 풀이 - 3

페이지 교체(Page Raplacement) 알고리즘은 페이지 부재 발생 시 새로운 페이지를 적재하기 위해 기존의 페이지를 효율적으로 제거하는 알고리즘이다. 이중 참조한 지 가장 오래된 페이지를 교체하는 방식은 무엇인가?정답LRU(Least Recently Used)

4.[정보 보안] 버퍼 오버 플로우

스택 버퍼 오버 플로우의 실습 코드에 대한 정리와 안전한 코드 예시에 대해 정리해봄shell_code 함수: 이 함수는 setreuid(0, 0)와 setregid(0, 0)을 사용해 현재 프로세스의 사용자 ID와 그룹 ID를 루트 사용자로 설정함즉, 현재 프로그램이

5.[정보 보안] 운영체제 별 보안설정

오늘은 보안을 공부하면서 암기요소중의 하나인 운영체제별로 로그파일, 설정파일 및 정책을 어떻게 작성하고 변경하는지 알아보고자 함 오늘 알아볼 운영체제 목록 : SOLARIS LINUX AIX HP-UX UNIX(SunOS) roo

6.[정보 보안] 실기 문제 풀이 - 4

리눅스 시스템의 슈퍼 데몬(inetd 서비스)은 서비스 요청이 들어오면 목적지 포트 번호를 이용하여 어떤 요청인지를 판별한다. 이처럼 서비스와 이에 대응하는 포트 번호를 가지고 있는 파일 명칭을 쓰시오. 정답services(/etc/services)다음은 TCP Wra

7.[정보 보안] 실기 문제 풀이 - 5

syslog는 기밀성, 무결성, 가용성 등 정보보호 특성을 고려하지 않고 개발되었다. 따라서 UDP를 통해 로그를 전송할 때 공격자가 syslog 메시지를 모니터링하여 중요 정보를 알아낼 수 있다. 이 때문에 RFC 3195(Reliable Delivery for sy

8.[정보 보안] 실기 문제 풀이 - 6

다음 소스코드와 연관된 아래의 문제에 답하시오.어떤 명령인지 간단히 서술하시오.정답touch명령으로 크기가 0인 hack.txt파일을 생성하고 ls 명령으로 파일 생성을 확인하고있다.위의 소스코드를 공격하기 위한 프로그램이다. 동작방식을 간단히 설명하시오.정답미리 생성

9.[정보 보안] 실기 문제 풀이 - 7

다음 유닉스/리눅스 시스템의 보안 체크리스트 점검 항목 중 일부이다. 각 명령이 어떤 보안 조치를 위한 것인지 서술하시오.정답 및 해설지정한 파일의 SUID와 SGID 권한을 제거한다.chmod 명령 시 대상을 지정하지 않으면 all을 의미최상위 루트 디렉터리 / 이하

10.[정보 보안] ICMP 프로토콜

정보 보안을 공부하면서 ICMP 프로토콜의 Type과 Code에 대한 정리와 암기에 대한 필요성을 느낌ICMP란 Internet Control Message Protocol의 약자로 네트워크 장치 간에 오류 메시지나 상태 정보를 전달하는 데 사용되는 프로토콜메시지 유형

11.[정보 보안] 실기 문제 풀이 - 8

다음은 TCP Wrapper를 이용하여 접근제한을 설정한 것이다. 빈칸에 알맞은 내용을 기술하시오.정답A : 192.168.20.1 IP주소에 대해 telnet 서비스를, 192.168.30.1 IP주소에 대해 ftp 서비스를 허용한다.B : in.ftpd : 192.

12.[정보 보안] 포트 스캐닝

오늘은 정보보안을 공부하면서 공격자의 입장에서 침입 전 취약점을 분석하기 위해 실행하는 포트스캐닝에 대해 정리하고 스캔 방식에 따라 포트가 열린상태, 닫힌 상태에 따라 어떤 응답이 오는지 정리하고자 함포트 스캐닝(Port Scanning)이란 네트워크 상의 호스트(컴퓨

13.[정보 보안] 실기 문제 풀이 - 9

침해사고가 발생한 대부분 시스템에는 공격 관련 로그와 함께 침입 후 공격자를 통해 수행한 작업의 흔적들이 로그에 남게 되므로 로그 분석을 통한 사고 원인 분석은 매우 중요하다. 리눅스 시스템의 사고 원인을 파악하는 과정에서 의심스러운 사용자의 작업 흔적을 확인하기 위해

14.[정보 보안] 실기 문제 풀이 - 10

다음 빈칸에 적절한 용어를 쓰시오.정답 A : CSMA/CD B : 충돌(Collision) C : 충돌 도메인(Collision Domain) D : 브로드캐스트 도메인(Broadcast Domain)다음 빈칸에 적절한 스위치(L2-Switch) 장비의 전송 방식을

15.[정보 보안] Well-known 포트

잘 알려진 서비스에 할당된 포트로 관리자(root 또는 Adnimistrator)가 서버 프로세스(데몬)을 실행하기 위해 사용하는 포트FTP (File Transfer Protocol): 파일 전송 프로토콜TCP 20/21 : 20은 데이터 채널, 21은 제어 채널SS

16.[정보 보안] 실기 문제 풀이 - 11

다음 빈칸에 적절한 용어를 쓰시오.정답: 소켓다음 빈칸에 적절한 용어를 쓰시오.정답A : 0 - 1023B : TelnetC : SMTP해설well-known 포트이 프로그램은 ICMP Echo Request 메시지를 특정 호스트에 송신하여, 이에 대한 ICMP Ech

17.[정보 보안] 실기 문제 풀이 - 12

다음 설명하는 단편화를 이용한 DoS 공격기법의 명칭은 무엇인가?정답Teardrop 공격다음 빈칸 ( A ), ( B ), ( C )에 적절한 용어를 쓰시오.정답A : LandAttackB : TeardropC : Ping Of Death다음 빈칸 ( A ), ( B

18.[정보 보안] DoS 공격

오늘은 네트워크 공격 중 서비스의 가용성을 떨어트리는 공격인 DoS(Denial of Service)와 공격방법에 대해 정리하고자 함공격 대상 시스템(Target)이 정상적인 서비스를 할 수 없도록 서비스를 마비시키는 형태의 공격파괴 공격디스크, 데이터, 시스템을 손상

19.[정보 보안] DDoS 공격

네트워크 공격 방법 중 DoS 공격의 발전된 형태의 DoS 공격 형태인 DDoS(Distributed Denial of Service)에 대해 정리하고자 함

20.[정보 보안] 실기 문제 풀이 - 13

다음 설명에 해당하는 공격 유형을 쓰시오정답TCP SYN Flooding 공격다음 빈칸에 적절한 용어를 쓰시오정답TCP SYN FloodingHTTP 프로토콜의 취약점을 이용한 공격으로 다수의 HTTP 요청 시 요청 헤더의 끝을 의미하는 개행문자를 전송하지 않고 불필요

21.[정보 보안] 실기 문제 풀이 - 14

다음 보기에서 설명하는 용어를 쓰시오정답가상 사설망 VPN(Virtual Private Network)다음 가상 사설망(VPN : Virtual Private Network) 관련 프로토콜에 관란 설명이다. 빈칸에 적절한 프로토콜을 쓰시오. 정답A : L2FB : PP

22.[정보 보안] 실기 문제 풀이 - 15

다음중 TLS/SSL의 취약성을 이용한 공격과 가장 관계가 있는 공격 2개를 고르시오.정답 BEAST, CRIME attack해설BEAST attack (Browser Exploit Against SSL/TLS): 사용자 브라우저의 취약점을 이용하여 HTTPS 쿠키를

23.[정보 보안] 봇(Bot)/봇넷(Botnet)

보안상 결함을 이용해 원격에서 해당 시스템을 제어할 수 있는 프로그램 이러한 디바이스를 좀비 PC/디바이스라고 부름웜/바이러스, 백도어, 스파이웨어, 루트킷 등 다양한 악성코드들의 특성을 복합적으로 가지고있음공격자의 명령에 따라 활동정보 유출, 스팸 메일 발송, 디도

24.[정보 보안] 실기 문제 풀이 - 16

네트워크 서술형 339 > 원격지 시스템에서 스니핑을 탐지할 수 있는 소프트웨어인 antisniff, sentinel 등이 ICMP를 통해서 스니핑을 탐지할 수 있는 동작 원리에 관해 설명하시오 정답 및 해설 스니핑을 탐지할 네트워크에 존재하지 않는 MAC 주

25.[정보 보안] 실기 문제 풀이 - 17

DRDoS(Distributed Reflection Denial of Service) 공격의 (A)공격 원리와 (B)공격 방식 및 (C)DDoS와의 차이점을 서술하시오.'정답A : 공격자가 출발지 IP를 공격대상 IP로 위조하여 다수의 반사 서버로 요청정보를 전송하면

26.[정보 보안] 실기 문제 풀이 - 18

네트워크 서술형 375 > 다음은 IPsec 보안 프로토콜에 관한 내용이다. AH, ESP 프로토콜의 전송 모드와 터널 모드에서 인증 구간과 암호화 구간에 관해 설명하고 키 교환 프로토콜을 쓰시오. 정답 및 해설 IP 헤더의 전송 중 변경 가능한 필드를 제외한

27.[정보 보안] 실기 문제 풀이 - 19

다음은 Router(Cisco)의 access-list 설정 부분이다. 차례에 맞게 설정 내용에 대하여 정확하게 기술하시오.정답 및 해설enable(en)로 Privileged Mode로 전환라우터 설정을 위해 config terminal(conf t) 명령어로 glo

28.[정보 보안] 실기 문제 풀이 - 20

다음은 TCP 연결 설정 과정(3-way handshake)과 연결 종료 과정(4-way handshake)의 동작 방식에 대한 설명이다. 빈칸에 적절한 TCP 플래그 비트와 순서번호(Sequence Number)를 채우시오. (TCP 플래그 비트는 URG, ACK,

29.[정보 보안] 실기 문제 풀이 - 21

시험기간이 얼마 남지 않은 관계로 포스팅하면서 정리하는 방식의 공부는 머릿속에 잘 남아 있지만, 속도가 더뎌져서 더이상은 힘들어질 것 같음오늘은 남아있는 네트워크 보안의 실무형 문제를 풀이해보고 다음 포스트 부터 시험 당일까지는 공부에 대한 일기만 작성할 것 같음다음은

30.[정보 보안] DNS의 Zone

존 설정과 리소스 레코드 설정은 DNS 관리에서 중요한 두 가지 개념입니다. 이들을 각각 설명하겠습니다.존의 정의: 존은 DNS 네임스페이스의 특정 부분을 관리하는 단위입니다. 각 존은 도메인 이름 및 해당 하위 도메인에 대한 정보를 포함합니다.존 생성: DNS 서버에

31.[정보 보안] 실기이론 - 윈도우 기본 학습

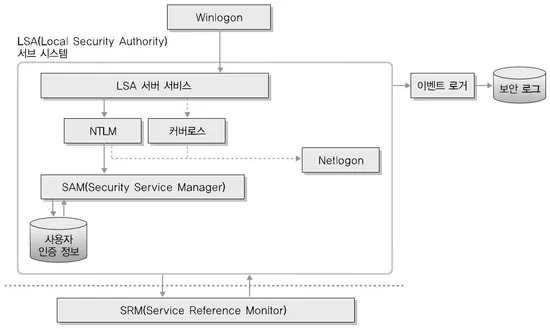

NT보안의 중심서비스로 모든 계정의 로그인에 대한 검증 및 접근권한 검사와 계정명과 SID를 매칭하여 SRM이 생성한 감사로그를 기록함사용지/그룹 계정 정보에 대한 DataBase관리하고, 로그인된 정보와 SAM에 저장된 정보를 비교하여 인증여부 결정 (C:\\Winn

32.[정보 보안] 실기이론 - 리눅스 시스템 기본

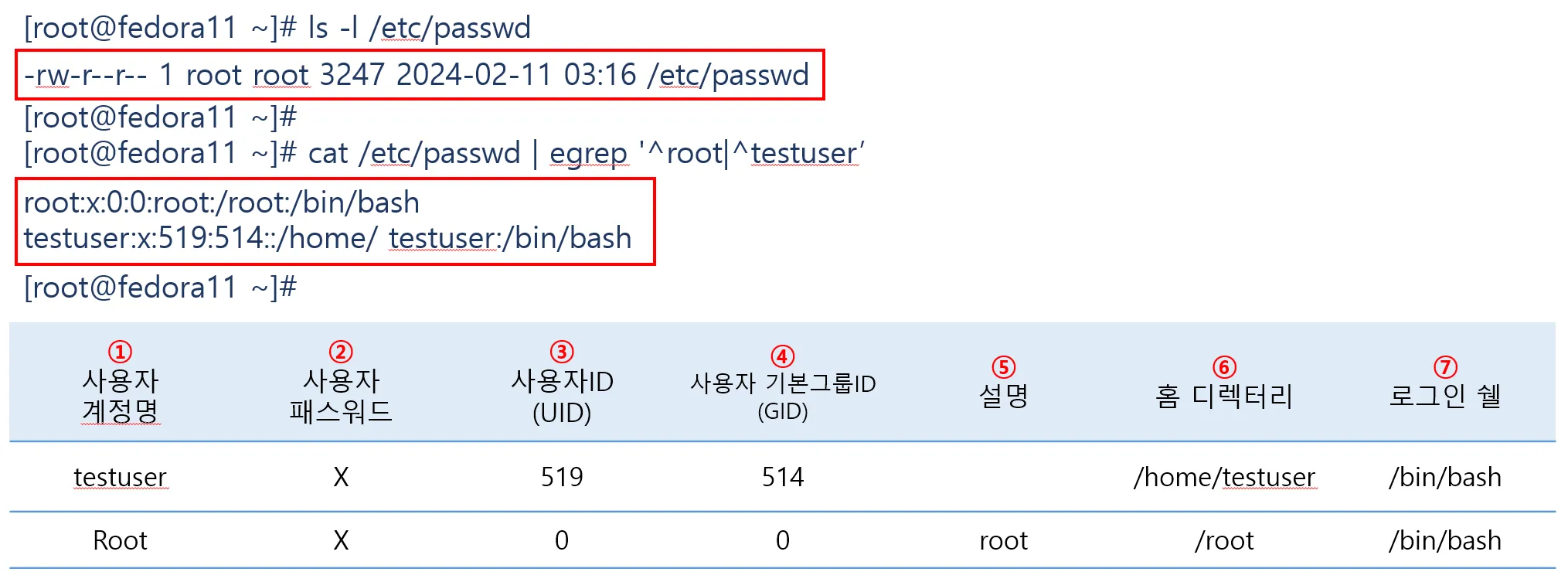

💡password 파일사용자 계정 정보를 저장하고 있는 파일콜론( : ) 을 구분자로 7개의 필드로 구성경로 : /etc/passwd② 의 X 표시 : shadow 패스워드 정책을 사용한다는 의미③ UID : 시스템 내에서 사용자를 고유하게 식별하기 위한 IDro

33.[정보 보안] 실기이론 - 리눅스 파일 시스템(File System) 응용

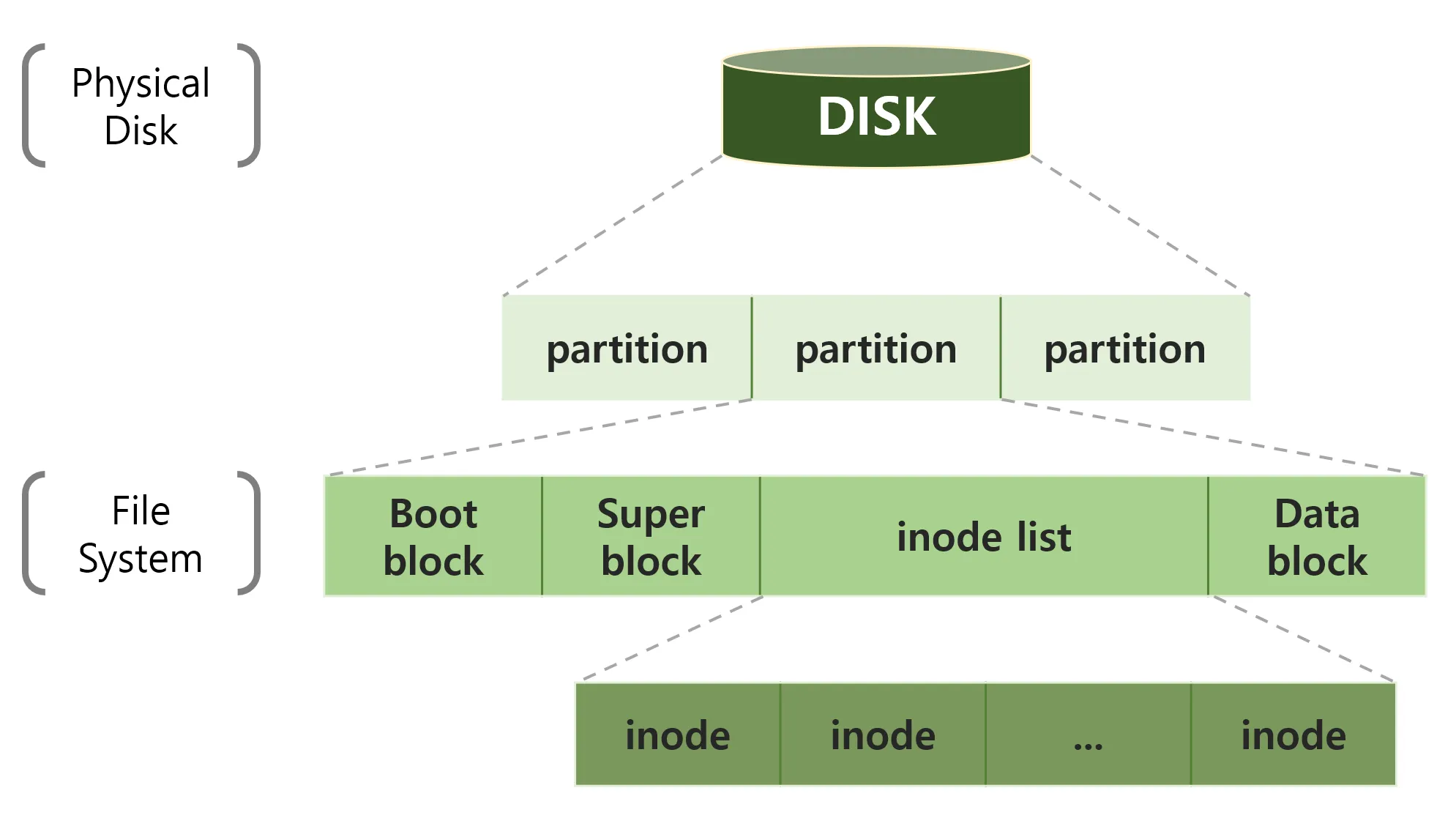

물리적 저장장치에 파일을 생성, 저장, 관리하기 위한 논리적인 자료구조물리적인 저장장치는 논리적인 파티션(partition)으로 나누어지며, 파티션 별로 고유한 파일 시스템을 생성함운영체제를 부팅하거나 초기화하기 위한 부트스트랩 코드를 담고 있음파일 시스템을 관리하기

34.[정보 보안] 실기 이론 - 리눅스 프로세스 응용

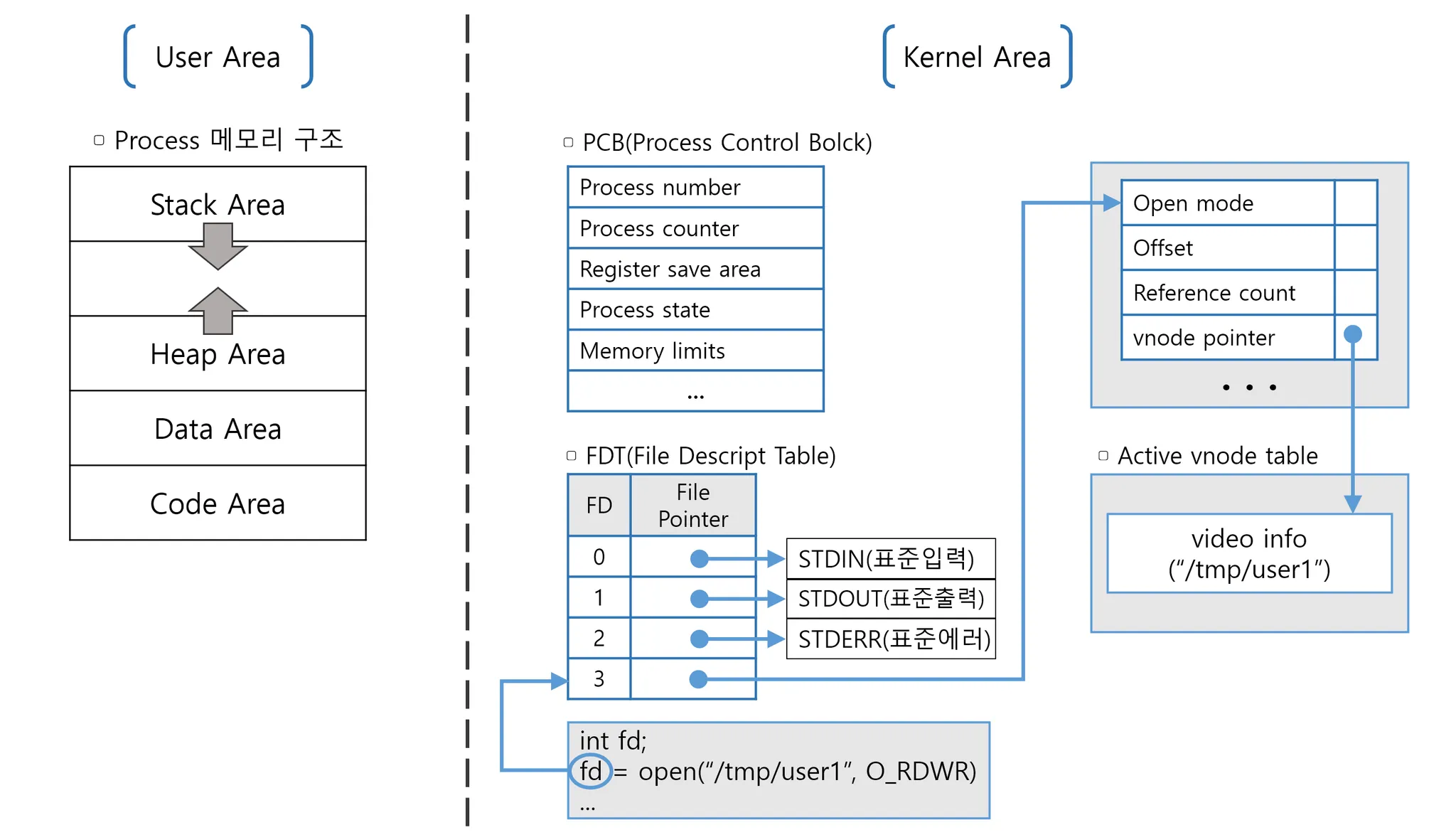

프로세스가 생성되면 커널은 프로세스 별로 관리 정보를 담고 있는 PCB를 생성함프로세스 번호(Process Number)프로세스 식별 ID(PID), 부모 프로세스 식별 ID(PPID) 등프로그램 카운터(Process Counter)문맥교환 발생 시 다음에 실행할 명령

35.[정보 보안] BPFDoor : 최근 떠오르는 보안 이슈, 고도화된 백도어

25년 가장 핫한 보안 이슈 🔥 > 2025년 4월 19일 경 대한민국에서 가장 큰 이동통신 서비스 업체인 SK텔레콤에서 가입자 인증 서버인 HSS (Home Subscriber Server)가 해킹당하는 침해 사고가 발생하였으며 이번 사고로 인하여 USIM 고유 식

36.[정보 보안] BPFDoor : 대응 전략 및 점검 가이드

점검 명령어는 관리자(root) 계정 또는 권한(sudo)으로 실행해야함특정 경로에 생성되는 뮤텍스/락 파일을 점검하여 악성코드 실행 여부를 점검/var/run/\*.pid 또는 /var/run/\*.lock 경로에 0바이트 크기의 파일이 존재하는지 확인의심 파일 권한

37.[정보 보안] 리버스 엔지니어링 1편 : 리버싱의 개요

> 아직 [해킹 맛보기]책의 2장 웹 해킹에 대한 정리가 끝나지 않았지만 3장으로 넘어간 이유는 2장의 내용들은 정보보안산업기사를 준비하며 대부분 많이 읽고 배우게된 내용들이기 때문에 새로운 지식에 대한 탐구심을 이기지 못하고 함께 정리를 진행하는 선택을 하게됨 Rev

38.[정보 보안] 리버스 엔지니어링 2편 : 기본 개념과 분석 방식

앞서 리버싱의 개요와 활용분야를 살혀봤다면, 이번에는 실제로 리버싱을 하기위한 핵심 개념과 분석 방식에 대해 알아봄 🫧바이너리와 소스코드의 관계 소프트웨어는 처음에 사람이 이해하기 쉬운 고급 언어(C, C++, JAVA 등)으로 작성되고, 컴파일러에 의해 컴퓨터가 실

39.[정보 보안] 리버스 엔지니어링 3편 : 리버싱에 필요한 기초 구조 이해

2편의 기본 개념과 그 차이점, 분석 방식 내용의 다음으로 리버싱의 기본적인 원리와 절차 대해 정리하고 예시와 전략에 대해 작성함프로그램 분석에서 프로그램이 실행될 때 어떤 모듈이 먼저 로딩되고, 어떤 함수가 호출되는지 구조를 파악하는 것이 중요함프로그램 내부구조(PE

40.[정보 보안] 리버스 엔지니어링 4편 : 리버싱 분석 절차와 흐름

3편의 기초 구조 이해 내용의 다음으로 리버싱을 분석하는 절차와 흐름에 대해 정리하고 예시와 전략에 대해 작성함코드 흐름 분석은 리버싱의 핵심 작업 중 하나로, 프로그램이 어떻게 실행되는지, 그리고 어떤 조건에서 어떤 동작을 하는지 파악하는 과정이를 통해 프로그램히어떤