네트워크

서술형

339

원격지 시스템에서 스니핑을 탐지할 수 있는 소프트웨어인 antisniff, sentinel 등이 ICMP를 통해서 스니핑을 탐지할 수 있는 동작 원리에 관해 설명하시오

- 정답 및 해설

스니핑을 탐지할 네트워크에 존재하지 않는 MAC 주소로 위조한 ping 메시지(ICMP Echo Request)를 보낸 후- ICMP Echo Reply가 오는 경우

: 네트워크 장치가 스니핑중일 가능성이 있음, Promiscuous Mode로 스니핑하고 있다면 존재하지 않는 MAC 주소로 보낸 패킷에도 응답할 수 있음 - ICMP Echo Reply가 오지 않는 경우

: 정상적인 네트워크 동작. 네트워크 장치가 자신의 MAC 주소가 아닌 패킷에 응답하지 않으므로, 스니핑 모드에 있지 않을 가능성이 큼

- ICMP Echo Reply가 오는 경우

340

네트워크 통신 스니핑을 탐지할 수 있는 다양한 방법과 동작 방식을 설명하시오.

-

정답 및 해설

-

ping을 이용한 스니핑 탐지

: 탐지할 호스트의 네트워크에 존재하지 않는 MAC 주소로 위조한 ping 메시지(ICMP Echo Request)를 보내 응답 메시지(ICMP Echo Reply)가 오면 Promiscuous Mode로 스니핑하는 것으로 판단 -

ARP를 이용한 스니핑 탐지

: 탐지할 호스트의 네트워크에 존재하지 않는 MAC 주소로 위조한 ARP 요청 메시지를 보내 ARP 응답 메시지가 오면 Promiscuous Mode로 스니핑하는 것으로 판단 -

DNS를 이용한 스니핑 탐지

: 일반적으로 스니퍼는 사용자의 편의를 위한 IP주소 도메인 명으로 변환하기 위한 역질의를 수행함, 모든 네트워크의 모든 호스트에 ping 수행 후 역질의가 발생하는 호스트는 감시를 통해 스니핑 탐지 -

Decoy를 이용한 스니핑 탐지

: 가짜 계정과 패스워드를 네트워크에 계속 전송하여, 유인한 계정을 이용해 접속을 시도하는 시스템을 탐지 -

Arpwatch 도구를 이용한 스니핑 탐지

: 초기 MAC 주소와 IP주소의 매칭 값을 저장하고 ARP 트래픽을 모니터링하여 변화가 있는 ARP 패킷을 탐지하는 도구로 대부분의 스니핑 공격 기법이 ARP Spoofing을 사용하기 때문에 탐지할 수 있음

-

342

CIDR(Classless InterDomain Routing) IP 주소 할당 방식에 관해 설명하시오.

- 정답 및 해설

CIDR은 기본의 클래스 기반 주소 체계를 대체하여 클래스 구분 없이 IPv4 전체 bit에 대해 네트워크 ID와 호스트 ID를 설정하는 주소 할당 방식- IP주소와 서브넷 마스크를 이진 표기법으로

IP 주소/연속된 1의 비트수로 표현하여 기존의 고정 크기 네트워크를 세부적으로 나눔

- IP주소와 서브넷 마스크를 이진 표기법으로

343

rlogin, rsh, rexec 등 r 계열 명령어에 대한 적절한 보안 설정이 적용되지 않은 경우, 원격지의 공격자가 관리자 권한으로 목표 시스템에 임의의 명령을 실행시킬 수 있으며, 명령어 원격 실행을 통해 중요 정보 유출 및 시스템 장애를 유발할 수 있다. 이에 대한 보안 조치와 관련하여 다음 각각의 질문에 답하시오.

1) /etc/hosts.equiv 및 $HOMW/.rhosts 파일의 소유주 및 접근권한에 대한 안전한 보안 설정 방법을 쓰시오. 2) r 계열 명령어를 불가피하게 사용해야 한다면 /etc/hosts.equiv 및 $HOMW/.rhosts 파일에 계정 및 호스트 추가 방법에 대한 보안대책을 쓰시오.

- 정답 및 해설

- 설정 파일의 소유자는 root 또는 해당 홈 디렉터리 계정으로 설정하고 접근 권한은 600이하로 설정하여 소유자 외에는 읽거나 수정할 수 없도록 함

- 설정 파일에서 모든 호스트 또는 계정의 원격 접속을 허용하는

+기호를 제거하고 접속을 허용할 호스트와 계정만 등록하도록 함

- 설정 예시

- 취약한 설정 :

+ + - 안전한 설정 :

172.30.3.100 alice dev.test.com bob

- 취약한 설정 :

345 ⭐️

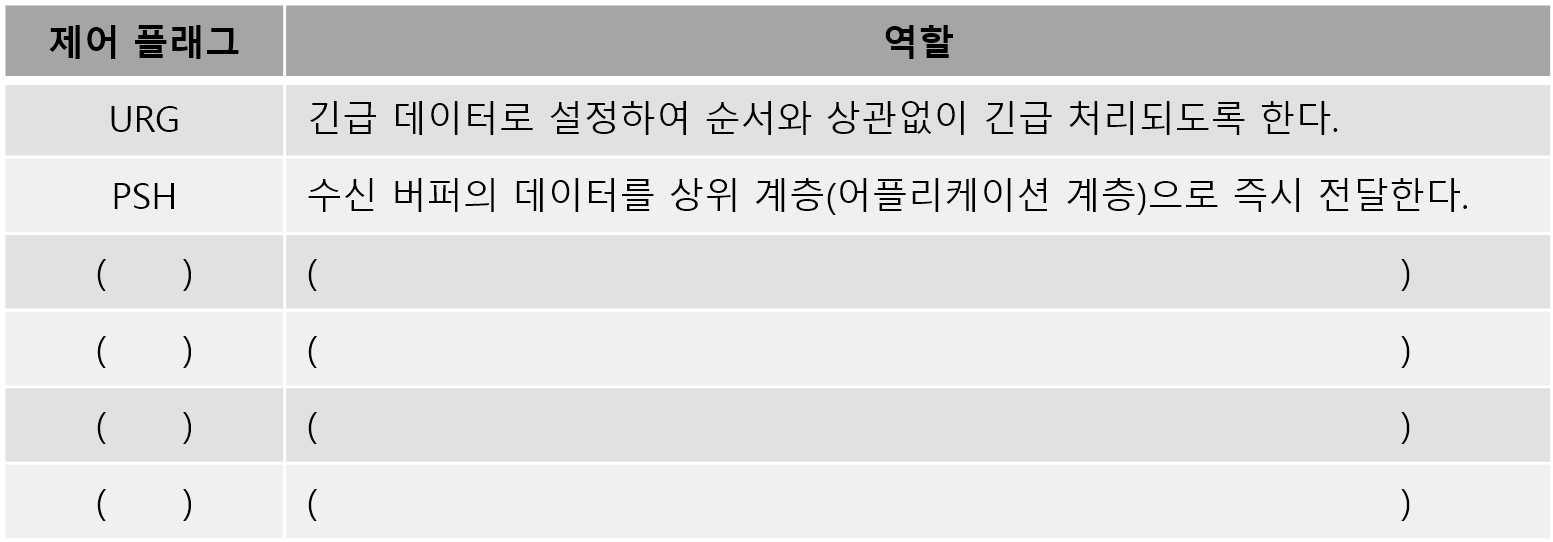

TCP 프로토콜은 6가지 제어 플래그를 이용하여 논리적인 TCP 연결회선 제어 및 데이터 관리를 수행한다. 다음 빈칸에 적절한 제어 플래그와 그 역할을 서술하시오.

- 정답

- ACK : 상대방이 보낸 데이터가 정상 수신되었음을 알린다.

- RST : 연결을 강제로 중단한다.

- SYN : 연결을 설정한다.

- FIN : 연결을 정상 종료한다.

346

윈도우 시스템에서 사용하는 NetBIOS 바인딩(NetBIOS TCP/IP 바인딩)이 취약한 이유와 보안 설정 방법을 서술하시오. (보안 설정은 ncpa.cpl을 이용하여 설명)

- 정답 및 해설

- 취약한 이유 :

인터넷을 통해 외부 공격자가 윈도우 시스템의 네트워크 공유자원에 접근할 수 있는 취약점이 발생함 - 보안 설정 방법(NetBIOS와 TCP/IP간 바인딩 제거) :

ncpa.cpl(네트워크 연결 제어판) 실행 ➡️

네트워크 인터페이스 선택 ➡️

TCP/IPv4 속성에서 고급 설정 선택 ➡️

WINS 탭에서NetBIOS over TCP/IP 사용 안 함선택

- 취약한 이유 :

347

윈도우 시스템의 netstat 명령과 관련하여 7가지 옵션 (-a, -n, -o, -p, -r, -i, -s)의 의미를 간략히 설명하시오.

- 정답 및 해설

-a: 모든 연결과 포트 상태를 표시 (리스닝 중인 포트까지 포함)-n: IP 주소와 포트를 도메인 이름 대신 숫자 형식으로 표시 (더 빠른 출력)-o: 연결된 프로세스 ID를 함께 표시 (특정 프로세스와 연결된 네트워크 확인)-p: 특정 프로토콜(TCP, UDP)을 필터링하여 해당 프로토콜에 대한 연결만 표시-r: 라우팅 테이블 정보를 출력 (네트워크 경로 확인)-i: 네트워크 인터페이스 정보를 표시 (네트워크 카드 상태나 통계 확인)-s: 각 프로토콜별 통계를 요약하여 표시 (TCP, UDP, ICMP 등)

348

다음 각각의 질문에 답하시오.

1)tcpdump에 대해 간략히 서술하시오. 2)tcpdump의 사용법을 예제를 들어 서술하시오.

- 정답 및 해설

- 네트워크 인터페이스를 거치는 패킷의 내용을 출력해주는 프로그램,

스니핑 도구의 일종으로 자신의 컴퓨터로 들어오는 모든 패킷의 내용을 도청할 수 있고, 공격자 추적 및 공격 유형 분석을 위한 패킷 분석 시에 활용할 수 있는 도구

- 예시

tcpdump -vX host 192.168.159.131

: 출발지 또는 목적지가 192.168.159.131인 패킷의 헤더 정보까지 자세하게(v), hex-ascii(X)형식으로 출력tcpdump -i eth0

: eth0 인터페이스(i)로 송수신되는 패킷 출력

- 네트워크 인터페이스를 거치는 패킷의 내용을 출력해주는 프로그램,

349 ⭐️

포트 스캐닝은 공격자가 침입 전 대상 호스트의 어떤 포트가 열려있는지 확인하는 작업으로 이를 통해 대상 호스트의 동작 여부와 제공하는 서비스 등을 확인할 수 있다. 포트 스캐닝 방식 중 TCP Connect 스캔은 대상 호스트와 TCP 3-Way HandShake 과정을 수행한 후 RST 패킷으로 연결을 중단한다. 다음 질문에 답하시오. (대상 호스트는 TCP 프로토콜 표준 준수)

1) TCP Connect 스캔 시 TCP 3-Way HandShake 이후 RST 패킷을 보내는 이유가 무엇 인가? 2) TCP Connect 스캔 시 포트가 열린 상태와 닫힌 상태에 따른 대상 호스트의 응답을 설명 하시오. 3) nmap 도구를 사용하여 TCP Xmas 스캔 시 TCP 제어비트 설정 방식을 설명하시오. 4) TCP Xmas 스캔 시 포트가 열린 상태와 닫힌 상태에 따른 대상 호스트의 응답을 설명 하시오.

- 정답

- 포트의 오픈 여부를 확인했기 때문에 연결을 즉시 중단하기 위해 RST 패킷을 전송함

- 열린 상태 : SYN+ACK / 닫힌 상태 : RST+ACK

- URG, PSH, FIN

- 열린 상태 : 응답 없음 / 닫힌 상태 : RST+ACK

포트 스캐닝

352 ⭐️

다음 서비스 거부 공격에 대하여 공격 원리를 설명하시오.

1) Smurf 공격 2) UDP Flooding 공격 3) Trinoo 공격

- 정답 및 해설

- 출발지 IP를 희생자 IP로 위조한 후 증폭 네트워크로 ICMP Echo Request 메시지를 브로드캐스트 함으로써 대량의 ICMP Echo Reply 메시지가 희생자에 전달되어 서비스 거부를 유발시키는 공격

- UDP 프로토콜의 비연결 특성을 이용한 대량의 UDP 패킷을 희생자에게 전송하여 희생자의 네트워크 대역폭을 소진 시켜 서비스 거부를 유발시키는 공격

- DDoS 공격 도구로 Attacker, Master, Agent로 공격 네트워크를 구성하여 UDP Flooding 공격을 수행함

- Attacker는 Master에 접속하여 공격명령을 내리고 Master는 Agent에 공격 명령을 내리면 Agent가 실제 타겟에 DDoS 공격을 수행