클라우드 보안 기초

1. 기본 용어와 개념 (p.157)

-

정보 보안은 컴퓨터 시스템 및 데이터의 무결성과 이에 대한 접근을 보호하는 기법과 기술, 규제 및 행위 복합적 총체다.

-

IT 보안 방안은 악의적인 의도와 의도하지 않은 사용자 오류 모두에서 발생하는 위협 및 간섭에 대해 방어하는 것에 목표를 둔다.

1) 보안 측정 기준 요소

1. 기밀성 (Confidentiality)

-

권한이 부여된 자만 접근을 허용하는 특징

-

클라우드 환경에서 기밀성은 주로 이동 중인 데이터와 스토리지 내 데이터에 접근을 제한하는 방식으로 유지된다.

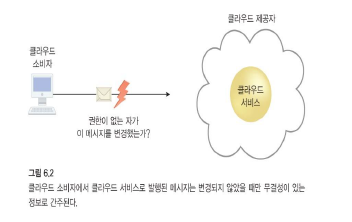

2. 무결성 (Integrity)

-

권한이 없는 주체에 의해 변경되지 않았다는 의미

-

클라우드에서 데이터 무결성을 고려할 때 중요한 쟁점은 클라우드 소비자가 클라우드 서비스에 보낸 데이터와 클라우드 서비스가 받은 데이터가 일치함을 보증할 수 있는지의 여부

-

무결성은 데이터가 어떻게 저장되고 처리되며 클라우드 서비스와 클라우드 기반 IT 자원에 의해 추출되는지까지 포함한다.

3. 신뢰성 (Authenticity)

-

인증된 출처에서 제공됐다는 의미

-

상호 작용의 인증을 부정하거나 반박할 수 없는 부인 방지를 포함한다.

-

부인 방지가 되는 상호 작용에서의 인증은 이 상호 작용이 인증된 출처와 유일하게 연결됐다는 증거를 제공한다.

-

예를 들어, 사용자가 접속 기록 생성 없이 부인 방지되는 파일을 받았다면 이 파일에 접근할 수 없다.

-

reliability와는 구분된다.

4. 가용성 (Availability)

-

특정 시간 동안 접속 및 사용이 가능하다는 특징

-

클라우드 서비스의 가용성은 클라우드 제공자와 클라우드 전달자가 책임을 공유한다.

-

클라우드 소비자는 클라우드 서비스 소비자에게 미치는 클라우드 기반 솔루션의 가용성을 공유한다.

2) 보안의 부족한 부분

1. 위협 (Threat)

-

프라이버시를 침해하거나 손상시키려는 시도로 방어에 도전할 수 있는 잠재적인 보안 침해입니다.

-

위협은 취약점이라고도 하는 알려진 취약점을 악용하도록 설계되었습니다.

-

위협이 실행되면 공격이 발생합니다.

2. 취약성 (Vulnerability)

-

불충분한 보안 통제로 보호나 기존 보안 통제를 능가하는 공격에 침해될 수 있는 약점

-

IT 자원 취약성은 설정 부족, 보안 정책의 약점, 사용자 실수, 하드웨어 또는 펌웨어 약점, 소프트웨어 버그, 취약한 보안 아키텍처 등 다양한 원인이 있을 수 있습니다.

3. 위험 (Risk)

-

어떤 행위가 야기할 수 있는 손실이나 손상 가능성

-

IT 자원에 대한 위험을 측정하는 데 사용되는 두 가지 지표

-

IT 자원의 취약성을 파고드는 위협의 확률

-

구성하고 있는 IT 자원 손실의 기댓값

-

3) 대책에 관련된 부분

1. 보안 통제 (Security Controls)

- 보안 위협을 예방 또는 대응하고 위험을 줄이거나 피하기 위해 사용되는 대책입니다.

2. 보안 메커니즘 (Security Mechanisms)

- 이는 일반적으로 IT 자원, 정보 및 서비스를 보호하는 방어 프레임워크인 보안 메커니즘으로 기술된다.

3. 보안 정책 (Security Policies)

-

보안 정책은 일련의 보안 규칙 및 규제를 수립한다.

-

예를 들어 보안 정책은 보안 통제와 메커니즘의 배치와 사용을 결정한다.

2. 위협 에이전트

익명 공격자 (Anonymous Attacker)

-

클라우드에서 권한이 없는, 즉 허가를 받지 않은 신뢰할 수 없는 클라우드 서비스 소비자입니다.

-

일반적으로 퍼블릭 네트워크를 이용해 네트워크 수준의 공격을 시작하는 외부 소프트웨어 프로그램으로 존재합니다.

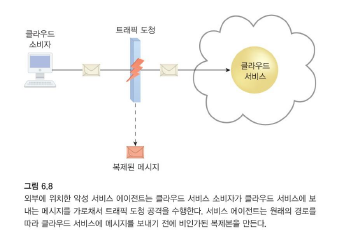

악성 서비스 에이전트 (Malicious Service Agent)

-

클라우드 내에서 흐르는 네트워크 트래픽을 가로채서 전달할 수 있습니다.

-

대부분 손상을 가하거나 악의적인 로직을 보유한 서비스 에이전트(또는 서비스 에이전트인 척하는 프로그램) 형태로 존재합니다.

- 메시지 콘텐츠를 원격에서 가로채고 잠재적으로 파괴시킬 수 있는 외부 프로그램 형태로도 존재한다.

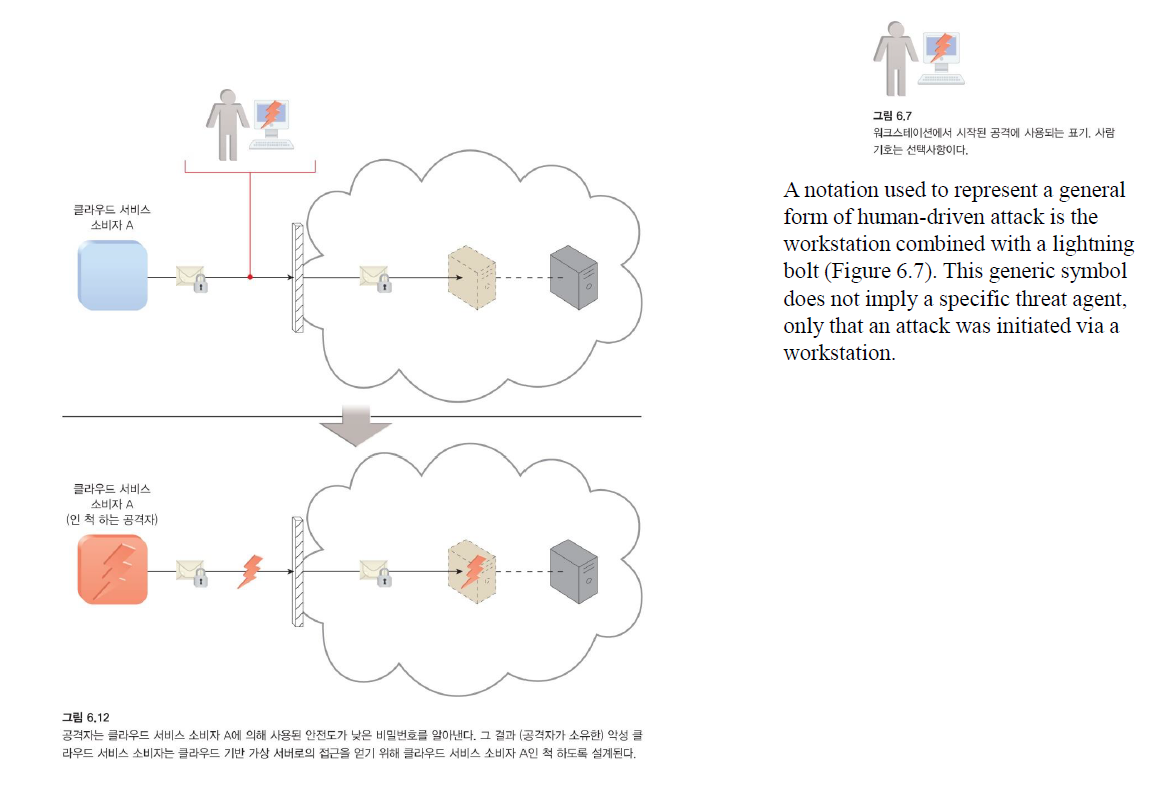

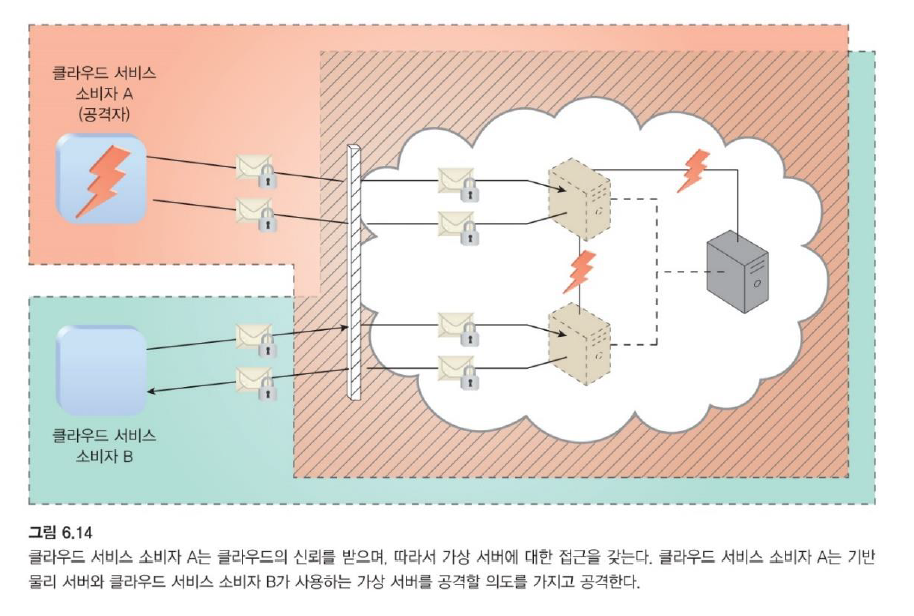

신뢰할 수 있는 공격자 (Trusted Attacker)

-

클라우드 소비자로서 동일 클라우드 환경에 있는 IT 자원을 공유하고 IT 자원을 공유하는 클라우드 제공자 및 클라우드 테넌트를 목표로 법적 증명을 부당하게 이용하려는 시도를 한다.

-

익명의 공격자(신뢰할 수 없음)와 달리 신뢰할 수 있는 공격자는 일반적으로 합법적인 자격 증명을 오용하거나 민감한 기밀 정보를 도용하여 클라우드의 신뢰 경계 내에서 공격을 시작합니다.

악성 내부자 (Malicious Insider)

-

클라우드 제공자처럼 행동하고나 클라우드 제공자와 관계가 있는 인간 위협에이전트

-

대개 이들은 현재 혹은 이전 직원이거나 클라우드 제공자의 구역에 접근할 수 있는 제 3자이다.

- 클라우드 소비자의 IT자원에 접근할 수 있는 관리자 권한을 갖기 때문에 이러한 형태의 위협 에이전트는 막대한 손상 잠재력을 지닌다.

3. 클라우드 보안 위협 (p.163)

트래픽 도청 (Traffic Eavesdropping)

-

클라우드로 또는 클라우드 내에서 전달되는 데이터를 악성 서비스 에이전트가 불법적인 정보 수집 목적으로 수동적으로 가로채는 경우 발생합니다.

-

이 공격의 목표는 클라우드 소비자와 클라우드 제공자 사이 관계의 기밀성과 데이터의 기밀성을 직접적으로 누설하는 것

-

공격의 수동적 특성으로 인해 오랜 시간 동안 탐지되지 않을 수 있습니다.

악성 중개자 (Malicious Intermediary)

-

악의적인 서비스 에이전트가 메시지를 가로채고 변경할 때 발생하며, 잠재적으로 메시지의 기밀성 또는 무결성을 누설한다.

- 데이터가 손상된다.

- 메시지를 목적지에 전송하기 전에 메시지에 악영향을 주는 데이터를 삽입할 수도 있습니다.

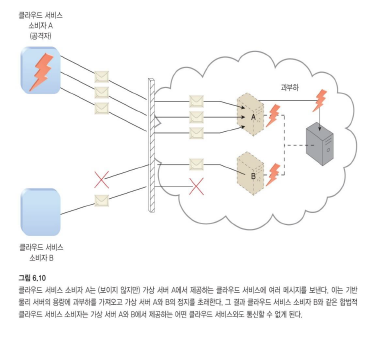

서비스 거부 (Denial of Service)

-

서비스 거부(DoS, Denial of Service) 공격의 목적은 기능이 정상적으로 동작하지 못하도록 IT자원에 과부하를 일으키는 것

- 합법적인 소비자가 공격자가 된다.

-

이 공격 형식은 일반적으로 다음 중 하나에서 실행됩니다.

-

복제된 메시지나 반복적인 통신 요청으로 클라우드 서비스의 작업 부하가 인위적으로 증가한다.

-

반응을 저하시키고 성능을 무력화시키는 트래픽으로 인해 네트워크에 과부하가 걸린다.

-

여러 클라우드 서비스 요청이 보내지면 각 요청은 메모리와 프로세싱 자원을 과도하게 소비되도록 설계된다.

-

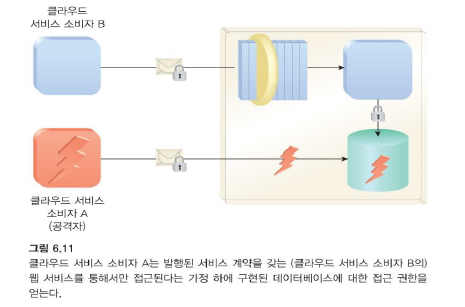

불충분한 권한 부여

-

공격자에 대한 접근 권한이 잘못 주어지거나 너무 광범위하여 공격자가 정상적으로 보호되는 IT 자원에 대한 접근 권한이 부여될 때 발생합니다.

- 익명 공격자가 공격자가 된다.

-

약한 인증(weak authentication)으로 알려진 이 공격의 변형은 취약한 암호 또는 공유 계정을 사용하여 IT 자원을 보호할 때 발생할 수 있습니다.

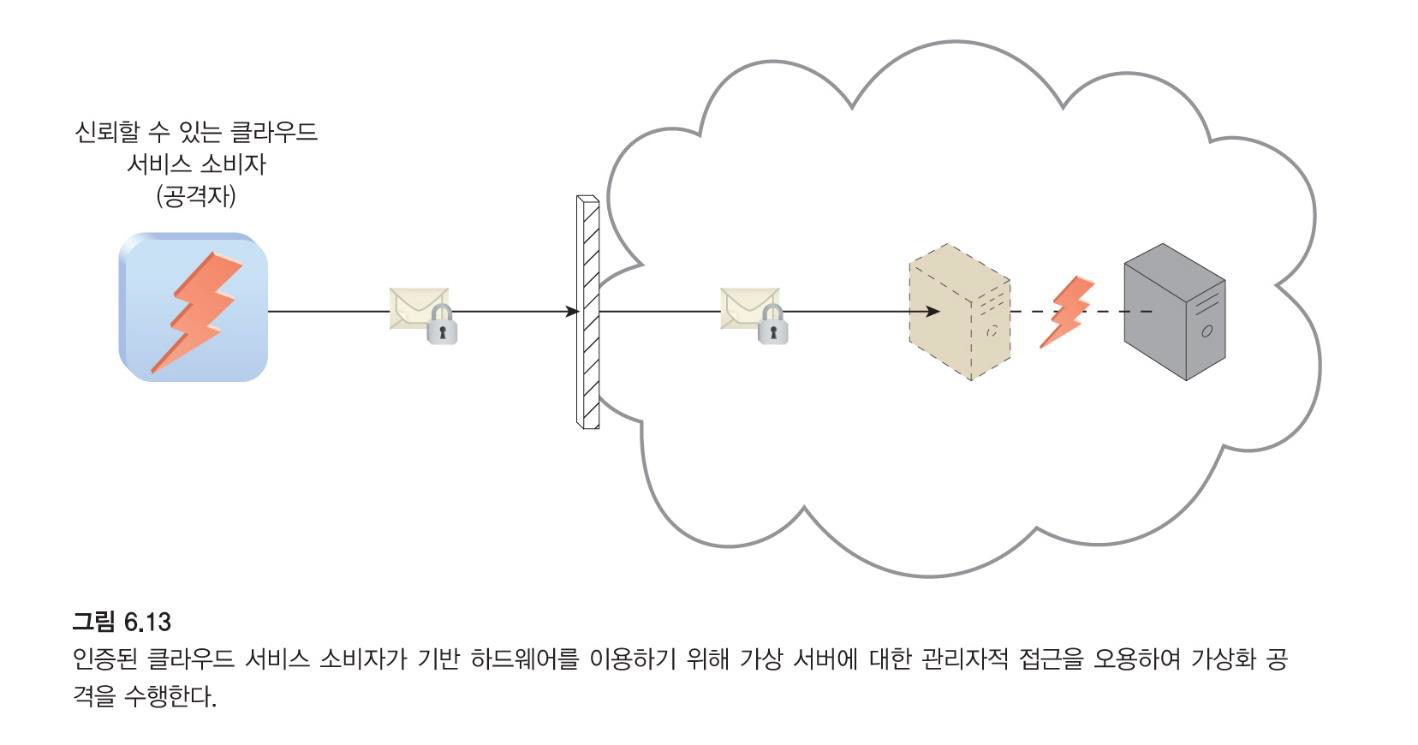

가상화 공격

-

여러 클라우드 소비자에게 기반 하드웨어를 공유하지만 논리적으로 각각 분리된 IT 자원에 대한 접근을 여러 클라우드 소비자에게 제공한다.

- 클라우드 제공자는 클라우드 소비자에게 가상화된 IT 자원에 대한 관리자 접근을 주기 때문에 클라우드 소비자가 이 접근을 오용해 기반 물리 IT 자원을 공격할 수 있는 위험을 갖게 된다.

-

가상화 플랫폼의 취약점을 악용하여 기밀성, 무결성 또는 가용성을 위태롭게 합니다.

- 물리적 IT 자원이 여러 클라우드 서비자에게 가상화된 IT자원으로 제공되는 퍼블릭 클라우드에서 이 공격은 상당한 영향력을 갖는다.

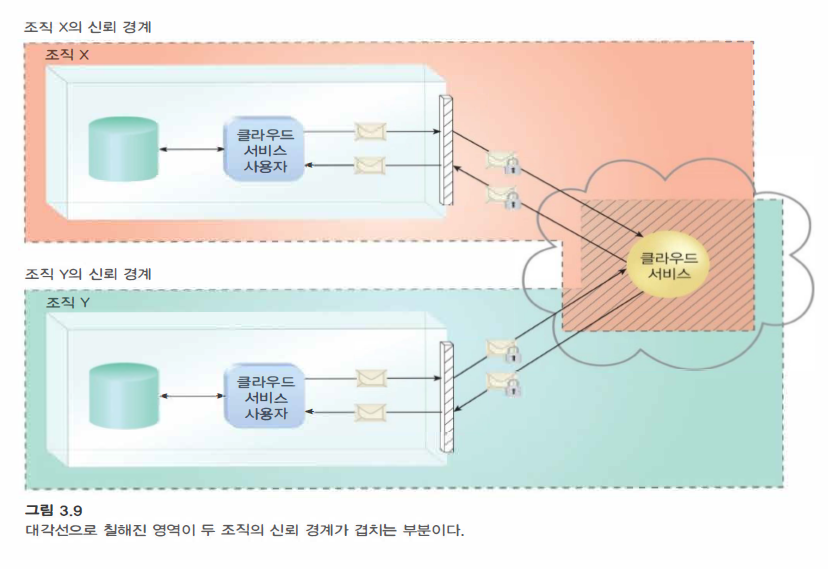

신뢰경계의 중첩

-

클라우드 내의 물리적 IT 자원이 여러 다른 클라우드 서비스 소비자에 의해 공유된다면 이런 클라우드 서비스 소비자들은 중첩된 신뢰 경계를 갖는다.

-

악성 클라우드 서비스 소비자는 다른 클라우드 소비자나 같은 신뢰 경계를 공유하는 다른 IT 자원을 손상시킬 의도로 공유된 IT 자원을 목표로 한다.

- 결과로 다른 클라우드 서비스 소비자 중 일부 또는 전부가 공격에 영향을 받고 공격자는 동일한 신뢰 경계를 공유하는 다른 이들을 거슬러 가상 IT 자원을 사용할 것이다.