메일헤더 분석

내가 받을 메일의 헤더를 분석해서 어떤 경로로 이메일이 도착했는지 확인

e-mail의 e는 electronical..

인프런에서 받은 광고 메일을 분석

화면 오른쪽 중간 쯤에 있는 점 세개 > 원본 보기 클릭

내가 받은 메일은 SPF와 DKIM가 PASS

이를 통해 위변조 여부를 알 수 있음

이메일은 SPF 또는 DKIM으로 인증됩니다.

SPF는 SPF 레코드를 만들어 특정 도메인에서 메일을 보낼 수 있는 호스트를 지정합니다.

DKIM을 사용하면 발신자는 정상적인 이메일에 전자 서명을 하고 수신자는 공개 키를 사용하여 이를 확인할 수 있습니다.

구글에 나와있는 문구

하나씩 뜯어서 분석하고 싶지만 개인정보 때문에 일부 가림

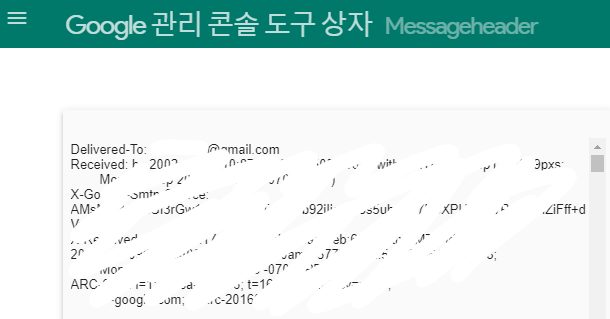

암튼 https://toolbox.googleapps.com/apps/messageheader/에 들어가서 내가 받은 메일의 원본을 복사 붙여넣기 하시면 됩니다

하단의 위 메일 분석 클릭

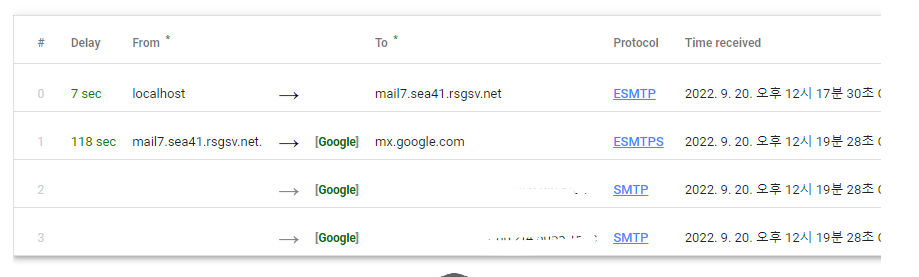

- 로컬호스트로 메일서비스로 전송 - ESMTP 프로토콜 사용

- 메일서비스에서 구글까지 들어오는데 118초 걸림 - ESMTPS 프로토콜 사용

- 이후 구글에서 나의 메일함까지 찾아서 옴 - SMTP 프로토콜 사용

SMTP란?

- Simple Mail Transfer Protocol = 간이 전자 우편 전송 프로토콜

- 포트번호: 25번

- 상대 서버를 지시하기 위해 DNS의 MX 레코드 사용 (위의 헤더 분석에서 2번째

mx.google.com사용) - 텍스트 기반의 프로토콜 -> 모든 문자가 7bit 아스키코드로 구성

- 연결 지향 프로토콜

명령

- MAIL: 주소 반환 확립

- RCPT: 메시지 수신자 확립

- DATA: 메시지 텍스트의 첫 신호 제공

SNMP

- Simple Network Management Protocol = 간이 망 관리 프로토콜

- IP 네트워크 상의 장치로부터 정보를 수집 및 관리, 수정 -> 장치의 동작을 변경

- 라우터, 스위치, 서버, 워크스테이션, 프린터, 모뎀 랙 ...

- UDP/IP를 사용, 포트 161번 사용

구성요소

1. managed device

2. agent - managed device 위에 실행되는 SW

3. Network management station - manager 위에 실행되는 SW

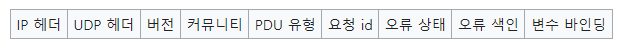

프로토콜 상세 구조

정보 수집해보기

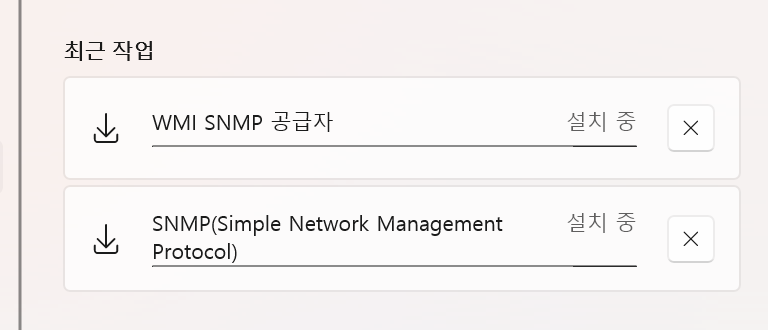

snmp 기능 다운받고

아니 근데 왜 다운이 안 돼,,

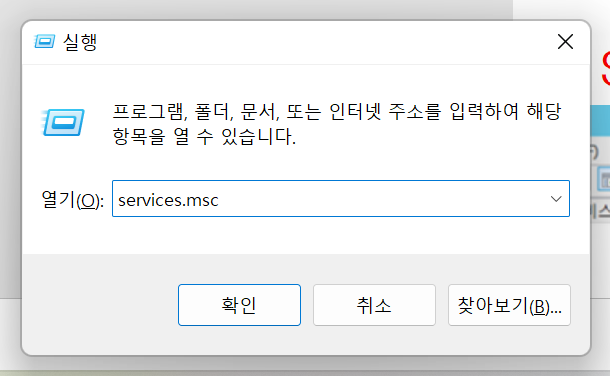

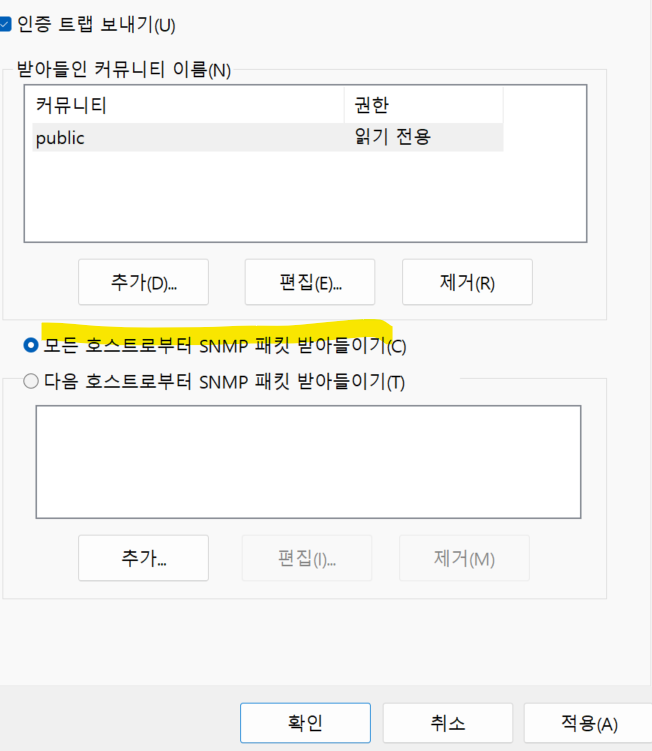

윈도우 실행창에서 services.msc

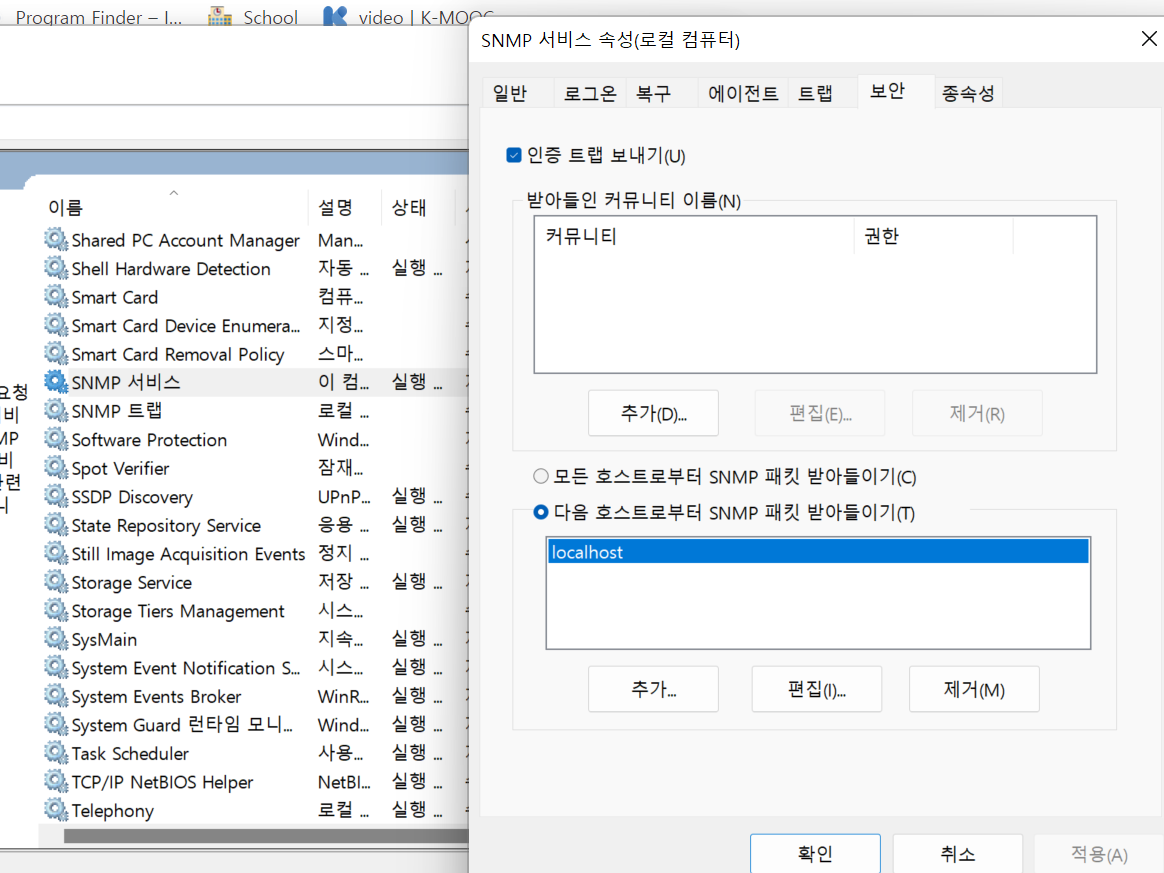

SNMP 서비스 찾고 우클릭 -> 속성 -> 보안

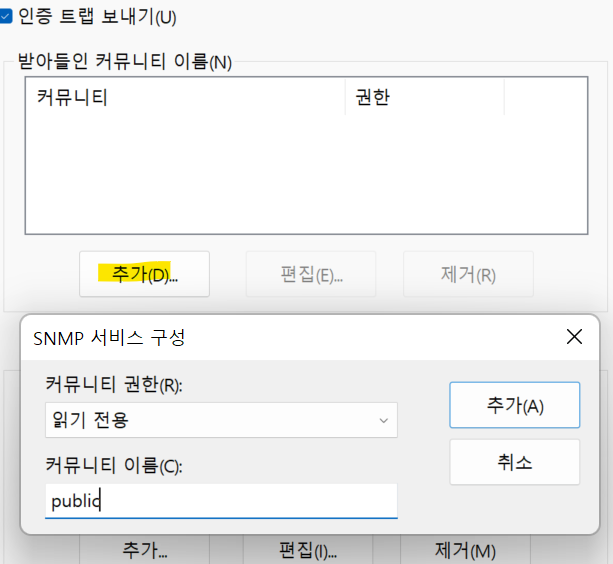

추가

커뮤니티 권한은 읽기 전용

커뮤니티 이름은 public

모든 호스트로부터 SNMP 패킷 받아들이기

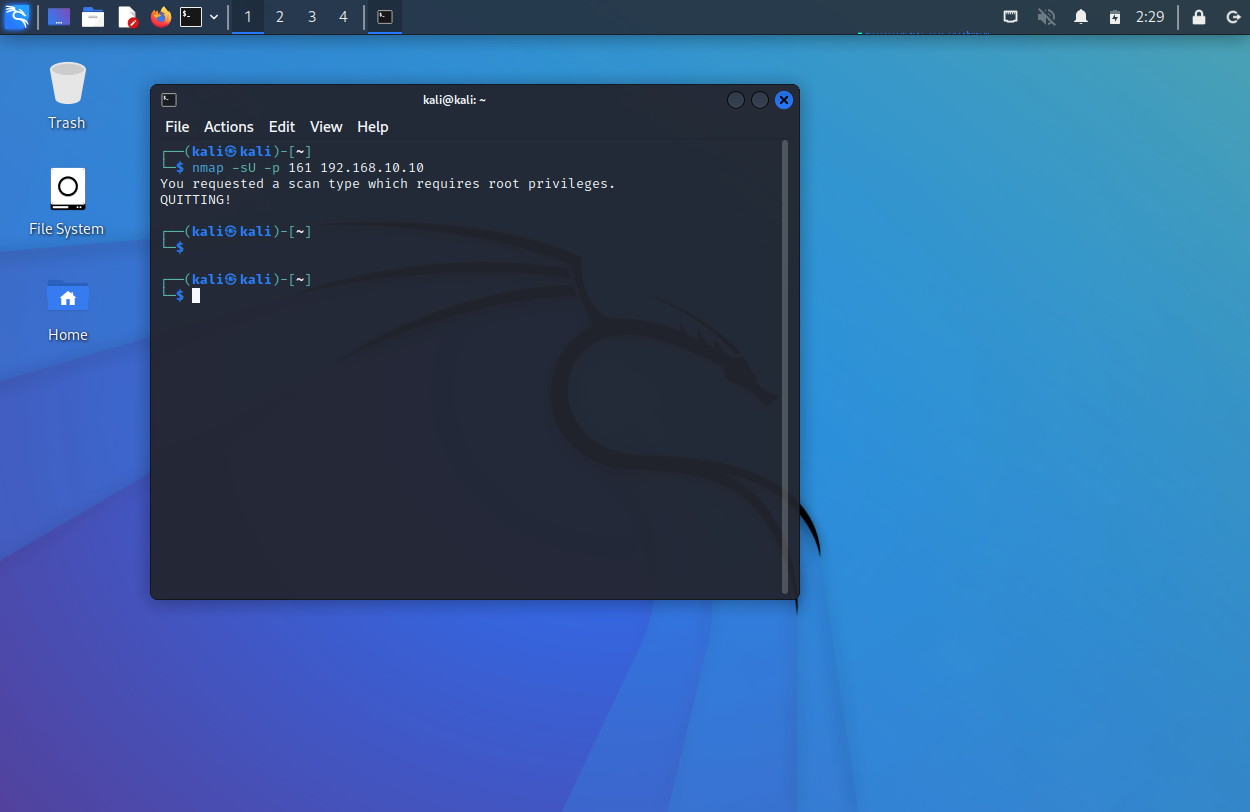

칼리 리눅스 터미널 실행

nmap -sU -p 161 (자기 IP주소)

SNMP 서비스 포트가 열려 있는지 확인

++ 자기 IP주소는 cmd창에 ipconfig 입력하여 확인 (이 경우에는 가상 머신에서 사용되는 IPv4를 확인)

You requested a scan type which requires root privileges라는 문구가 뜸

그러면 관리자 계정을 이용해야겠다....

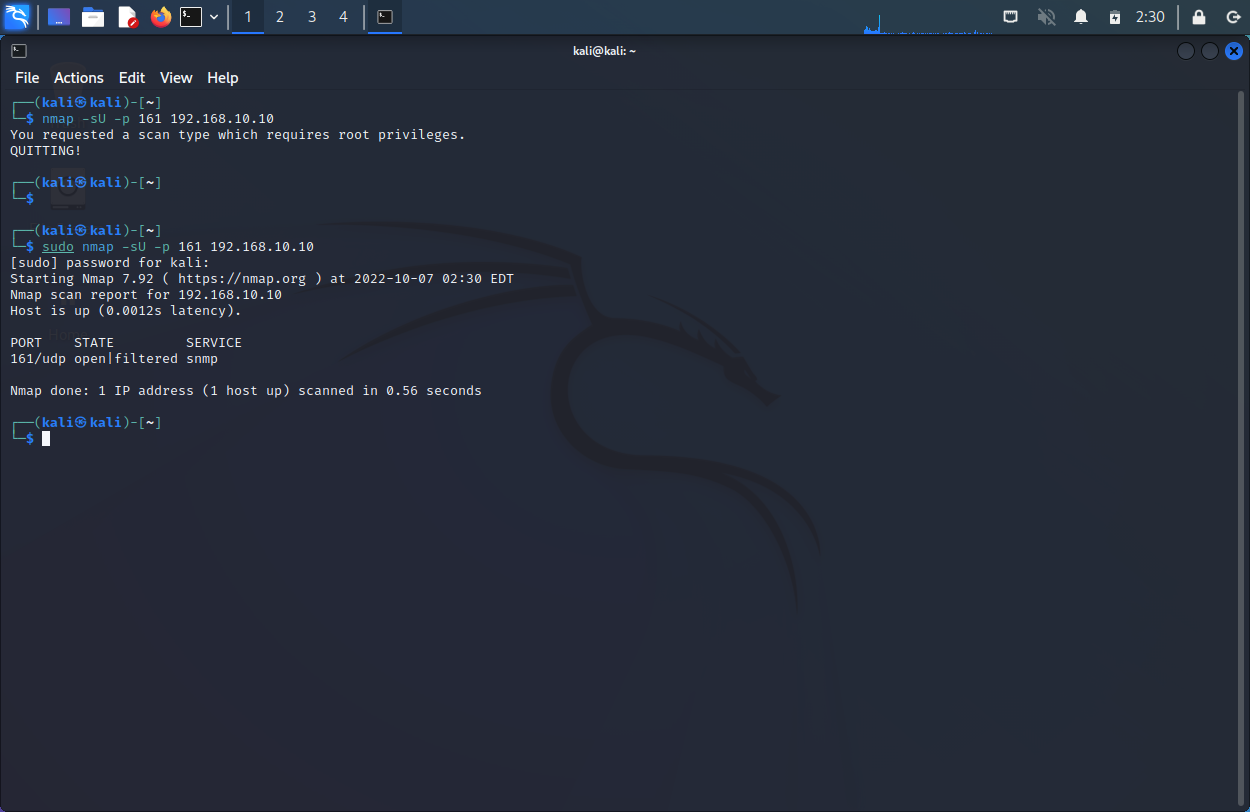

sudo nmap -sU -p 161 (자기 IP주소)

열려있다는 걸 확인

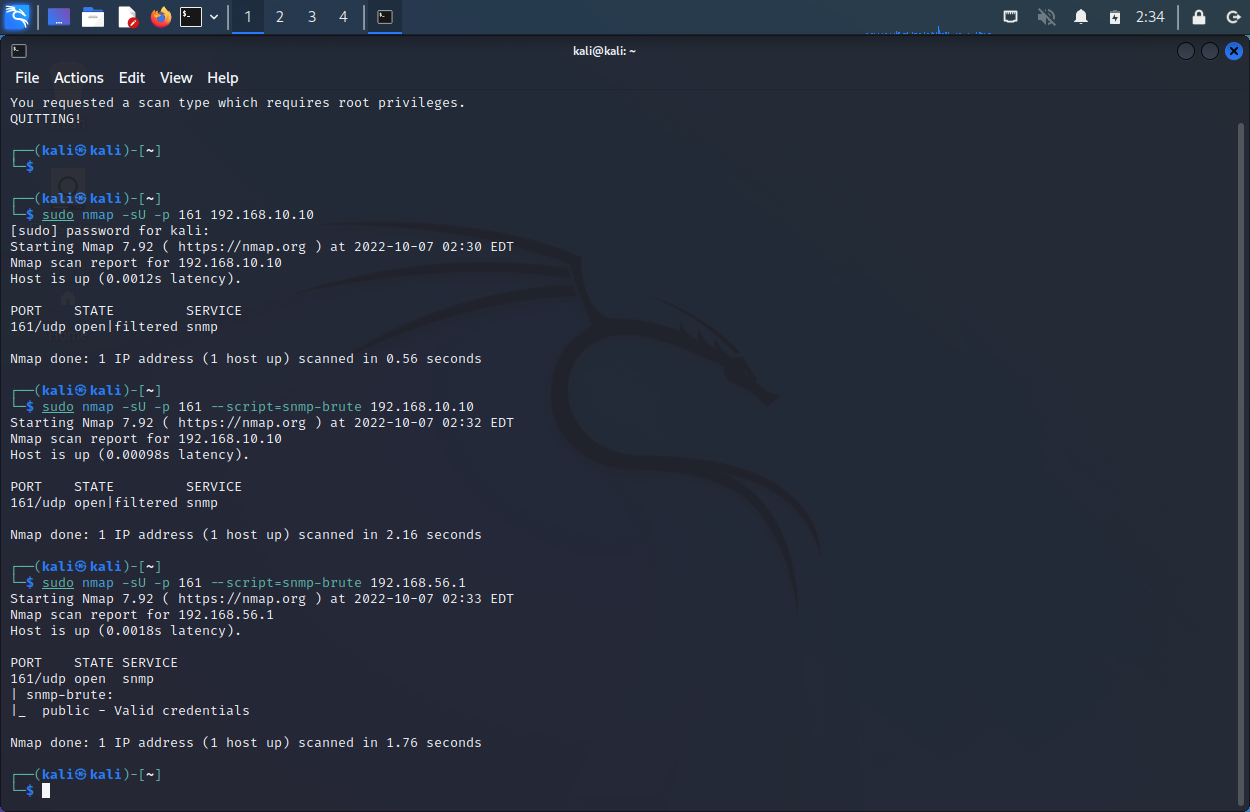

nmap -sU -p 161 - - script=snmp- brute 192.168.0.1

snmpwalk -v 1 -c public (자기 IP주소) 1.3.6.1.2.1.1

1.3.6.1.2.1.1은 시스템과 관련된 MIB 접오

(내 IP주소) 호스트에 대한 시스템 정보를 SNMP를 통해 수집하라는 명령