섹션 0. 와이어샤크 기본 사용법

와이어 샤크의 이용

- 침해대응 분석 (모니터링, IPS/IDS 패킷 샘플)

- 모의해킹 (PC에서 서버로 전송되는 정보, application 패킷 분석)

- 포렌식 분석 (정보의 누출)

설치

- wincap: 패킷 드라이브

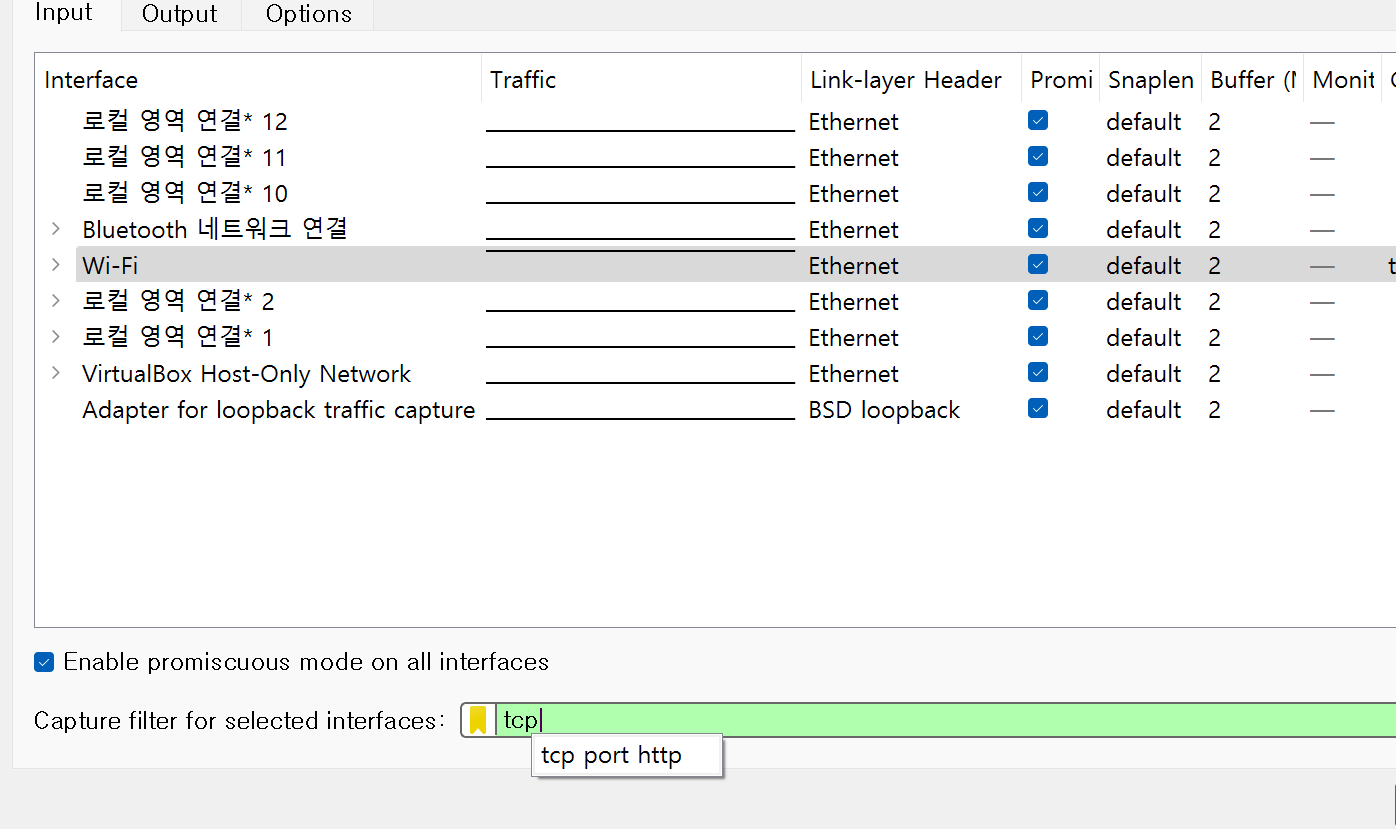

필터

패킷 필터

- winpcap가 관여

- 원하는 형태만 캡쳐

- 대용량의 패킷 수집

연산자 사용

host 192.168.0.1 && tcp port 80 : 192.~ ip에서 발생하는 80포트만 캡쳐

src host 192.168.0.9 : 출발지 ip

dst host 192.168.0.251 : 도착지 ip

port 8080

not port = !port 8080 : port가 8080이 아닌 것만 수집

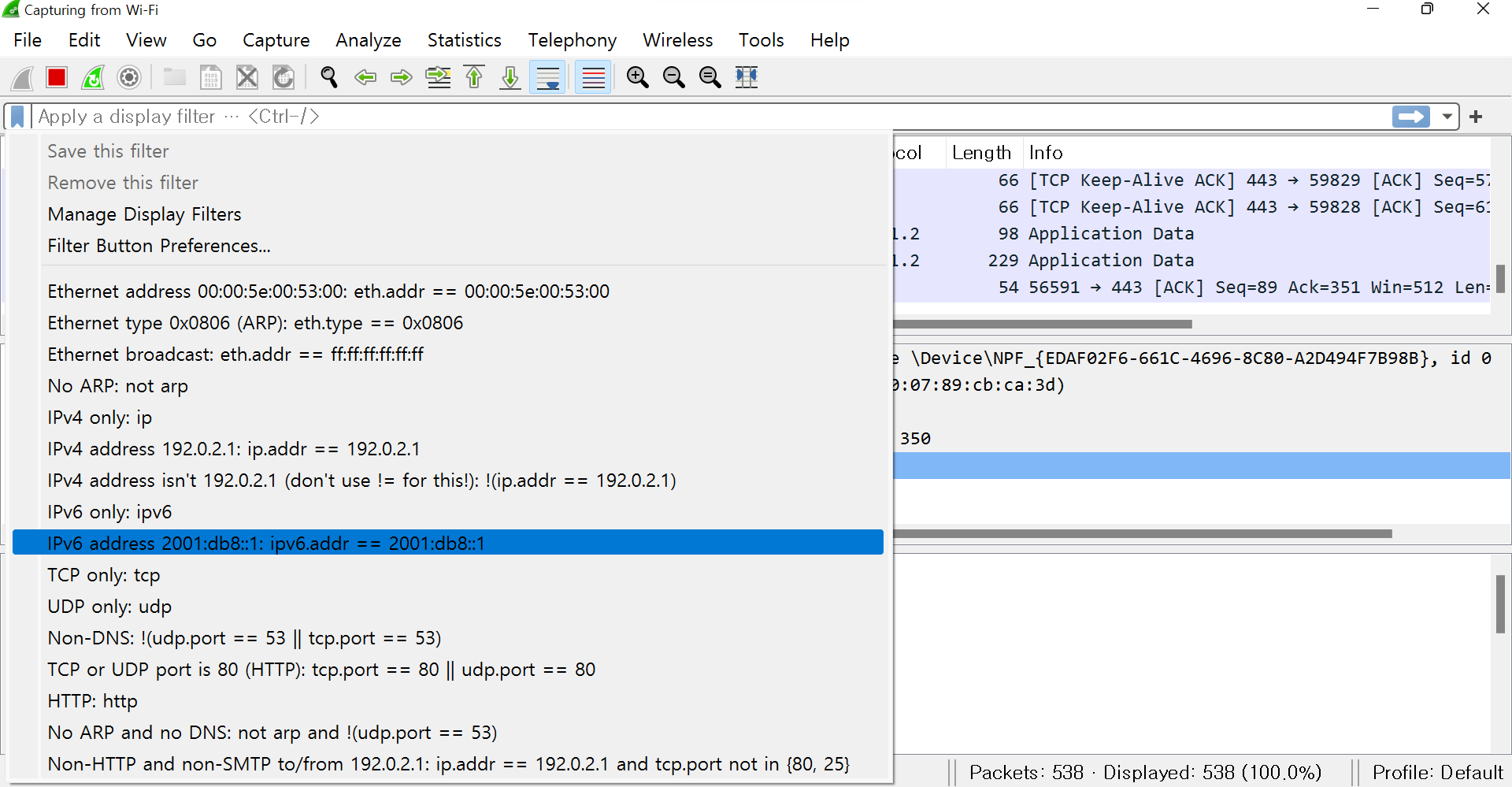

화면 필터

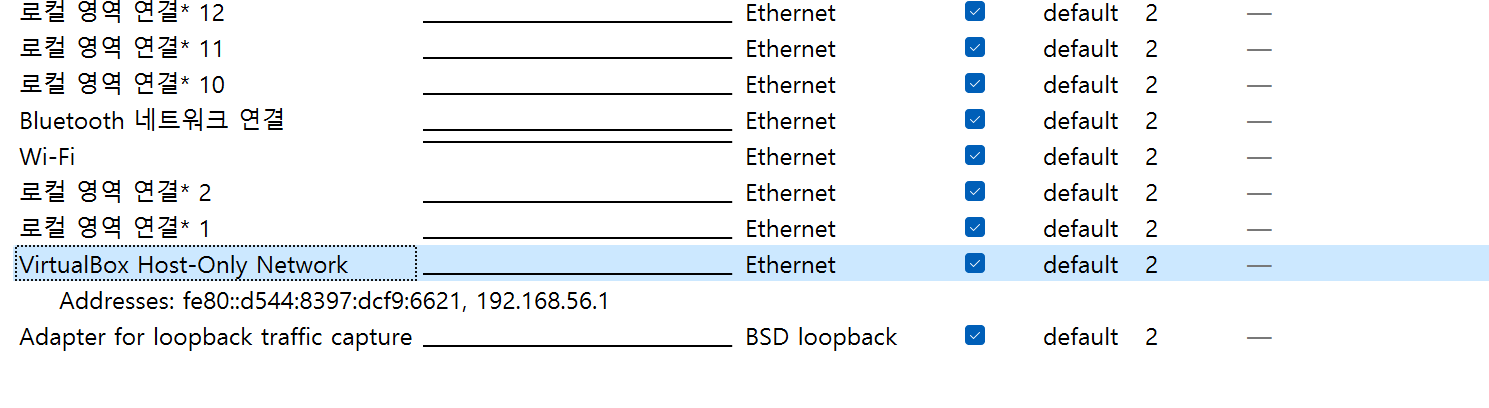

가상머신에서 패킷 잡기

섹션 1. 실전 패킷 분석

추천 웹사이트

-

직접 샘플 캡처 후 PCAP 파일 분석

문제풀이

.. 문제 발생

올려주신 패킷 파일을 다운받으랴고 하였으나 바이러스로 인해 다운 불가 -> 그냥 문제 풀이 과정 플로우를 따라가면서 해결하기로 결정

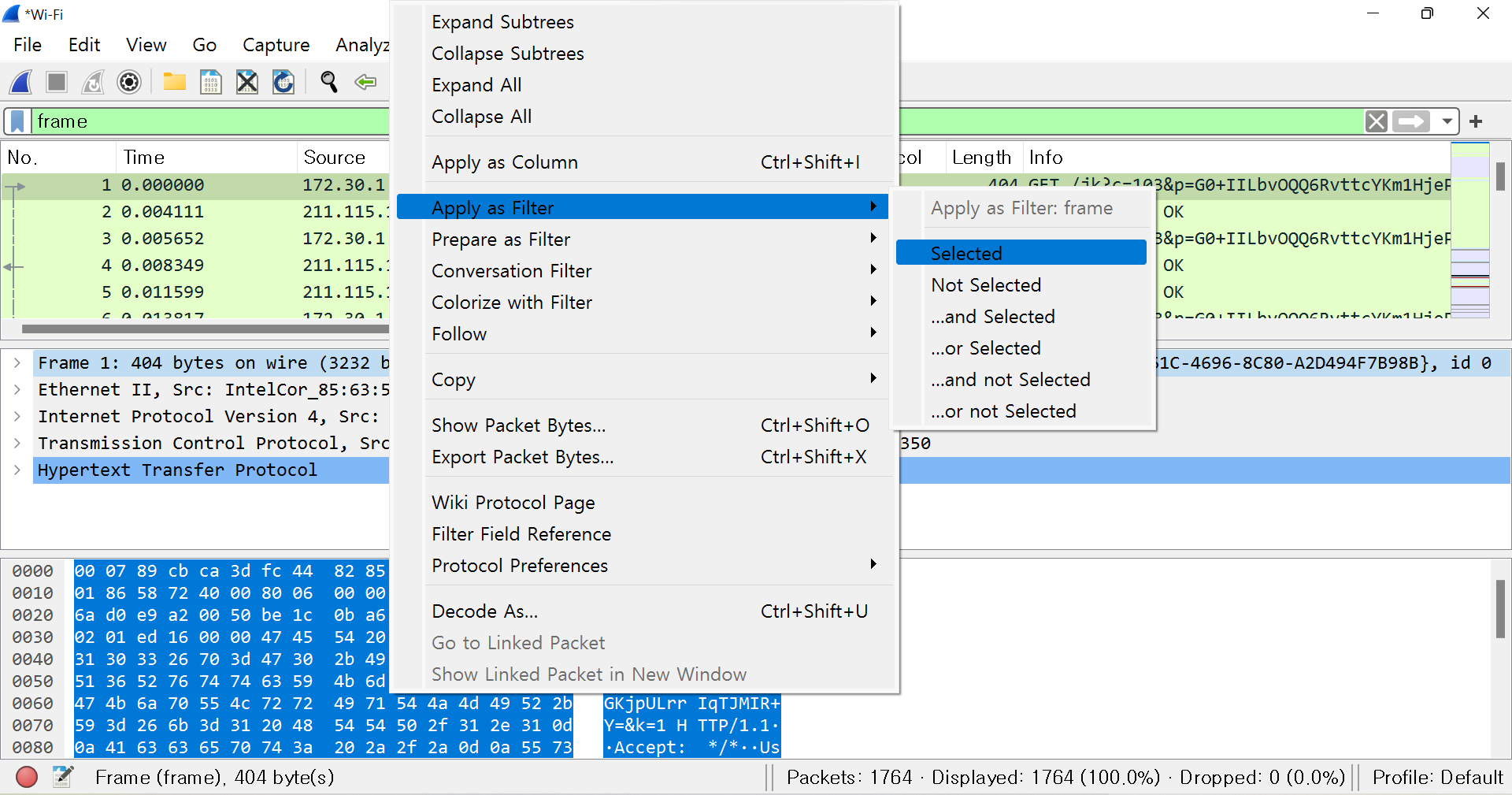

Statistics → Resolved Addresses 패킷 정보 안에 도메인이 몇 개인지 분석

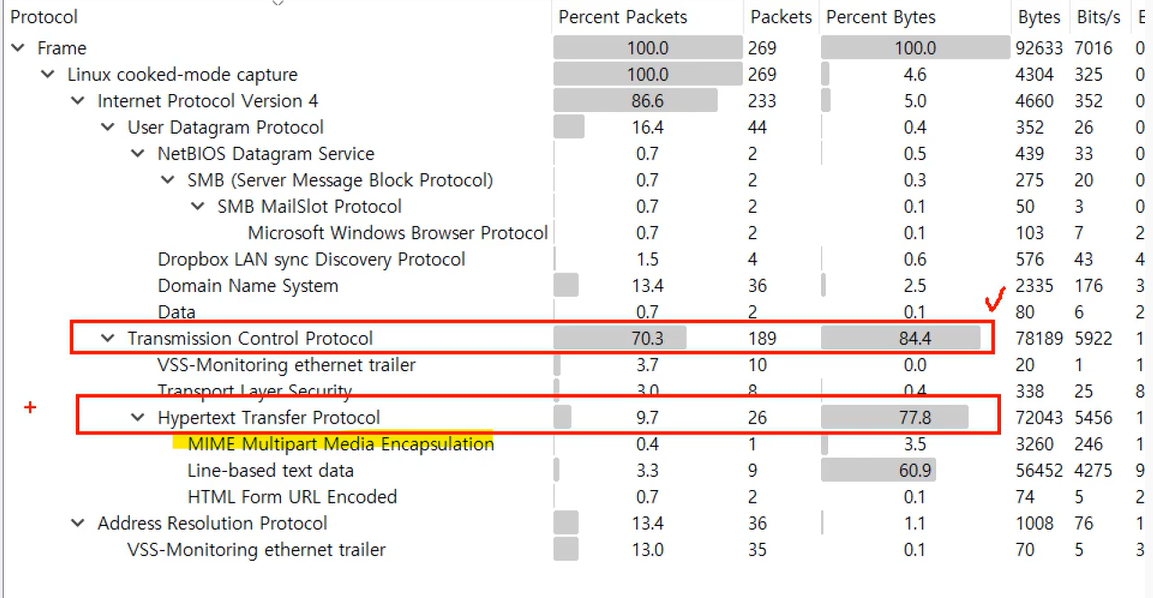

Statistics → Protocol Hierarchy 어떤 프로토콜에서 공격이 발생했는지 확인

TCP의 비율이 84.4%

그 중에서도 HTTP가 77.8%

MIME Mulitpart Media Encapsulation의 비율이 적지만 차지하는 퍼센트가 있기 때문에 첨부파일로 인한 공격도 의심 가능

Statistics → Conversations 통신하는 과정에서 포트 정보를 기준으로 확인

Statistics → HTTP → Packet Counter 패킷 정보가 많을 때 HTTP 에러 코드가 어디에서 많이 발생했는지 확인

- 공격자의 IP 주소는?

networkminer

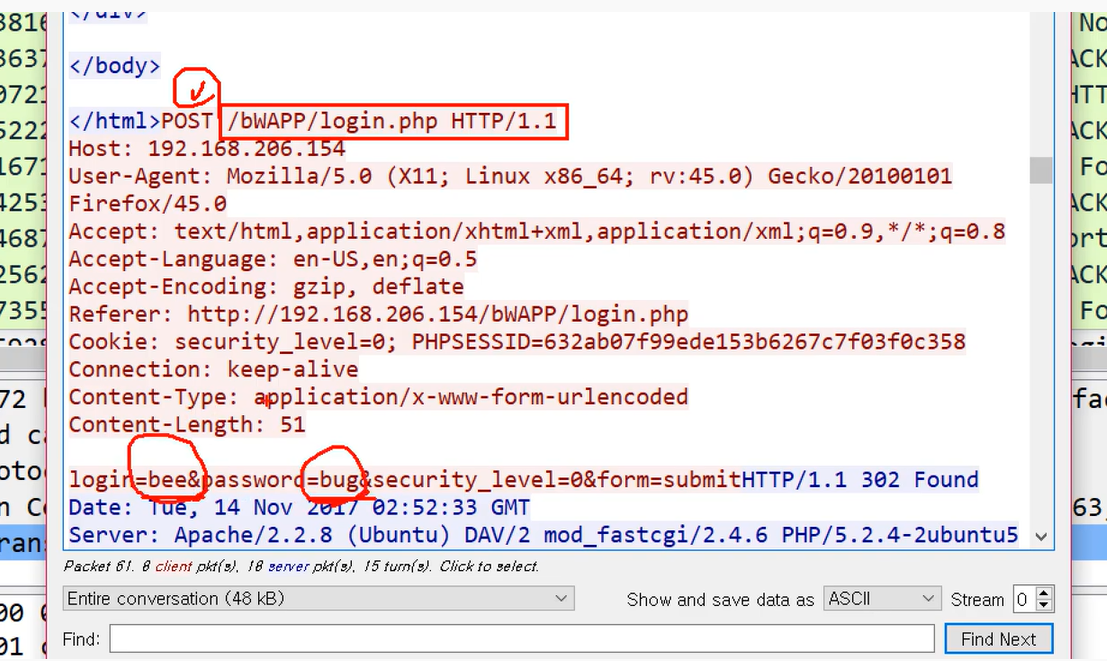

- 공격자가 서비스에 접속하기 위해 사용한 계정 정보는?

POST 방식을 사용해서 로그인

TCP Stream을 html 파일로 저장

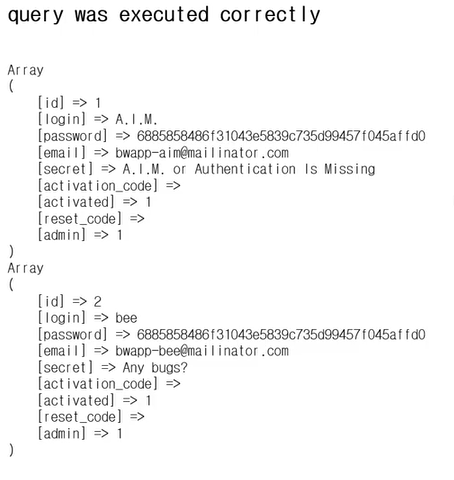

공격자가 가지고 온 DB (Webshell을 통해 DB에 접속하고 가지고 옴)

- 공격자가 사용한 파일 이름은?

php-backdoor.php

- 공격자가 획득한 개인 정보는?