FQDN (Fully Qualified Domain Name)

FQDN 호스트명. 도메인명

외부에서 해당 호스트 IP 주소 대신 도메인 명으로 연결 할 수 있음

FQDN 연결하려면 로컬 네트워크 DNS 설정으로 도메인을 찾을 수 있어야함

DNS 접속 순서: Local /etc/hosts > Local DNS Server > Grobal DNS Server 순으로 DNS 서버가 접속하는 것을 확인 할 수 있음

IP 주소 대신 도메인 명으로 설정된 호스트 이름으로 들어갈 수 있음

-

/etc/hostname에서 호스트 네임 확인

-

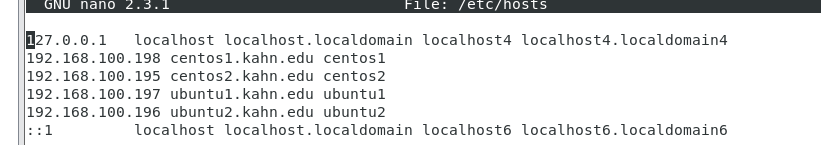

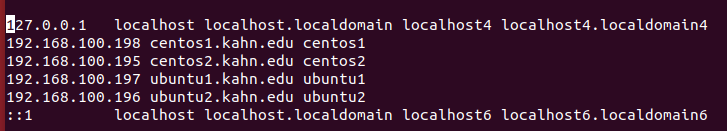

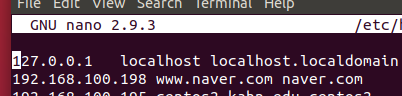

etc/hosts 파일에 호스트IP주소와 도메인명 호스트 네임 설정

-

host.conf 파일에서 multi on일 경우

etc/host 파일과 /etc/resolv 파일을 함께 참조 함 -

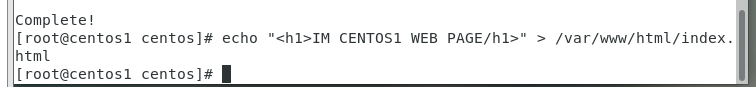

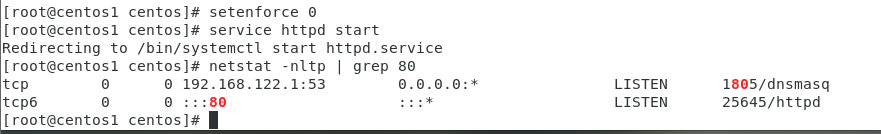

http를 다운받고 html 디렉터리에 index 파일 생성

-

firewall-config 에서 http 포트 활성화 후 httpd 시작

-

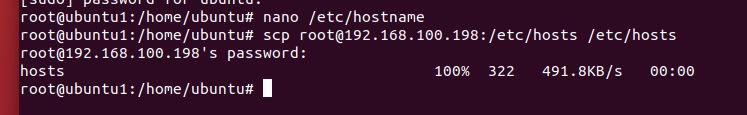

설정 해둔 hosts 파일을 다른 호스트가 가져옴

-

동일한 hosts 내용을 확인할 수 있음

-

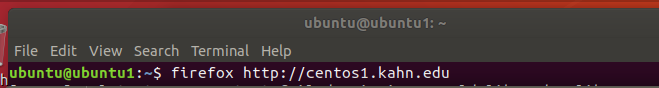

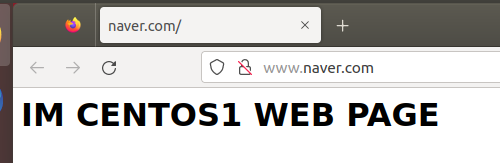

외부에서 도메인명으로 서버에 접속

-

html 디렉터리에 설정된 index 문구가 firefox에서 확인됨

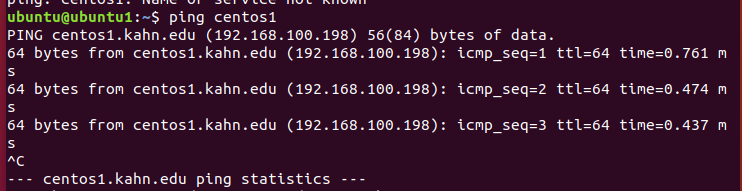

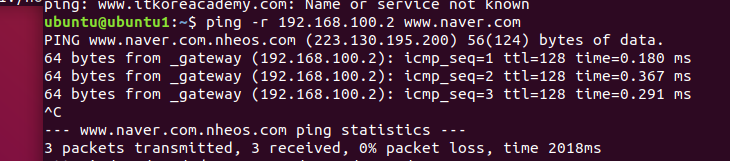

Pshing

해커머신 IP주소 www.naver.com www.naver.com으로 hosts파일에 저장될 경우

사용자가 www.naver.com 으로 접속할 경우 해커머신에 접속하게 됨

/etc/hosts에서 centos1의 도메인명을 www.naver.com 으로 변경

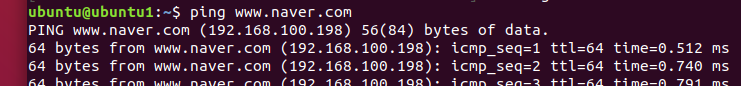

www.naver.com 으로 ping으로 보내면 centos1의 주소가 확인됨

www.naver.com 으로 접속하면 centos1의 서버로 접속함

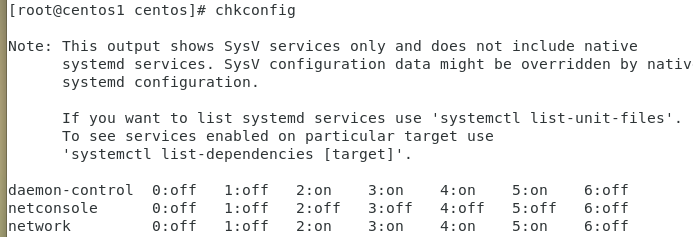

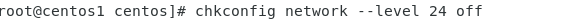

CLI Run-level

불필요한 런레벨에서 실행되면 리소스를 낭비하기 때문에 chkconfig로 조절

chkconifg service_name --list 어느 런레벨에서 실행되는지 확인

chkconfig service_name --level() on/off 식으로 설정

실행 결과

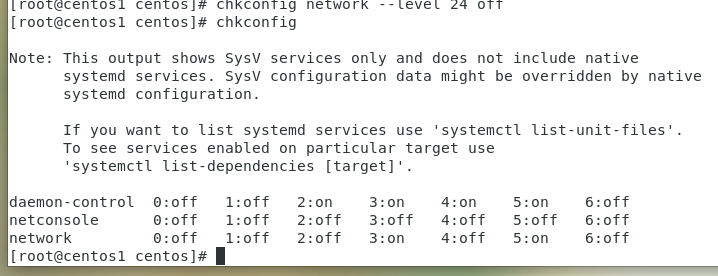

ping

타겟머신의 alive/dead 상태를 확인하기 위해 사용

ICMP 프로토콜을 사용

-c: counter 옵션을 붙여 원하는 수만큼만 ping 전송

-t: 옵션으로 설정된 수만큼의 라우터를 지나쳐 접속

-r gateway주소: gateway를 지정하여 접속하는데 신뢰성있는 장치 지정하여 외부로 접속

ARP Posisoning: 외부로 통신할 때 gateway를 지나갈때 gateway는 외부로 나가는 모든 내부 노드들의 정보를 보유함

해커의 경우 gateway 하나를 장악하여 gateway의 MAC주소와 해커 노드의 MAC주소를 동일하게 만들어 해커 노드를 지나쳐 외부로 나가도록하여 정보를 취득할 수 있음

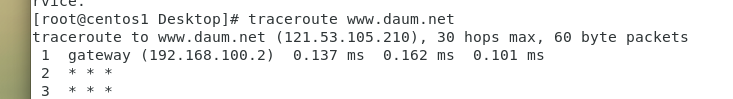

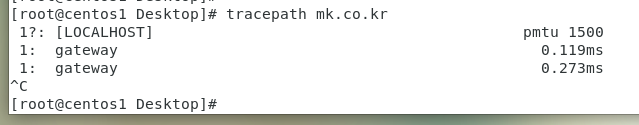

tracert

경로 추적

외부에서 www.daum.net 으로 접속하지 못하도록 tracert를 막아둠

: 외부에서 스니핑 하지 못하도록 막음

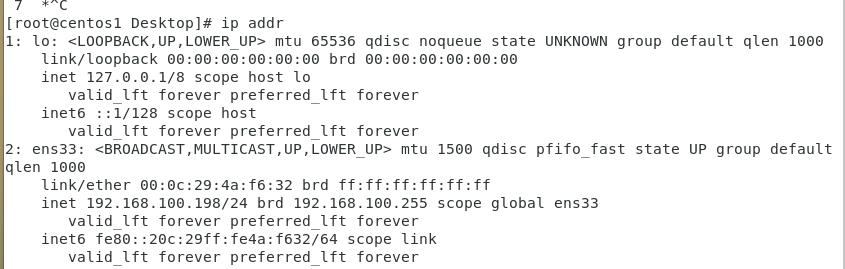

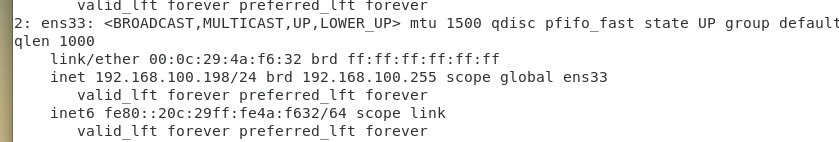

ip addr

ip주소 정보를 확인할 수 있음

mtu: 최대 전송 용량

NIC

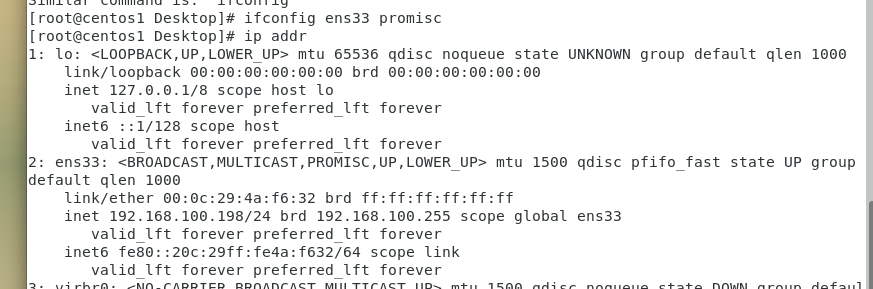

ip addr로 네트워크 카드의 정보를 보았을 때 PROMISC라는 단어가 보이면 SNMP 프로토콜을 이용하여 네트워크를 모니터링하거나, 해커가 LAN에서 오가는 모든 패킷을 검사하고 있는 중임을 알 수 있음

Promisc를 설정하면 아래와 같이 ens33이 변경됨

ens33의 promisc가 실행 됨을 알 수 있음

- promiscous: 내부 lan에서는 호스트 끼리 mac주소로 통신하는데, 이 때 사용되는 프로토콜을 arp 프로토콜

브로드캐스트 할 때 자신의 것이 아님에도 응답하여 통신하는 것을 지켜봄

네트워크 트래픽이 증가함

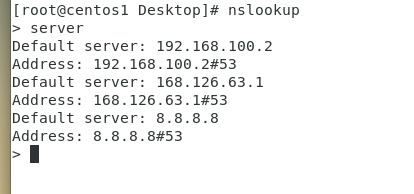

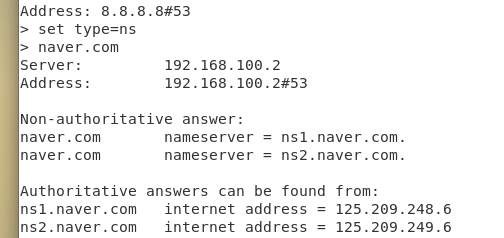

nslookup

해당 서버의 network정보를 확인 할 수 있음

naver의 nameserver 확인

daum의 mailexchanger 확인

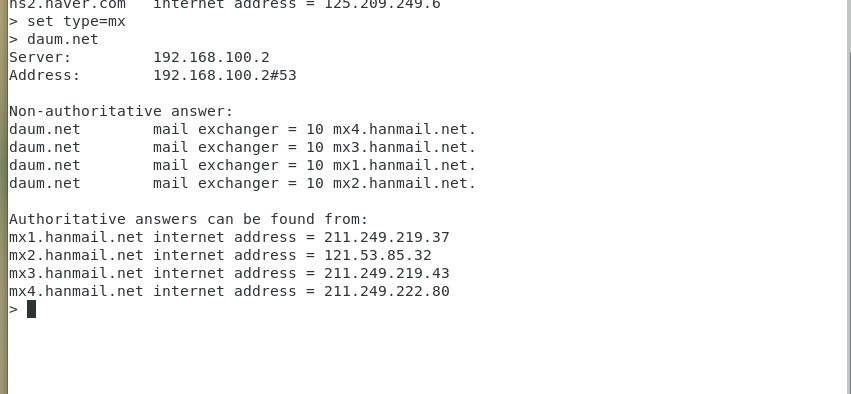

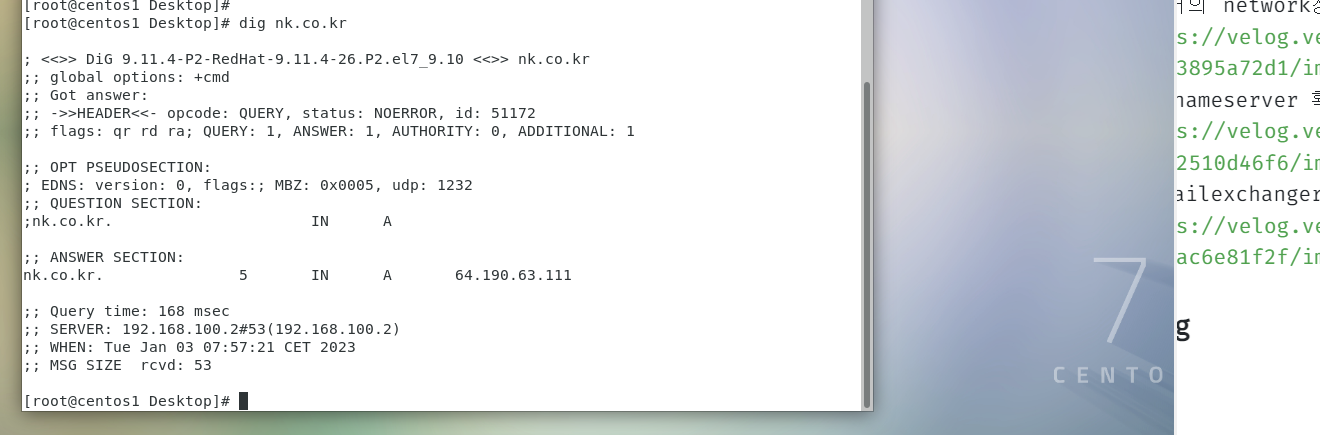

dig

Domain nameserver 정보를 확인 할 수 있음

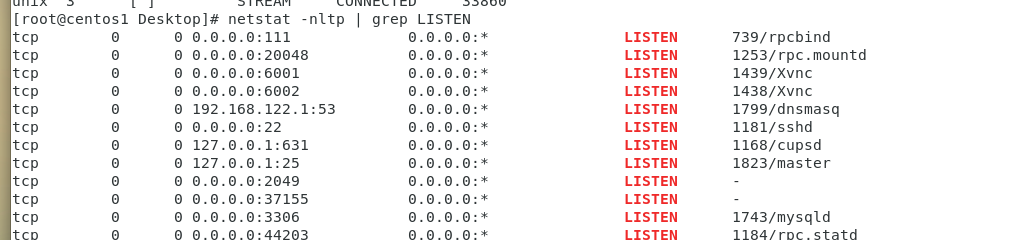

netstat

netwrok 상태를 확인 할 수 있음

- Socket: 'IP주소:포트번호'의 개념

Socket error 대부분 방화벽에서 해당 포트를 열지 않아서 나타남

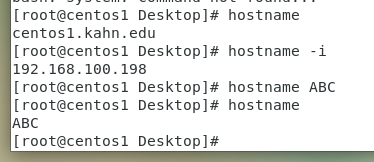

system hostname

hostname을 확인할 수 있고 변경할 수 있음

변경된 ABC는 Temponary한 것으로 reboot 할 경우 원래 hontname으로 변경됨

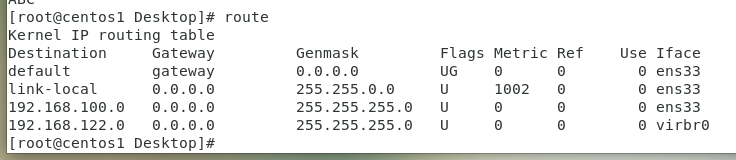

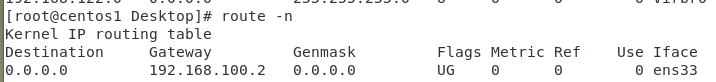

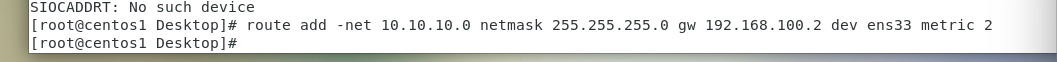

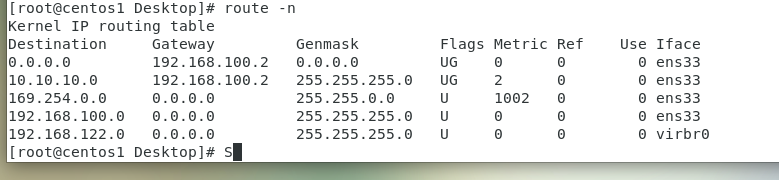

route

경로를 보여주는 명령어

-n 옵션을 주면 숫자로 gateway가 나옴

현재 경로에서 10.10.10.0의 경로를 추가(pivotting: 다른 네트워크로 건너가는 것)

맨 처음 본 경로와 달리 10.10.10.0 추가된 것을 확인 할 수 있음

tracepath

tcptraceroute

BackTrack에서 tcptraceroute는 타겟머신을 확인 할 수 있음

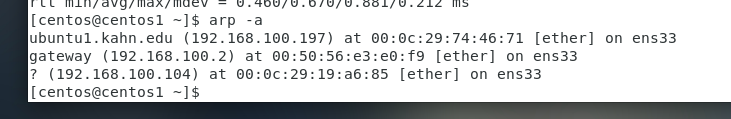

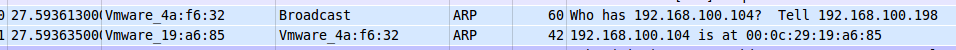

ARP 프로토콜

MAC 주소의 정보를 보이는 ARP 프로토콜로 ARP 테이블을 관리하는데 사용

IP주소에서 네트워크 주소만 참조해서 경로를 결정한 뒤 호스트의 MAC주소를 ARP 브로드캐스트로 찾아감, 게이트웨이 등의 MAC주소로 위장해서 오가는 패킷을 수신하므로 MAC 주소 변경관리 중요

로컬 LAN에서 서로 브로드캐스트를통해서 각 호스트가 이웃한 호스트나 접속했었던 호스트 IP주소와 MAC 주소를 자신의 ARP Cache 테이블 형태로 저장

ARP

arp -a:

ping으로 통신한 다음 arp를 확인해보면 통신한 IP주소에 대한 MAC주소를 확인해볼 수 있음

-

wireshark

wireshark를 사용하는 호스트의 IP는 promisc mode로 변경

로컬 호스트들이 통신하는 것을 promisc mode에서 packet 수집

wireshark를 통해 두 개의 로컬 노드들이 ARP프로토콜을 사용하여 MAC주소를 확인하는 것을 볼 수 있음

-> local에서는 MAC주소 통신함을 알 수 있음 -

RARP: 호스트의 MAC 주소만 갖고 있을 경우(= 운영체제가 없을 경우)

IP주소를 찾기 위해 사용하는 프로토콜 -

MAC 주소 역시 static이 아닐 경우 변경이 가능

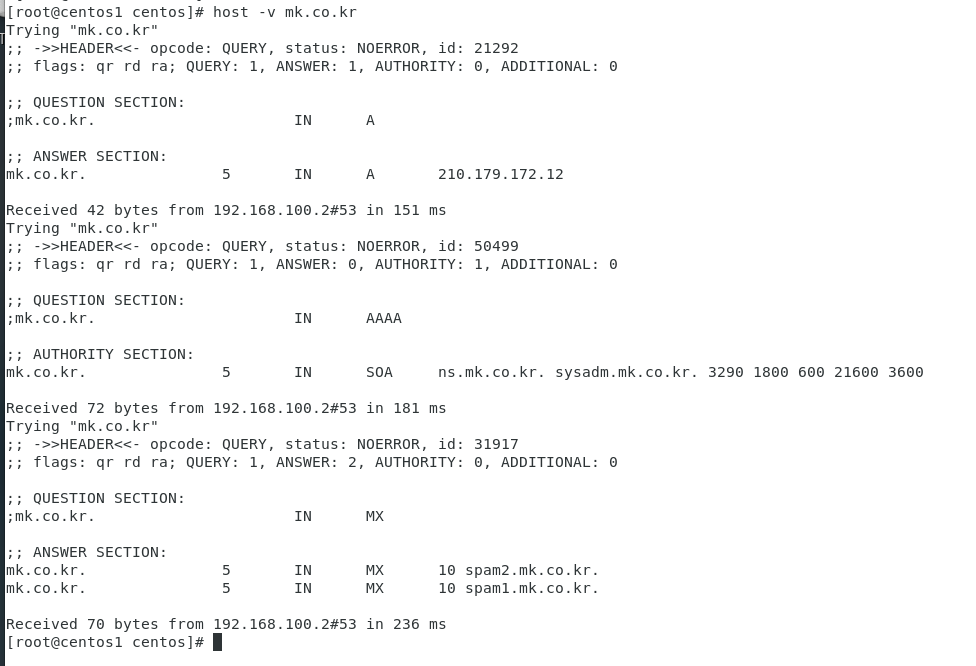

host

host -v 도메인_명

host에 대한 도메인 정보와 IP정보 등 알 수 있음