PacketFence (PF)

네트워크에 접속하는 단말기들을 제어, NAC(Network Access Control)

노드 포트의 플로그인 체크와 사용자 인증을 수행해서 유/무선으로 접속을 통제

PF MOD

In-Line: 소규모 작동 PF가 게이트웨이와 스위치의 역할

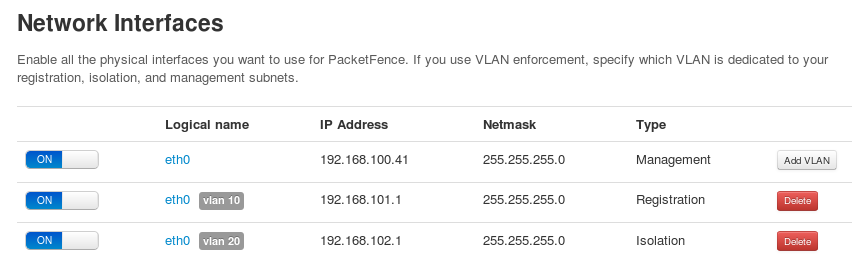

VLAN Enforcement: 대규모 작동

노드의 MAC주소를 검사해서 인증된 노드는 Resitration VLAN (호스트 등록: MAC, Hostname, IP 등) 으로 보내고,

이상 행동을 보이는 Isolation VLAN에 보내서 활동을 방어

관리 호스트는 Managed VLAN

VLAN: 하나의 라우터에 여러 호스트들을 스위치로 연결한 뒤 스위치 연결과 무관하게 가상으로 묶어서 별도의 네트워크 형성, 물리적인 스위치 연결과 무관하게 가상으로 묶음

Install

PacketFence.iso를 다운로드 받아 centos6-64bit로 설정된 vm ware에 cd/dvd에 연결하여 설치

/usr/local/pf/conf/pf.conf: 주된 설정 파일

conf/networks.conf , swithces.conf 파일도 설정을 변경해서 사용

logs/packetfence.log : 로그 파일

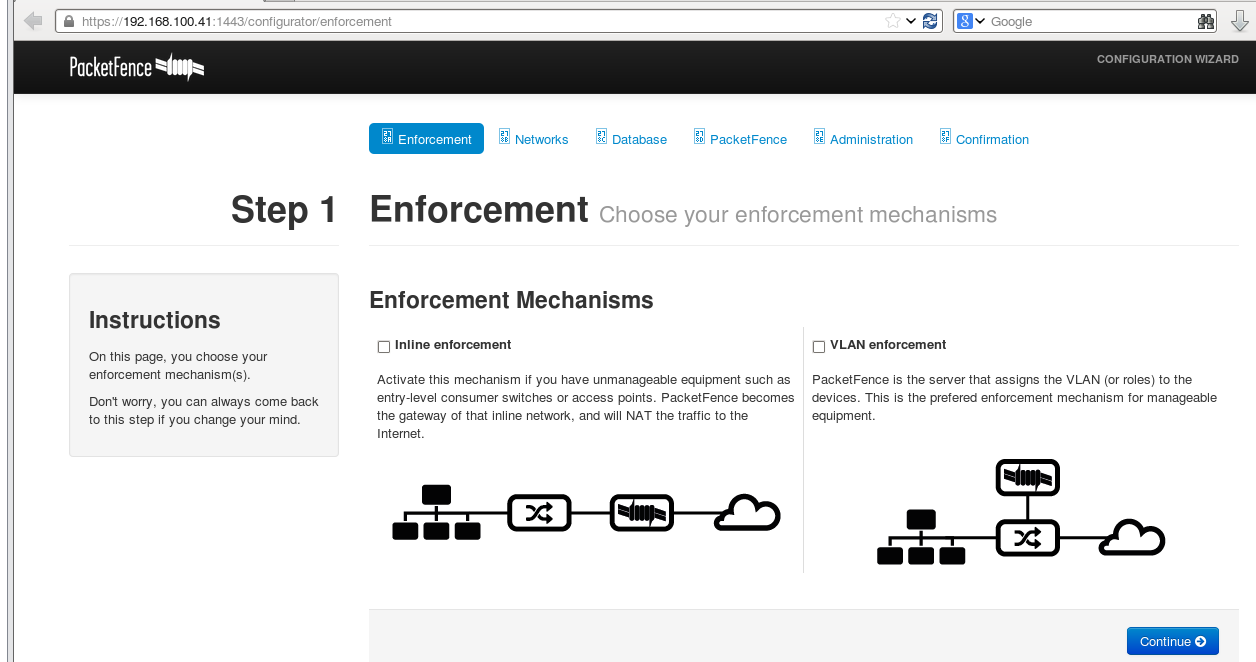

IP 주소를 확인하고 firefox://IP주소:1443으로 접속하면 PF 설정으로 접속

- Enforcement > VLAN 으로 설정 한 뒤 continue

- Network 설정

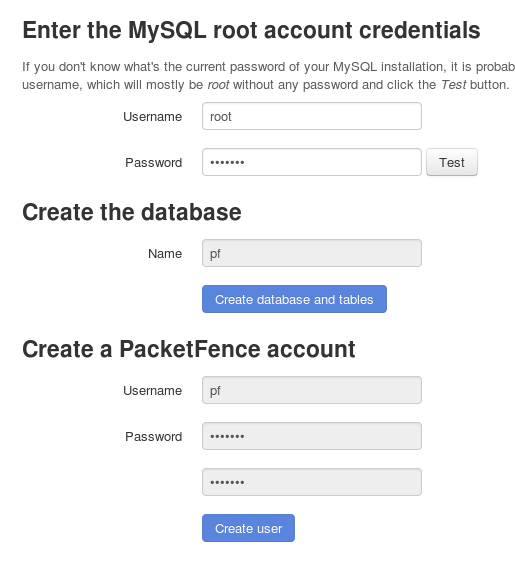

- MySQL 설정

- ipconfig 하면 promiscuous모드 확인하고 /etc/init.d/packetfensce start 서비스 시작

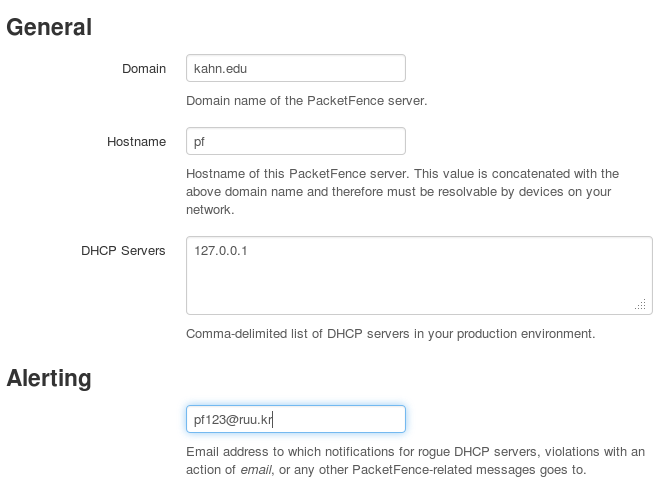

- firefox > General 설정

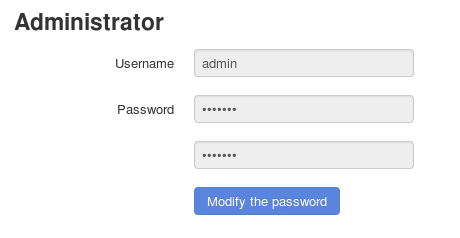

- Administrator

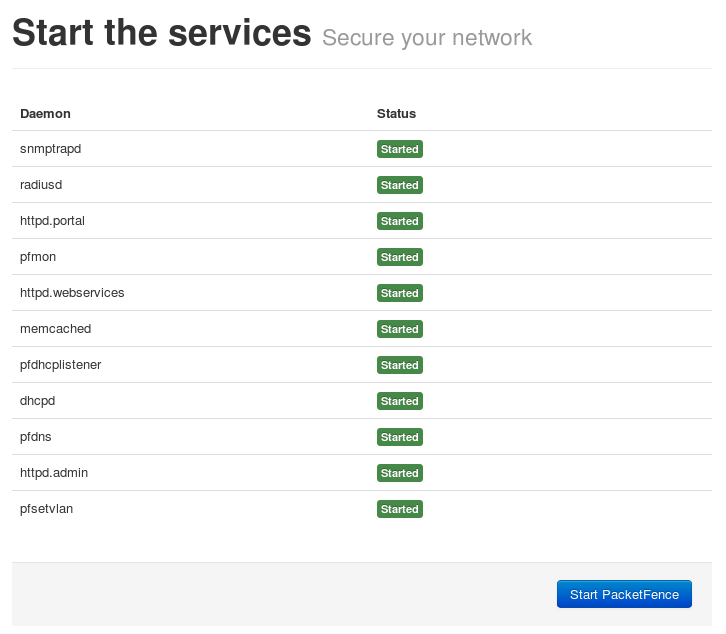

- service start packerfence 하여 서비스 실행

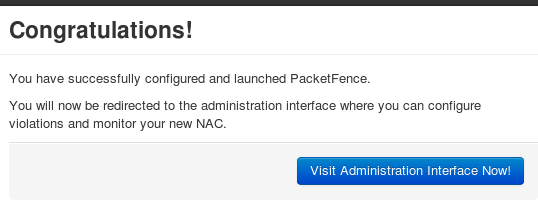

- 설정완료

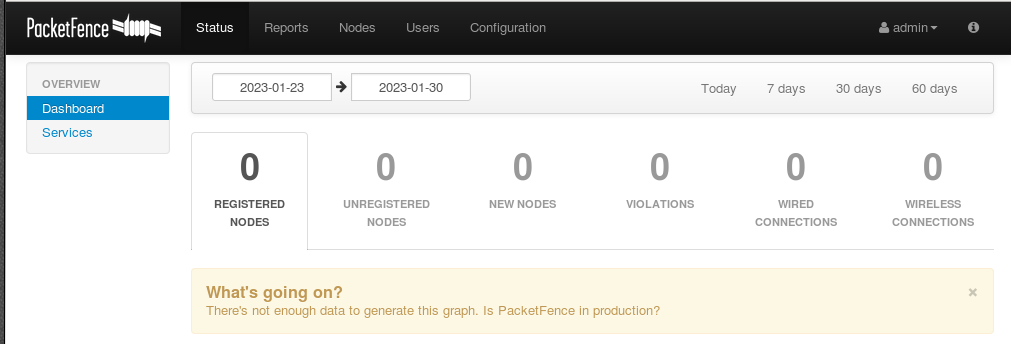

- 관리자 대쉬보드 접속

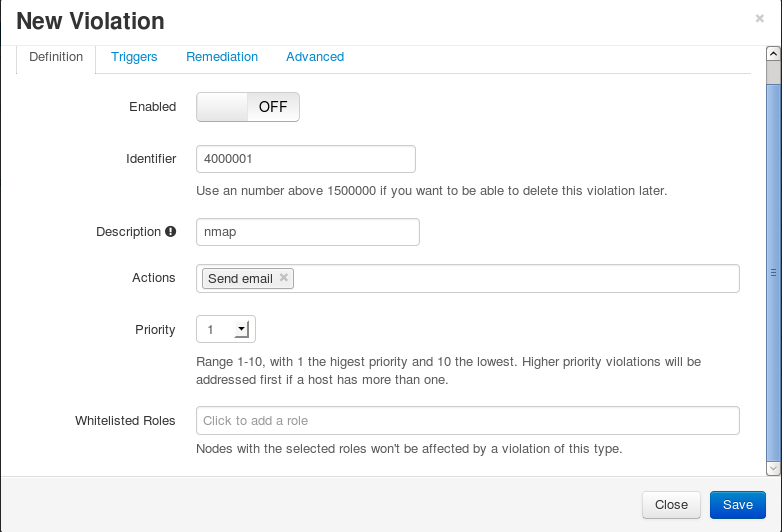

- 대쉬보드 중 Configuration의 메뉴 중 violation에 Add violation 하여

Out of path

NIC 두개 이상 사용, 패킷 흐름 제어, 패킷의 통과 여부를 결정, 정보 조작 원하는 곳으로 보내고 게이트웨이에서 패킷 헤더의 주소 정보를 변경

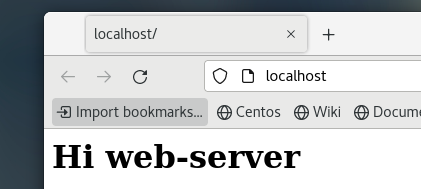

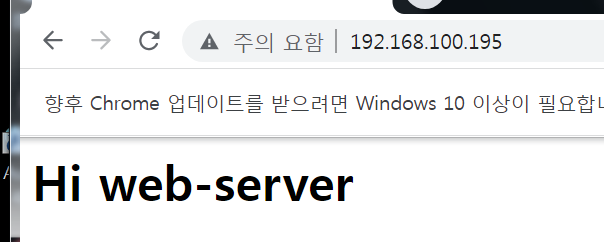

1. centos1_195 http 서버 설치

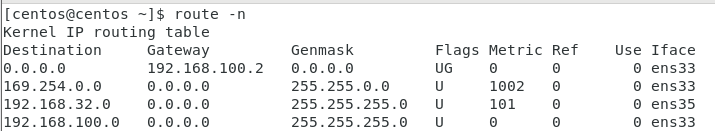

2. centos2에 NIC 2개 설치,

외부로 나갈 수 있는 NAT: IP 192.168.100.198 GW 92.168.100.2

내부에서만 활동하는 HOST-ONLY: IP 192.168.32.128 GW 0.0.0.0

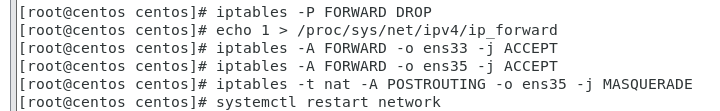

3. centos2에서 NAT활동하는 IP와 HOST-ONLY 활동하는 IP forwarding

/etc/sysctl.conf 파일에 forward=1 설정할 경우 영구저장

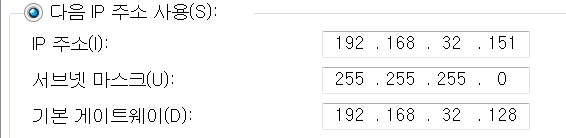

4. Window는 host-only로 사용하기 때문에 IP 설정

5. Window에서 centos1로 이동 할 경우 centos02에서 HOST-ONLY를 통해 NAT을 지나쳐 접속

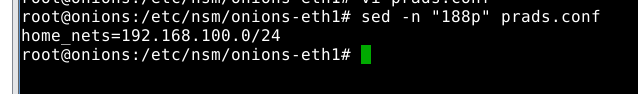

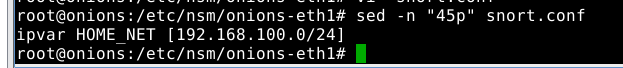

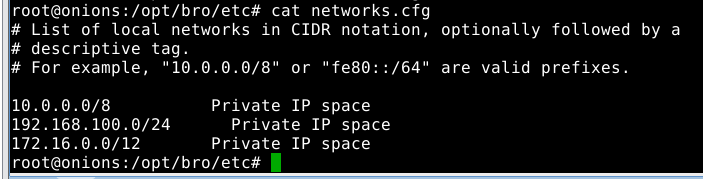

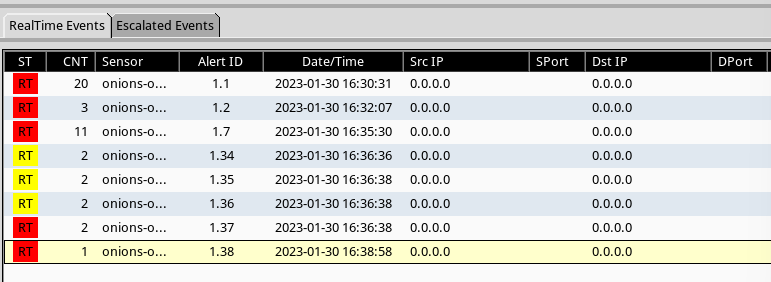

Security onion

네트워크 보안 모니터링과 호스트에서 발생하는 이벤트 처리, 그래픽 등을 하나로 통합해서 운영하게 해줌

Install

- Debian 7.x 64 it IOS 이미지 다운로드 받고 디폴트로 설정 후

- set up_network

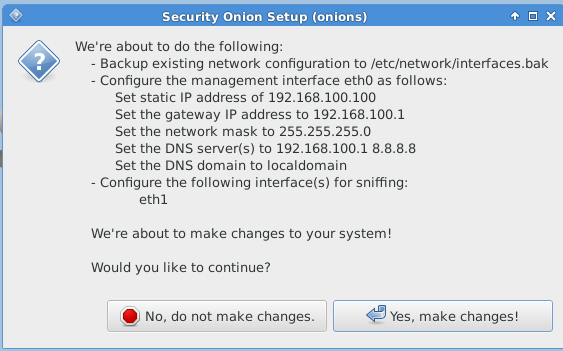

eth0: IP주소, 게이트웨이, DNS 주소, 도메인 주소 설정으로 External management interface 설정됨

eth1: 로컬 LAN에서 Internel sniffing interface가 설정됨 Internal

- set up

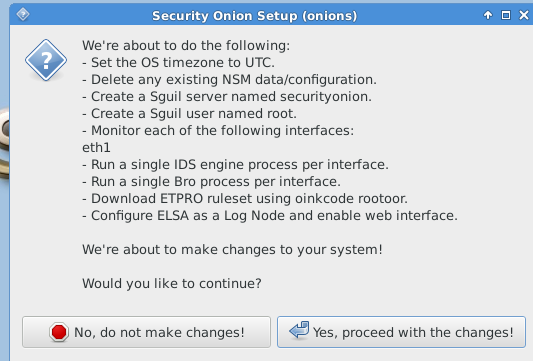

Production Mode:정밀하게 실행

Standalon: 서버의 유형

sguil Database

suilDB 에서 테스트 대상인 노드들의 NIC가 host_only로 되어있고, 이 내용은 데이터베이스에 내용이 보여야됨

ELSA 로그 분석기로 작업내용 분석

ELSA 사용하여 로그 파일 분석 네트워상의 노드들의 움직임 확인

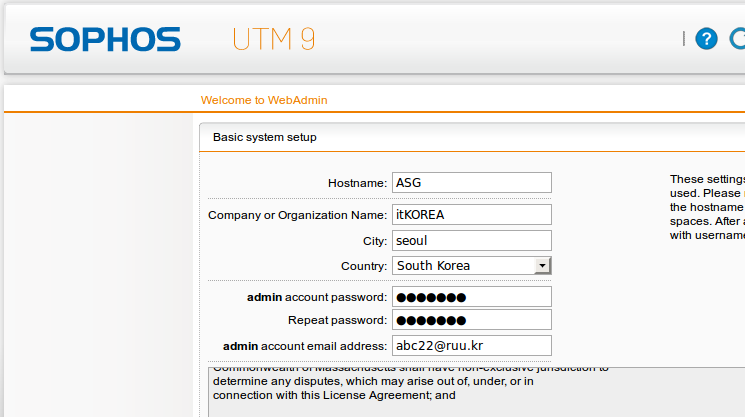

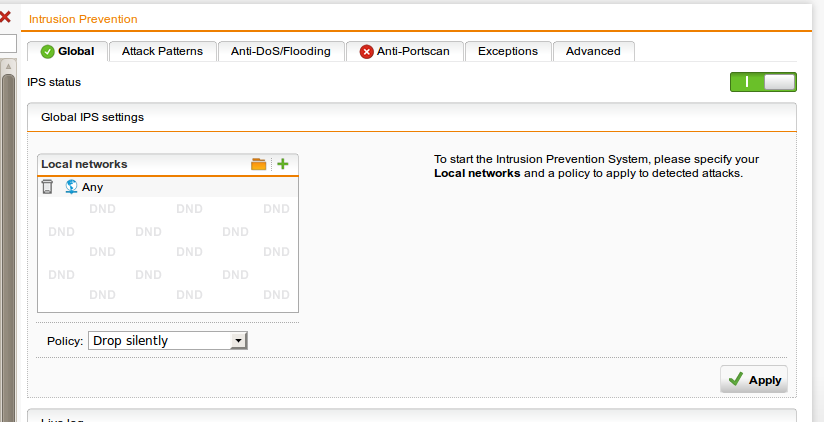

ASG

종합 위협 관리

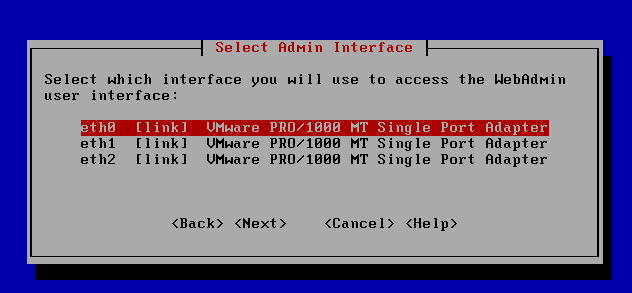

네트워크 카드가 3개 BRIDGE (외부 연결), HOST_ONLY(내부연결),NAT(관리목적)

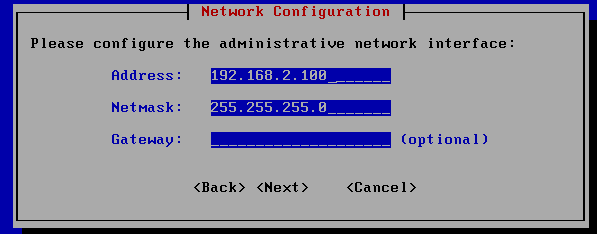

관리자 네트워크 카드(NAT) 선택 -> 192.168.2.100 IP주소가 할당됨

64bit Kernel & Toolkit & Partitioning yes

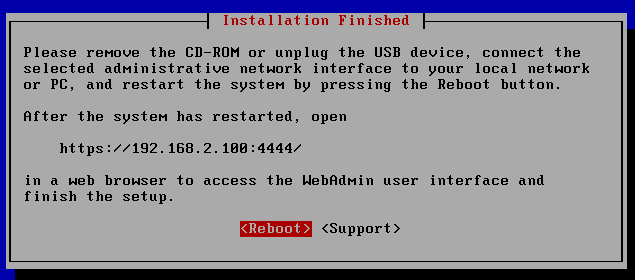

설치 가 완료될 때 외부에서 사용이 가능

외부에서 사용

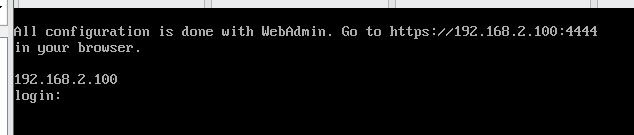

login root하여 패스워드 설정하고 NAT설정된 인터페이스 IP 주소 확인 후 외부로 접속

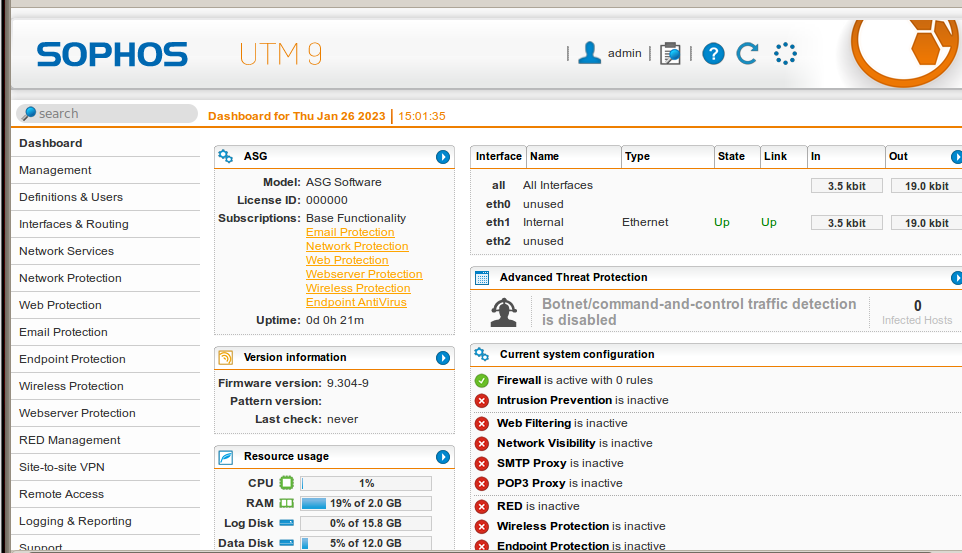

DashBoard를 확인해 볼 수 있음

Interface > New interface > internal (LAN) Default 가능,

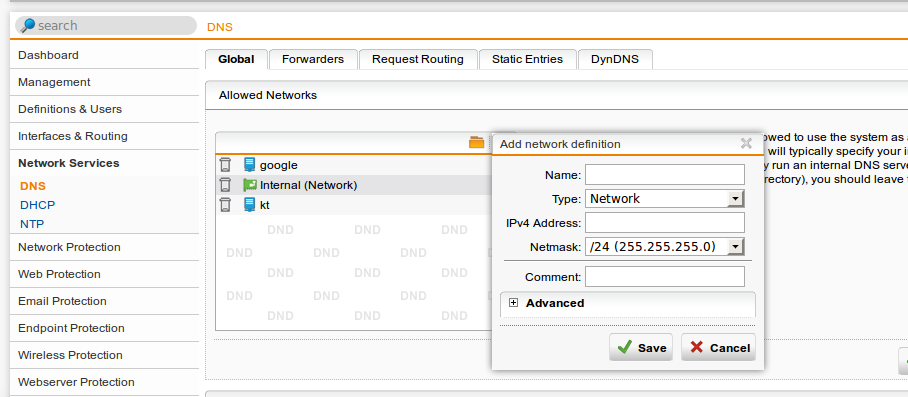

DNS 서버 설정도 가능

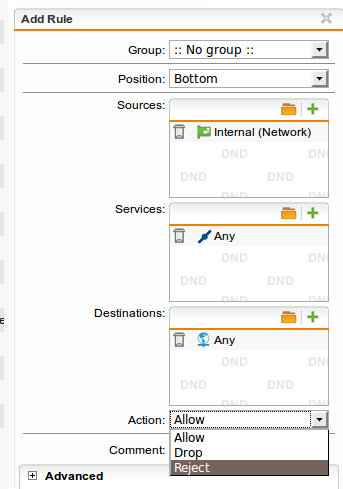

방화벽 설정 (폴더를 선택하면, 좌측에서 선택하여 사용 할 수 있음)

방화벽은 외부에서 내부로 들어오는 것은 막을려고 노력하지만, 내부에서 외부로 나가는 것을 막지 않음

NAT Masquerading Network interface WAN

:내부에서 외부로 나가는 것들 완전 허용

침입 예방 방지

FortiGate

Untagle

중소규모 조직에서 방화벽의 역할

WAN과 연결되는 eth0는 Bridge로

LAN과 연결되는 eth1 host-only

NAC (Network Access Control)

:노드 포트의 플로그인(인터페이스)체크와 사용자 인증을 수행해서 유/무선으로 접속을 통제

리눅스 머신을 방화벽으로 사용, 방화벽으로 사용하는 머신은 NIC를 2개 보유