ACL

접근통제목록은 막기 위해서 작성

별도의 ACL을 만들지 않으면 패킷을 원래 모든 인터페이스로 자유롭게 드나들게 됨

접근통제 목록 끝에는 암묵적으로 deny any any all 이 숨어 있기 때문에 접근 목록 생성 후 인터페이스에 적용시키면 모두 거부

접근 통제 목록을 생성할 때 맨 마지막 엔트리에 permit any any service 식으로 설정해서 막을 것 외에 서비스는 모두 풀어두어야 함

ACL 통과 여부

패킷의 내용과 목록의 엔트리 설정의 일치 여부를 보고 판단

접근목록에 별도로 지정하지 않은 엔트리는 암묵적 거부

ACL 수행

하나 이상의 엔트리를 갖는 접근 목록 작성

접근 목록이 적용될 때 인터페이스를 지정하여 설정

패킷에 적용하는 IN/OUT 지정

접근 목록 규칙

- 엔트리는 윗줄부터 순서대로 적용, 적용되면 바로 접근 목록을 빠져나감

- 중간의 엔트리를 조정하려면 엔트리 처음부터 재 작성해야 하므로 주의

- 접근목록은 필터링할 대상 노드가 위치한 라우터의 인터페이스에 두는 것이 좋음

- 인터페이스에 접근목록을 적용할 때 라우터에 설정하는 것을 유의하며, 로컬 노드 쪽으로 나가는 경우엔 주로 OUT, 외부로 부터 들어오는 경우엔 주로 IN으로 설정

- 접근 목록 맨 끝에 묵시적으로 deny any any 가 있으므로, 그 직전에 permit any any 명시 해주어야함

- 여러가지 프로토콜이 사용되고 있는 네트워크에서는 프로토콜 별로 접근 목록을 따로 작성해서 적용시킬 수 있고, 프로토콜 별로 여러 접근 목록을 작성해서 한 인터페이스에 모두 적용이 가능

하나의 인터페이스에 프로토콜 별, 서비스 별로 여러 접근 목록이 적용

네트워크 접근 목록

- 표준 접근 목록

access-list (1~99 or standard) deny/permit 출발지IP 출발지 와일드 마스크 형식

접근 목록 번호: 1~99

출발지 노드의 IP주소만 가지고 규제하기 때문에 예상하지 못한 일 발생 시 특별한 경우를 제외하고는 널리 사용하지 않음 - 확장접근목록

access-list (100~199 or extended) deny/permit protocol 출발지 IP, 출발지 와일드 마스크 목적지 IP 목적지 와일드마스크 eq 서비스 (or 포트)

접근 목록 번호: 100~199

출발지, 목적지 프로토콜과 서비스 등을 정밀하게 설정할 수 있음

프로토콜 뒤 서비스가 있으면 tcp, 호스트나 네트워크가 있으면 ip를 지정 가능

ping과 같은 경우 프로토콜 icmp 사용

주소 지정 시

출발지 or 목적지 주소에 any를 써주면 와이드마스크를 써주지 않아도 되는데 any는 네트워크 내의 모든 호스트들을 의미

하나의 호스트만 지정할 때에는 host IP 주소(와일드 마스크 써주지 않음)

any host_IP 주소를 섞어서 써도 됨

서비스나 프토 지정

서비스는 eq 서비스 식으로 지정

포트는 eq뒤에 23 식으로도 하지만 gt,lt,range 를 사용해서 지정해도 됨

프로토콜 설정

IP주소 등을 규제할 때에는 IP

서비스 규제 시에는 TCP

Ping, Tracert 등에서는 ICMP

- 프로토콜 설정 때 WWW는 TCP 프로토콜 DNS는 TCP/UDP를 사용한다는 것 등도 알고 있어야함

필터링하고 싶은 것이 무엇인지 그리고 그 서비스를 지원하는 프로토콜이 무엇인지 정확히 지정해 주어야함

또 서비스에 대해서 Default Port 이외에 다른 포트를 사용,

웹서버 Default 80포트 외에 8080을 사용

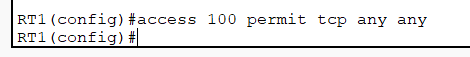

모든 접근 목록 끝에 암묵적으로 deny any any 가 있는것 을 풀어줘야 한다는 것을 기억해야함

established

ACL 설정에서 맨 뒤에 established 써주면 입력되는 TCP 패킷에 ACK 나 RST비트가 설정되어져 들어올 때만 매치되어 적용된다는 뜻

출발지 누구라도 목적지 네트워크에 들어오는 패킷에 위협이 되는 ACK, RST 플래그 비트가 설정되어져 있으며, 먼저 요청이 네트워크에 보내서 허용한다는 응답을 받아야 연결 시킨다는 의미

ACK RST 플래그 설정되어 들어오는 패킷을 타겟 시스템을 다운 시킬 수도 있으므로 패킷에 이들 플래그 가 있으면 거부 하는 것이 보안에 유용

established 연결 요청을 확인한 뒤 연결시킨다는 의미

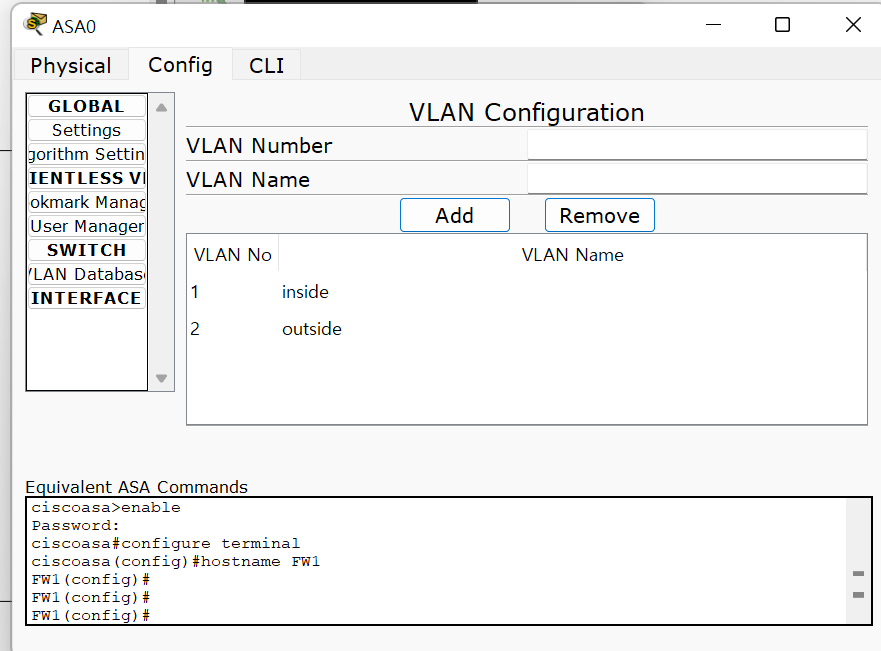

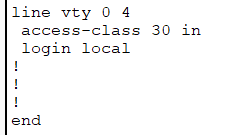

Acess-Class

Telnet의 경우 Class에 속해 있음

IP주소로 규제

서비스로 규제

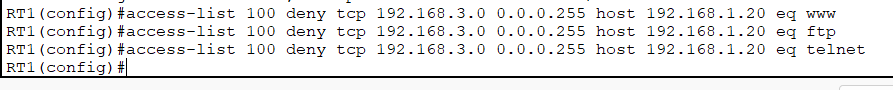

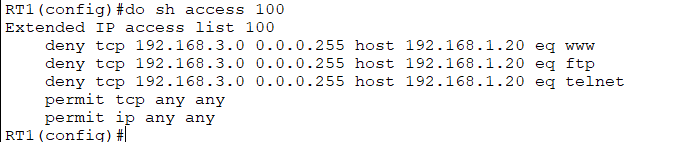

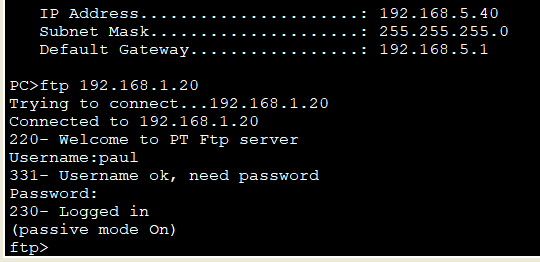

웹 서버에 FTP와 WWW 서비스를 이용하도록 설정 서비스는 eq

서비스 설정 시 IP가 아닌 TCP를 사용 서비스 설정은 eq

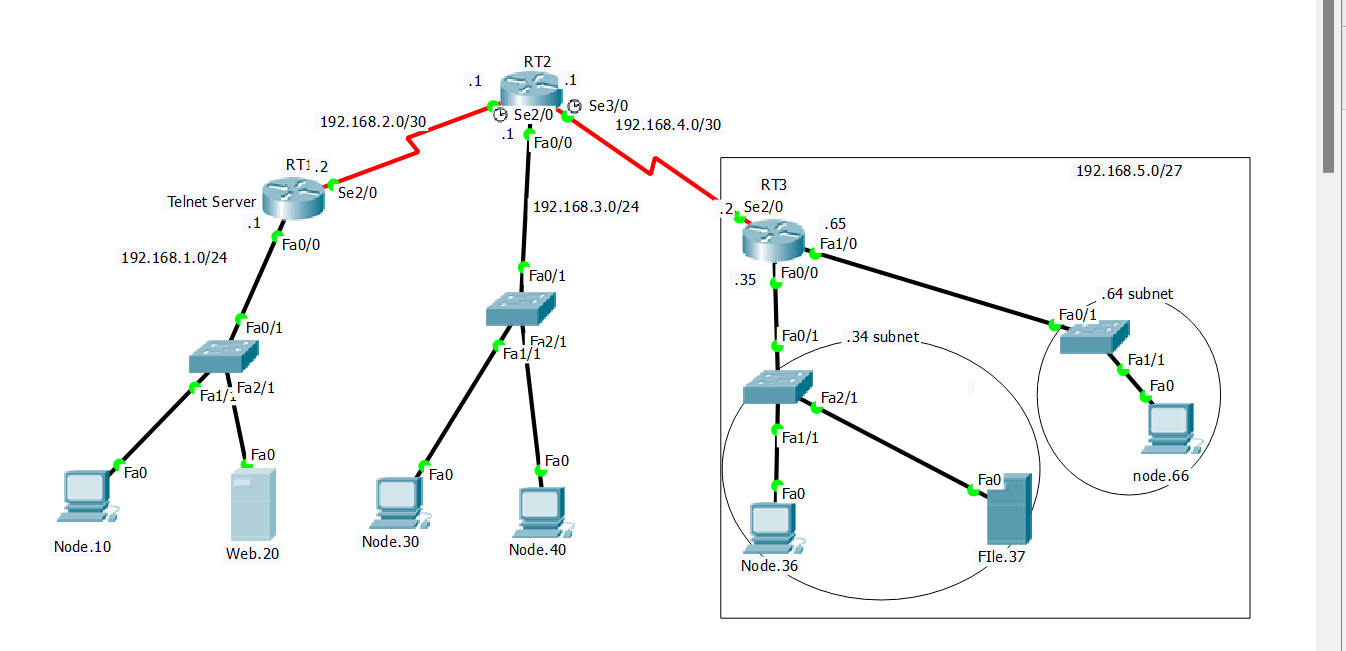

3.0 네트워크 노드들은 FTP,WWW, Telnet 서비스를 이용하여 1.0네트워크에 접속 할 수 없음

그 외의 서비스들은 모두 서비스를 이용할 수 있음

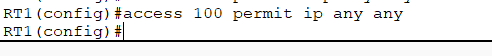

서로 통신이 가능하도록 모든 IP 통신을 허용

ACL 설정 확인

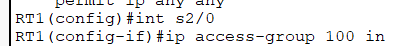

인터페이스에 적용

S2/0을 통해 다른 노드들이 접속할려고 하는 것임으로 in 으로 설정

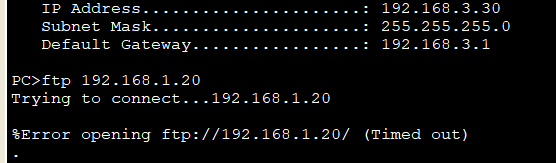

.3.30 노드는 Ping 전송이 가능, 서비스 별도에 deny 하지 않았기 때문, FTP 연결은 되지 못함

다른 노드는 FTP 접속이 가능 (www 서비스도 마찬가지)

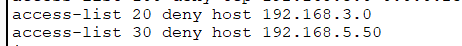

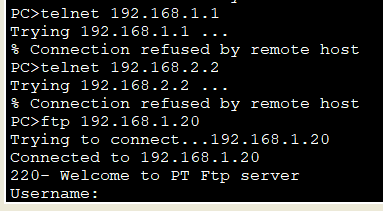

access-class 사용한 Telnet 설정

라우터에서 Telnet server Deny를 호스트(WEB 서버)로 설정하여 Telnet 접속이 가능

Telnet은 Class로 별도로 설정 추가 (telnet line으로 들어가 access-class in)

특정 네트워크 또는 특정 노드를 Telnet으로 접속하지 못하게 하기 위해

출발지 주소를 기준으로 deny 설정

telnet으로 접속하여 class로 ACL 설정

특정 노드는 Telnet 접속은 안되어도 서비스 접속은 가능함

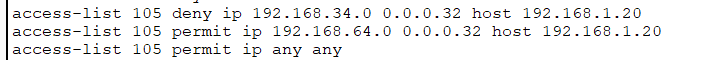

부분적 규제

서브네트로 나누어진 것도 부분적으로 규제가 가능

192.168.5.36과 192.168.5.37만 웹서버 접속이 불가능

나머지는 네트워크의 모든 노드들은 WebSer 통신이 가능

다른 네트워크의 모든 노드들은 서로 통신 가능