방화벽 네트워크

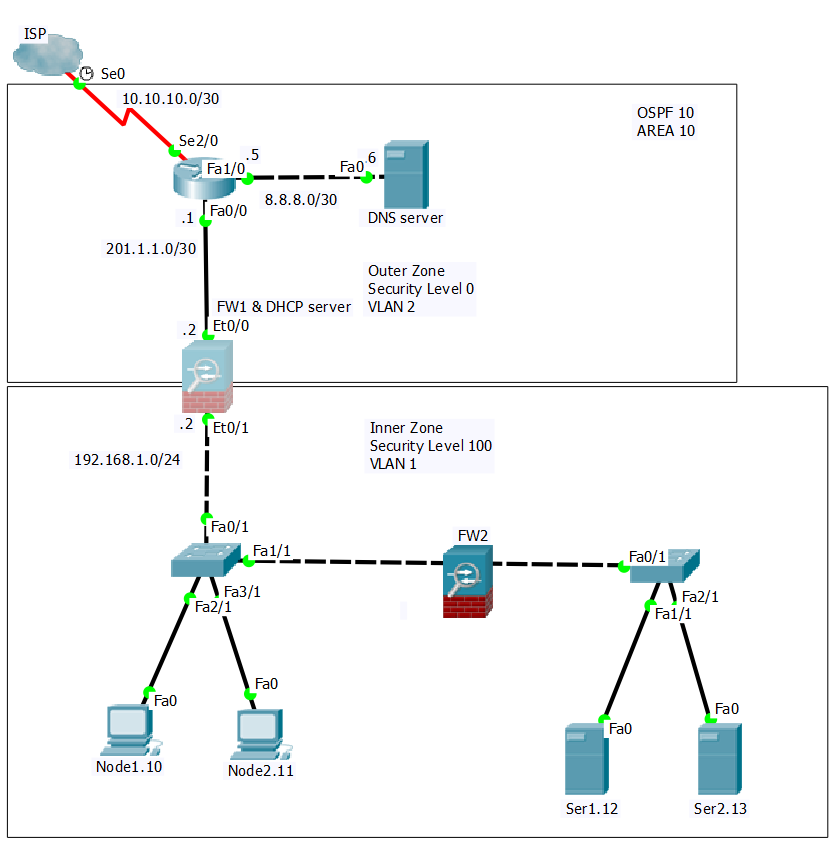

방화벽 설치 시 방화벽 장비를 중심으로 내부와 외부를 각각 VLAN 으로 분할해서 Inside와 Outside로 설정, SPI 엔진을 기반으로 동작하는 장비를 방화벽이라고 함

방화벽은 세션 정보를 장비 내부에 저장하여, 세션 정보를 저장하고, 패킷이 이동할 때 테이블에서 패킷의 인과 관계를 파악할 수 있 어 정책 유지

방화벽은 Secruity Level 1~100

- LAN에 존재하는 Inside zone은 100으로 설정해서 외부에서 접속하기 어렵게 설정

- WAn에 존재하는 Outside zone은 0으로 설정하여 내부에서 외부로 접속하기 쉽게 설정

라우터와 방화벽 사이에 Management zone으로 만들고 1-99 사이의 보안 레벨을 별도로 지정 할 수 있음

접근 제어 및 Zone 분리 기능을 제공하여, 서로 다른 Zone 이동 시 반드시 정책이 필요

VPN 기능과 NAT 기능 등

방화벽 정책

Object: 출발지 주소와 목적지 주소를 같는 address object와 프로토콜로 포트 번호를 갖는 service object로 구분

Action: 해당 조건에 대해 허용할지 차단할지 결정

Object Network

Object Network를 Inside에 적용하여 특정 대역폭이나, 서비스를 객체(Object)만들어 관리,

DHCP=networking setting, OSPF=networking setting 식으로 설정한 뒤 간단히 dhcp,ospf로 적용도 가능

단축키나 가상의 개념으로 ACL이나 VPN등에서도 사용됨

ACL을 객체화해서 다른 설정에서 불러다 사용하는 경우

방화벽 종류

패킷 필터링 방식: 속도가 빠르나, 데이터 파익이 어렵고, 패킷의 헤더를 조작할 수 있어 보안상 취약

어플리케이션 게이트웨이 방식: 외부와 내부 Network가 프록시 서버를 통해서만 연결이 되고 패킷 필터링 방식보다 높은 보안 설정이 가능

일회용 패스워드로 강력한 인증 기능이 있으며, Session에 대한 보안 가능

서킷 게이트웨이: 접근제어 실시하여 서비스도 이요할 수 있는 Proxy

하이브리드 방식: 패킷 필터링 방식과 어플리케이션 방식을 혼합한 것, 패킷 레벨 접근 제어 뿐만아니라, 응용 프로그램의 사용자 제어의 장점 관리 복잡

상태 추적: 상태 정보 테이블을 유지하여 프로토콜에 대한 튻ㅇ에 따른 변화를 동적으ㅗ 대응,

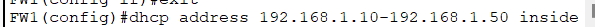

방화벽 네트워크 설정

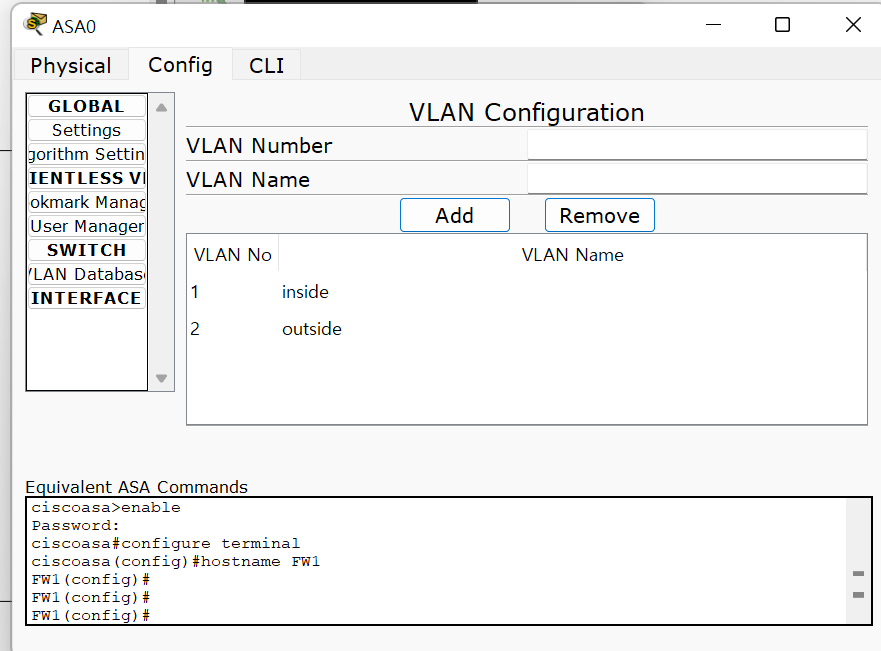

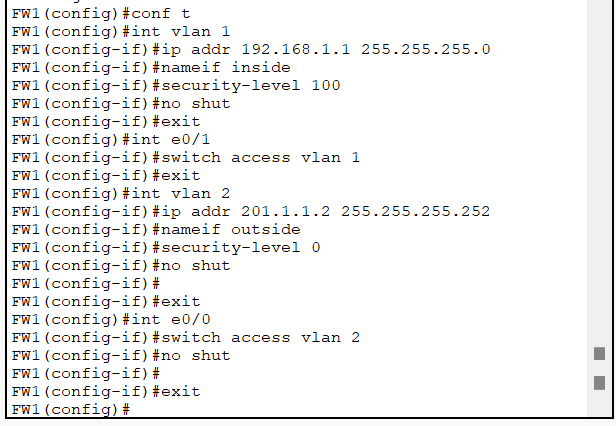

방화벽 VLAN 설정 Config > Switch > VLAN Database 도 가능하고 CLI에서 설정 가능

인터페이스 명 지정 시 nameif

스위치 포트 e0/1를 VLAN 1으로 설정 방화벽은 각각 VLAN 1과 VLAN 2에 할당 가능

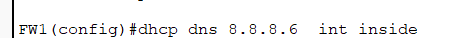

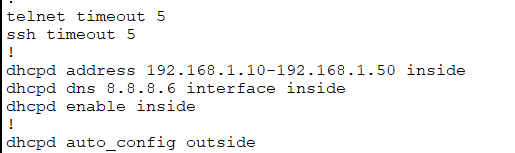

방화벽에 DHCP로 IP주소 범위를 지정하여 내부에 있는 노드들에 적용

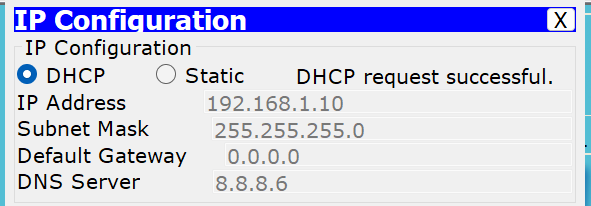

DHCP서버로부터 IP주소를 받고 DNS 주소도 할당 받도록 설정 가능

설정확인

노드에 별도의 설정 없이 방화벽 서버로 부터 할당 받음

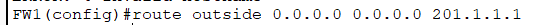

방화벽이 VLAN1과 VLAN2의 네트워크가 다름으로 Default route 설정으로 VLAN 통신이 가능하도록 설정

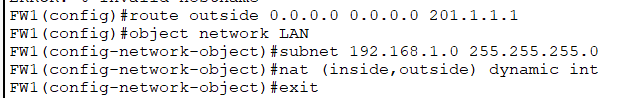

object network inside

방화벽 장치에 LAN 객체 생성

Inside와 Outside에 nat 설정하여 동적인 인터페이스 사용

NAT: Network Address Traslation, 네트워크 주소 변환

내부 네트워크에서 외부로 나가는 패킷들의 주소를 외부 네트워크 주소로 변환하고 또한 그 패킷에 대한 응답 패킷의 목적지 주소를 다시 패킷이 발송된 내부 네트워크 주소로 변환하여 주는 기능

실제 방화벽에서는 외부에서 내부로 IP가 들어올 수 없음, NAT 기능 사용 시 이동하는 것들이 모두 주소 변환 과정을 거치기 때문에 보안을 확실하게 하는데 도움이 되며, 요청들을 제한하거나, 인증하는 등의 추가적 보안 제공이 가능

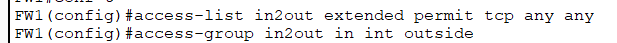

방화벽에 ACL 설정

access-list로 tcp 허용

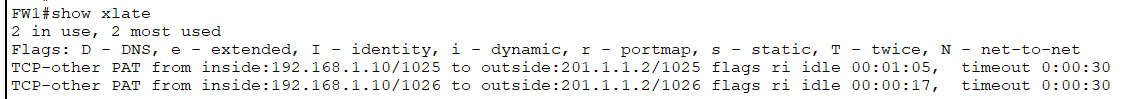

방화벽에서 통신에 대한 확인