강의복습

<Udemy> Ultimate AWS Certified Developer Associate 2024 NEW DVA-C02

- Section 4: IAM & AWS CLI

IAM 비밀번호 정책

AWS 에서 IAM 계정을 위한 비밀번호 정책을 설정할 수 있다.

예를 들면

- 최소 길이 설정

- 특정 문자 타입 요구

e.g. 반드시 대문자 포함, 숫자 포함, 특수문자 포함 등 - 모든

IAM사용자에게 자신의 비밀번호를 변경할 수 있도록 허용 또는 비밀번호 만료기한을 설정하여 일정 기간 이후에 비밀번호를 바꾸도록 요구

비밀번호를 설정하기 위한 까다로운 조건을 제시하여 보안을 강화하는 일종의 방법인 셈이다.

MFA

그러나 비밀번호를 어렵게 만드는 것만으로는 충분하지 않을 수 있다.

어떻게든 다른 사용자가 비밀번호를 알아낼 경우, 내 AWS 계정에 접근하여 설정들을 바꾸거나 AWS 리소스를 삭제하는 행동을 할 수 있기 때문이다.

그래서 AWS 는 추가 보안 강화 수단으로 MFA (멀티 팩터 인증) 사용을 강력히 권장하고 있다. 보안강화가되는건알지만상당히귀찮긴하다

MFA 는 Multi Factor Authentication의 줄임말로, 간단히 말해 다른 기기를 사용하여 인증하는 것이다.

AWS 에서 지원하는 MFA 디바이스는 다음과 같다.

1) 가상 MFA 디바이스

Google Authenticator(모바일 전용)Authy(다양한 기기 사용 가능)

-> 물리 디바이스를 에뮬레이트한 애플리케이션

-> 하나의 기기에서 여러 개의 token을 제공한다. (여러 개의 계정에 대한 각각의 인증 제공)

2) U2F(Universal 2nd Factor) Security Key

YubiKey

-> 하나의 보안키를 가지고 여러 루트 계정과 IAM 계정으로 로그인이 가능하다.

3) Hardware Key Fob MFA 디바이스

Gemalto MFA

위 디바이스 모두 6자리의 숫자 코드를 제공하며, MFA인증을 활성화했을 경우 로그인할 때마다 MFA 디바이스에서 지공하는 숫자 코드 또한 같이 입력해야 한다.

실습

1. MFA 설정

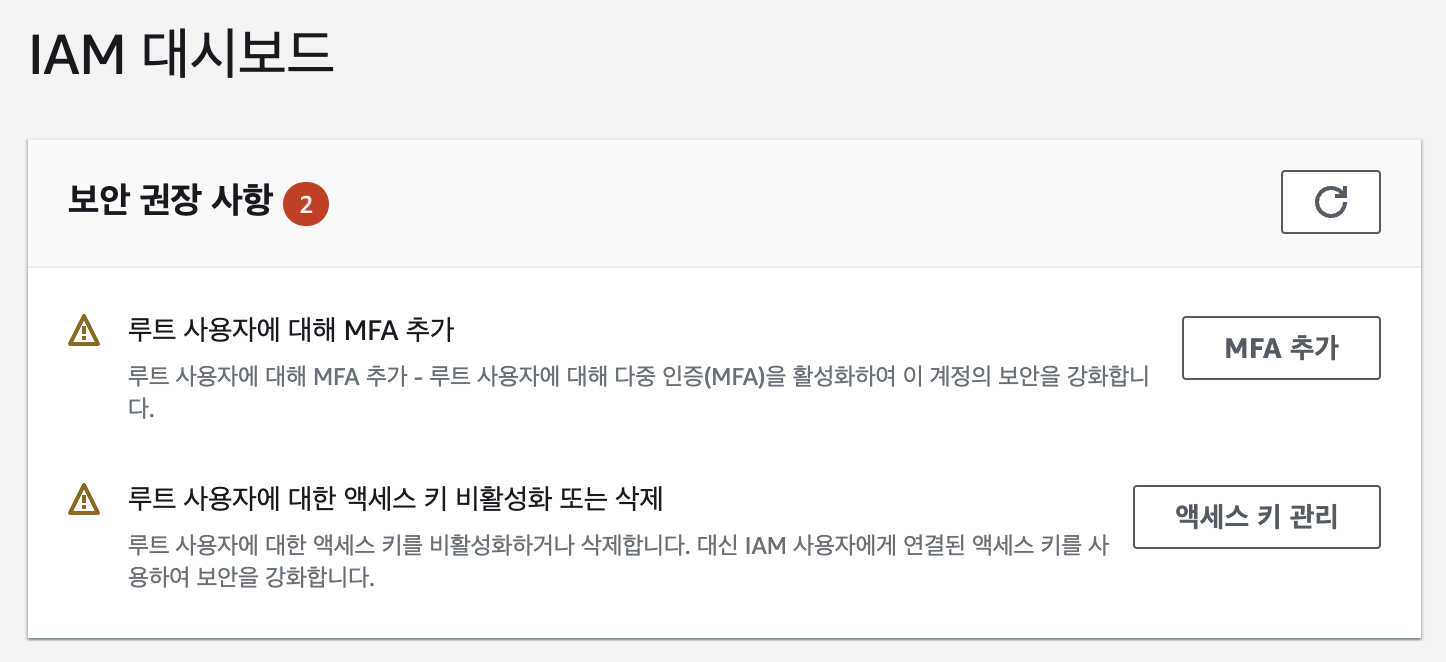

추가 인증을 설정해 놓지 않은 루트 계정으로 로그인하여 IAM 콘솔에 들어가게 되면 다음과 같은 워닝을 계속 마주하게 된다.

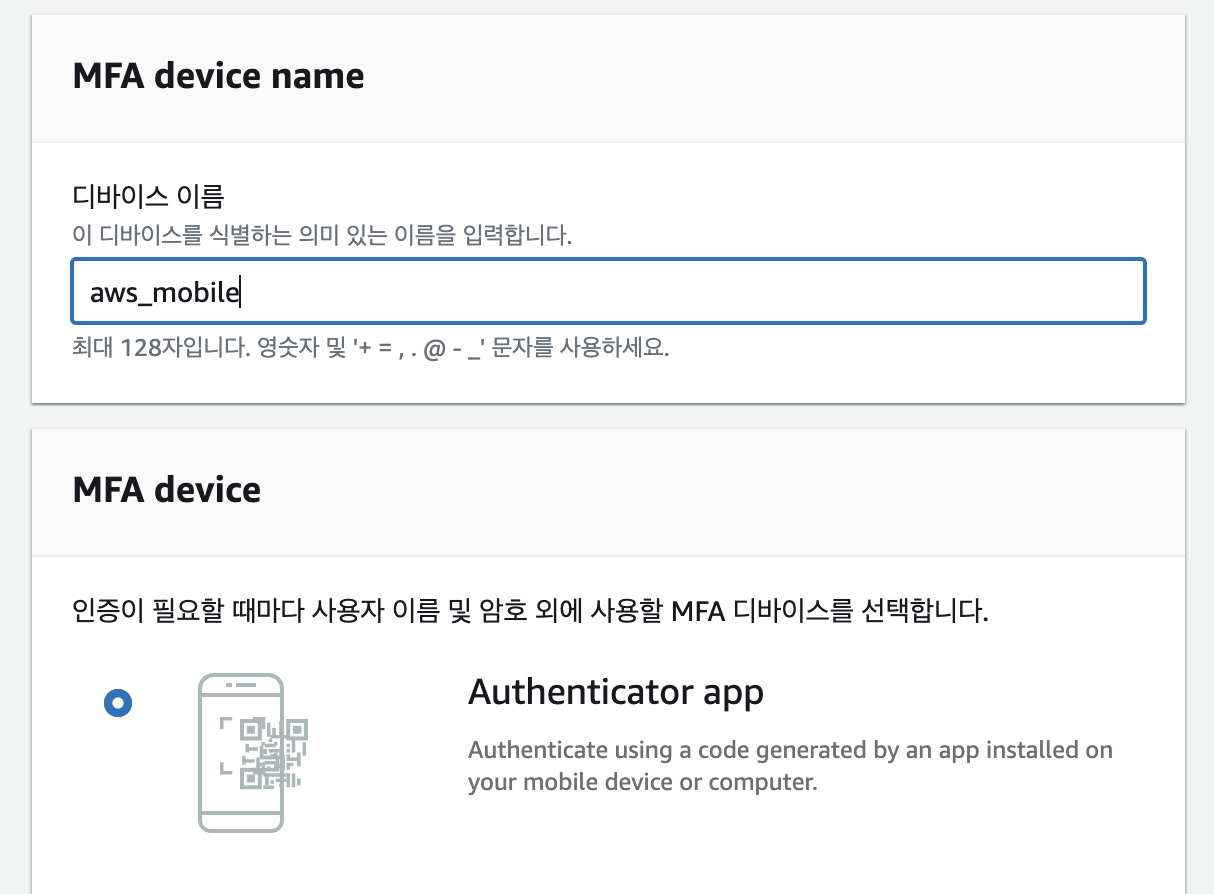

저기서 'MFA 추가' 를 클릭하고 멀티 팩터 인증을 진행할 기기 이름을 정해주고 MFA device로는 어차피 하드웨어 인증기기는 없을 테니 'Authenticator app'을 선택해준다.

기기 이름을 저렇게 대충 설정해놓긴 했는데, 가급적이면 어떤 계정에 대해 어떤 기기로 인증을 하는지 명확히 알 수 있는 이름이 좋다. (e.g. 'aws_iphone8')

'다음'을 누르고 난 뒤 멀티팩터 인증을 진행할 앱으로 Authy를 사용하는 휴대폰이나 컴퓨터에 다운로드 받는다.

(↓ Authy 데스크탑)

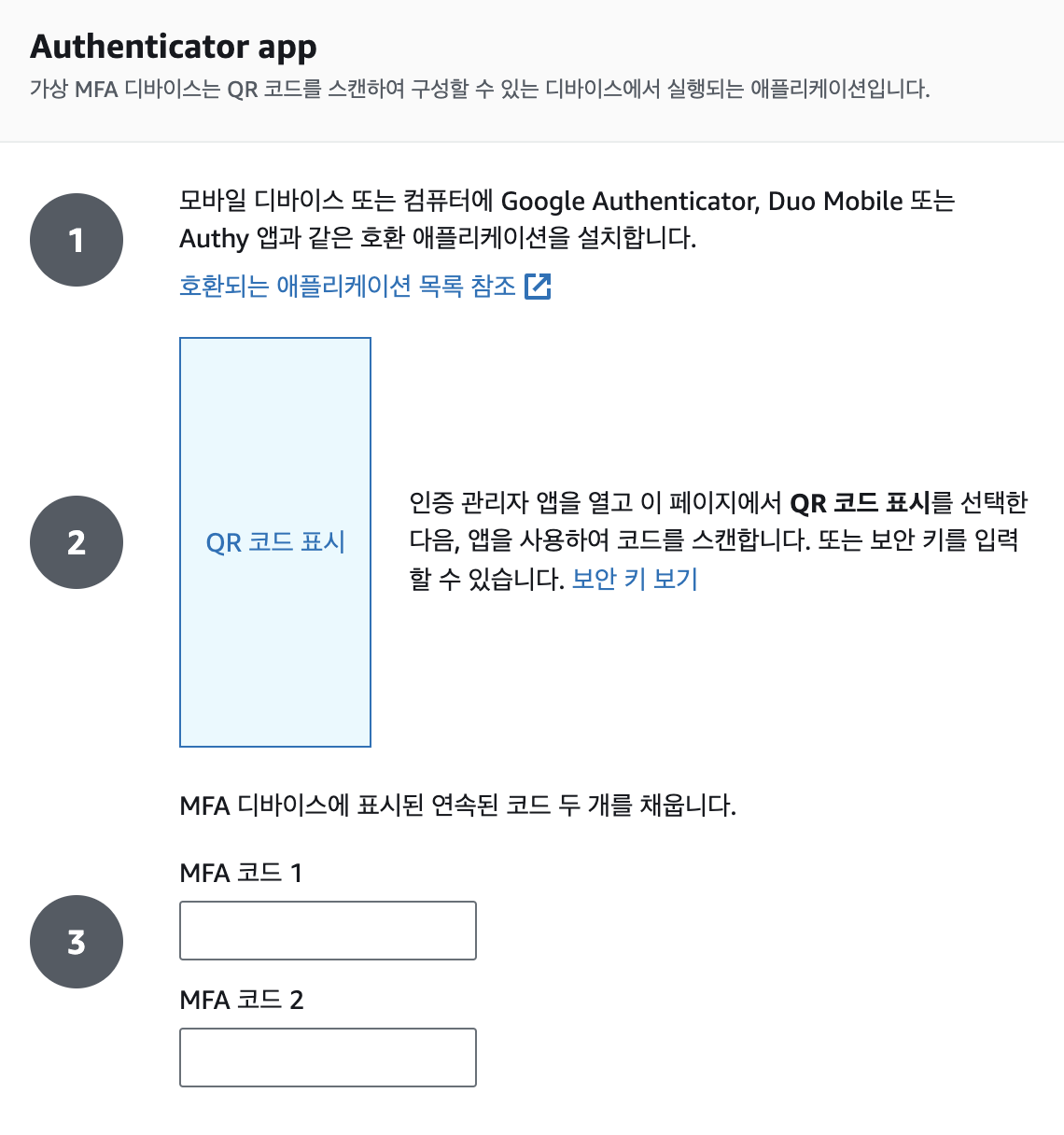

Authy에서 'Add Account'를 클릭하여 아래에서 나타나는 QR코드를 찍거나 (모바일인 경우) '보안 키 보기'를 클릭하여 나타나는 보안키를 입력하여 토큰을 추가한뒤 MFA 코드 두 번을 입력하면 MFA 추가가 끝난다.