주의사항 : 이 포스팅은 개인 학습 및 교육적 목적으로 작성되었으며, 제공하는 정보를 악용하여 불법적인 행위를 하는 것은 엄격히 금지되어 있습니다. 타인의 시스템에 대한 접근 권한을 얻기 위해 명시적인 동의를 받아야 하며, 이러한 기술을 사용하여 발생하는 모든 결과에 대한 책임은 사용자에게 있습니다.

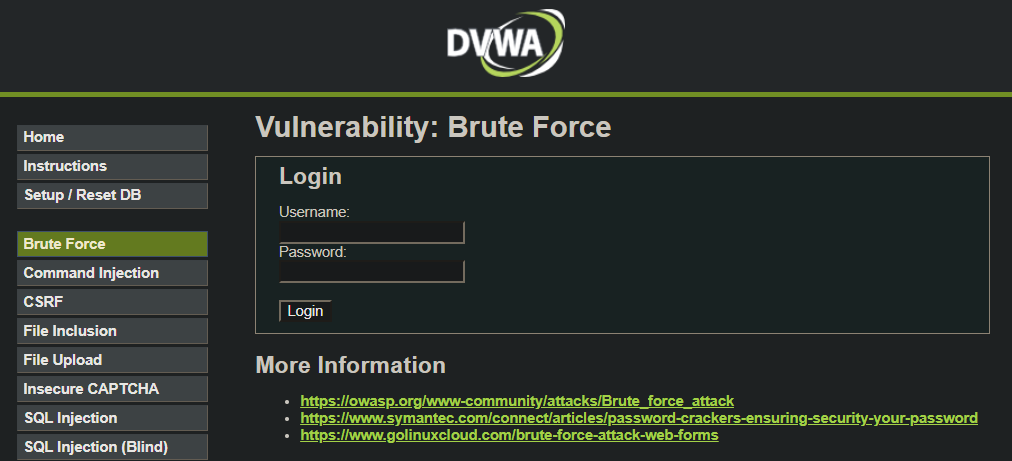

0. 초기 화면

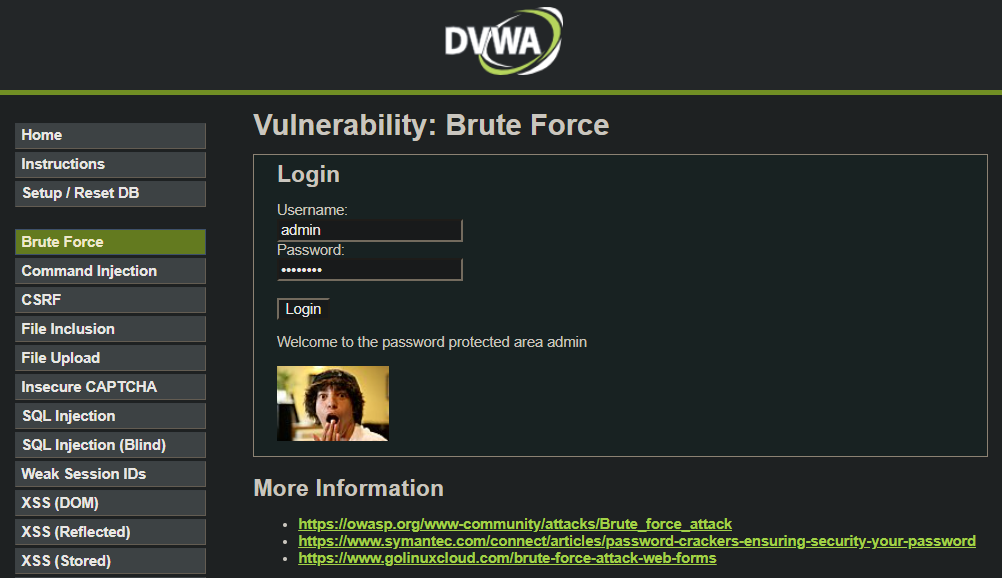

1. 서비스 실행

- aaa / bbb 로그인 실패

- admin / password 로그인 성공

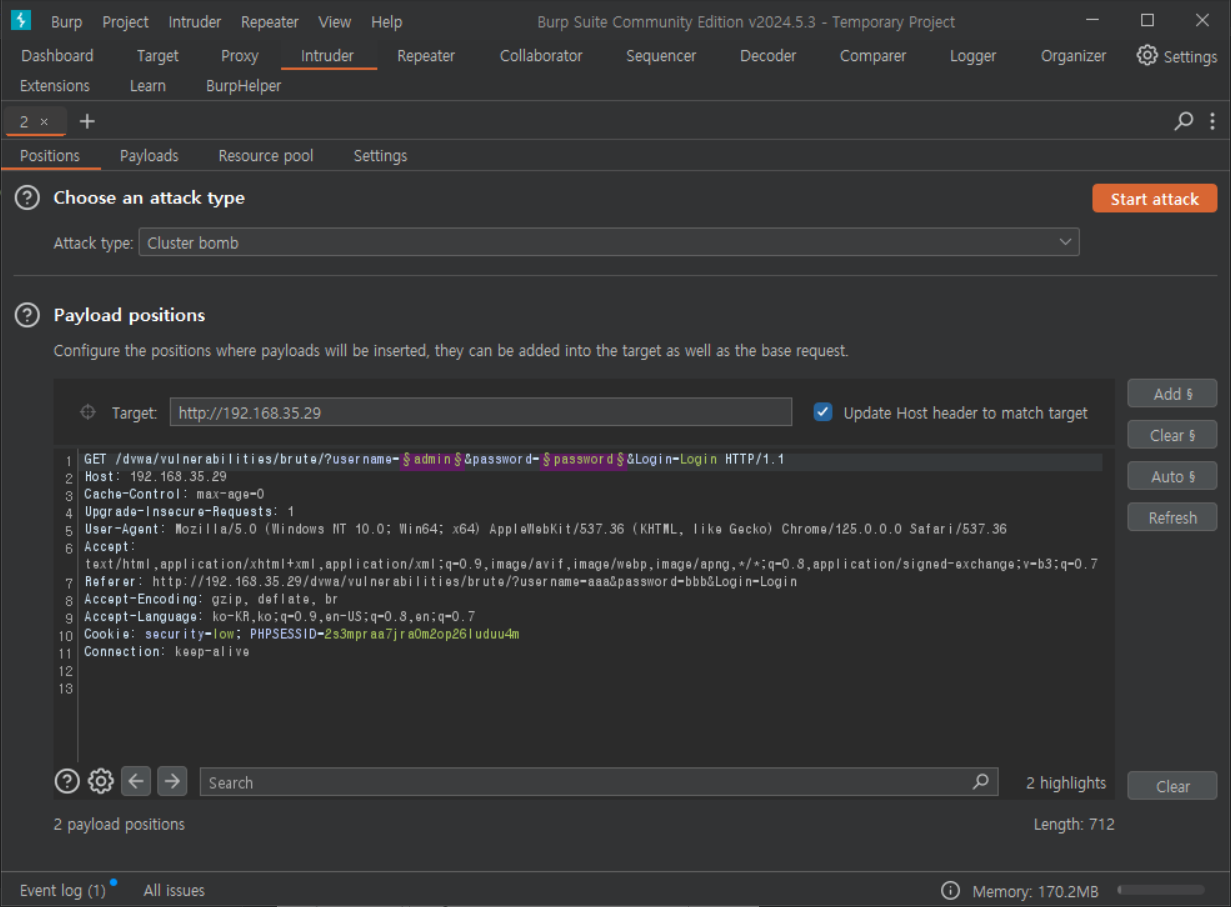

2. Brute Force

- username 과 password 두 개 이상의 페이로드의 조합으로 공격할 수 있는 Cluster Bomb 선택

- Payload(전송 데이터) position 을 username 과 password 파라미터 값 부분으로 선택

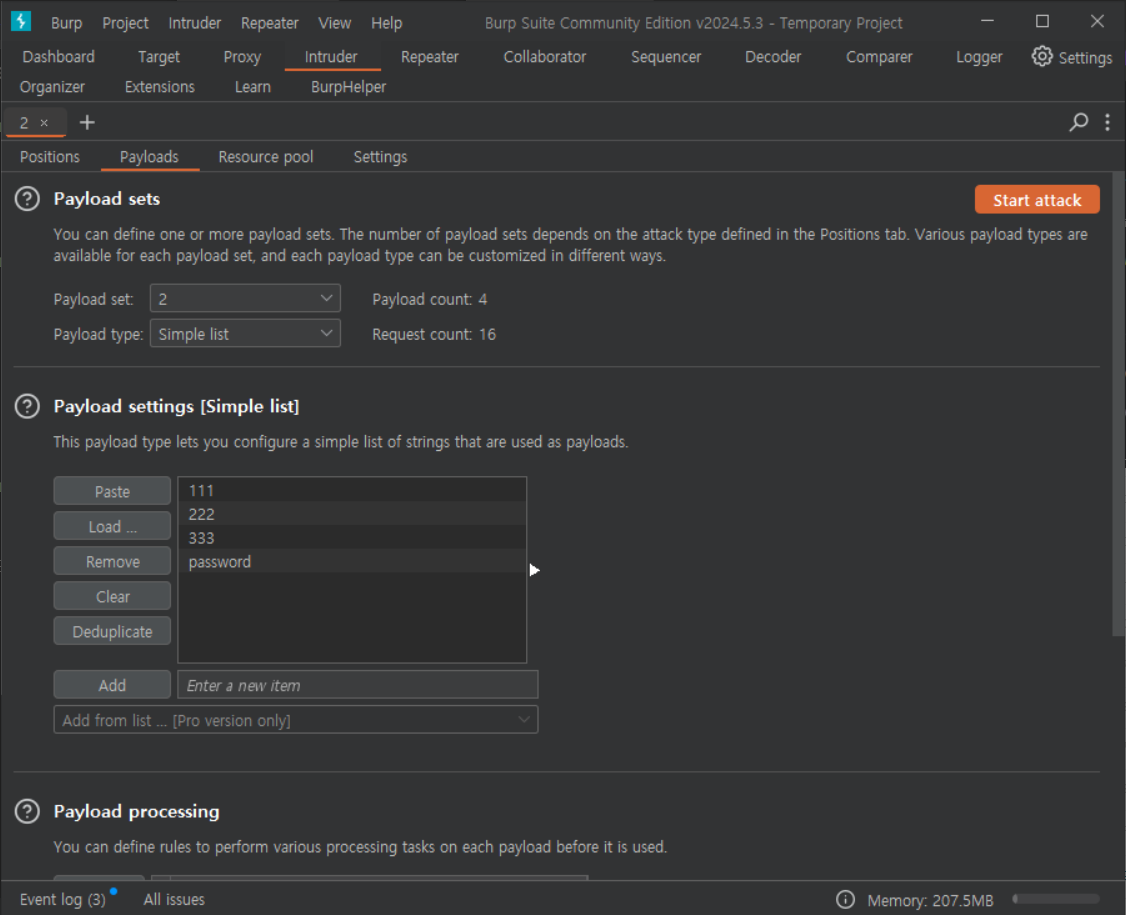

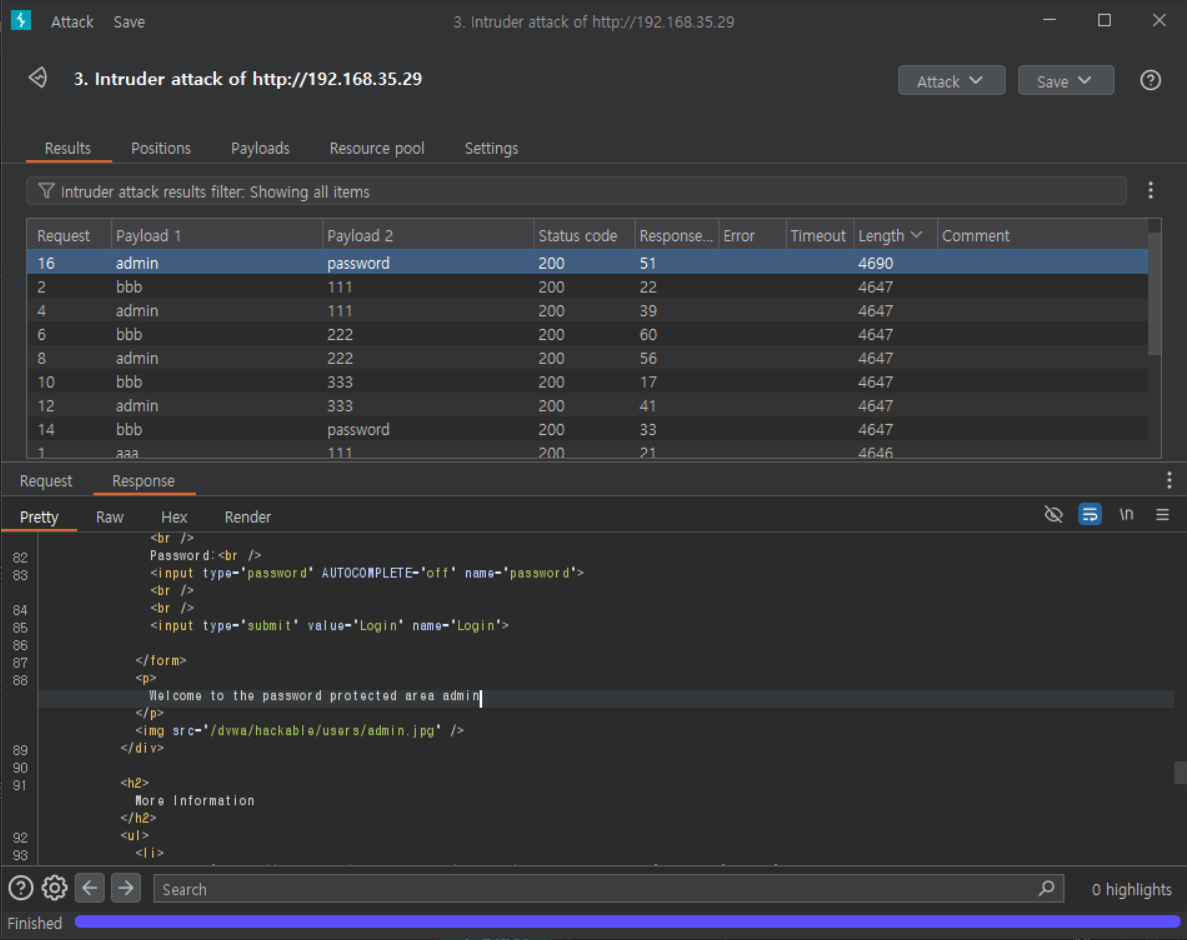

- admin / password 를 이미 알고 있으므로 payload1(username) 에 admin 을 포함시키고, payload2(password) 에 password 를 포함시킨다.

- 응답 패킷 중 길이가 다른 패킷을 보면 로그인에 성공한 결과(다른 응답과 다른 산출물)를 볼 수 있다.

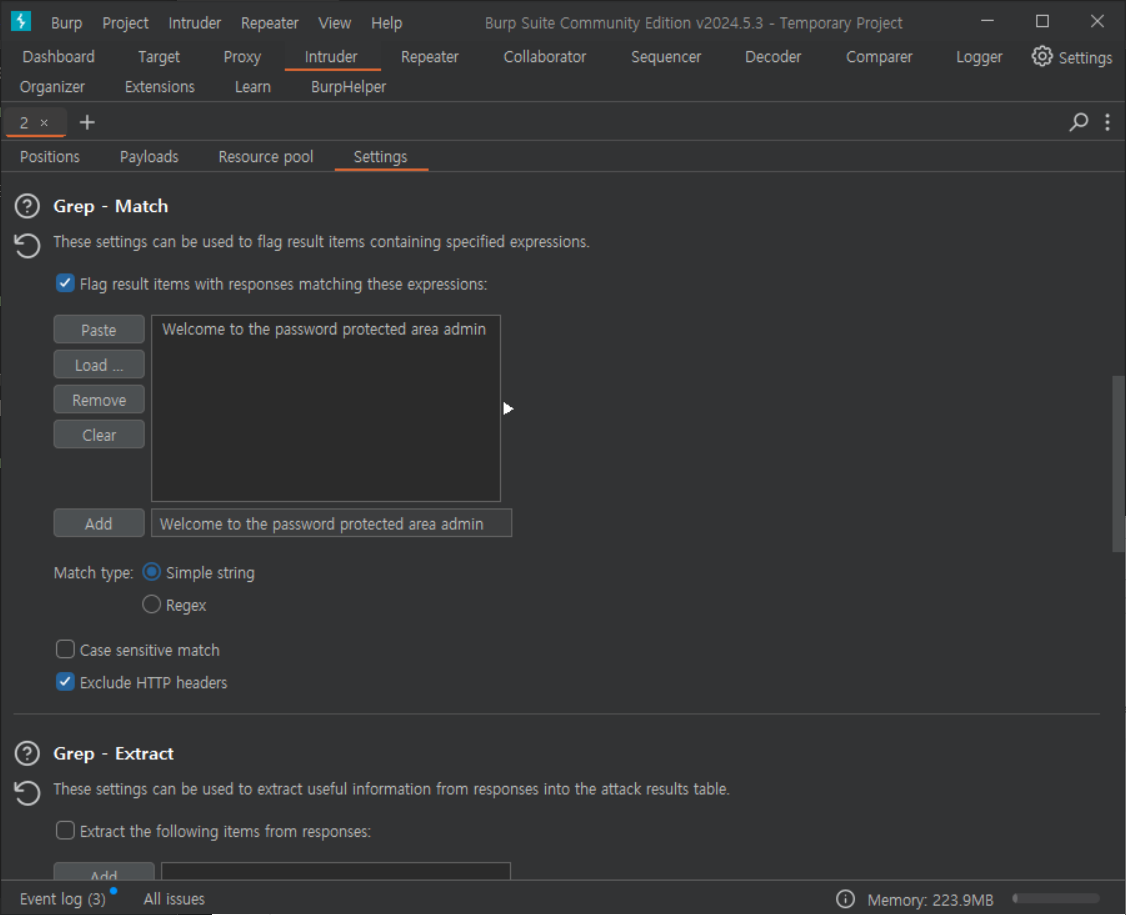

- 성공 / 실패 에 따른 응답 길이가 같고, 성공했을 때 뜨는 문구를 알면 Grep - Match 값을 지정할 수 있다.

출처