Identity and Access Management

- 글로벌 서비스이다.

- 회원가입 시 만들어진 루트 계정은 사용/공유되지 않아야 한다.

- User 와 Group 을 만들어서 사용해야 한다.

- Group 은 유저의 종류를 지칭한다.

- User 는 실제 로그인하는 사용자이다.

- User 는 Group 에 속하지 않을 수도, 여러 Group에 속할 수도 있다. - 이렇게 만들어진 User 와 Group 들은 Policy 에 따라 권한을 조정한다.

- 최소한의 권한 원칙에 따라 꼭 필요한 권한만 주어져야 한다.

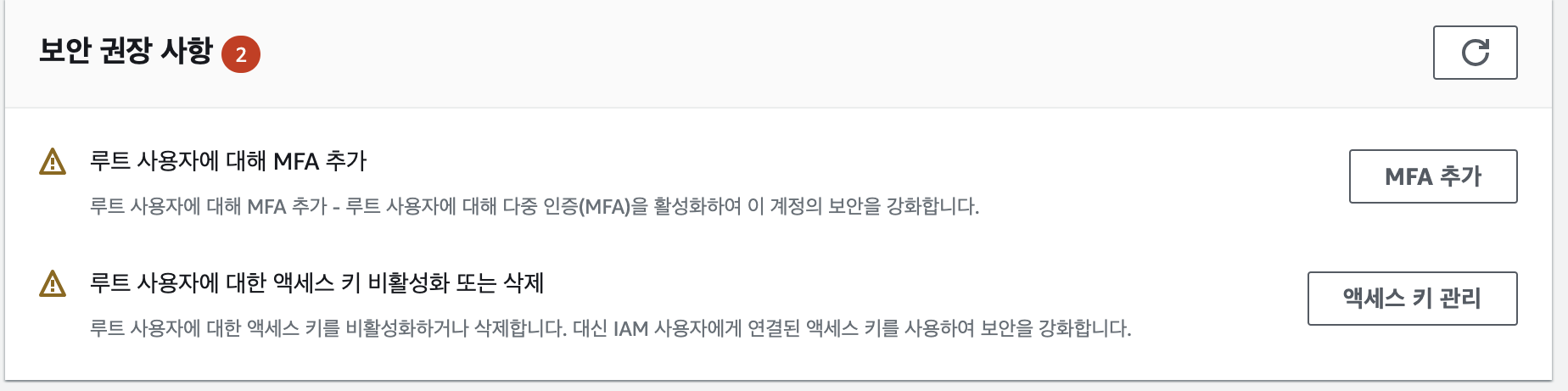

aws 에서 IAM 에 처음 들어가면 키를 등록하라는 화면이 뜨는데, 이 액세스 키는 절대 깃에 등록하지 말아야 한다. 해커들이 항상 프로그램을 돌리며 키를 탈취하고 있기 때문에 단 몇 초만에 키를 털리고 요금이 청구될 수 있다.

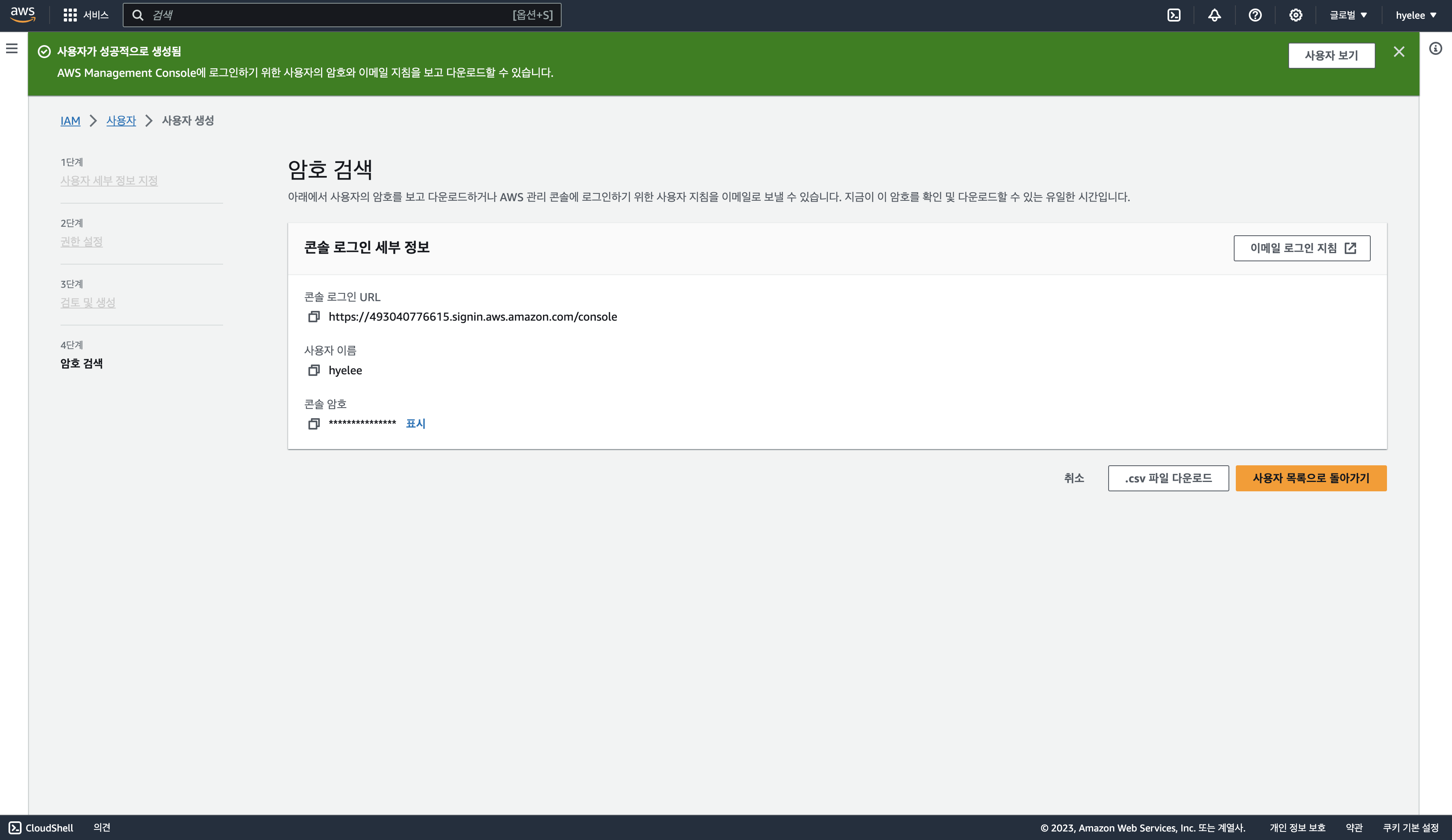

사용자 생성을 누른 다음 이름과 비밀번호를 설정해준 뒤 사용자 그룹에 맞는 정책을 체크해주면 아래처럼 사용자가 생성이 된다.

- 정책은 정책 생성을 통해 본인이 직접 커스텀할 수도 있다.

저 암호는 화면을 나가는 순간 보이지 않으니 표시를 해서 팀원들과 공유하거나 미리 .csv 파일을 다운받아 놓아야 한다.

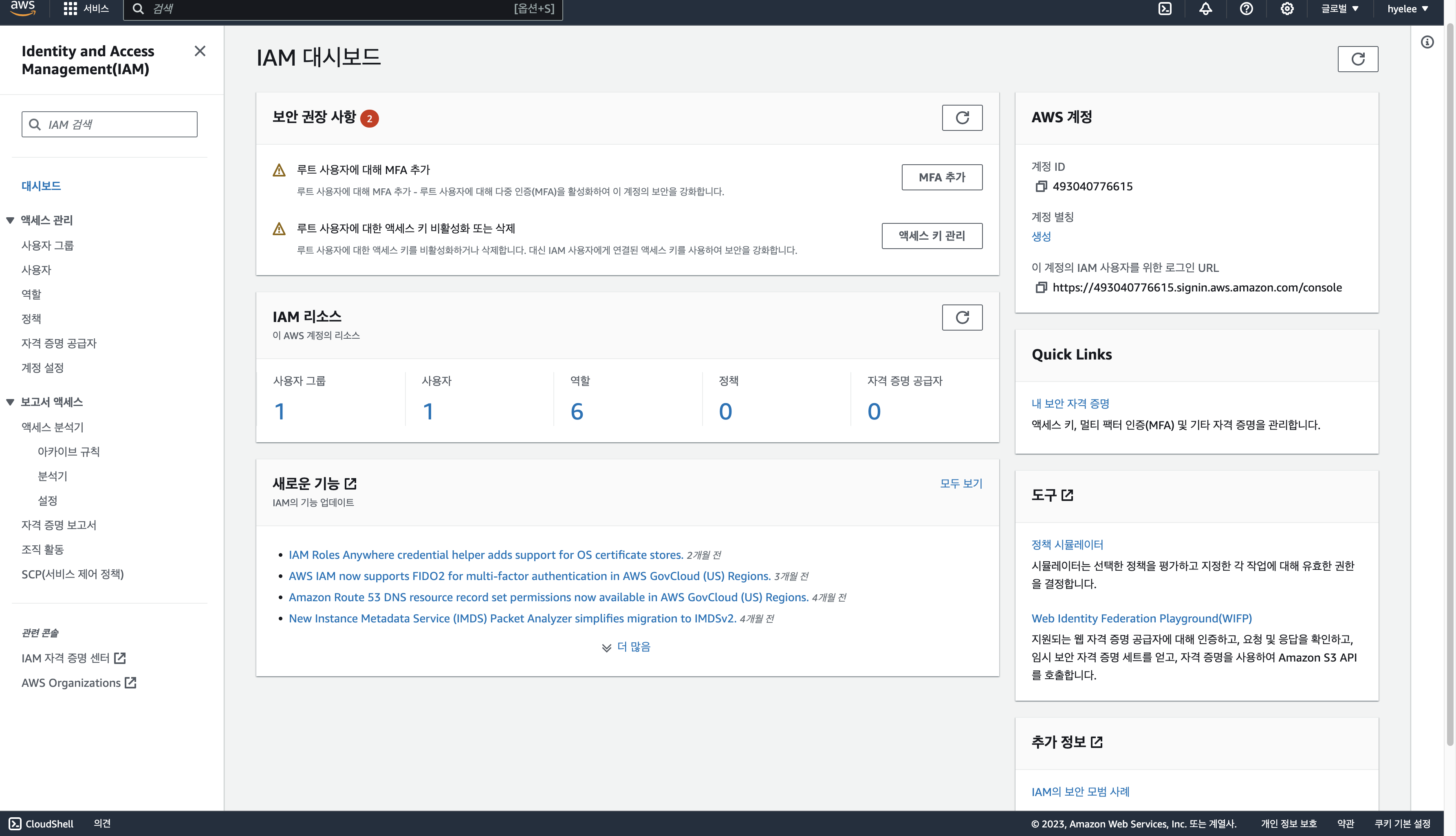

대시보드에서 보면 지금 나는 그룹이 한 개이고 사용자도 한 명이므로 각각 1 1 로 표시되어 있는 것을 볼 수 있다.

우측의 계정 ID 를 이용해서 로그인 url 로그인하면 나의 웹에 내가 만든 사용자로 접근할 수 있다. 루트 계정에서 계정 별칭 생성을 통해 숫자로 된 ID 가 아닌 별칭으로 접근할 수도 있다.

MFA (Multi Factor Authentication)

인증을 할 때 비밀번호에 더해 플러스 알파 격으로 추가적인 인증을 하는 것을 말한다. 요즈음은 여러 사이트에서 같은 비밀번호를 돌려 쓰는 것도 흔하고 비밀번호를 잘 바꾸지 않는 사람들도 많아 비밀번호로는 불충분한 보안을 보완해주는 역할이다.

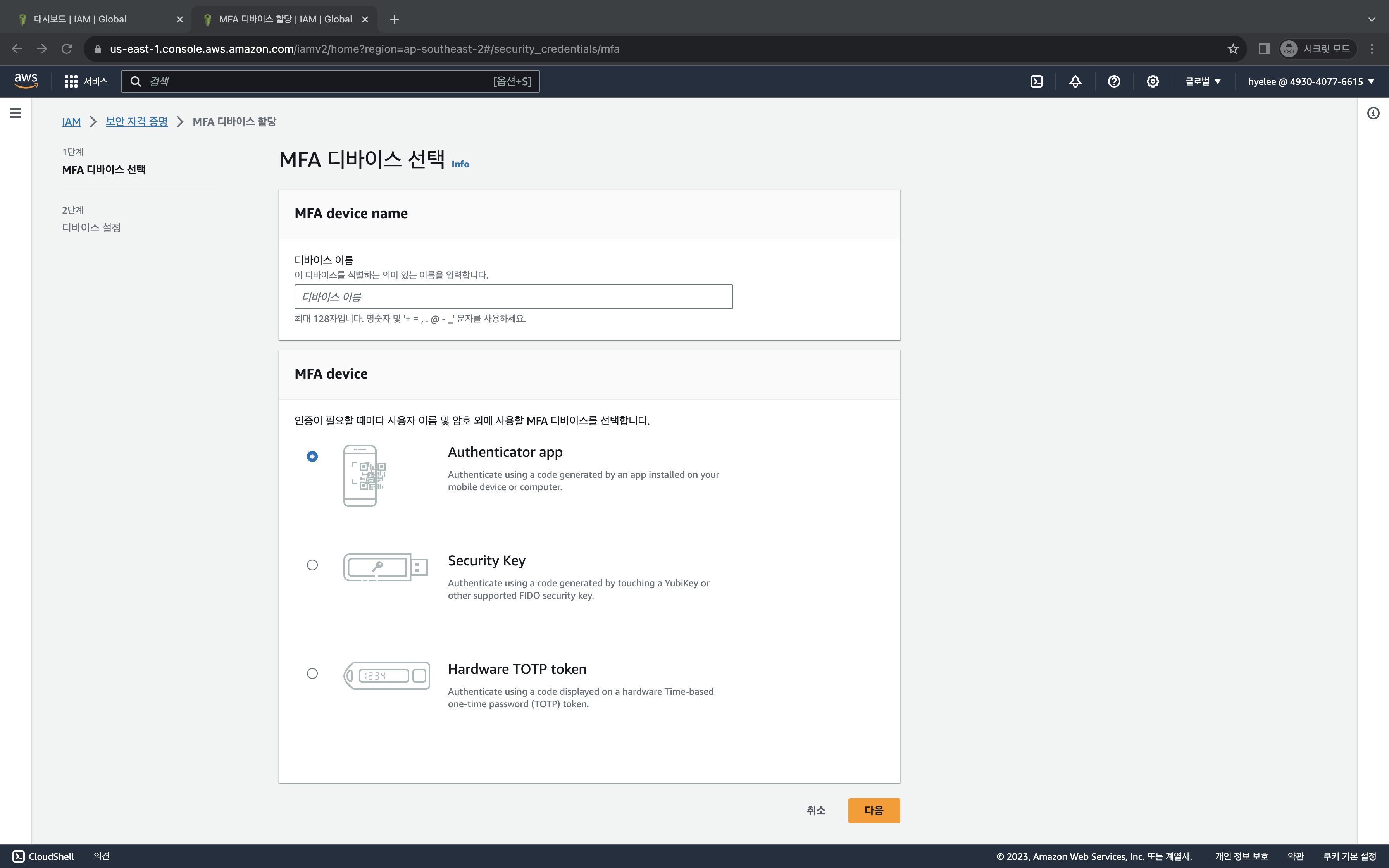

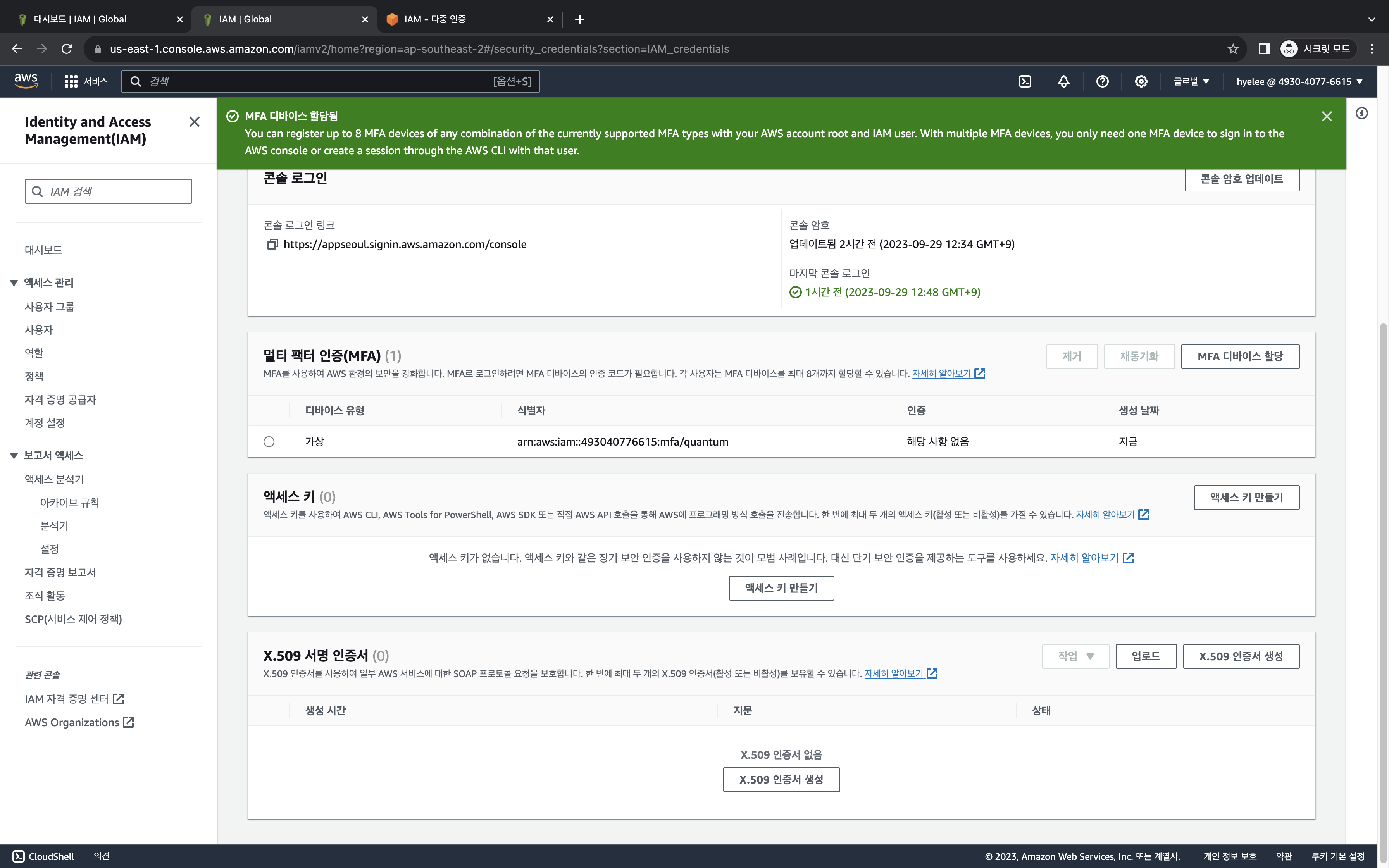

aws 에 등록해준 사용자 계정으로 로그인 한 뒤 IAM 대시보드에서 MFA 추가를 눌러주면 어떤 MFA 디바이스로 인증을 할 것인지 고르라는 화면이 나온다.

난 앱을 사용해서 인증할 거라 Authenticator app 을 클릭한 뒤 Google Authenticator 를 깔았다. 원한다면 호환되는 기기 목록을 참조하여 본인이 원하는 가상기기를 설정해 주어도 괜찮다.

앱을 깐 뒤 aws 에서 QR 코드를 발급받아서 앱에 인식시키면 시간 제한이 있는 MFA 코드가 차례차례 나오는데 연속으로 나오는 6자리 코드 두 개를 입력해주면 된다. 난 처음에 두 개가 한꺼번에 뜨는 줄 알고 왜 한 개만 나오지...하면서 계속 기다렸다.. 그러면 잘 인식되었다는 알림이 뜬다.

이제부터 로그인은 Google Authenticator 에서 실시간으로 갱신되는 MFA 코드를 입력해주어야 할 수 있다.

- root user 에도 꼭! MFA 코드를 추가해두자