DNS 스푸핑

이제 DNS 스푸핑을 배워보자.

DNS는 google.com 같은 도메인 이름을 서버 IP로 바꿔주는 도메인 네임 서버다.

사용자가 도메인을 입력하면 DNS에 질의하고, DNS가 IP를 주면 브라우저는 그 IP에서 사이트를 로드하는 구조다.

여기서, DNS 스푸핑은 DNS 요청이 먼저 공격자 장비를 지나가서, 공격자가 원래 IP 대신 임의의 IP로 응답을 바꿔치기할 수 있다.

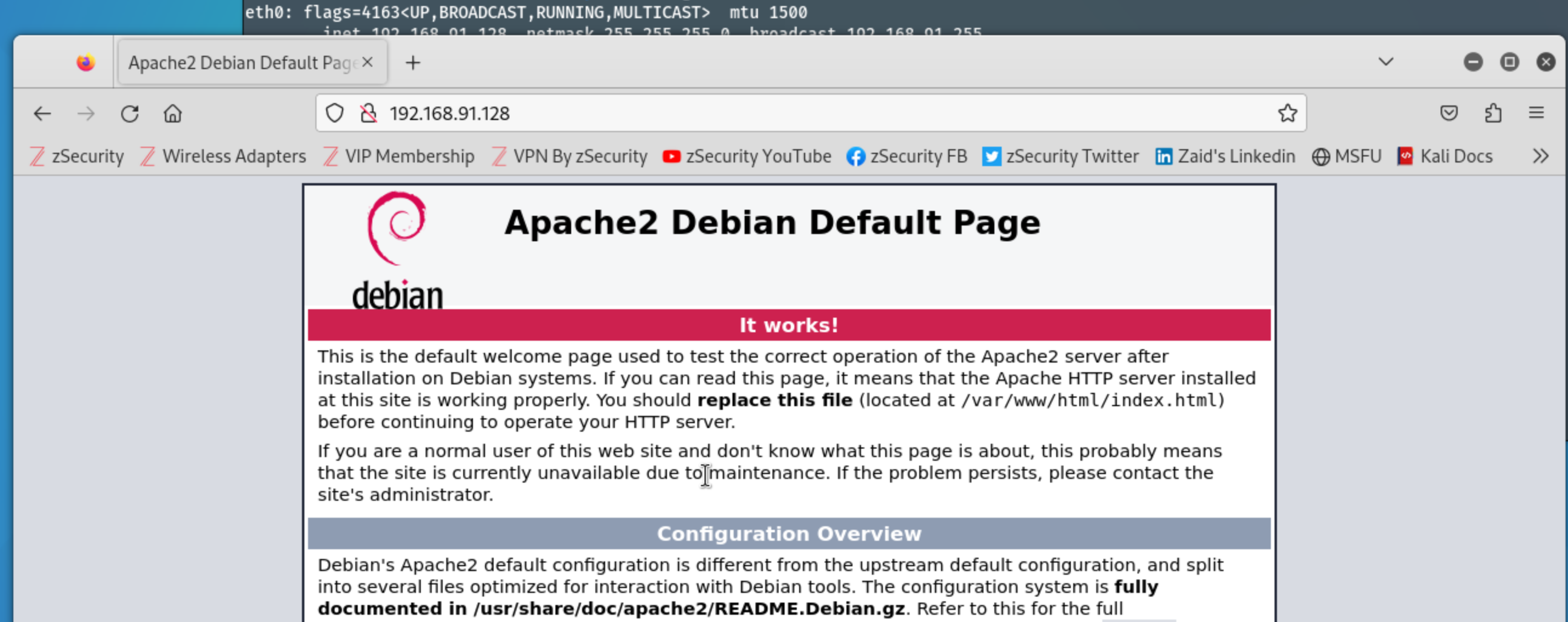

웹 서버

테스트용으로 웹서버를 하나 띄운다.

service apache2 start

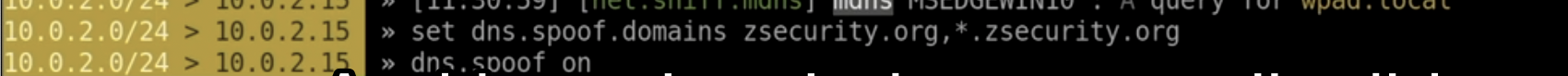

그리고 BetterCAP에서 몇 가지 설정이 필요하다.

set dns.spoof.all true

모든 DNS 요청에 응답을 해주고

set dns.spoof.domains zsecurity.org *.zsecurity.org

타겟 도메인까지 설정해준다. 그리고 타겟 도메인에 들어가면

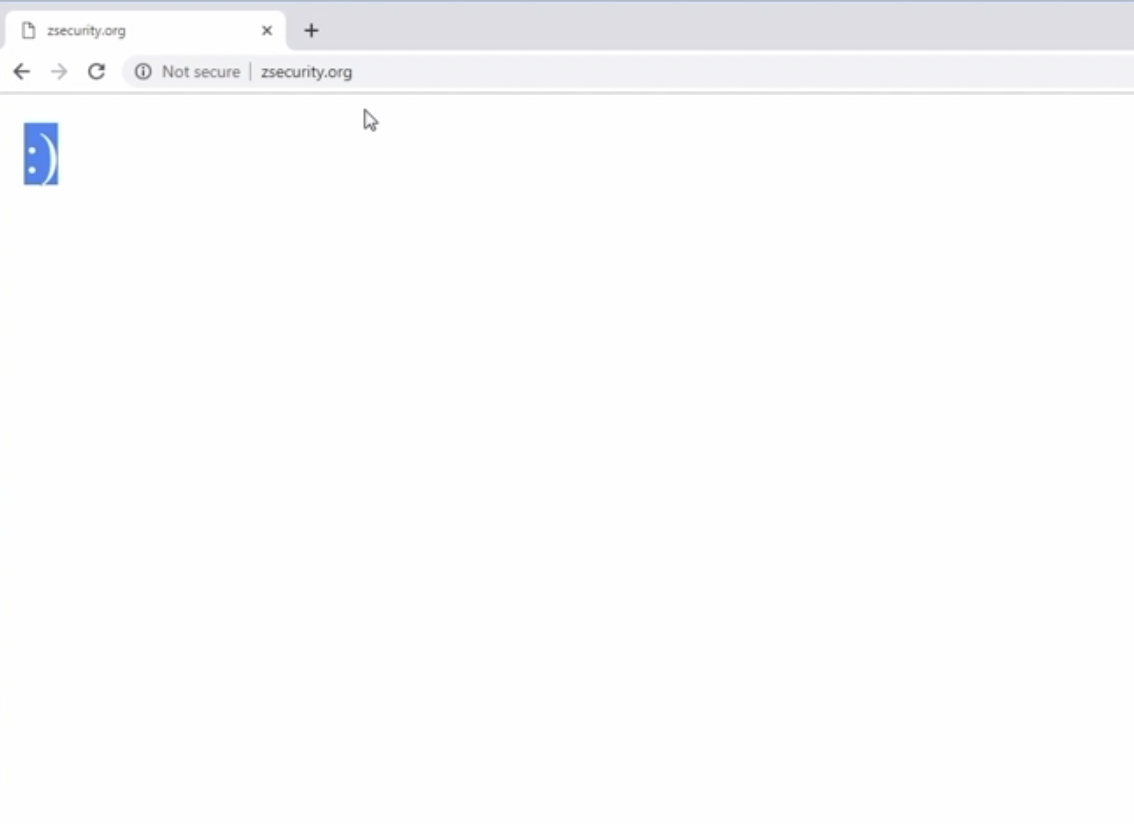

DNS 응답을 바꿔치기해서 특정 도메인 요청이 로컬 웹서버로 가도록 변경했다!

타겟 도메인이 HSTS 미적용이기 때문에 가능하다. 현재는 Chrome, Firefox, Windows 등 기본 DoH 활성화 → DNS 쿼리 암호화 (포트 443) → MITM에서 가로채기 불가하다.

대부분의 브라우저가 HTTPS 강제하기 때문에 가짜 HTTP 서버 연결 거부가 나온다(오류 표시).