보안

1.제도적 보안

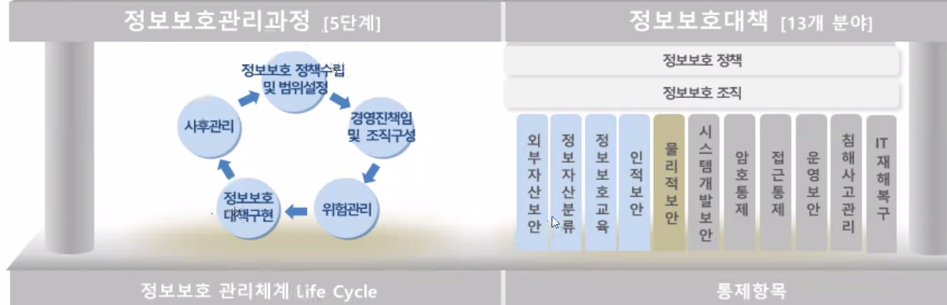

정보보호관리체계 (ISMS)자산 보호를 위한 정보보호 관리 절차ISMS - P 관리체계 + 개인정보 보호ISO27001 국제보안규격과정5단계 중점으로 보아야 할 법령개인정보보호법정보통신기반보호법가이드한국인터넷 진흥원 법령,고시주요정보통신기반시설기술적취약점분석평가방법상

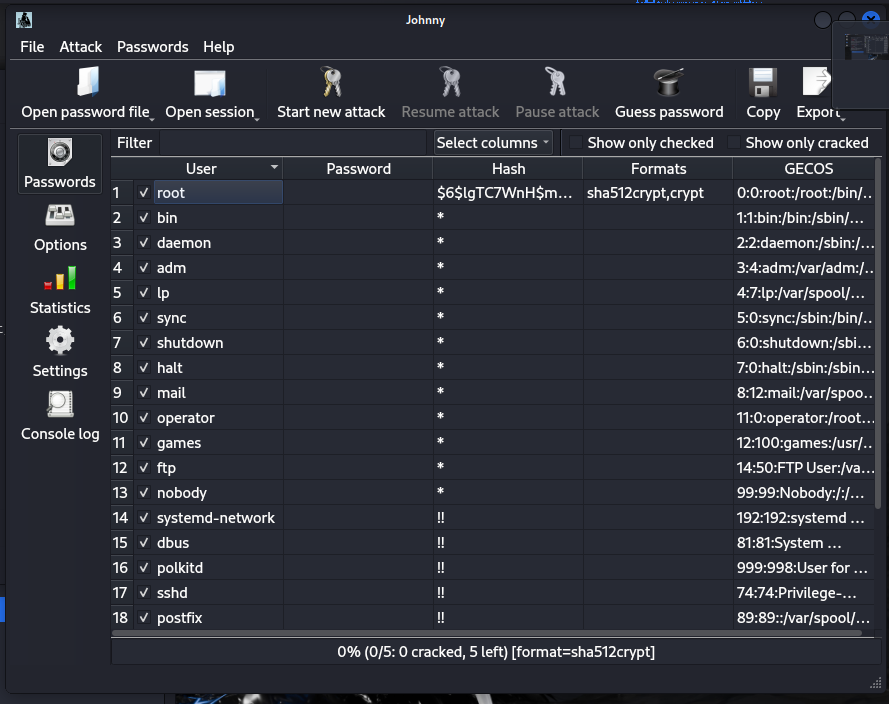

2.비밀번호 크래킹

password 파일 찾기(없는 경우 아래에 있는 필터 설정을 All Files)

3.서버

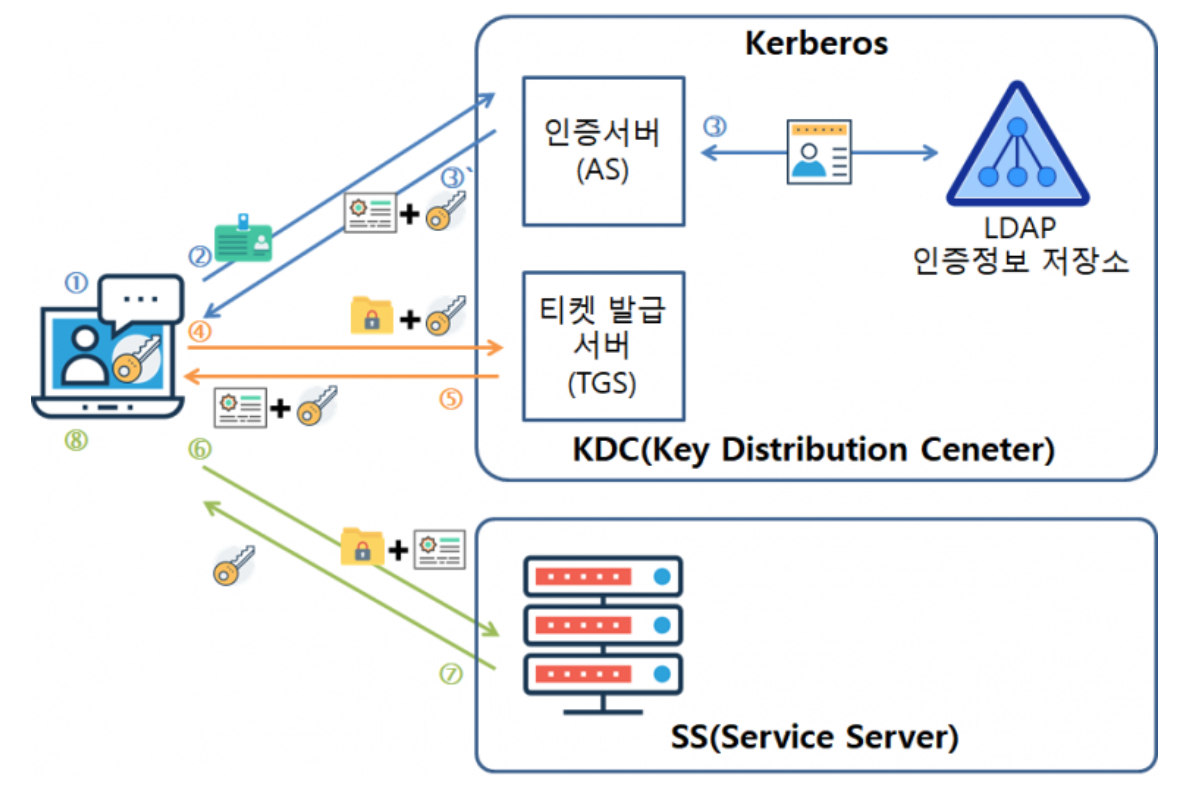

Kerberos(커버로스) https://kim-dragon.tistory.com/187랜덤으로 티켓을 계속 발급, 티켓을 통해 로그인 → 스니핑을 하더라도 이전의 티켓 값만을 탈취하게 되므로 보안 유지 가능단점: 서버 다운 시 새로운 유저는 로그인 불가ft

4.Log

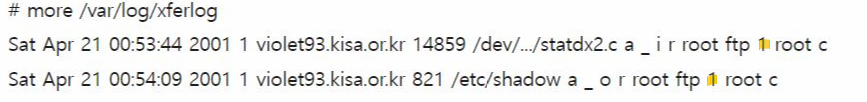

기본 로그xferlog :파일 송수신에 대한 로그 1→ 원격 조종으로 들어감 (0이 정상)Tue Oct 16 09:29:19 2018 날짜1 송수신시간192.168.1.1 접속자의 IP152545746 파일용량/home/sevas\~

5.암호학

암호화의 필수 요소평문알고리즘 (algorithm)키과정encryption : 평문 (암호화키) → 암호화decryption : 암호화 (복호화키) → 평문1세대 초기 암호화히브리어 ( 문자를 숫자 매칭 )심층암호화스테가노 그래피원래 메세지를 다른 매체로 숨기전자암호

6.권한

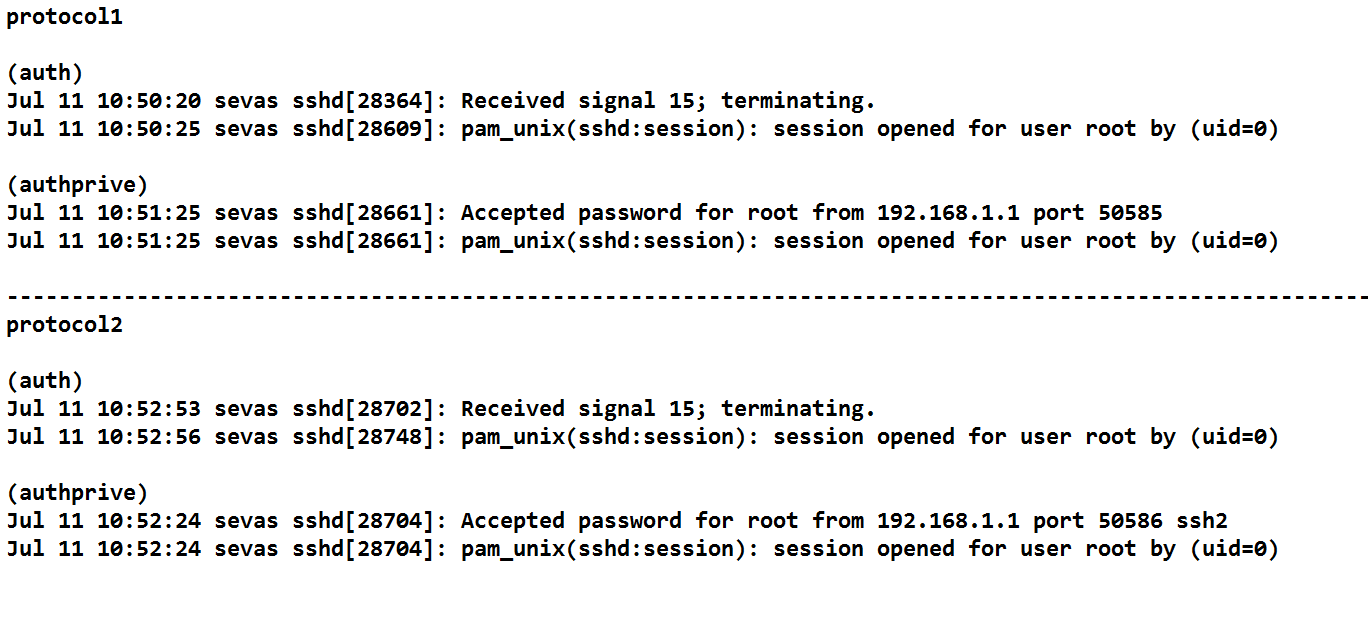

ssh (secure shell)암호화 쉘암호화된 원격 통신모든 전체적인 로그: /var/log/messages -> 이를 통해 실행 명령 등을 해석할 수 있어야 함.. (오류 등)log 레벨 1) TRACE \- 가장 상세한 로그 레벨 \- 애플리케

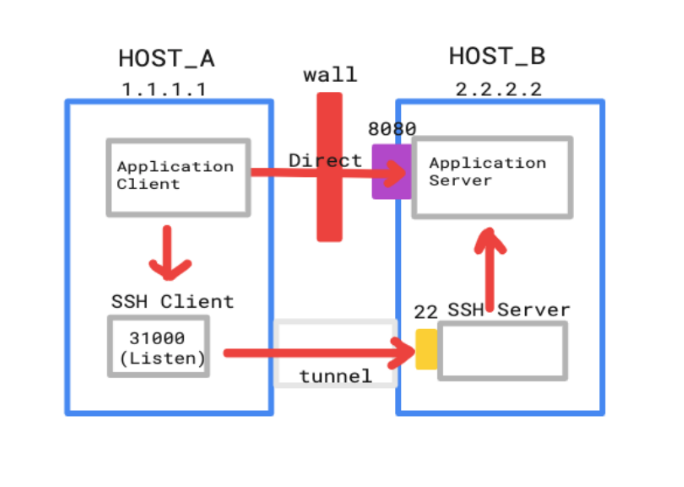

7.SSH Port Forwarding

종류: Local Port Forwarding, Remote Port Forwarding, Dynamic Port ForwardingLocal Port Forwarding사용 이유 → 기존 로컬에서는 B로 가는 길이 막혀있으나(다이렉트) 터널링을 통해 우회할 경우 B

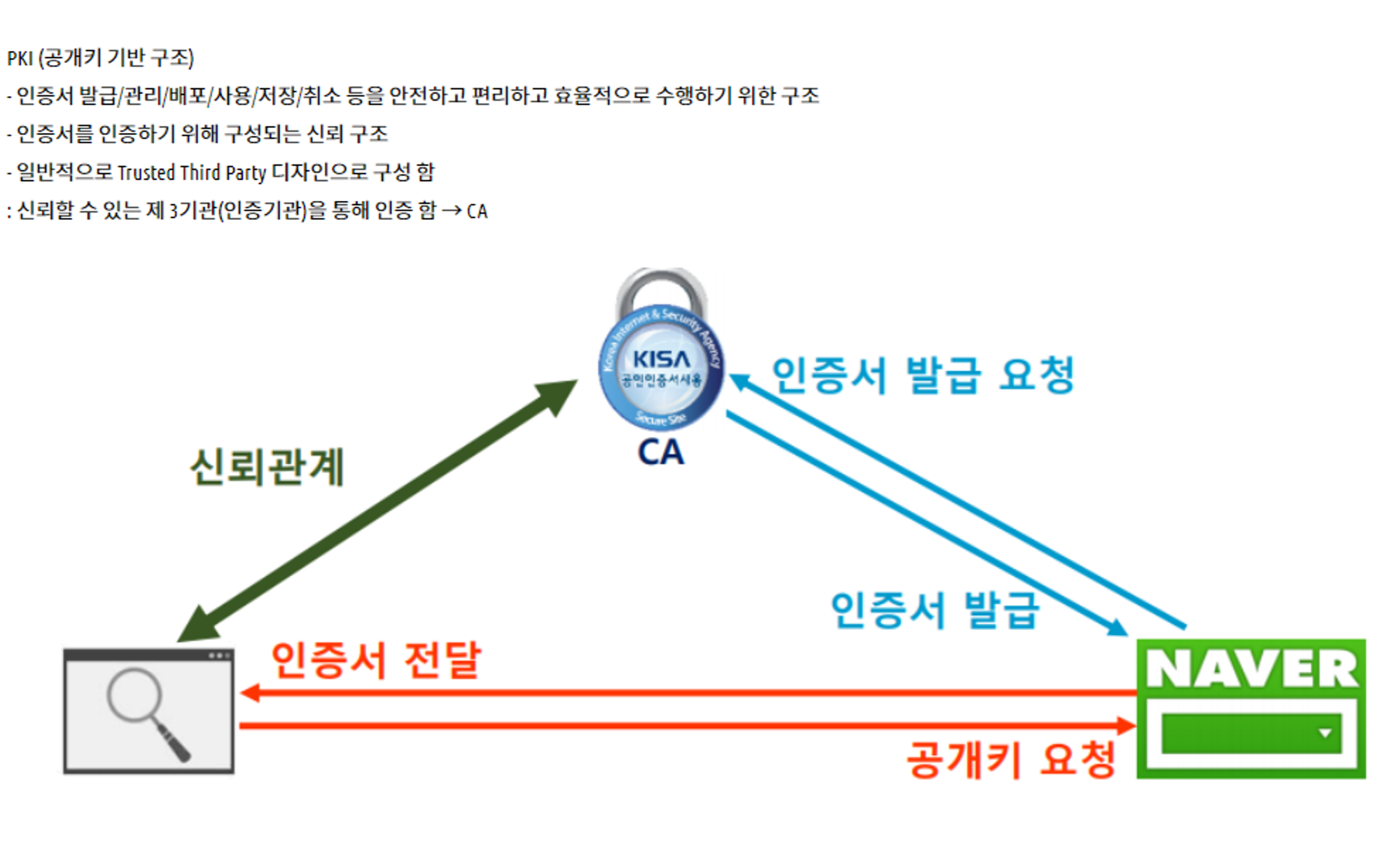

8.인증서

인증서 (공개키 신분증)공개키를 신뢰 가능한 제3 인증기관의 서명으로 확인 -전자 서명PKI(public Key infrastructure) = 공인인증서인증 기능기밀성인증 (기밀성)무결성 (정보 조작되지 않음)접근제어 (허가된 사용자만 정보에 접근) - 기밀성부인방

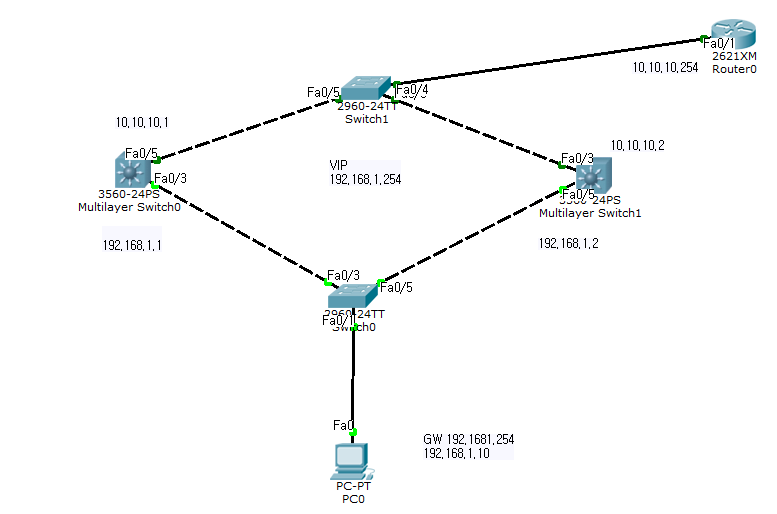

9.GATEWAY 이중화

active/standby 를 통한 우선 순위를 확인하여 이중화를 구성 (CISCO 전용 가용성 프로토콜 )active 운영중standby 대기중상태 변화init : 시작 상태listen : 대기 상태 (VIP만 결정)speak : hello패킷 전송standby

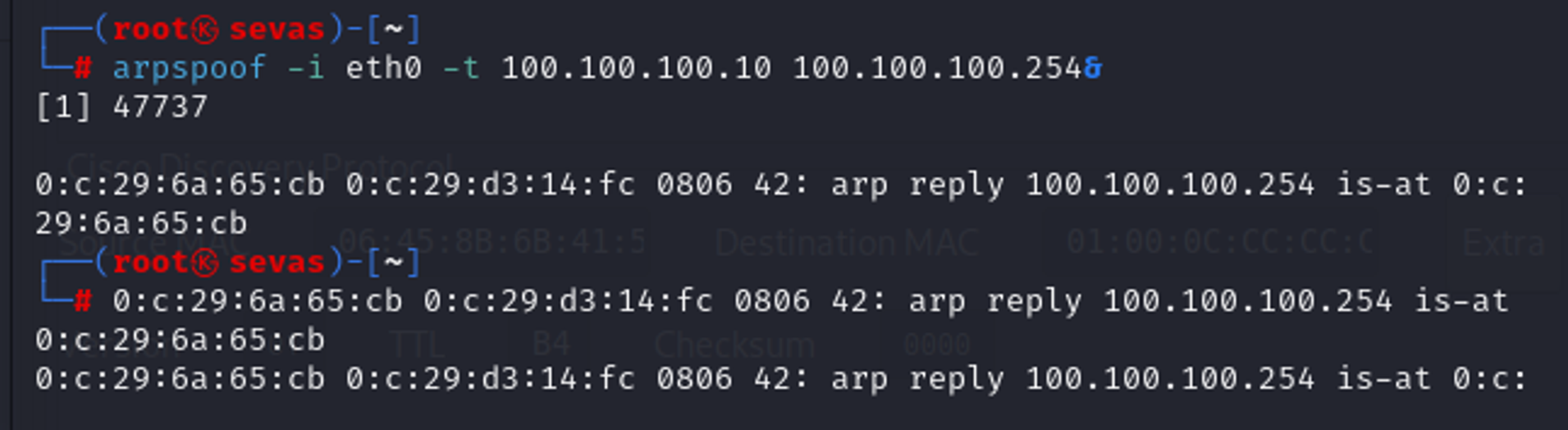

10.Spoofing

https://www.kali.org/tools/yersinia/ \- 설치(yersinia 빠르게 새로 받는법)전제조건: ARP spoofing이 걸려있어야 함스위치를 공격함 - L2 장비는 MAC으로 통신함 = MAC을 조작하면 라우터를 통해 외부로

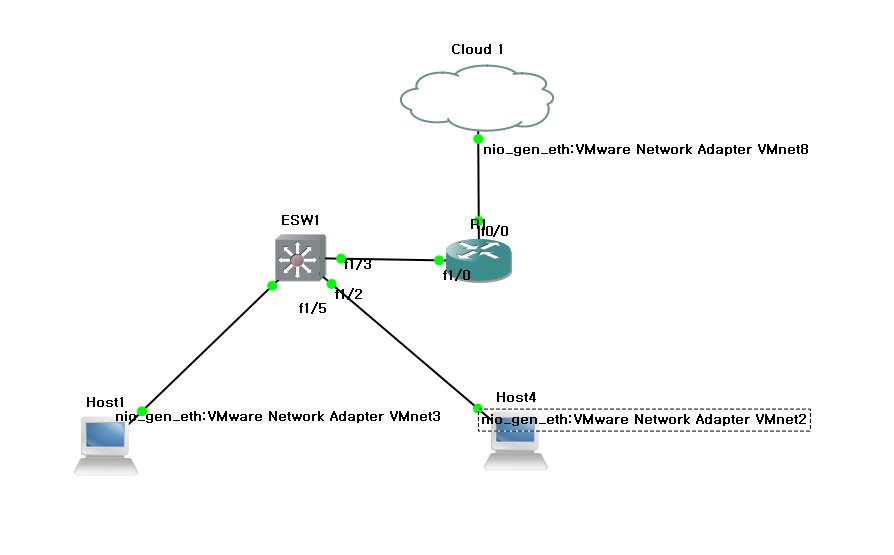

11.Switch jamming

공격 방법 GNS 상황칼리에서 macof 입력스위치 명령어 많은 맥정보를 받아오게 되면서 과부하가 오게 됨 보안 방법mac-table을 고정시켜 spoofing이 되지 않도록 함port Security 활성화 → 포트에 학습 가능한 mac주소를 제한int fa1/0

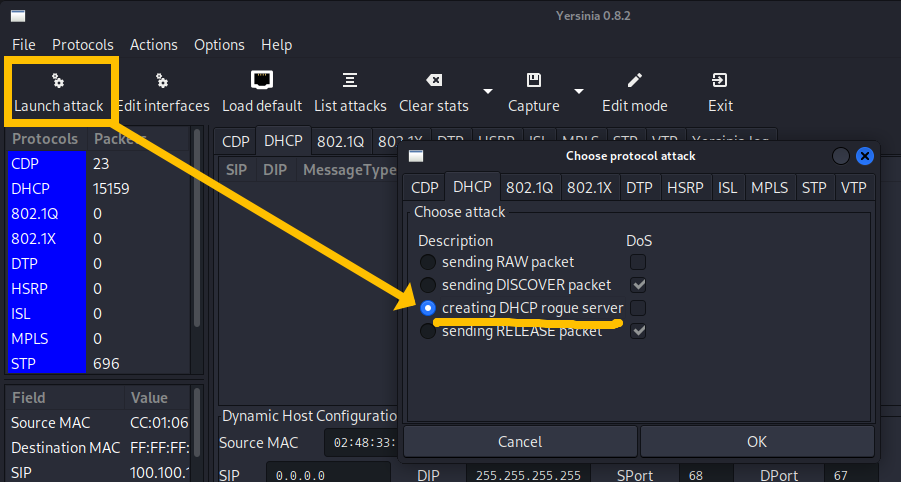

12.DHCP Starvation Attack

DHCP 서버에 임의의 맥어드레스를 이용한 무차별 discover 메세지 전송 -> dhcp 서버는 맥어드레스를 검증하지 않고 자신의 dhcp 대역을 제공 = 모든 IP 자원 고갈 →dhcp의 풀을 arp 스푸핑을 통해 꽉 채워서 정상적으로 받아올 수 없게 함.공격

13.WEB 설정 및 취약점

yum install httpd\* -yapache 웹 서버 설치 (selinux는 항상 확인할 것)패키지 확인rpm -qa |grep httpd패키지 설치yum install httpd\* -y패키지 설치 확인rpm -qa |grep httpd포트 확인netstat

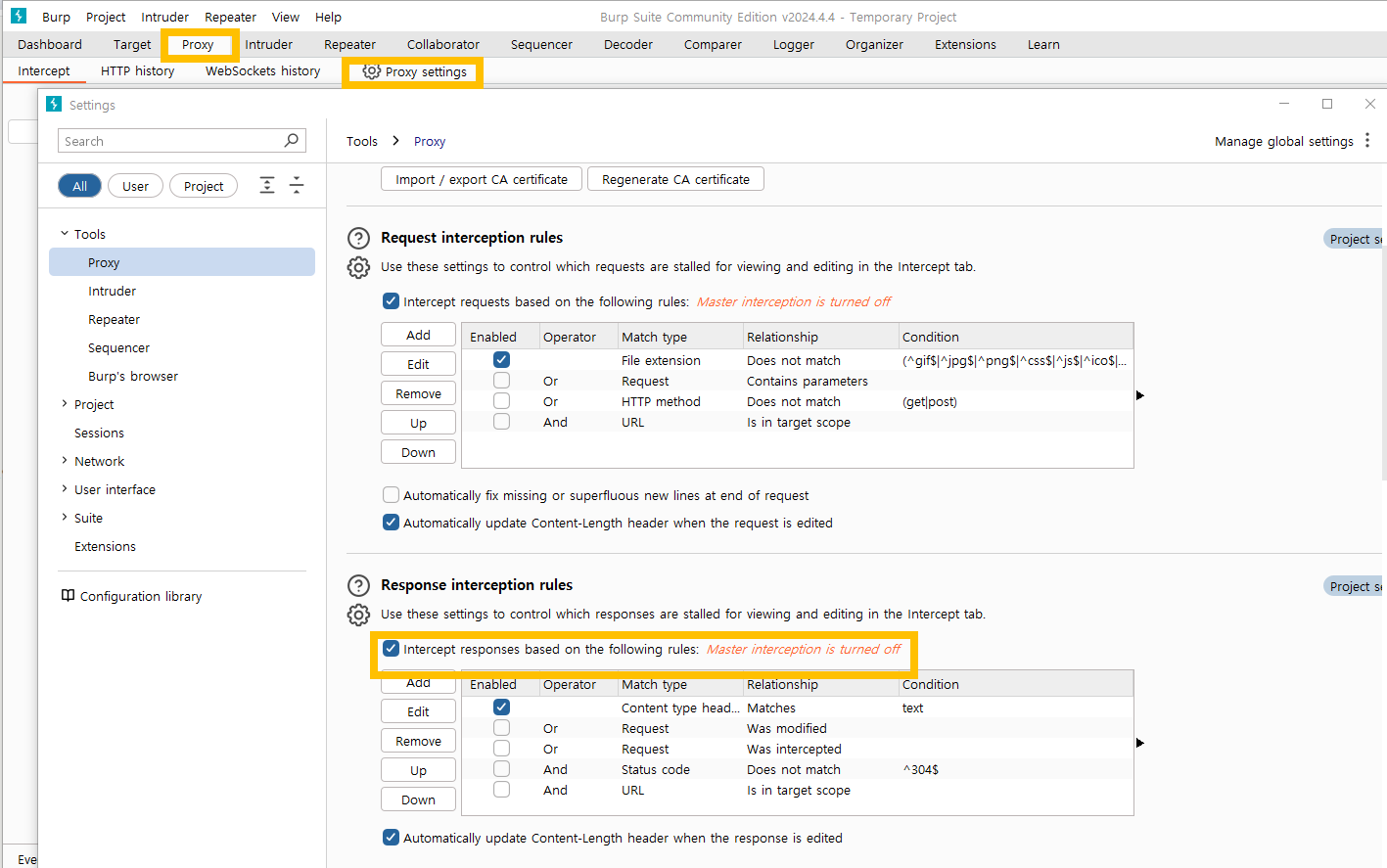

14.Proxy

보안 점검 툴(로직 확인) - 웹 보안 스캐너 및 점검 어플리케이션웹프록시 burpsuite (자바 설치할 것) \- request: 요청 (클라) \- respones: 응답 (서버) \- proxy => 대체설치방법검색창에 "java

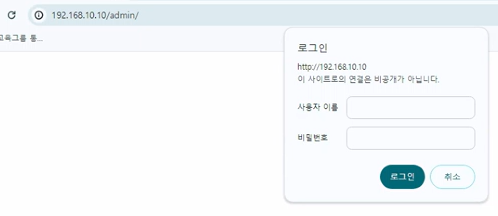

15.웹 사이트 해킹 모의실습

풋프린팅 절차 ( 웹서버 공격준비 ) 1\. 웹서버발견 2\. dnsenum dns정보수집 3\. scan 작업 (취약포트) 4\. telnet 192.168.10.10 80 서버 정보수집 5\. 웹스파이더을 통한 웹서버 구조파악 6\. 공격계획을 구

16.Zero Trust(제로 트러스트)

기존의 네트워크 경계 기반 보안 모델에서 벗어나, 모든 사용자와 기기에 대해 지속적인 인증과 검증을 요구하는 보안 접근 방식\-> 접근제어자원에 대한 사용자 접근 요구를 허가할지 말지 다수의 인증 절차와 검증을 통해 결정하고, 정해진 권한만큼만 활동하도록 제한핵심 개

17.암호화, 복호화 - mysql

Hash$1 md5 $5 sha 256 $6 sha 512단방향 암호 = hash 암호 암호화 가능, 복호화X → 무결성 Oselect md5('sevas'); select sha1('sevas'); select sha2('seva

18.공격 -XSS, Session Hijacking, CSRF

‘크사’라 부름자바 스크립트를 써서 공격자가 의도한대로 사용자를 유도하는 공격 <script> location.href="\[https://www.naver.com](https://www.naver.com/)"</script>간략한 링크들

19.웹 사이트 해킹 모의실습 - 2 (DB)

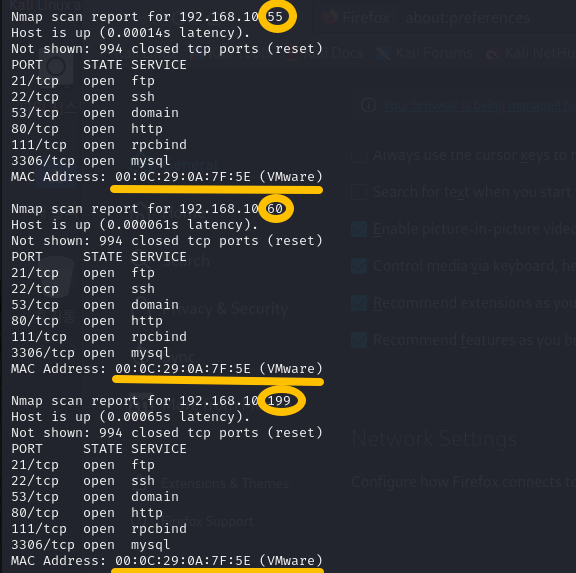

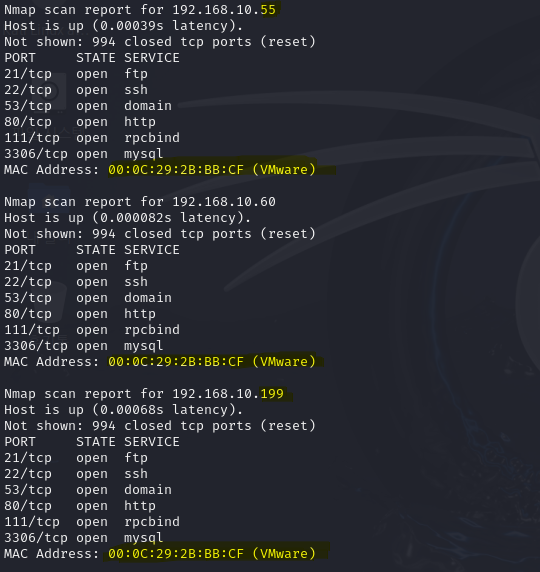

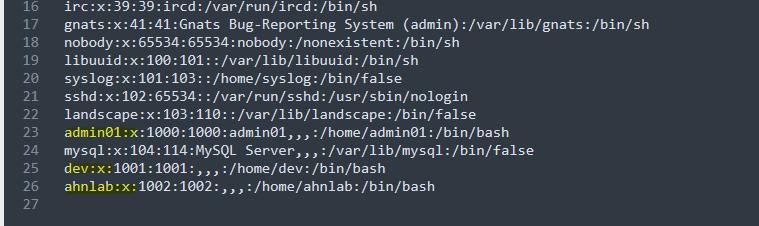

목적: 같은 네트워크에 존재하는 사이트에서 관리자 계정을 찾아내 로그인하기nmap 네트워크 대역으로 찾기 nmap -nP 192.168.10.0/24셋 다 같은 MAC 주소를 가지고 있음 = 하나의 장비사이트 접속 - 게시판에 글 작성url에 union을 삽입하여 컬

20.OWASP

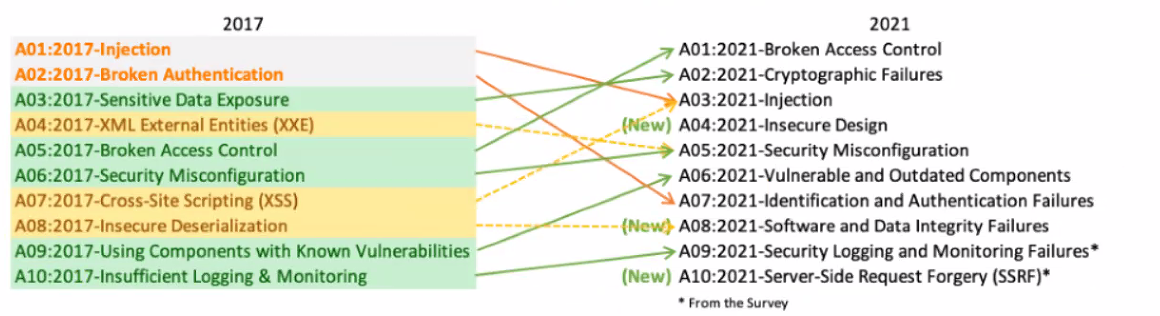

CVE (Common Vulnerabilities and Exposures)알려져 있는 보안 취약점 - 년도 별로 일련번호 리스트화CWE(Common Weakness Enumeration)알려져 있는 소프트웨어 보안 약점 표준화 정보CCE(Common Configura

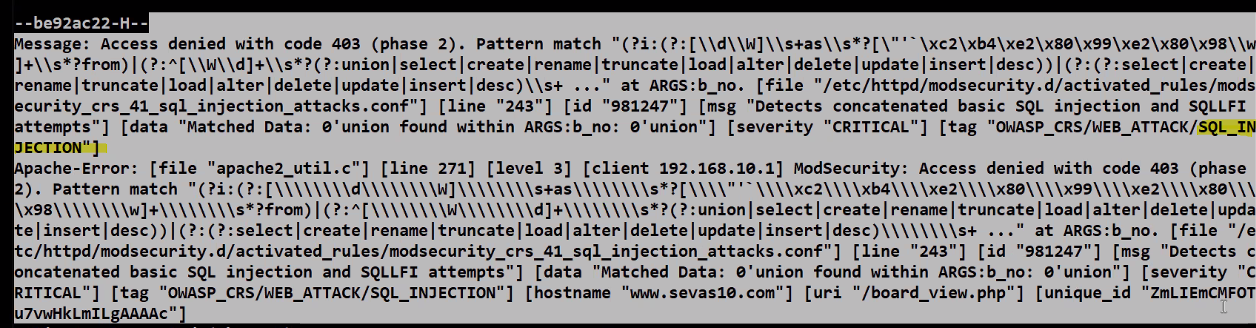

21.웹취약점 스캐닝, WAF

nikto -h 192.168.10.10 -C all -o sevas.html -F html\-C 검사범위\-o 파일이름\-F 파일포멧\-h 호스트openvas 설치 (웹취약점 스캐닝)apt-get dist-upgrade -yapt-get updateapt-get

22.로그 분석 실습

웹페이지 소스코드를 모두 공개할 것이며, 추가적인 위협을 가하겠다는 내용을 받았다. 침해된 시스템에 남겨진 흔적과 각종 로그 파일을 분석하여 다음 사항을 밝혀내시오. A. 공격자가 웹페이지 소스코드를 유출한 시간(UTC+09:00)은?(yyyy-MM-dd_hh:mm:s

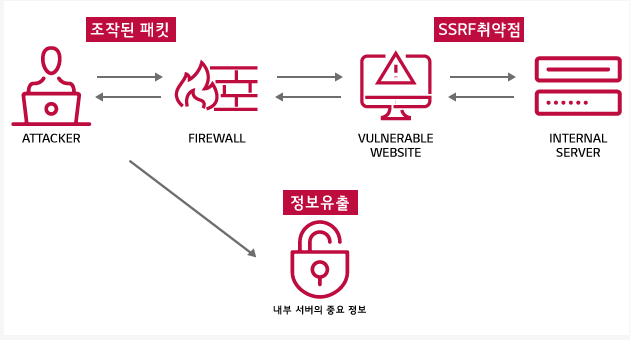

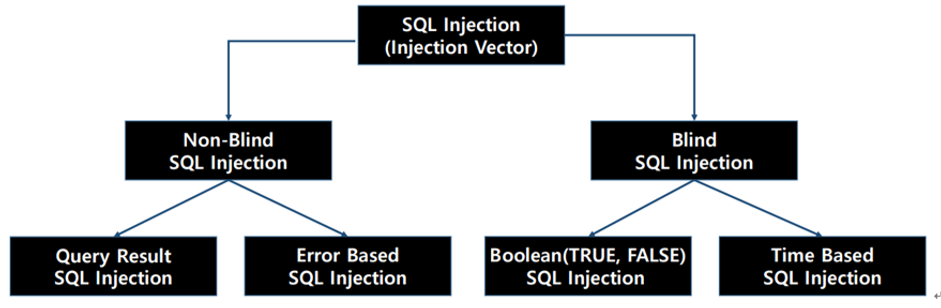

23.Exploit, SQL Injection

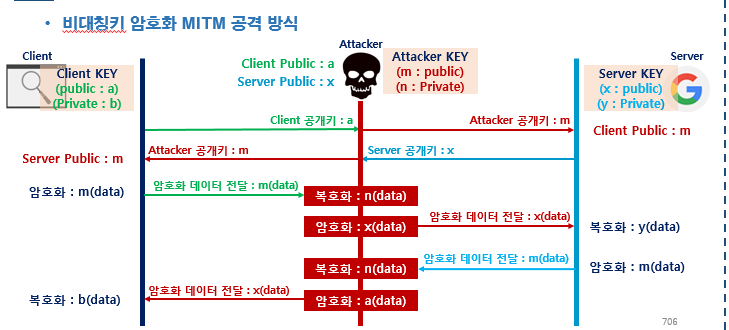

exploit: 컴퓨터, 스마트폰 등 전자 기기에 대한 보안 취약점을 이용하여 해커의 의도대로 공격하도록 설계된 명령, 스크립트, 프로그램공격의 종류 중간자 공격(MITM): Man In The Middle, 통신을 하는 와중에 공격자가 중간에 끼어들어 트래픽을 가로채

24.LOG, rsynk

LOG: 기록 , history , 흔적로그 저장소 : /var/log → 모든 로그 파일 저장소대부분의 서비스 로그는 /var/log/서비스명주요 로그/var/log/message 시스템 메세지 로그/var/log/secure 인증 로그(접속 로그)/var/

25.IPTABLE

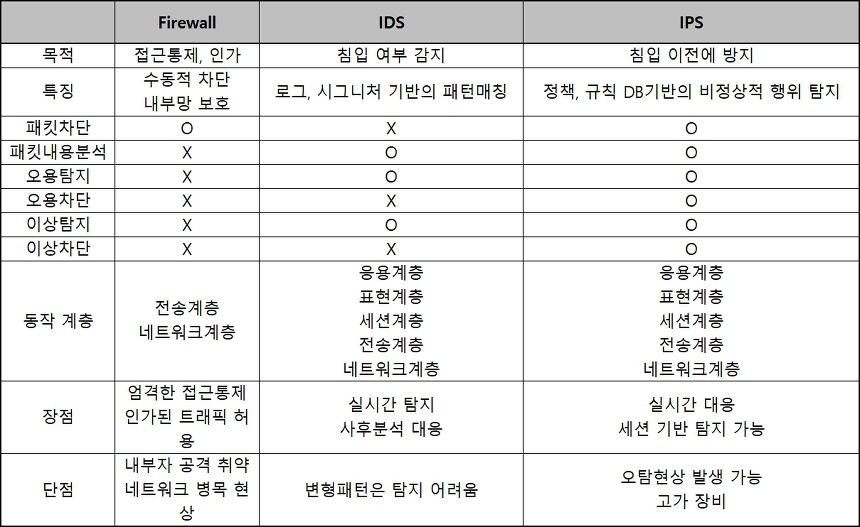

IPS: 탐지, 차단은 선택/IDS: 탐지 중점, 차단 가능은 함방화벽: 3,4 혹은 7계층까지 가능. but 특화된 것도 없어서 전문적 차단은 어려움 그래서 IPS 사용기본 개념기능패킷필터링 ( netfilter )로그기능 ( logging )NAT ( SNAT/DN

26.웹 에러코드

웹 에러코드200 번대 응답(Response) : 성공(Success)200 OK - 요청 정상 처리204 - No Content요청 정상 처리하였지만, 돌려줄 리소스 없음응답에 어떠한 엔티티 바디(Entity Body)도 포함하지 않음서버에서 처리 후, 클라이언트에

27.IDS, snort

IDS (Intrusion Detection System) 침입 탐지 시스템시스템에 대한 원치 않은 조작을 탐지 → 내부 패킷을 주로 감지설치 위치와 목적에 따라 호스트 기반과 네트워크 기반의 침입 탐지 시스템으로 나뉨역할IPS를 우회하는 공격에 대한 탐지내부 공격

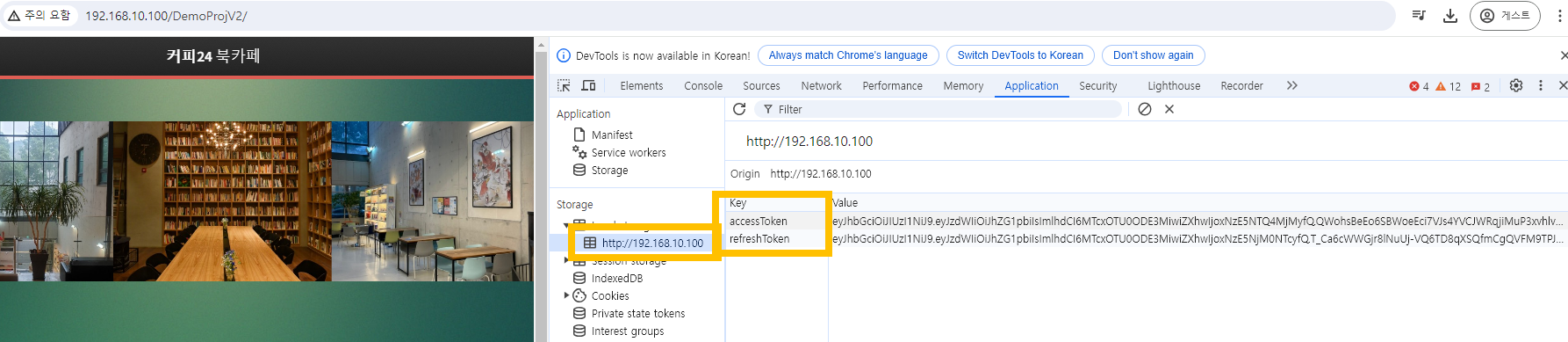

28.JWT

단일 토큰 로그인 성공 JWT 발급 서버 측 → 클라이언트로 JWT 발급권한이 필요한 모든 요청 : 클라이언트 → 서버 측 JWT 전송권한이 필요한 요청은 서비스에서 많이 발생클라이언트 측 xxs나 http통신을 가로채서 토큰을 훔침 → 대비하기 위한 로직 필요다중 토