보통 POP을 이용하여 요일이나 시간을 제한하는 기능은 실무에서 자주 사용하지는 않는다고 한다.

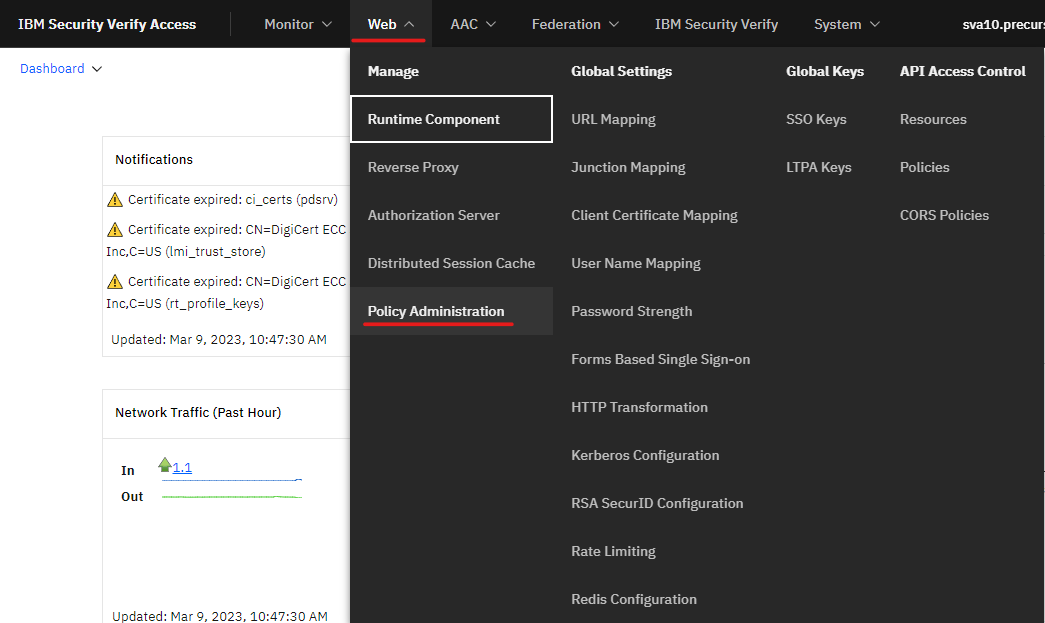

LMI에서 Web - Policy Administration 탭으로 이동한다.

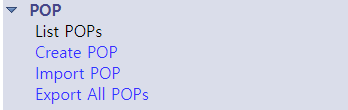

POP List를 보기위해 리스트를 클릭하고

나는 만들어놓은 no_night_and_weekend라는 POP에 IP를 제한해보도록 하겠다.

이 POP를 클릭해준다.

그럼 세팅을 편집할 수 있는 Properties창이 뜰텐데

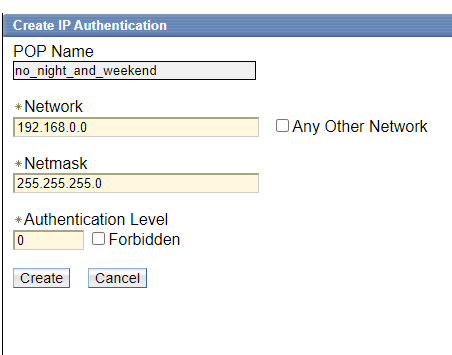

IP Auth라는 곳을 찾아 들어가서 Create를 눌러준다.

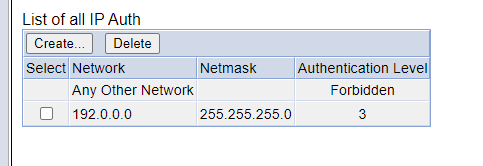

현재는 Any Other Network 상태로 아무 IP도 제한되어 있지 않는 상태이다.

POP Name

IP제한을 할 POP의 이름이다.

Network

제한할 IP를 적는다.

(SAM의 제한사항 때문에 POP에 주소를 추가할 때, IPv4는 IPv4 형식으로 지정해야 한다.)

Netmask

제한할 IP의 Netmask를 적는다.

Netmask는 IP주소의 클래스와 범위를 정의하는 데 사용되는 용어이다.

- 8비트 넷마스크가 있는 클래스 A의 경우

255.0.0.0- 16비트 넷마스크가 있는 클래스 B의 경우

255.255.0.0- 24비트 넷마스크가 있는 클래스 C의 경우

255.255.255.0

넷마스크 길이가 길수록 더 많은 네트워크를 수용할 수 있다. 따라서 호스트 수는 클래스 A에서 클래스 C로 감소하는 반면 사용 가능한 네트워크 또는 서브 네트워크는 증가한다.

Any Other Network

체크하면 IP와 상관없이 모든 접근자에 대해 말하는 것이다.

Authentication Level

인증 레벨을 뜻한다. 0으로 설정할 경우 인증을 허용한다는 뜻이다.

제한하려면 0보다 큰 숫자로 지정하면 되고, 단계별 인증에 대한 적용은 자원관리자의 책임이다.

Forbidden

forbidden을 체크할경우 인증이 거부됨을 표시한다.

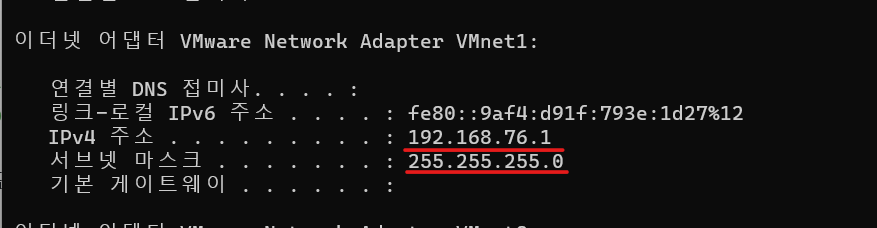

cmd에서 ipconfig 명령어를 통해 ip주소를 조회해보았다.

내 IP주소를 인증레벨이 3레벨이 아닌경우 접근을 제한하도록 해보았다.

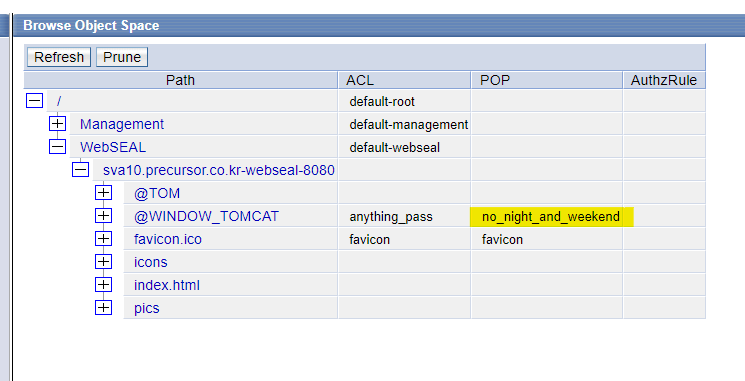

@WINDOW_TOMCAT junction에 해당 POP를 걸어보고 들어가보겠다.

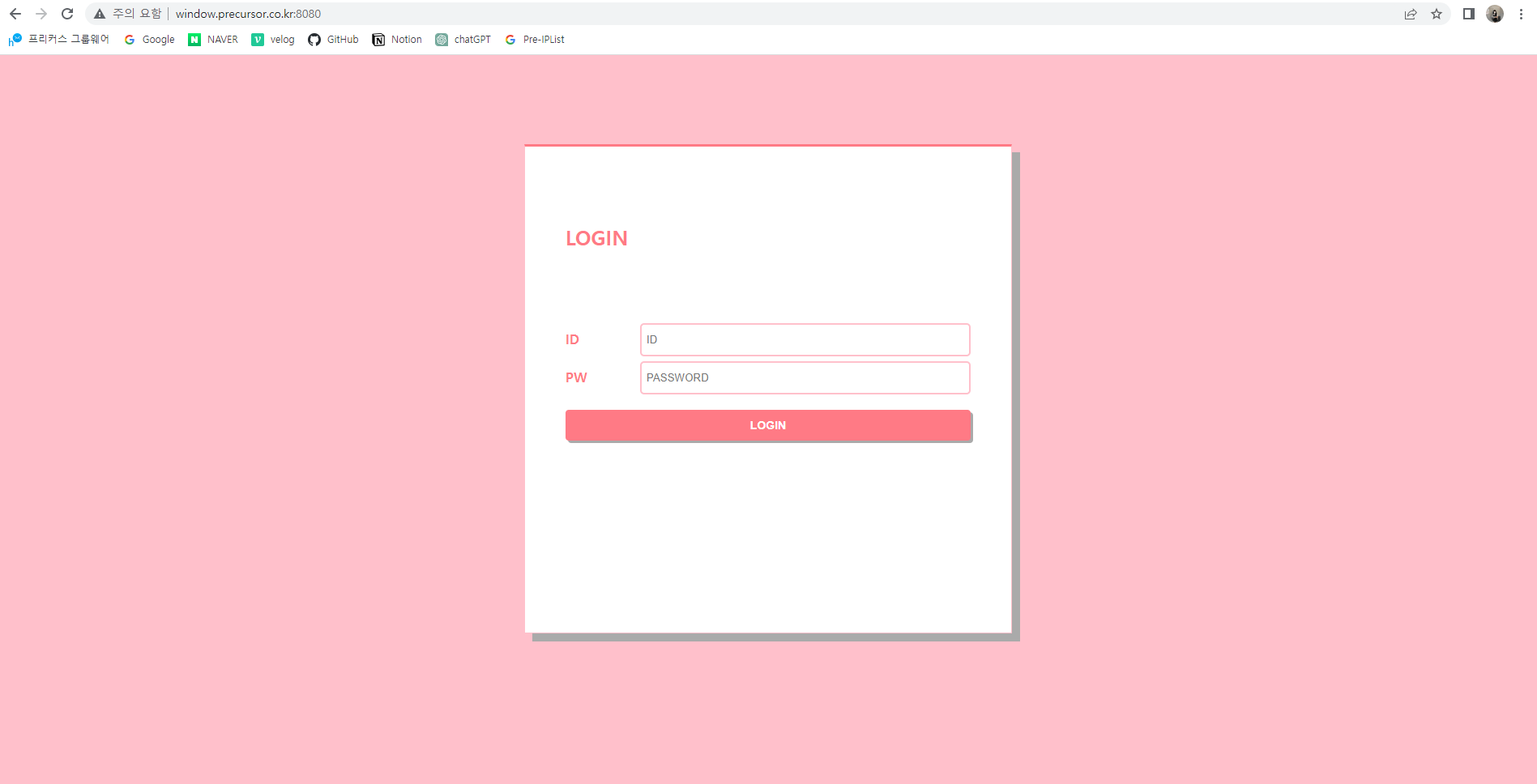

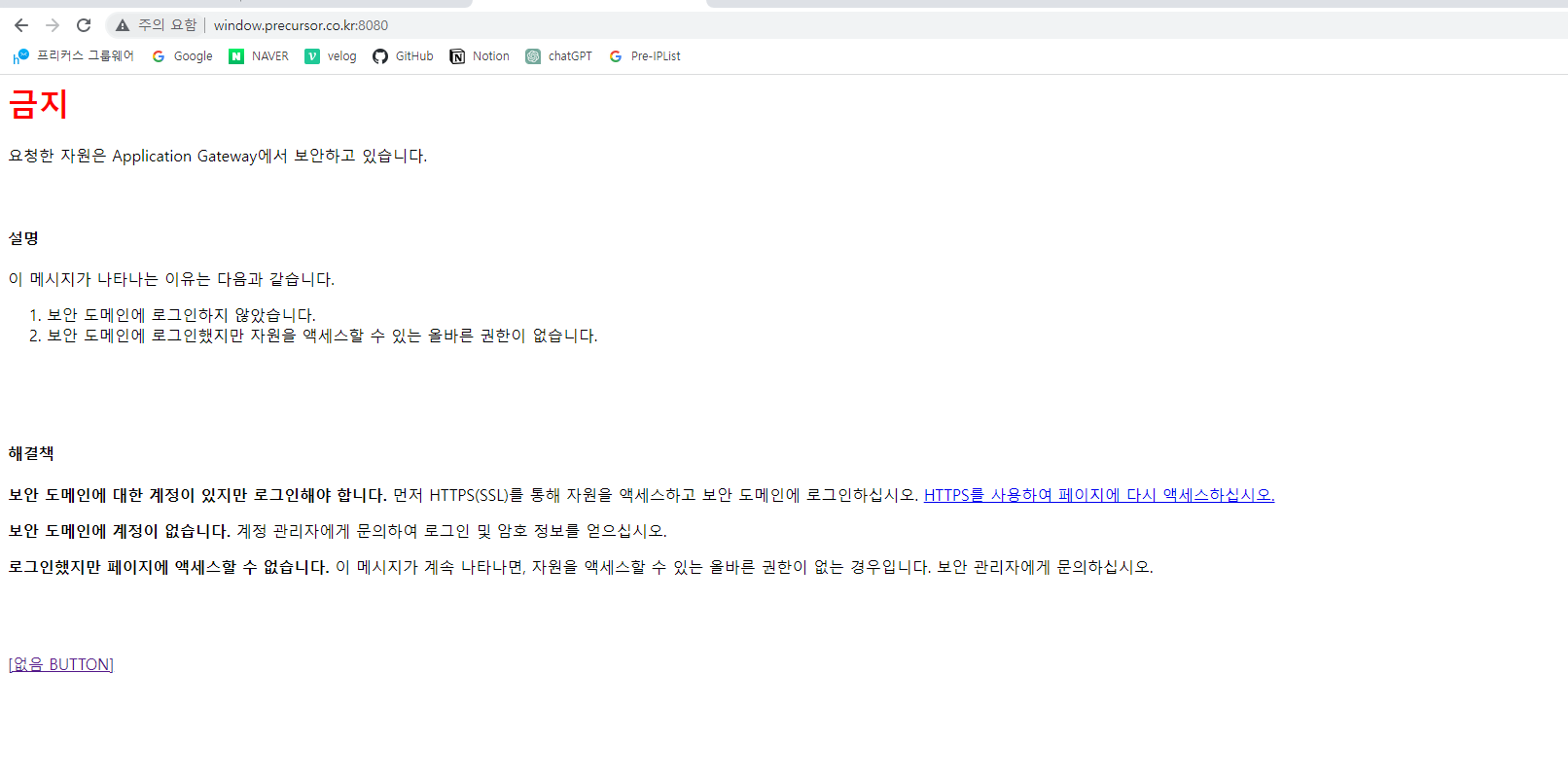

ACL이 걸려있어 내가 만들어둔 로그인 페이지로 바로 이동하게 된다.

원래라면 바로 이 창으로 넘어가면 되지만,

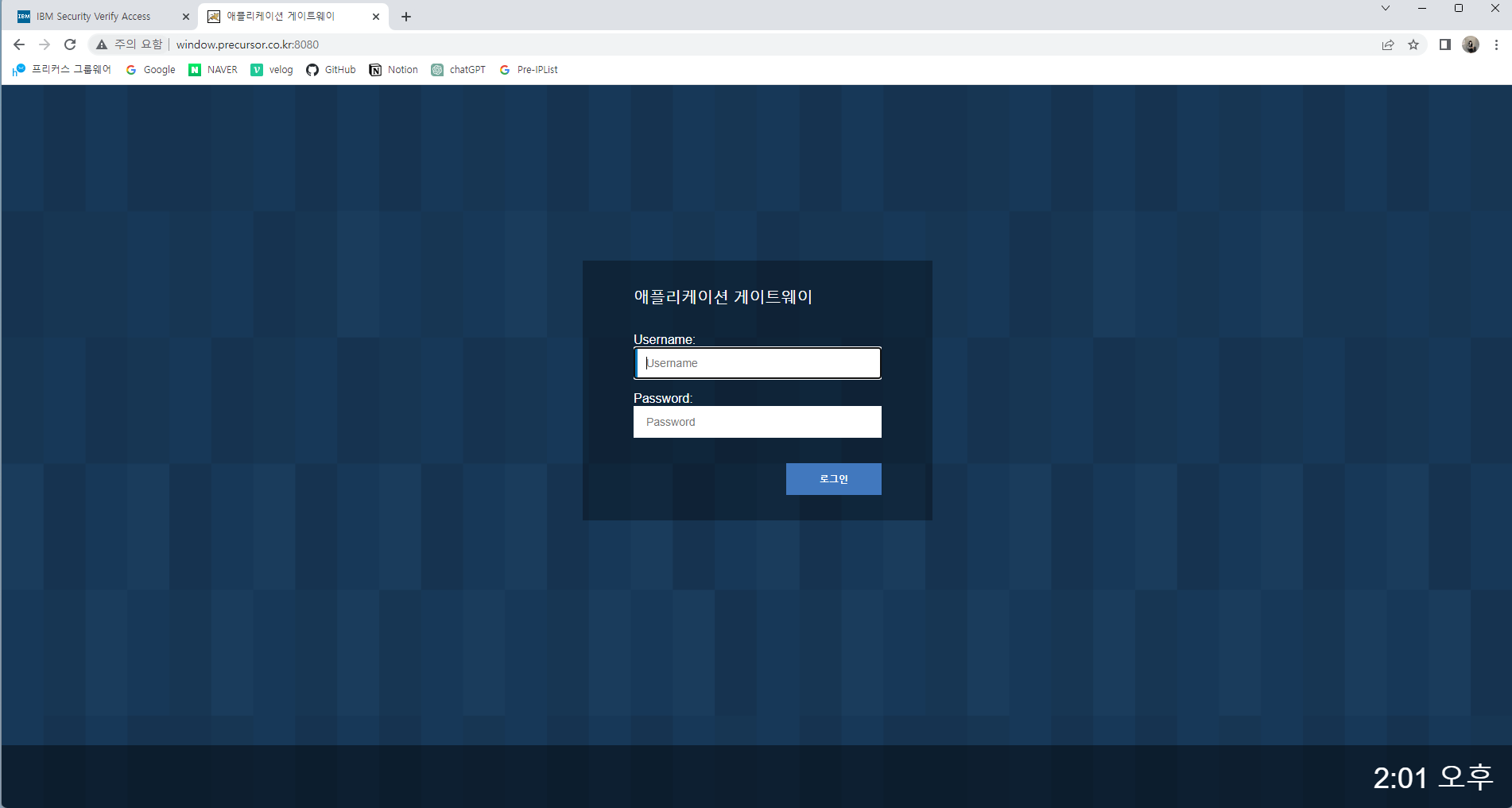

POP을 걸고나면

SAM의 제어화면이 나오게 된다.

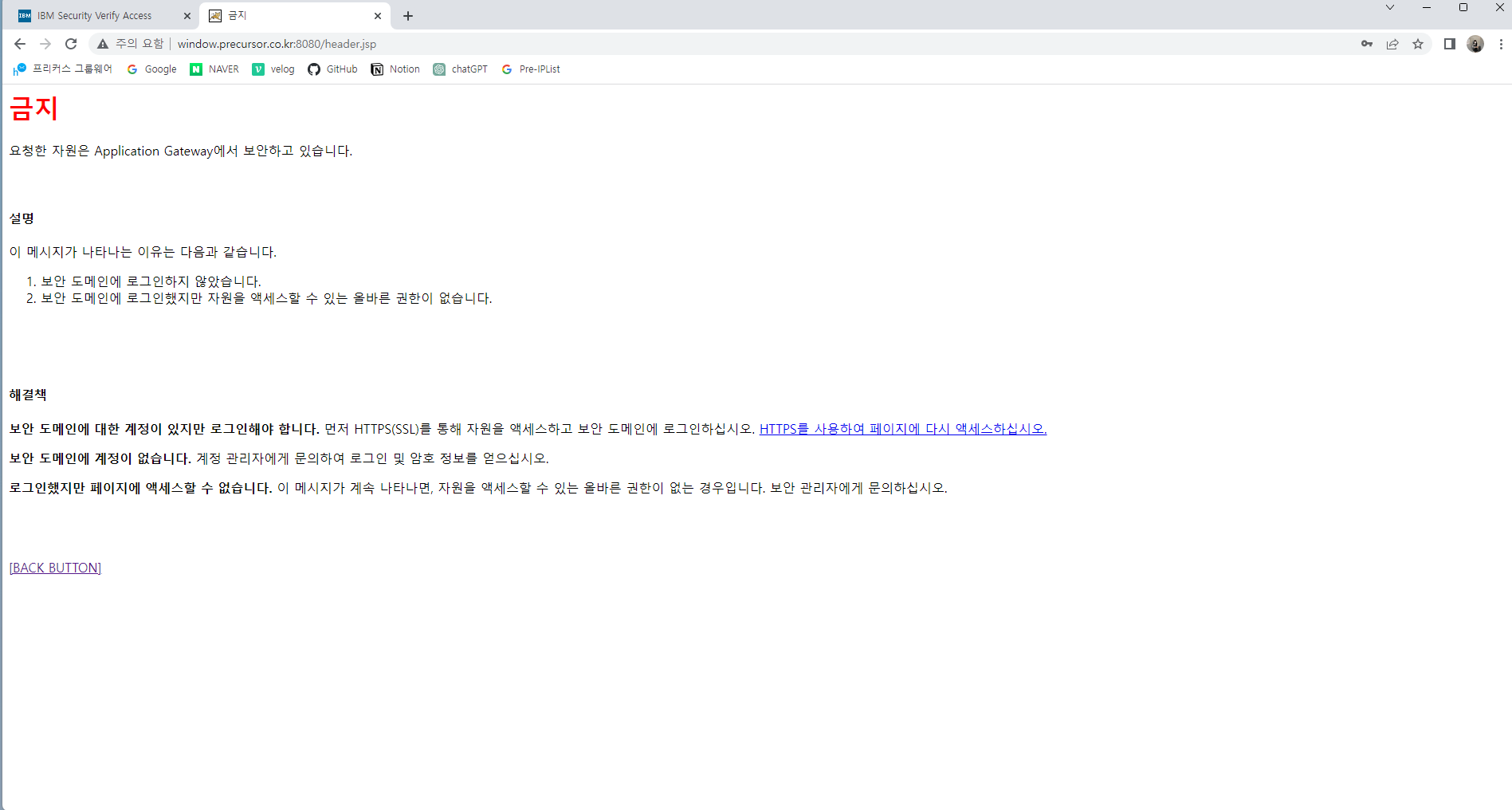

그리고 만들어둔 사용자 계정으로 로그인을 하게 되면,

금지라는 창이 뜨면서 접근을 하지 못하도록 막는다.

IP 범위지정

이렇게 192.0.0.0으로 지정하게되면 192로 시작하는 모든 IP주소를 제한한다.

와~ 이거 엄청 신기하다!!!