세 가지 네트워크 장치 구조

- Inline : Packet + Drop/Bypass + Filtering

- 패킷이 Inline 장치를 지나가면서 필터링이 된다.

- 필터링이 되면서 허용(Bypass)이 될 지 차단(Drop)이 될 지 결정된다.

- Out of path : Packet + Read only, Sensor

- 패킷이 이 장치를 지나가며 인지하는 것(Sensor)을 목표로 하며 읽는 것(Read only)에 초점을 둔다.

- Proxy : Socket stream + Filtering

- stream 수준 (File 수준) 에서 체크 가능.

- stream 수준에서 필터링

- 인터넷과 이어지는 router를 기준으로 인바운드, 아웃바운드를 나눈다(내부, 외부).

알아둬야 할 개념

- proxy 앞에는 application이 붙어있다고 생각하자. 즉, application proxy로 알 것

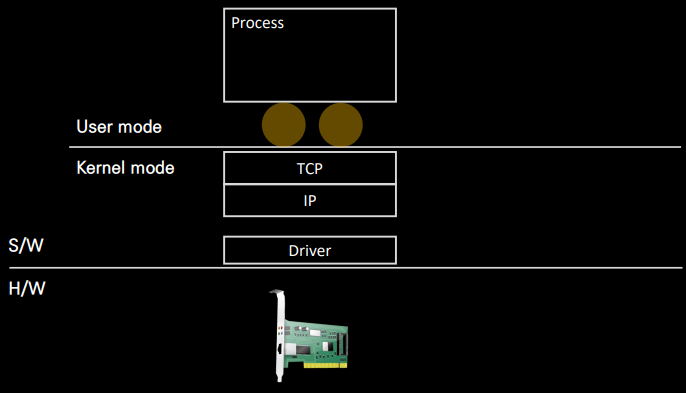

- User mode에서 application proxy가 sokcet에서 stream을 다룬다. (5~7계층)

- IP계층에서 Packet을 MTU를 기준으로 Inline, Out of path를 다룸

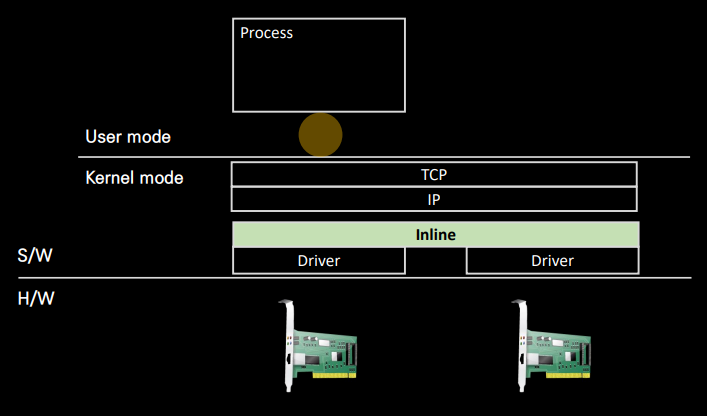

Inline

패킷이 통과해서 지나가는 장치

-

공유기, router, (패킷 필터링 방화벽)방화벽, IPS 등

-

2,3계층 사이에서 판단

-

Inline에서 트래픽을 받아서 판단 후 다음 계층까지 올릴지 거부할 지 판단.

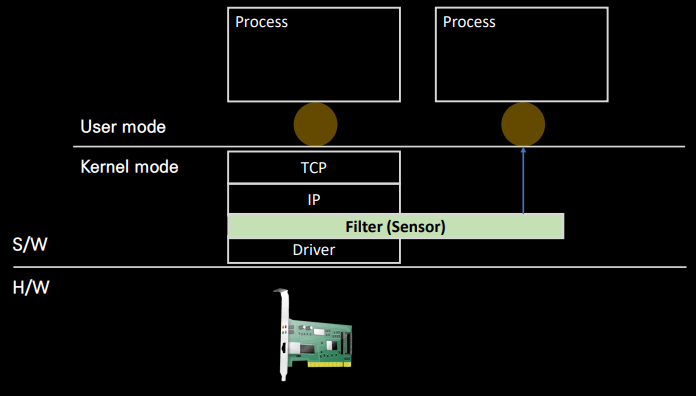

Out of path

센서 기능(감지 기능)을 목적으로 하는 장치.

무언가를 막거나 허락하지 못하지만 감지한다는 차원에선 과속감지 카메라와 비슷한 장치로 볼 수 있다.

- 수집 장치가 따라붙는다.

- L2 Port Mirroring : 스위치가 스위칭하는 모든 프레임을 수집(저장)

- 원본을 그대로 복사한다는 의미를 가지기 위해 카피가 아닌 미러링이라고 한다.

- Tap 스위치 : 복사 전문.

- L2 Port Mirroring : 스위치가 스위칭하는 모든 프레임을 수집(저장)

- Inline과 같은 위치에 존재한다.

- 수집은 곧 분석과 이어진다. 분석은 write 영역이므로 read에 비해 느리다. 이러한 성능 차이를 메꾸기 위해 기술적으로 많은 노력이 들어간다.

DPI, SPI

- 패킷에 IP,TCP 헤더와 Payload를 포함하고 있다.

- Payload(HTTP헤더 포함x)를 들여보는 것이 DPI.

- DPI는 거의 법적 문제가 생김.

- HTTP 헤더까지 보는것을 SPI

- 우리나라는 SPI가 허용됨(유해사이트 차단 등).

망중립성

- 인터넷 통신 사업자가 인터넷에 접속하는 모든 사업자나 사용자의 접속과 트래픽을 차별 없이 동등하게 취급해야 한다는 원칙

- 개인적인 정보를 보호하고 법적 문제가 없는 한 트래픽의 자유가 주어져야 한다.

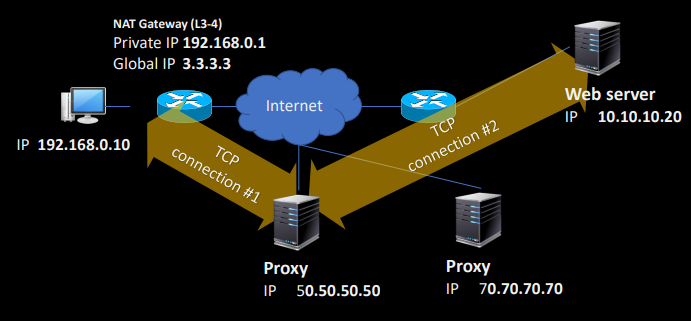

Proxy

프록시는 보통 프록시 서버로 많이 불림, socket, stream과 한 묶음.

우회

- 대중적으로는 우회의 목적으로 사용.

- 직접 접속에 비해 속도는 느리지만 직접 통신이 안되는 경우 가능하게 해준다.

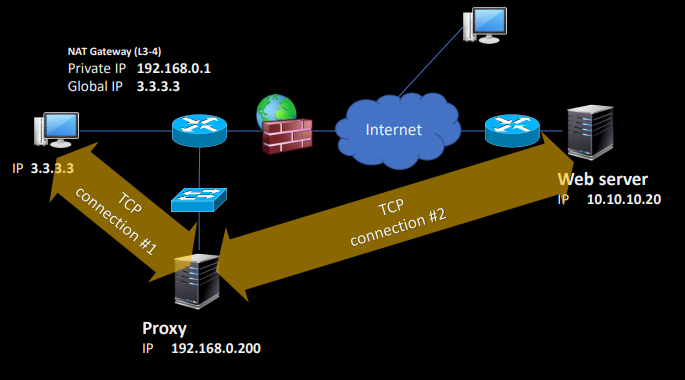

- 우회 프록시 서버의 구조

- 외부의 접속을 받기 위한 소켓을 통해 프록시 프로세스에 전송하고, Clinet 소켓을 통해 우회 IP (프록시 서버의 IP)제공

- 외부의 접속을 받기 위한 소켓을 통해 프록시 프로세스에 전송하고, Clinet 소켓을 통해 우회 IP (프록시 서버의 IP)제공

보호와 감시

- 프록시 서버를 인터넷 망과 연결시지 않은 형태를 두고 프록시 서버를 통한 통신을 하는 구조.

- 이 구조를 통해 인터넷으로부터 분리하여 감시 가능.

- 통신되는 모든 TCP 통신 감시 가능

- IPC의 경우 패킷 단위로 체크하기 때문에 단편화되어 바이러스 등의 감지에 한계가 있지만 proxt의 경우 HTTP 통신이기 때문에 어느정도 큰 틀에서 확인이 가능.

- 회사에서 프록시 서버를 이러한 이유로 자주 사용

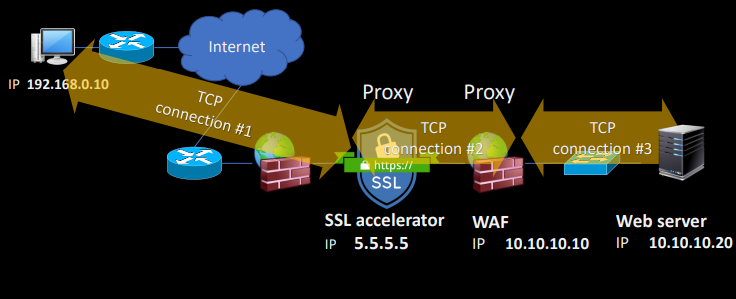

서버 보호 (Reverse Proxy)

IPS는 패킷을 분석해서 공격을 막고 차단하지만, 최근에 HTTPS만 사용하지 않고 암호화가 되기 때문에 암호화에 어려움이 있다.

이러한 어려움을 해결해주는 대표적인 프록시 서버가 SSL accelerator가 있다.

1. DNS에게 웹 서버의 IP를 물어보면 웹서버의 주소가 아닌 SSL 서버를 알려준다.

2. SSL 서버는 받은 다음 암호문을 풀어 평문으로 통신

3. WAF 프록시 서버가 평문을 보며 방화벽 기능 사용.