오디오 사용하기 X

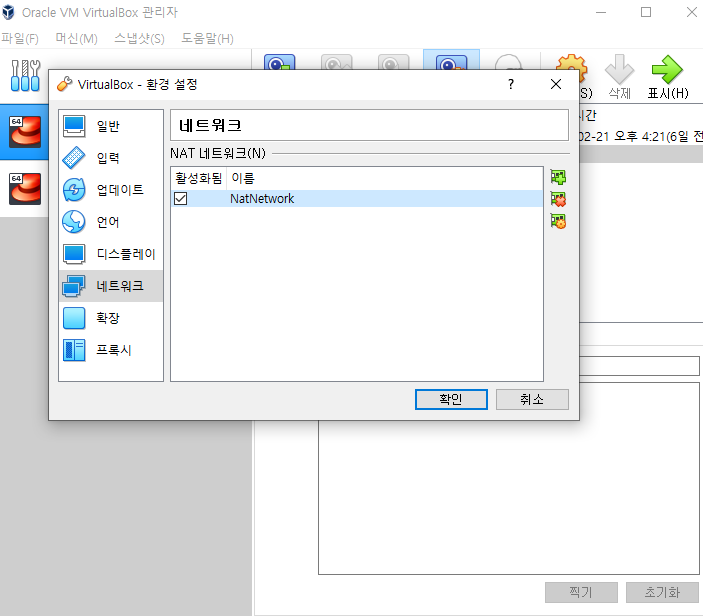

어뎁터1 - 호스트전용

어뎁터2 - NAT

USB X

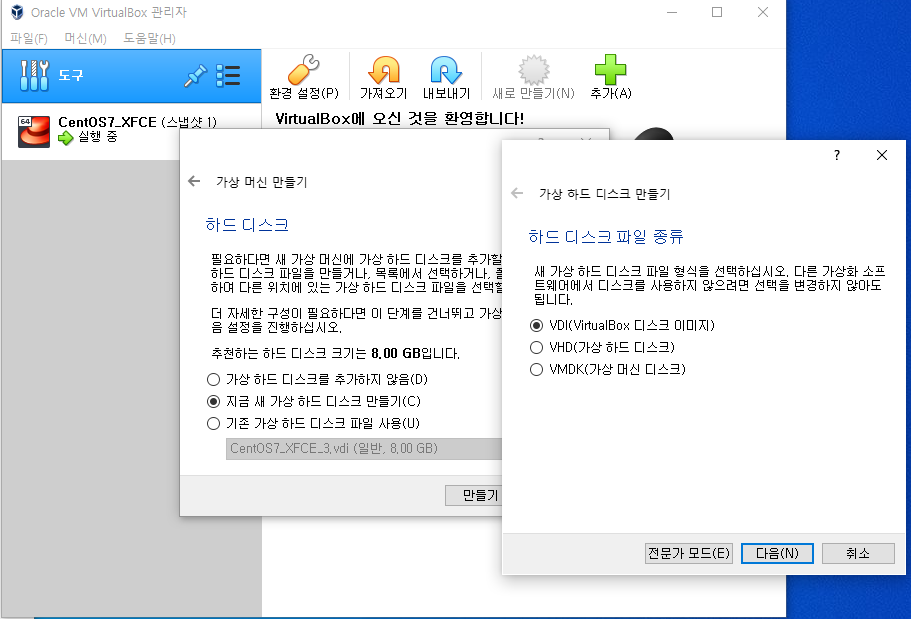

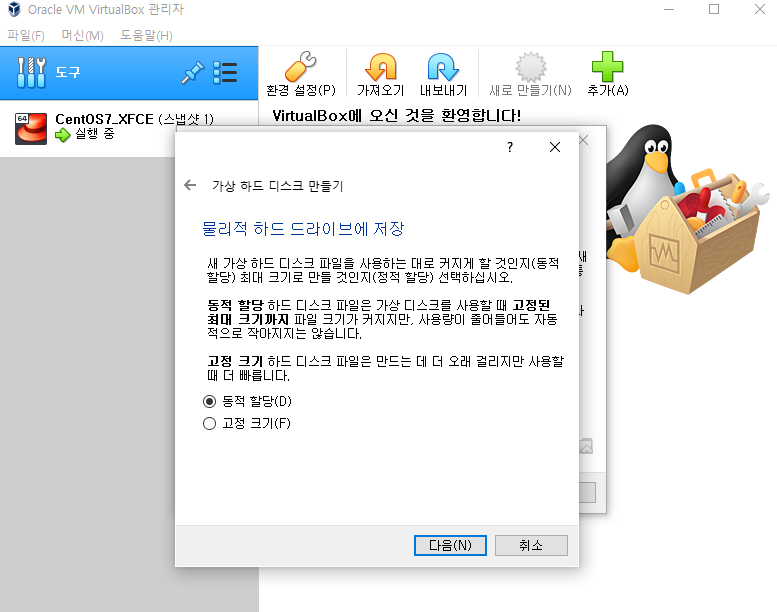

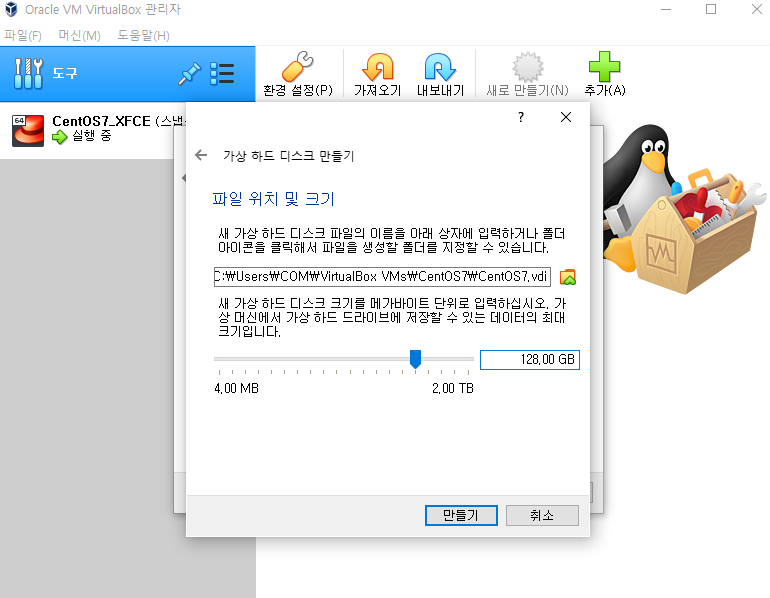

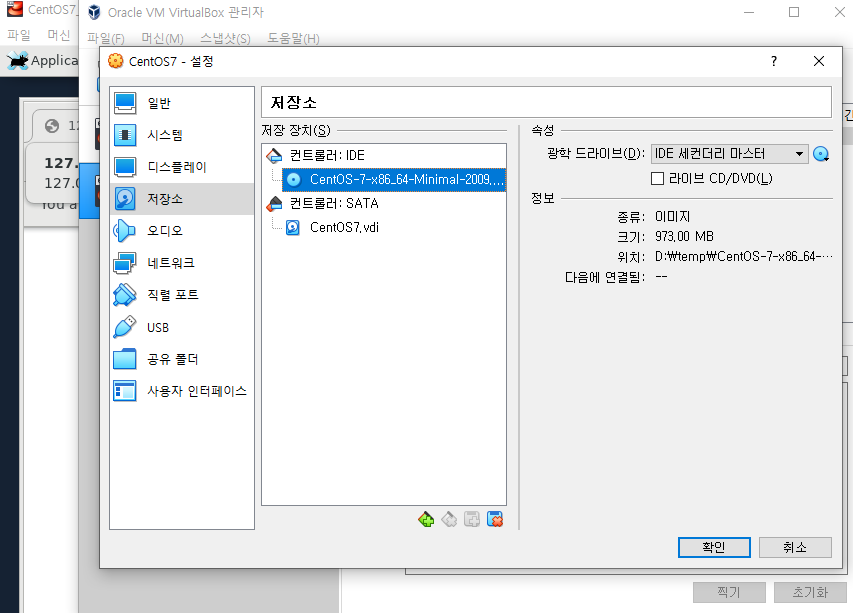

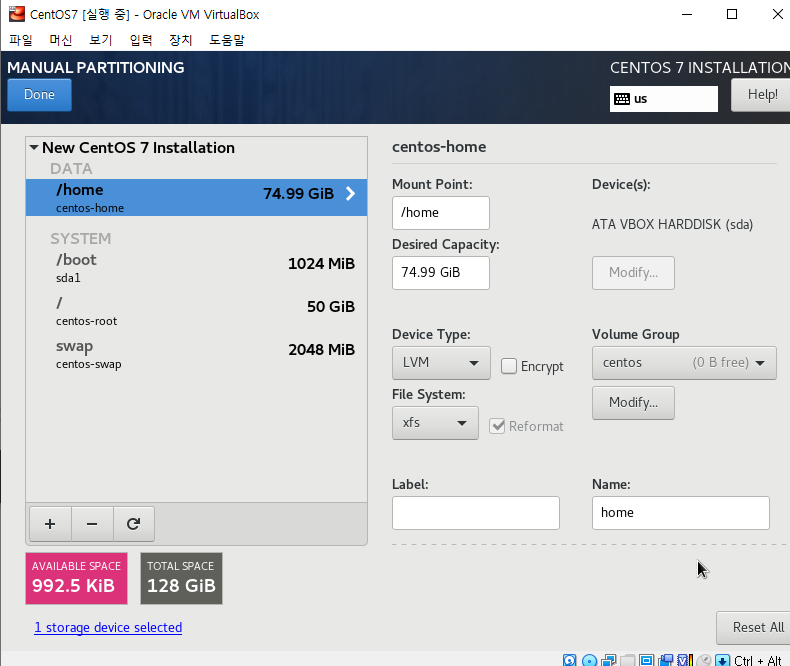

128gib 설정했는데 CentOS7.dvi 2mb 로 돼있음

-> 동적할당이여서 무언가를 설치할때마다 커짐, 128gib까지 커질수 잇음

가상디스크

- 동적할당

- 실습

- thin 프로비저닝

- 고정크기

- 실무

- thick 프로비저닝

vi /etc/sysconfig/network-scripts/ifcfg-enp0s3

systemctl restart network

who is

https://xn--c79as89aj0e29b77z.xn--3e0b707e/kor/whois/whoisAddSearch.jsp

- 여기에 ip치면 정보나옴

--- CentOS7 리눅스 서버 (AWS EC2 - Amazon Linux 2 Image)

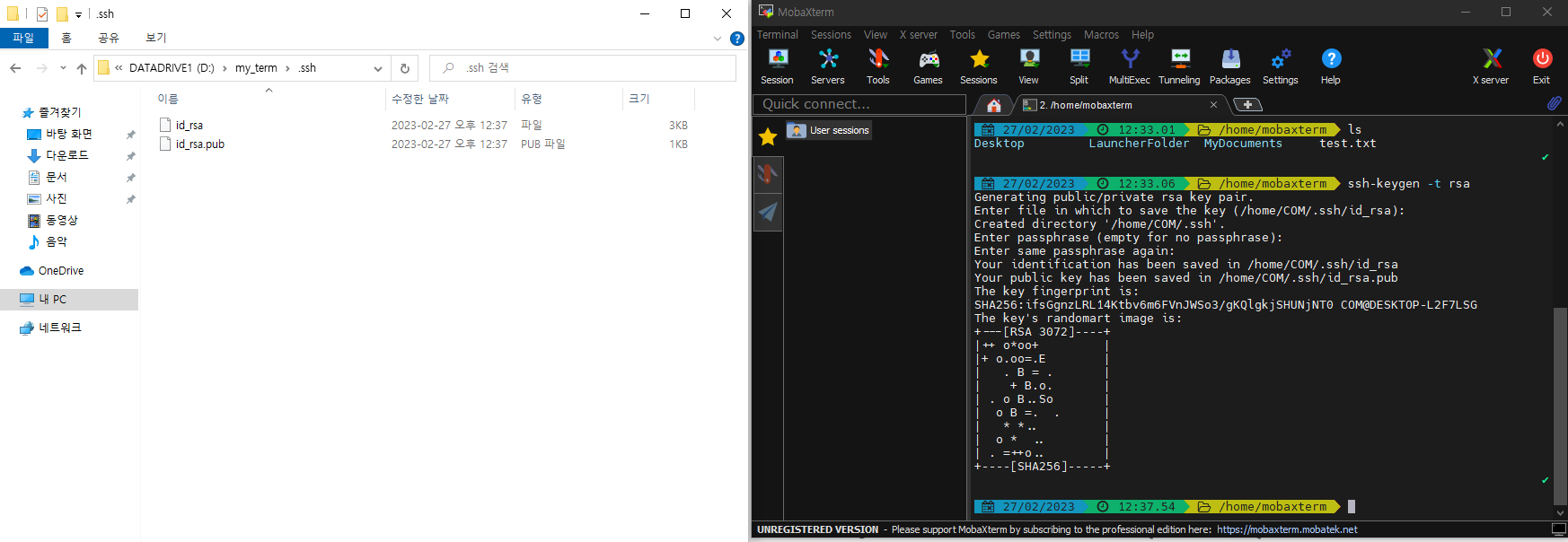

1. SSHD(Secure Shell Daemon; KeyPair 생성 및 활용) - AWS KeyPair

키 쌍은 특정 인증 프로토콜에 사용되는 공개(Public) 키(자물쇠-서버) 및 프라이빗(Private; *.pem) 키(열쇠-개인 폴더)

파일을 나타냅니다.

SSH 공개 키 인증은 비동기 암호화 알고리즘을 사용하여 "프라이빗" 키와 "공개" 키라는 두 가지 키 파일을 생성합니다.

프라이빗 키 파일은 암호와 동일하며, 모든 상황에서 보호되어야 합니다.

다른 사람이 사용자의 프라이빗 키를 획득하면 사용자가 액세스할 수 있는 모든 SSH 서버에 사용자의 이름으로 로그인할 수

있습니다.

-

vi /etc/sysconfig/network-scripts/ifcfg-enp0s8

onboot=no -> yes 변경 -

systemctl restart network

-

ssh root@192.168.0.85

-

ssh-keygen -t rsa

- 키 만들기

- id_rsa = private key

- id_rsa.pub = public key

- 키 만들기

-

ssh-copy-id -i .ssh/id_rsa root@192.168.56.102

-

ssh-copy-id -i .ssh/id_rsa root@192.168.56.10

-

scp -i my-key.pem hello.txt root@192.168.0.85:/root/

-

scp -i my-key.pem root@192.168.0.85:/root/hello.txt ./

-

scp -i my-key.pem -r test-folder root@192.168.0.85:/root/

-

ssh -i my-key.pem root@192.168.0.85

-

vi /etc/ssh/sshd_config

-

/PasswordAuthentication 쳐서 찾음 주석아닌거 no로 바꿈

:wq! -

systemctl restart sshd

-

hostname

-

yum install -y wget

-

tar xvf aws.tar -C /var/www/html

-

이제 브라우저에 192.168.56.101 들어가보면 안됨, CentOS방화벽땜에

well-known 알려진 포트번호 : 0 ~ 1023 (서버 포트) - 21(FTP), 22(SSH), 23(TELNET), 25(SMTP), 53(DNS), 67(DHCP) 80(HTTP), 443(HTTPS),

unknown 알려지지 않은 포트 : 1024 ~ 65535 (클라이언트 포트) - 3306(MYSQL), 3389(RDP)

- firewall-cmd --permanent --add-port=80/tcp

- firewall-cmd --reload

여까지 하면 192.168.0.101 들어가짐 - firewall-cmd --list-all

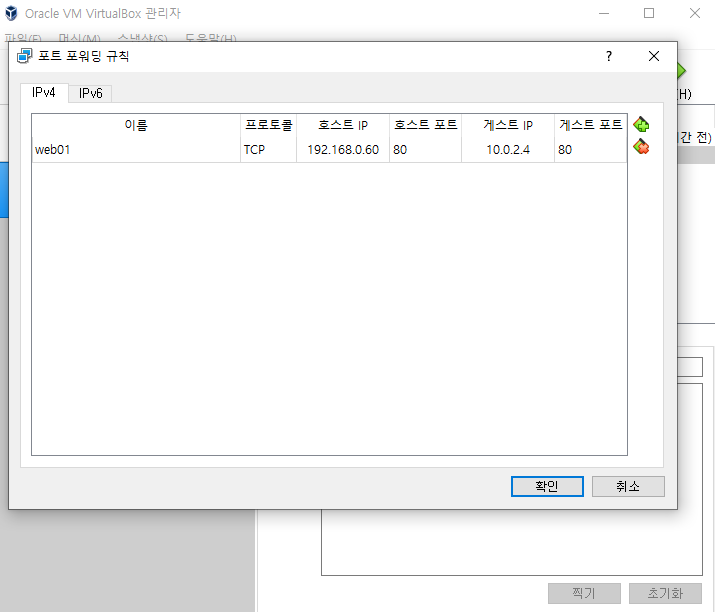

PAT (Port Address Translation) : port forward

호스트 IP = 내 IP

호스트 포트 = 다른 멤버가 들어올수있는 포트

게스트 IP = NAT 네트워크 IP

게스트 포트 = 80

이제 내 IP로 접속 가능

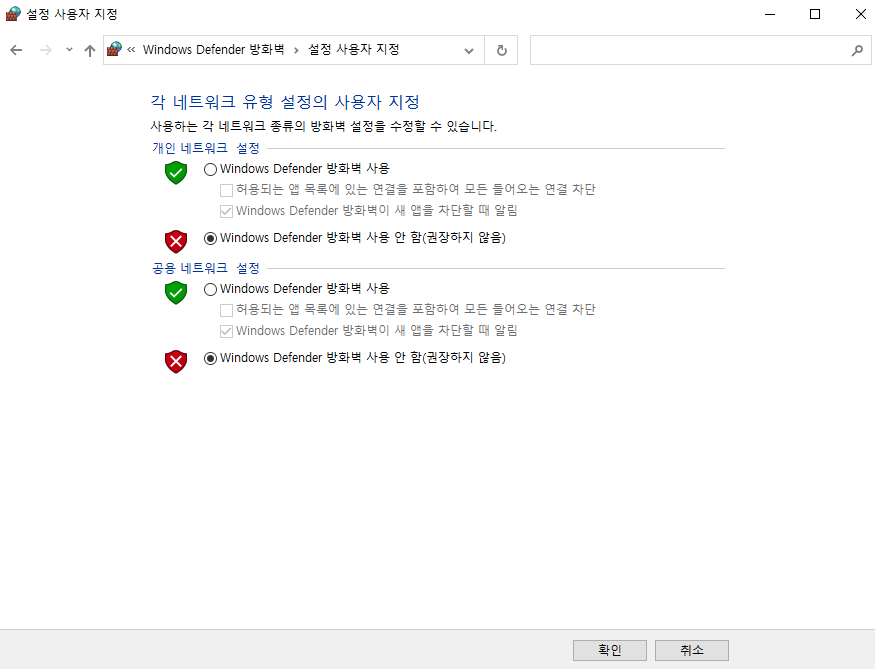

windows 방화벽 해제

vi /var/www/html/index.html 들어가서 바꿀수 있음

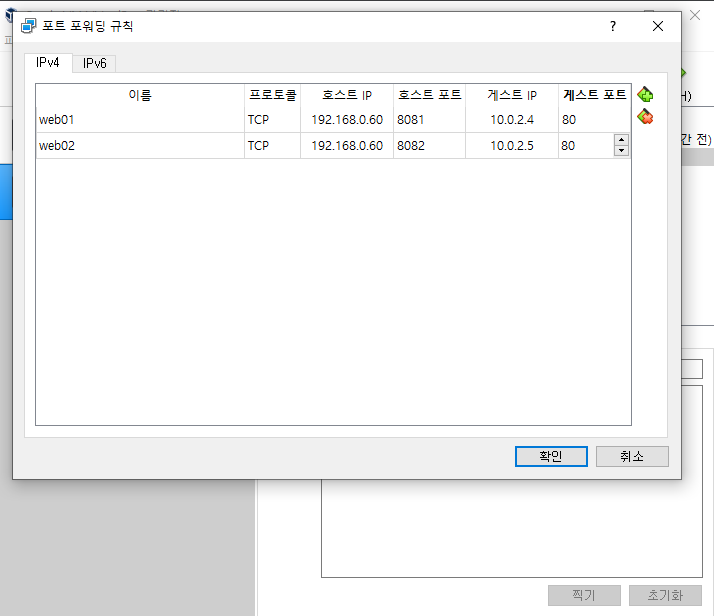

호스트 포트 같으면 두개의 포트가 충돌하기 때문에 다르게 해줌

- HTTPD(Hyper Text Transfer Protocol Daemon; 웹서버 구축 및 간단 홈페이지 꾸미기) - AWS Linux (apache, nginx), WIN (IIS:Internet Information Services)

HTTP는 HTML 문서와 같은 리소스들을 가져올 수 있도록 해주는 프로토콜입니다. HTTP는 웹에서 이루어지는 모든 데이터 교환의 기초이며, 클라이언트-서버 프로토콜이기도 합니다. 클라이언트-서버 프로토콜이란 (보통 웹브라우저인) 수신자 측에 의해 요청이 초기화되는 프로토콜을 의미합니다. 하나의 완전한 문서는 텍스트, 레이아웃 설명, 이미지, 비디오, 스크립트 등 불러온(fetched) 하위 문서들로 재구성됩니다.

-

ssh -i id_rsa root@192.168.56.120

-

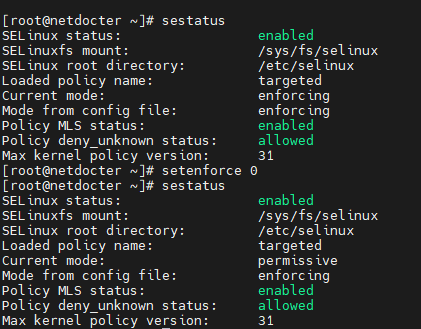

sestatus

-

vi /etc/sysconfig/selinux

SELINUX=disabled -

setenforce 0

- SELINUX disabled 시킴

-

sestatus

- 상태 확인

-

yum install -y httpd

-

systemctl start httpd

-

systemctl enable httpd

-

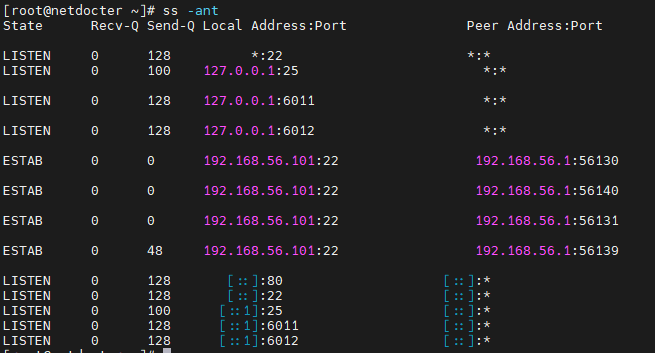

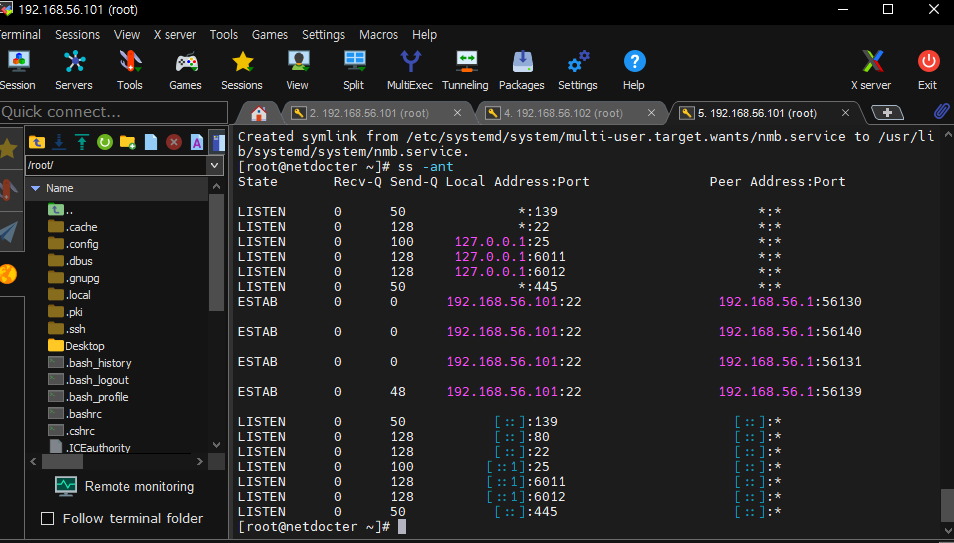

ss -nat

-

systemctl enable --now httpd

- 뒤에 --now 붙이면 start + enable

- 껏다켜도 자동으로 켜지는거

-

systemctl status httpd

(systemctl start | stop | restart | status | enable | disable | enable --now | disable --now httpd) -

curl 127.0.0.1

-

systemctl status firewalld

-

firewall-cmd --get-active-zone

-

firewall-cmd --zone=public --list-all

-

firewall-cmd --permanent --add-service=http

-

firewall-cmd --permanent --add-port=80/tcp

-

firewall-cmd --permanent --remove-service=http

-

firewall-cmd --permanent --remove-port=80/tcp

-

firewall-cmd --reload

-

cd /var/www/html

-

mkdir images && cd $_

-

cd ..

-

vi index.html

Congratulations

This application was deployed using AWS ECS, EKS.

For next steps, read the AWS Management Console.

- Storage 추가(Mount; Block Storage 다루기 -> sda(root volume) -> OS, App ) - AWS EBS

마운트(mount)는 컴퓨터 과학에서 저장 장치에 접근할 수 있는 경로를 디렉터리 구조에 편입시키는 작업입니다.

좁은 의미로는 유닉스 계열의 운영 체제에서의 mount 명령어 또는 그 명령어를 사용하는 것입니다.

mount 명령어를 사용하면 저장 장치의 접근 경로를 원하는 위치에 생성할 수 있습니다.

마운트를 이용하면 분산 파일 시스템으로 확장하기가 용이합니다.

사용자는 마운트된 미디어의 파일들에만 접근이 가능합니다.

-

df -h

-

lsblk

-

mkfs -t xfs /dev/sdb

-

mkdir /data

-

mount /dev/sdb /data

-

file -s /dev/sdb

-

cp /etc/fstab /etc/fstab.orig

-

blkid

-

vi /etc/fstab

UUID="3ffe9c91-2ce7-457a-9fbc-07922ff6b652" /data xfs defaults,nofail 0 2 -

umount /data

-- 블록 스토리지(Block Storage) : *.vdi - AWS EBS

-- 객체 스토리지(Object Storage) : WebShare - S3

-- 파일 스토리지(File Storage) : samba, NFS - AWS FSX(win), EFS(linux)

- SAMBA(Server Message Block; file storage -> 네트워크 파일 공유 -> 윈도우용 파일 시스템) - Amazon FSx 유사

-

완전 관리형 서비스

서버 메시지 블록(Server Message Block, SMB)은 도스나 윈도우에서 파일이나 디렉터리 및 주변 장치들을 공유하는데

사용되는 메시지 형식입니다. NetBIOS는 SMB 형식에 기반을 두고 있으며, 많은 네트워크 제품들도 SMB를 사용합니다.

이러한 SMB 기반의 네트워크에는 랜매니저, 윈도우 포 워크그룹(Windows for Workgroups), 윈도우 NT, 그리고

랜 서버(Lan Server) 등이 있습니다.

서로 다른 운영 체제 사이에 파일을 공유할 수 있도록 하기 위해 SMB를 사용하는 제품들도 많이 있습니다.

그 중 하나가 삼바인데, 유닉스와 윈도우 컴퓨터들간에 디렉터리와 파일을 공유할 수 있게 합니다. -

ss -ant

- 포트가 열려잇는것을 확인할 수 있다.

- 하나만잇으면 IPv4

- [::] 까지 있으면 IPv6도

-

서버

-

yum install -y samba

-

mkdir -p /var/samba/share

-

chmod 777 /var/samba/share

-

adduser kosa

-

passwd kosa(위에서 만든 사용자명)

- 비번만듬

-

smbpasswd -a kosa

- samba에서도 이 계정 사용할수 잇게 연동

- 비번까지 입력(위에랑 다르게 해도됨)

-

vi /etc/samba/smb.conf

-

[print$] 밑에다가 아래 작성한다.

workgroup = devops- [share]

comment = Share Directory

path = /var/samba/share

browserable = yes

writable = yes

valid users = kosa

create mask = 0777

directory mask = 0777

- [share]

-

systemctl start smb

-

systemctl enable smb

-

systemctl enable --now smb(이거만하면됨)

-

systemctl start nmb

-

systemctl enable nmb

-

systemctl enable --now nmb(이거만하면됨)

139port와 445port가 추가된 것을 확인할 수 있다.

- firewall-cmd --permanent --add-service=samba

- 서비스이름(samba)으로 open함으로써 두개 동시에 열수있다.

- firewall-cmd --reload

- \\192.168.56.101

- 계정, 비밀번호 입력

안되면 - setenforce 0

- 임시적으로 current mode 바꿈

- 영구적으로 바꾸려면

- vi /etc/sysconfig/selinux

- SELINUX = disabled로 바꿈

- 이러면 시스템껏다켜도 selinux가 방해하지않는다

- vi /etc/sysconfig/selinux

- CentOS7 클라이언트 접속 방법

- yum install -y samba-client

- smbclient //192.168.56.101/share -U kosa

- put samba-test.txt

- exit

- systemctl restart smb nmb

- NFS(Network File System; file storage -> 네트워크 파일 공유 -> 리눅스용 파일 시스템) - AWS EFS - 완전 관리형 서비스

네트워크 파일 시스템(Network File System, NFS)은 1984년에 썬 마이크로시스템즈가 개발한 프로토콜입니다. 프로토콜이 잇다는것은 반드시 포트번호가 잇다. 클라이언트 컴퓨터의 사용자가 네트워크 상의 파일을 직접 연결된 스토리지에 접근하는 방식과 비슷한 방식으로 접근하도록 도와 줍니다. 다른 수많은 프로토콜과 마찬가지로 ONC RPC 시스템을 기반으로 합니다. 네트워크 파일 시스템은 RFC에 정의된 오픈 표준이므로 누구나 구현할 수 있습니다.(윈도우10 접속 가능)

-

서버

-

yum install -y nfs-utils

-

mkdir /share && cd $_

-

echo "Hello" > test.txt

-

vi /etc/exports

- /share 192.168.56.0/24(rw,sync) 입력

-

chmod 707 /share

-

systemctl start nfs-server

-

systemctl enable nfs-server

-

systemctl enable --now nfs-server

-

exportfs -v

-

systemctl status nfs-server

-

ss -ant

-

firewall-cmd --permanent --add-service=nfs #tcp2049

-

firewall-cmd --permanent --add-service=rpc-bind #tcp111

-

firewall-cmd --permanent --add-service=mountd

-

firewall-cmd --reload

-

df -h

- 마운트된 정보도 보여줌

- 클라이언트

- rpm -qa | grep nfs-utils

- rpm -qa 만치면 깐거 다나옴

- rpm -qa | more 치면 스페이스바로 페이지 다운하면서 볼수잇음, q치고 나올수잇음

- yum install -y nfs-utils

- showmount -e 192.168.56.102

- mkdir my-nfs

- mount -t nfs 192.168.56.102:/share my-nfs

- 좀전에 만든 my-nfs 폴더를 mount함

- df -h

- 아까 없던 마운트 정보가 보인다.

- 사이즈를 봣더니 125G

- reboot 하면 mount 정보 날라감

- 그래서 아래처럼 수정해줌

- vi /etc/fstab

192.168.56.102:/share /root/my-nfs nfs defaults 0 0