DNS의 기능

- 대규모 자원 명칭 부여 / 분산화

- 트래픽 부하 분산 효과

- 하나의 도메인 네임 -> 여러 개의 IP Address

DNS 프로토콜

- DNS 질의 / 응답을 위한 사용 포트

- 53번 포트

- UDP

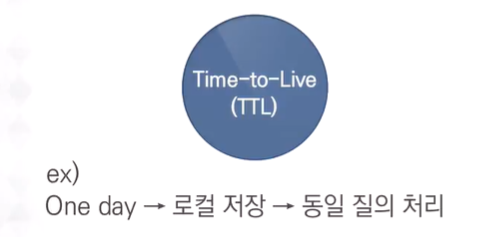

DNS 캐싱

- 동일 쿼리 질문 확률 높음

- 도메인 네임 -> 캐시 저장

- 로컬 저장 정보로 신속 응답

- Internet Service Provider(ISP) 자체적 DNS서버 운영

- 다른 DNS에서 정보를 캐시함

- 개인 사용자 공유기

- ISP의 DNS 정보 캐시-> DNS 서버 역할

- 자주 사용하는 도메인 네임의 IP Address 공유기 메모리에 캐시 저장 -> 바로 응답

- 이전 접속 정보-> 반복 질의 X, 빠른 접속

DNS 취약점

- 서버 리스트 노출

- DNS 소프트웨어 취약점

- 버전 정보 노출

- 관리자 계정/메일 취약

- DDoS Attack 취약

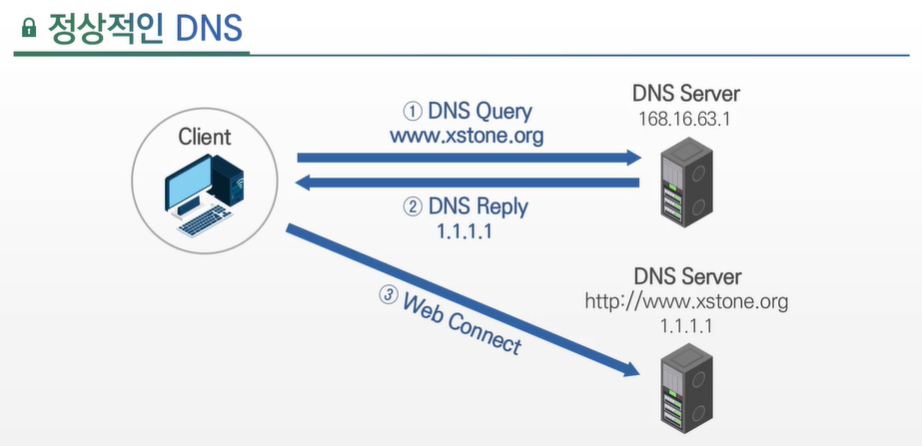

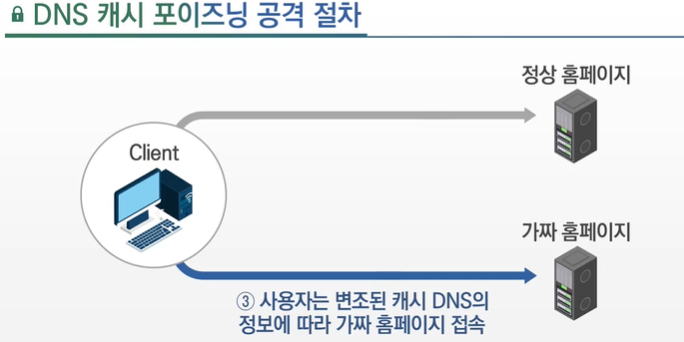

DNS 포이즈닝?

- 캐시에 포이즈닝을 심어 공격 취약점을 유발하는 방식

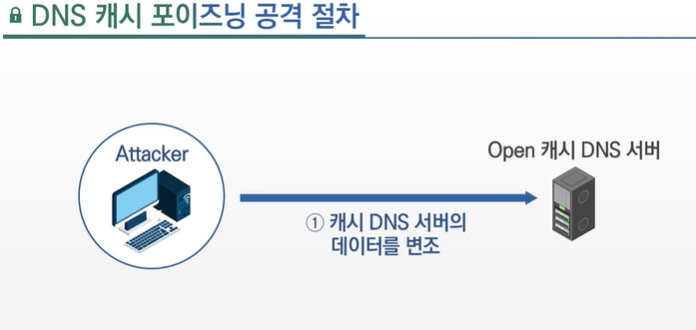

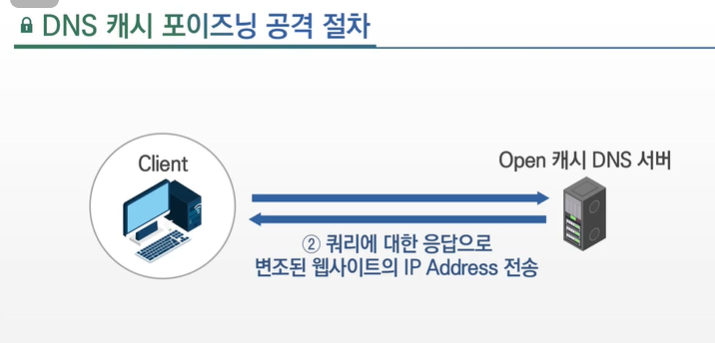

DNS 캐시 포이즈닝 공격?

- DNS 서버 캐시 메모리에 가짜 데이터 저장

-> 쿼리 정보 변조/위조 공격으로 사용 유도

DNS 캐시 포이즈닝 공격 결과

- 개인정보 탈취 및 사칭

- Malware 유포

- 거짓 정보 보급 / 생성

DNS 캐시 포이즈닝 대응 방안

- DNS 서버 내/외부 분리

- 동적 DNS Update 제한

- 불필요한 서비스 제한

DNSSEC(공개키 암호화)

- DNS 데이터의 위조/변조 공격 방지

- 인터넷 표준 기술

- 위조/ 변조 가능성의 원칙적 차단

-> DNS서버, DNS 캐시 포이즈닝 공격 차단