주요 정보

- 교육 과정명 : 클라우드기반 스마트융합보안 과정 16기

- 교육 회차 정보 : '23. 11. 17. 네트워크 보안 #05

무엇을 깨달았나

-

보안장비 종류(방화벽, IDS, IPS)

-

NAT 개요와 과정

-

강의자료[06. 보안장비] - 자료정리

보안장비 기초 지식

Hardening 이란?

- 컴퓨터 네트워크 등의 네트워크 환경을 굳건하게 한다는 뜻으로, [ 요새화 ] 라고도 부른다.

- 외부 공개 서비스 국소화

- 작동 네트워크 파악

- 불필요 프로그램 중지

- 취약성 패치 신속 적용

- 보안 SW 기기 도입

- OS 네트워크 기기등의 다층 방어 목적

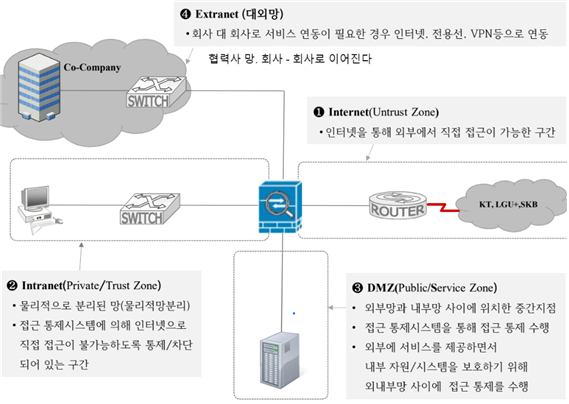

보안망 구성도

- DMZ 망은 다수로 구성 가능하다.

- 보안 장비 설치 모드 2가지: In-line 모드(무조건 해당 장비를 거쳐야 한다), Out-of Path(Mirror) 방식(보안 장비가 미러링 장비를 통해 복제된 패킷을 받아 탐지한다)

#_1 방화벽, IPS, IDS

- 방화벽

- IPS : Intrusion Prevention System, 칩임 방지 시스템

- IDS : Intrusion Detection System, 침입 탐지 시스템

방화벽

- Firewall 방화벽이란? IP주소와 Port번호를 기반으로 생성한 방화벽 rule set(필터링 정책)에 따라 패킷 필터링을 수행하는 보안 장비

- 방화벽은 송신지 IP, MAC 주소를 확인해 패킷을 필터링 한다.

- 필터링 시, 필터링 정책인 rule set을 참조한다. rule set을 사용하므로 방화벽은 IDS 이다.

- 방화벽은 최소 4계층 기능에서 동작한다.

- 요즘의 방화벽은 성능이 상승해 다양한 기능을 제공한다.

방화벽 정책사용 요소

- 트래픽 방향 (내부, 외부, DMZ)

- 사용자

- 송,수신지 IP, Port

- 시간대

- Permit / Deny

- P2P 사이트는 특정 프로토콜을 사용한다, 따라서, 해당 프로토콜에 대한 TCP,UDP 포트를 지정하면 해당 P2P 사이트로의 접근을 막을 수 있다.

방화벽의 한계

- 내부 네트워크로부터의 공격은 막을 수 없다

- 방화벽을 경유해야 공격을 막을 수 있다 (잘못된 라우팅으로 방화벽을 통과하는 접근, 등)

- 방어 규칙에 포함되지 않은 공격을 막을 수 없다.

- 데이터에 실려있는 악성코드나 바이러스를 막을 수 없다(메일 첨부, 악성코드 막을 수 없다, 방화벽은 4계층을 방어한다, 7계층 기능을 사용한 공격은 방어가 어렵다)

- Dos, DDoS 공격을 막을 수 없다. (열린 포트로 공격은 막을 수 없다)

IDS

- Intrusion Detection System, 침입 탐지 시스템이라고 하며 공격을 탐지해 관리자에게 공격 알림을 통해 공격 대처할 수 있게 해주는 보안 시스템이다.

- 패킷 내용, 로그 분석으로 공격 여부를 탐지한다. (악성코드 탐지가 가능하다)

- HIDS(Host Based IDS), NIDS(Network Based) 2종류 존재한다.

- 보통 로그 기록을 남기고, 해당 로그 기록은 추후 탐지 정책에 사용한다.

보안 장비 설치 모드 종류

- Inline, Out of Path(Mirror) 2종류가 있다.

Inline 모드

- Inline 고성능 HDIS, 집계 탭 내장(고장이 나도 스위치 장비로 전환한다, 즉 탐지 기능이 마비되는 물리적 장애가 일어나도 패킷의 전송 기능을 할 수 있게 한다.)

- 장점 : IDS를 차단 모드로도 사용 가능하다.

Out of Path(Mirror) 모드

- TAP 같은 미러링 장비를 이용해 복제된 패킷을 받아 탐지한다.

- 장점은 네트워크 가용성에 영향을 주지 않으면서 패킷을 탐지한다.

- 단점은 복제된 패킷을 탐지하기 때문에 실시간 패킷을 차단하기 어렵다.

HIDS

- Host-based IDS

- 서버에 직접 설치, 네트워크 환경과 무관하다

- 무결성 체크 기능이 주요 기능이다.

- 주기적으로 중요 파일에 해시값 변조 유무를 검사/탐지/분석해 결과를 보고한다.

- 호스트 자원 사용 실태, 로그 등을 분석해 침입여부를 탐지한다

- 오픈 소스 IDS : Tripwire

NIDS

- Network-based IDS

- NIDS사용 환경에서는 스니핑 환경이 구성되어야 한다.

- 패킷 수집을 위해 mirroring 기능을 이용 : 집계 탭 장비, 포트 미러링(스위치)

- 수집된 패킷을 분석을 위해 필터링 및 축약 과정(reduction)이 필요하다.

- 네트워크 망 하나당 하나의 장비만 설치하면 되므로 설치에 용이하다.

- NIDS에서는 패킷에 대해 침입 탐지 Rule 사용해 침입 탐지 내용을 확인한다.

- 오픈 소스 IDS : Snort

False Negative & False Positive

- False Negative이란? 공격을 탐지하는 것 (미탐지)

- False Positive 이란? 공격이 아닌 것을 공격이라고 탐지하는 것 (오탐지)

IDS 탐지 방법 종류

- 오용 탐지

- Misuse Detection, 라고한다.

- 시그니처 기반의 탐지

- 알려진 공격법, 보안 정책에 위반하는 행동에 대한 패턴을 탐지한다

- 공격 분석 결과를 바탕으로 패턴 설정

- 패턴(시그니처)과 비교해 일치하는 경우 불법 침입으로 간주한다.

- Snort

- 이상 탐지

- Anomaly Dectection

- 행동 기반의 탐지이다.

- 정상범위를 벗어나는 데이터를 탐지하는 방법

- 정량적인(수치를 잴 수 있는)분석, 통계적 분석을 사용한다

- 형태 관찰, 프로파일 생성, 프로파일 기반으로 이상여부를 확인한다

- I/O 사용량, 로그인 횟수, 패킷의 양 등

IDS 오용탐지 방법 장단점

- 오용탐지의 장점

- 오탐률이 낮다.

- 기존에 잘 알려진 트로이 목마, 백도어 공격 탐지 가능

- 오용탐지의 단점

- 미탐률이 높다

- 새로운 공격 탐지를 위해 지속적인 공격 패턴 갱신 필요

- 패턴에 없는 새로운 공격에 대해서는 탐지가 불가능하다

IDS 오용탐지 방법 장단점

- 오용탐지의 장점

- 미탐률이 낮다

- 인공지능 알고리즘이 판단해 수작업 패턴 업데이트가 불필요하다(딥러닝 가능)

- 알려지지 않은 새로운 공격 탐지 가능하다

- 오용탐지의 단점

- 오탐률이 높다

- 정상과 비정상 구분을 위한 임계치 설정이 어렵다

침입 탐지 시스템의 한계

- 오탐지와 미탐지의 문제는 항상 발생한다.

- 실시간 공격을 막을 수 없다.

- 단편화, 난독화, 암호화된 공격은 감지하기 어렵다

방화벽, IDS, IPS 관계

- 방화벽 장점 : 차단

- 방화벽 단점 : 악성코드를 막을 수 없다

- IDS 장점 : 악성코드 탐색 가능

- IDS 단점 : 차단 기능 비활성화(가능은 하다)

- 따라서, 관계의 결론은 아래와 같다.

방화벽(접근제어룰) + IDS(침입탐지룰) 두 기능을 합치면 IPS의 기능과 동일해진다.

IPS

- Intrusion Prevention System

- IDS의 탐지 기능, 방화벽의 차단 기능을 결합한 형식이다.

- 이상행위 탐지를 사용해 알려지지 않은 공격에 대응

- 공격에 대한 사전 방지를 조치하는 것으로 In-line 방식으로 설치 및 운영한다 (고가)

- 실시간 침입차단, 인터넷 웜, 악성코드 및 해킹 기인한 유해 트래픽 차단한다.

- 능동형 보안 솔루션이다. (IDS : 탐지 후 사후 조치 취한다 / IPS: 예방, 사전 조치를 취한다)

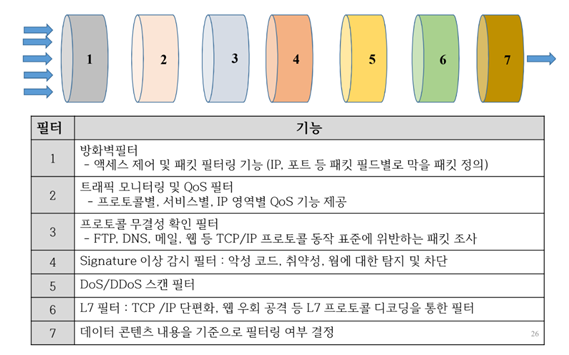

IPS 필터

-

다양한 기능을 하는 필터를 여러 겹으로 사용해 외부로부터 트래픽을 필터링한다.

-

방화벽, 트래픽 모니터링, 등..

-

외부로부터 들어온 트래픽은 무결성 검사 필터를 거쳐 공격 검사 필터를 거친다.

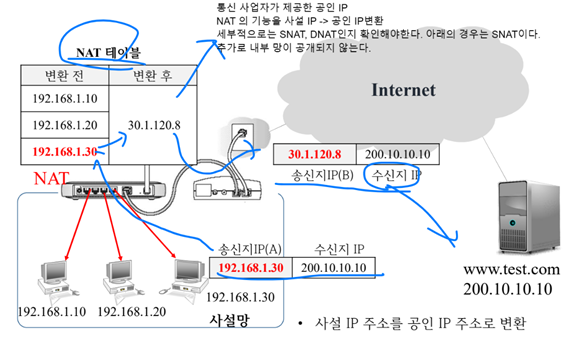

#_2 NAT

-

Network Address Translation

-

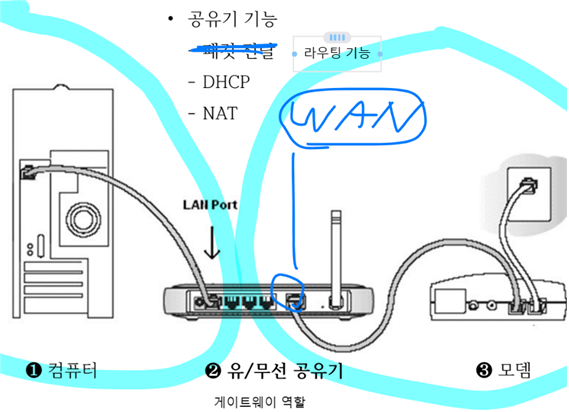

공유기는 게이트웨이 역할을 한다. 공유기는 DHCP, 라우팅, NAT 기능을 가지고 있다.

-

공유기는 아래 그림과 같이 내부망, 외부망을 이어주는 게이트웨이 역할을 한다.

-

DHCP 서버는 동적 IP를 할당해준다.

-

DHCP 클라이언트는 동적으로 IP를 DHCP 서버로부터 할당받는다

-

공유기 기본적 3계층 기능 및 DHCP 기능 사용시, 7계층 기능도 사용

사설/공인 IP Address

- 사설 IP 주소 : 인터넷 상에서 사용할수 없는 사적인 의미를 의미한다.

- A Class : 10.x.x.x

- B Class : 172.16.x.x ~ 172.31.x.x

- C Class : 192.168.x.x

- 공인 IP 주소 : 사설 IP 주소 제외한 주소

NAT 기능

- 네트워크 주소를 변환한다. Network Address Translation

- 공인 or 사설 => 공인 or 사설 IP로 변환 가능.

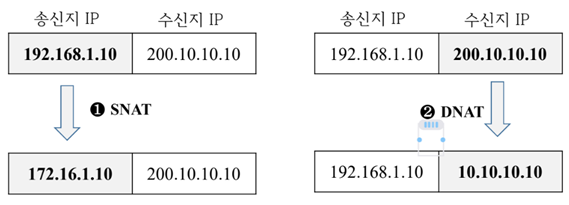

- SNAT(송신지 네트워크 주소 변환), DNAT (수신지 네트워크 주소 변환) 기능이 메인 기능이다.

사설 IP 호스트가 서버에 데이터 전달 과정

- 송신자의 NAT 사용으로 사설 IP를 공인 IP로 NAT(SNAT). 해당 공인 IP로 패킷 전달한다.

- 반대로, 서버측에서도 NAT를 사용한다. 이때 사용하는 것이 DNAT이다.

- 가정집에서는 공유기(NAT), 기업에서는 방화벽에(NAT)설정해둔다.

인터넷망과 사설망에서 사설 IP 주소 사용 고찰

- 인터넷 망은 공인 IP를 사용하자고 약속하였다. 따라서, 많은 라우터가 존재한다.

- 인터넷 망의 라우터들은 사설 IP가 세팅되어 있지 않고, 공인 IP로만 설정되어있다.

- 만약 사설 IP를 가지고 인터넷망 접속한다면,

- 사설 IP를 목적지로 사설 IP를 가지고 인터넷 망에 접속한다면, 목적지에 해당하는 대상이 인터넷 망에 존재하지 않으면 라우터는 해당 패킷을 폐기해버린다.

- 사설 IP 주소를 가진 사설 PC에서 공인 IP(10.10)으로 전달 가능. 데이터 전송 시 목적지 IP 주소를 사용하기 때문이다. 인터넷 망의 라우터들은 공인 IP 수신지를 보고 패킷을 계속 전달해준다. 그러나 반대로 공인 IP(10.10) 에서 다시 사설 IP(1.30)로 가는 것이 불가능하다(패킷 폐기)

- 따라서, 사설 IP를 인터넷망에서 사용 불가라는 말은, 전송 문제로 인해 사용 불가하다는 의미이다.