JWT 생성부터 권한관리까지 (NestJS)

1.JWT 생성부터 권한관리까지(1) __(Nest + JWT ) __ JWT 생성

이번 포스팅을 시작으로 앞으로 진행될 포스팅에선 회원가입 인증을 위한 JWT(JSON Web Token) 생성부터 "Guard"를 이용한 인증과 인가, 그리고 역할에(Roles)따른 권한관리까지에 대해서 알아보고자 한다. 긴 내용과 코드구조를 담을 예정인 관계로 각 파

2.JWT 생성부터 권한관리까지(2) __(Nest + JWT + Passport) __ 토큰 검증

시작하기에 앞서 지난 포스팅에서 우린 JWT 모듈을 통해 로그인 과정에서 인증을 통해 직접 토큰을 발급받아오는 과정을 수행해보았다. 이번 포스팅에선 "Passport" 라이브러리와 "Guard"를 이용해 받아온 토큰을 "검증(권한 인증)"하는 과정을 진행해보고자 한

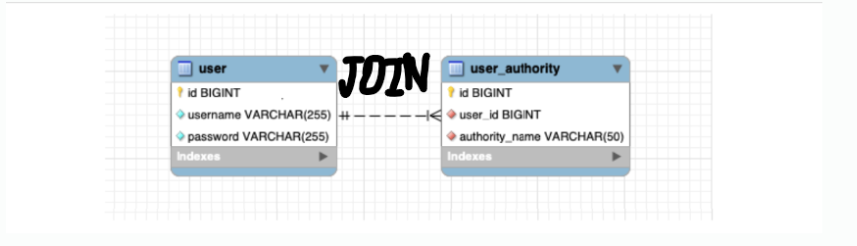

3.JWT 생성부터 권한관리까지(3) __(Nest + JWT + TypeORM) __권한(Role)관리 #1(테이블 JOIN)

시작하기에 앞서 이전 포스팅까지 (2개의 포스팅을 통해) 우린 로그인 구현을 통해 JWT 토큰을 생성해보고 해당 JWT 토큰이 사용가능한 토크인지 "검증"해보는 단계를 밟아보았다. 이번 포스팅에선 "권한(Role)관리"를 구현해볼 것이다. 예를 들어, 로그인을 한 유

4.JWT 생성부터 권한관리까지(3) __(Nest + JWT + TypeORM) __권한(Role)관리 #2(가드 생성)

3개의 포스팅을 거치면서 우린 JWT 생성부터 권한관리까지의 내용을 진행중에 있고, 이전 포스팅에선 권한 부여를 하기에 앞서 db에 사용자의 권한을 관리하기 위한 테이블을 생성하고 기존 유저의 데이터를 담은 테이블과 JOIN 하는 작업까지 진행하였다. 이번 포스팅에선

5.JWT 생성부터 권한관리까지(3) __(Nest + JWT + TypeORM) __권한(Role)관리 #3 (가드 적용)

시작하기에 앞서 이전 포스팅에서 우린 권한 부여(인가 __Authorization)를 위한 RolesGuard를 직접 생성해 주었다. 해당 RolesGuard를 이번 시간엔 서비스와 컨트롤러에 적용해 보도록 하자. 적용해보기 AuthService 수정 기존 작

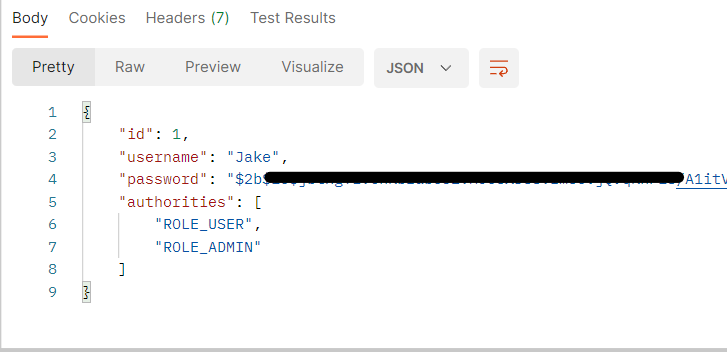

6.JWT 생성부터 권한관리까지(3) __(Nest + JWT + TypeORM) __권한(Role)관리 #4 (테스트)

지난 시간엔 RolesGuard를 서비스에 적용시키고 우리가 원하는 값만 인증에 실어보내도록 플랫하게 수정하는 작업까지 해보았다.이번 포스팅에선 서비스에 이어 RolesGuard를 "컨트롤러"에 최종 적용시켜보도록 하겠다.토큰 인증시와 마찬가지로 @UserGuards를