네트워크 보안 이어서(공격유형 추가)

[스니핑공격]

- 공격할 때 아무것도 하지 않고 조용히 있는 것만으로도 충분하기 때문에 수동적 공격이라고도 함

- 다른 사람의 대화를 엿듣거나 도청하는 행위/ 전화선이나 UTP에 태핑을 해서 전기적 신호를 분석하여 정보를 찾아내는 것/ 전기적 신호를 탬패스트 장비로 분석하는 것

스니핑 공격의 원리

-

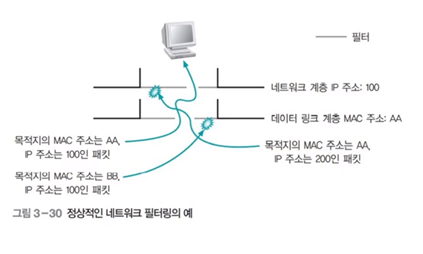

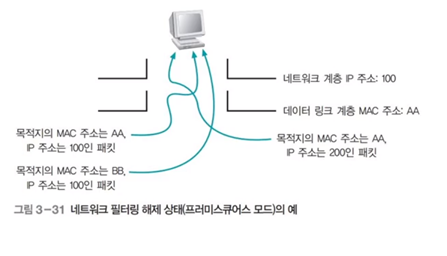

네트워크 카드는 패킷의 IP주소와 MAC주소를 인식하고 자신의 버퍼에 저장할지를 결정

-

네트워크 카드에 인식된 데이터 링크 계층과 네트워크 계층의 정보가 자신의 것과 일치하지 않는 패킷은 무시

-

스니핑을 수행하는 공격자는 자신이 가지지 말아야 할 정보까지 모두 볼 수 있어야 하므로 필터링이 방해됨

-

랜 카드의 설정 사항을 간단히 조정하거나 스니핑을 위한 드라이버를 설치하여 프러미스큐어스 모드로 변경(프러미스큐어스 모드 : 데이터 링크 계층과 네트워크 계층의 필터링을 패제하는 랜 카드의 모드)

(스니핑 공격의 종류)

스위치 재밍 공격(MACOF 공격)

- 스위치가 MAC주소 테이블을 기반으로 패킷을 포트에 스위칭할 때 정상적인 스위칭 기능을 마비시키는 공격.

랜덤 형태로 생성한 MAC주소를 가진 패킷을 스위치에 무한대로 보내 MAC테이블의 저장 용량을 초과시킴.

- 고가의 스위치는 MAC테이블의 캐시와 연산자가 쓰는 캐시가 독립적으로 나뉘어 있어 통하지 않음

SPAN포트 태핑공격

- 스위치의 포트 미러링 기능을 이용

- 포트 미러링 : 각 포트에 전송되는 데이터를 미러링하는 포트에도 똑같이 보내는 것. 침입 탐지 시스템을 설치하거나 네트워크 모니터링을 할 때 또는 로그 시스템을 설치할 때 많이 사용

- SPAN 포트는 기본적으로 네트워크 장비에서 간단한 설정으로 활성화되나 포트 태핑은 하드웨어 장비를 이용

(스니핑 공격의 탐지)

- 스니퍼를 설치한 이후에는 네트워크에 별다른 이상 현상을 일으키지 않기 때문에 사용자가 인지하기 어려움

- 스니퍼를 쉽게 탐지하려면 스니퍼가 프러미스큐어스 모드에서 작동한다는 점을 이용해야 함

ping을 이용한 스니퍼 탐지

- 대부분의 스니퍼는 일반 TCP/IP에서 동작하기 때문에 request를 받으면 response를 전달

- 이를 이용하여 의심이 가는 호스트에 ping을 보내면 스니퍼를 탐지. 이때 네트워크에 존재하지 않는 MAC주소를 위장해서 전송.

만약 ICMP echo reply를 받으면 해당 호스트가 스니핑을 하고 있는 것

ARP을 이용한 스니퍼 탐지

- 위조된 ARP request를 보냈을 때 ARP response 오면 프러미스큐어스 모드로 설정되어 있는 것

DNS를 이용한 스니퍼 탐지

- 일반적인 스니핑 프로그램은 스니핑한 시스템의 IP주소에 DNS의 이름 해석 과정인 Reverse- DNS lookup을 수행.

대상 네트워크로 ping swap를 보내고 들어오는 Reverse-DNS lookup을 감시하면 스니퍼 탐지 가능

유인을 이용한 스니퍼 탐지

- 스니핑 공격을 하는 공격자의 주요 수요 목적은 아이디와 패스워드 등록.

보안 관리자는 이 점을 이용하여 가짜 아이디와 패스워드 네트워크에 계속 뿌림. - 공격자가 이 아이디와 패스워드로 접속을 시도할 때 스니퍼를 탐지

ARP watch를 이용한 스니퍼 탐지

- arp watch MAC 주소와 IP 주소의 매칭 값을 초기에 저장하고 ARP트래픽을 모니터링 하여 이를 변하게 하는 패킷이 탐지되면 관리자에게 메일로 알려주는 툴

- 대부분의 공격 기법은 위조된 ARP를 사용하기 때문에 쉽게 탐지할 수 있음

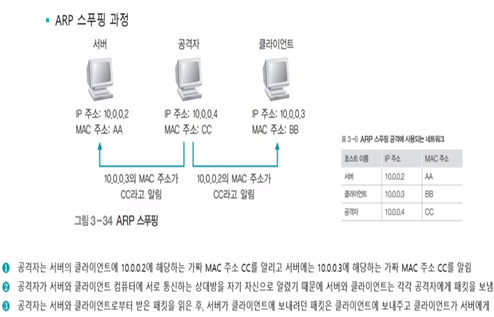

[ARP스푸핑 공격]

- MAC주소를 속이는 것

로컬에서 통신하는 서버와 클라이언트의 IP주소에 대한 MAC주소를 공격자의 MAC주소로 속임.

클라이언트에서 서버로 가는 패킷이나 서버에서 클라이언트로 가는 패킷이 공격자에게 향하게 하여 랜의 통신 흐름을 왜곡

[IP스푸핑 공격]

-

쉽게 말해 IP주소를 속이는 것으로, 다른 사용자의 IP를 강탈하여 어떤 권한을 획득. 트러스트를 맺고 있는 서버와 클라이언트를 확인한 후 클라이언트에 서비스 거부 공격을 하여 연결을 끊음.

+클라이언트의IP주소를 확보하여 실제 클라이언트처럼 패스워드 없이 서버에 접근 -

트러스트(신뢰관계) : 클라이언트의 정보를 서버에 미리 기록->합당한 클라이언트가 서버에 접근하면 아이디와 패스워드의 입력 없이 로그인을 허락하는 인증법(유닉스에서는 주로 트러스트 인증법 사용 윈도우에서는 액티브 디렉터리 사용

(IP스푸핑의 서버 접근)

- 공격자가 해당IP를 사용하여 접속하면 스니핑으로 패스워드를 알아낼 필요가 없음

- 공격자는 제로 트러스트로 접속한 클라이언트에 서비스 거부 공격을 수행하여 클라이언트의 IP의 네트워크 출연을 막음.

그 후 공격자 자신이 해당 IP로 설정을 변경한 후 서버에 접속하는 형태로 공격

(ICMP리다이렉트)

- 네트워크 계층에서 스니핑 시스템을 네트워크에 존재하는 또 다른 라우터라고 알려 패킷의 흐름을 바꾸는 공격

[DNS스푸핑 공격]

-

실제 DNS서버보다 빨리 공격 대상에게 DNSresponse 패킷을 보내어 공격 대상이 잘못된 ip주소로 웹 접속을 하도록 유도하는 공격

-

말그대로 세션 가로채기 의미

+세션 : 사용자와 컴퓨터 또는 두 대의 컴퓨터 간의 활성화 된 상태) -

세션 하이재킹은 두 시스템 간 연결이 활성화된 상태, 즉 로그인된 상태를 가로채는 것

[TCP하이재킹]

- TCP세션 하이재킹은 공격자가 원하는 접속만 공격 대상이 생성하면 네트워크 공격으로 세션을 빼앗을 수 있음.

- MAC주소 고정하는 방법은 ARP스푸핑을 막아주기 때문에 결과적으로 세션 하이재킹 막을 수 있음

[무선 네트워크 공격과 보안]

- 유선 랜의 네트워크를 확장하려는 목적으로 사용. 이를 위해서는 내부의 우선 네트워크에 AP 장비를 설치해야 함

- 확장된 무선 네트워크는 AP를 설치한 위치에 따라 통신 영역이 결정

- 보안이 설정되어 있지 않으면 공격자가 통신 영역 안에서 내부 사용자와 같은 권한으로 공격 가능

(무지향성 안테나)

주로 봉 형태, 전파 수신에 일정한 방향성이 없어 AP의 위치에 상관없이 동작.

여러 방향을 지원하므로 수평면에 대해 무지향성

(지향성 안테나)

수직과 수평으로 나뉨. 목표 방향을 지정하여 그 방향의 전파만 탐지하기 때문에 통신거리가 긴편

[AP보안]

- AP는 전파가 건물 내에 한정되도록 전파 출력을 조정. 창이나 외부에 접한 벽이 아닌 건물 안쪽 중심부의 눈에 쉽게 띄지 않는 곳에 설치.

- 설치 후에는 AP의 기본 계정과 패스워드를 반드시 재설정

- 물리적인 보안 및 관리자 패스워드 변경

[무선랜 통신의 암호화]

무선 랜은 통신 과정에서 데이터 유출을 막는 것뿐아니라 네트워크에 대한 인증을 위해서도 암호화를 수행.

[WEP]

무선 랜 통신을 암호화하기 위해 802.11b 프로토콜부터 적용

+1987년 만들어진 RC 4 암호화 알고리즘 베이스