[사회 공학]

it분야에서 사회공학은 ‘컴퓨터 보안에서 인간 상호작용의 깊은 신뢰를 이용하여 사람을 속여 정상 보안 절차를 깨뜨리고 비기술적인 수단으로 정보를 얻는 행위’로 정의된다

[사회공학에 취약한 조직]

- 직원 수가 많은 조직

- 구성체가 여러 곳에 분산되어 있는 조직

- 조직원의 개인 정보를 쉽게 획득할 수 있는 조직’

- 보안 교육을 하지 않는 조직

- 정보의 분류와 관리가 허술한 조직

[인간 기반 사회공학 기법]

- 직접적인 접근 : 권력, 동정심, 가장된 인간관계를 이용하여 직접 접근해서 정보를 획득한다

- 도청 : 유, 무선 통화를 도청하거나 음성 대화를 도청한다

- 어깨너머로 훔쳐보기 : 작업 중인 사람의 어깨너머로 정보를 훔쳐본다

- 휴지통 뒤지기 : 휴지통을 뒤져 정보를 수집한다

[컴퓨터 기반 사회공학 기법]

-시스템 분석 : 버려진 시스템 내부의 하드디스크에 저장된 데이터를 획득하여 분석하거나 삭제된 데이터를 복구하여 분석한다

- 악성 소프트웨어 전송 : 공격 대상에게 백도어 등을 전송하여 설치하게 한 후 이를 악용

- 인터넷 이용 : 다양한 검색 엔진으로 인터넷에 존재하는 공격 대상의 정보를 수집

- 피싱: 위조된 링크가 포함된 이메일을 보내 신용 정보나 금융 정보 획득

- 파밍: DNS스푸핑을 통해 공격 대상의 정보를 획득

- 스미싱: 문자 메시지로 무료 쿠폰을 제공하여 링크 접속을 유도하고 개인정보 빼냄

[사회공학 공격 징후]

- 전화로 정보를 요청했을 때 상대방이 정보를 확인한 후 전화하겠다고 하면 공격자는 이를 거절하고 정보를 줄 때까지 기다리겠다고 한다

- 긴급한 상황이나 정상적인 절차를 밟기 어려운 난처한 상황이라면서 정보를 요청

- 내부 또는 외부의 높은 직책에 있는 사람으로 가장한다

- 조직의 규정과 절차가 법에서 정한 것과 일치하지 않는다고 항의하여 정보를 획득하려 한다

- 정보를 요청한 후 관련 사항에 대한 질문을 받으면 불편한 표출

- 회사의 높은 사람 이름을 언급하며 특별한 권한을 가진 것처럼 가장

- 잡담을 계속하여 주위를 산만하게 함으로써 상대방이 정보를 흘리게 유도한다

[정보 보안 거버넌스]

- 개념 : 조직의 보안을 달성하기 위한 구성원 간의 지배 구조

- 구현 요건 : 전략적 연계, 위험 관리, 자원관리, 성과 관리, 가치 전달

- 점검 사항 : 사업 전반의 이슈, 경영진의 책임 의식, 사업의 필요조건, 위험 관리, 역할과 책임, 정책과 절차, 능력과 권한, 교육과 훈련, 프로그램 개발 및 변경, 계획/ 수행 및 평가, 검토와 감사

[PDCA 모델]

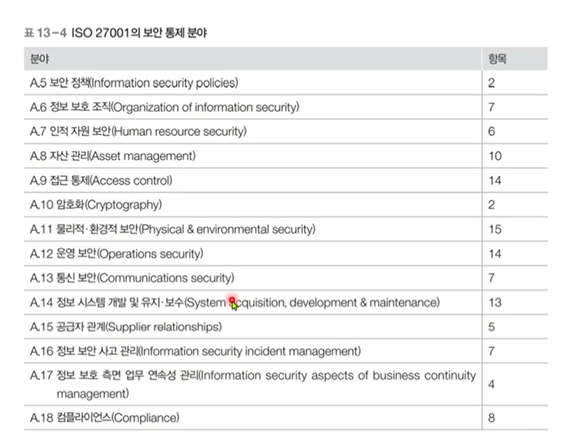

ISO 27001에서는 PDCA모델을 통해 ISMS를 발전시켜 나갈 수 있다고 하는데, 여기서 PDCA는 계획, 수행, 점검, 조치를 반복적으로 순환하여 수행하는 모델을 말한다

[보안 팀의 역할]

- 정보보안 업무를 기획하고 각종 통제 사항을 관리한다

- 모니터링 위협 분석 등을 통해 평시 정보보안관리를 이행한다

- 임직원에 대한 정보보안 교육을 시행한다

- 긴급 상황에 대처하기 위한 비상 계획을 수립하고 운영을 지원한다

[보안 조직 구성 시 고려사항]

기업의 크기, 시스템 환경(분산 또는 집중식 시스템), 기업의 조직 및 관리 구조, 운영 사이트의 수와 위치, 사이트 간의 상호 연결 형태, IT예산

[접근 제어 모델]

- 임의적 접근 제어 모델 : 정보 소유자가 정보의 보안 레벨을 결정하고 이에 대한 접근 제어도 설정하는 모델

- 강제적 접근 제어 모델 : 벨 라파둘라 모델, 비바 모델, RBAC

[내부통제]

- 최소권한 : 한 사람이나 조직이 수행하는 업무에 필요한 권한 이상을 부여받으면 안된다

- 직무 분리 : 하나의 업무 절차를 두 사람 이상이 수행하도록 업무를 분리한다

[개인정보]

살아있는 개인에 관한 정보로서 성명, 주민등록번호 및 영상 등을 통하여 개인을 알아볼 수 있는 정보(해당 정보만으로 특정 개인을 알아볼 수 없더라도 다른 정보와 쉽게 결합하여 알아볼 수 있는 것을 포함한다)를 말한다(개인정보 보호법 제2조 1항)

[OECD 개인 정보 보안 8원칙]

- 수집 제한의 법칙

- 정보 정확성의 원칙

- 목적 명시의 원칙

- 이용 제한의 원칙

- 안정성 확보의 원칙

- 공개의 원칙

- 개인 참가의 원칙

- 책임의 원칙

[PIMS]

기관 및 기업이 개인 정보 보호 관리 체계를 갖추고 체계적, 지속적으로 보안 업무를 수행하는지를 심사하여 기준을 만족하면 인증을 부여하는 제도