데이터 보안

-

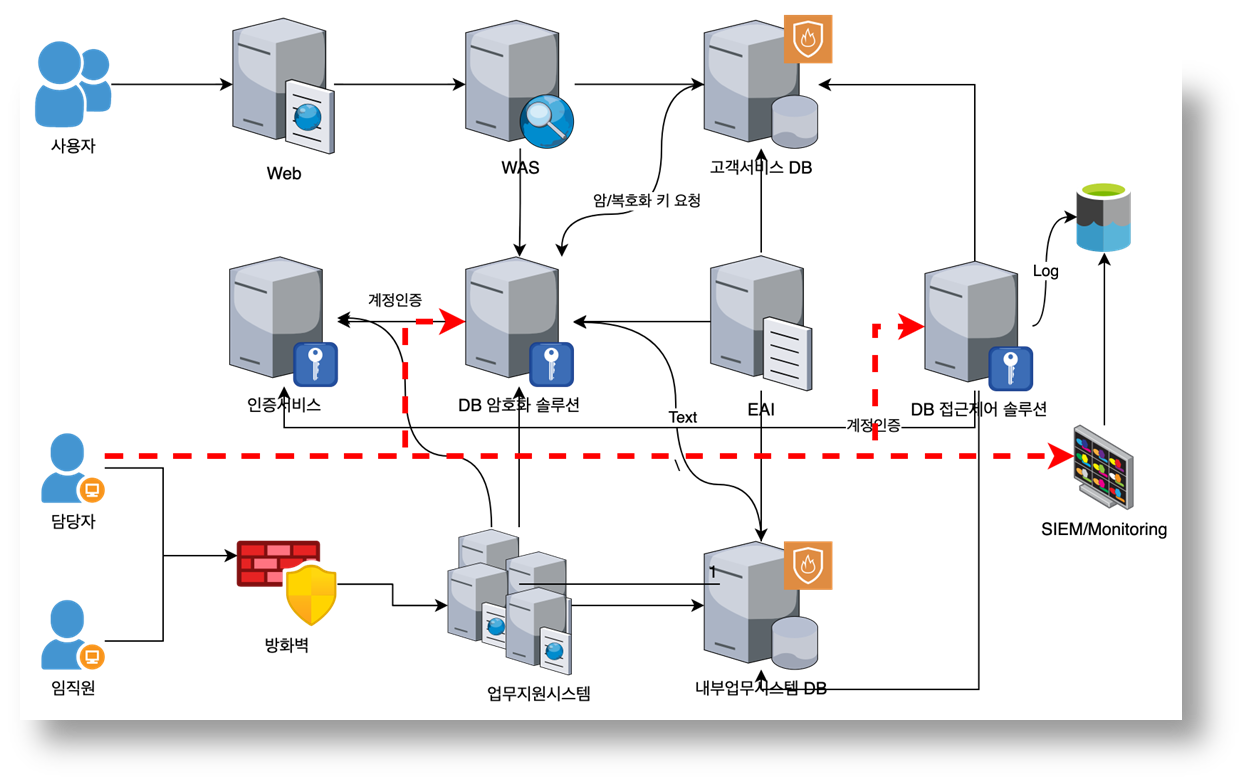

DB 접근제어: 조직에 필요한 정보를 저장하고 있는 DB에 대한 접근을 통제하는 시스템

- 접근통제 대상: 사용자, 애플리케이션 및 시스템을 제외한 모든 접근을 제한

- 추가 보호기능: 접근권한 부여, 변경, 제거등의 감사 기록 저장, 권한자의 행위를 기록 및 저장

-

DB 암호화

- 암호화 대상

- 스토리지 - OS 레벨

- 테이블 스페이스 - DB 엔진 및 플러그인

- 필드 - 애플리케이션, API

- 암호화 대상

-

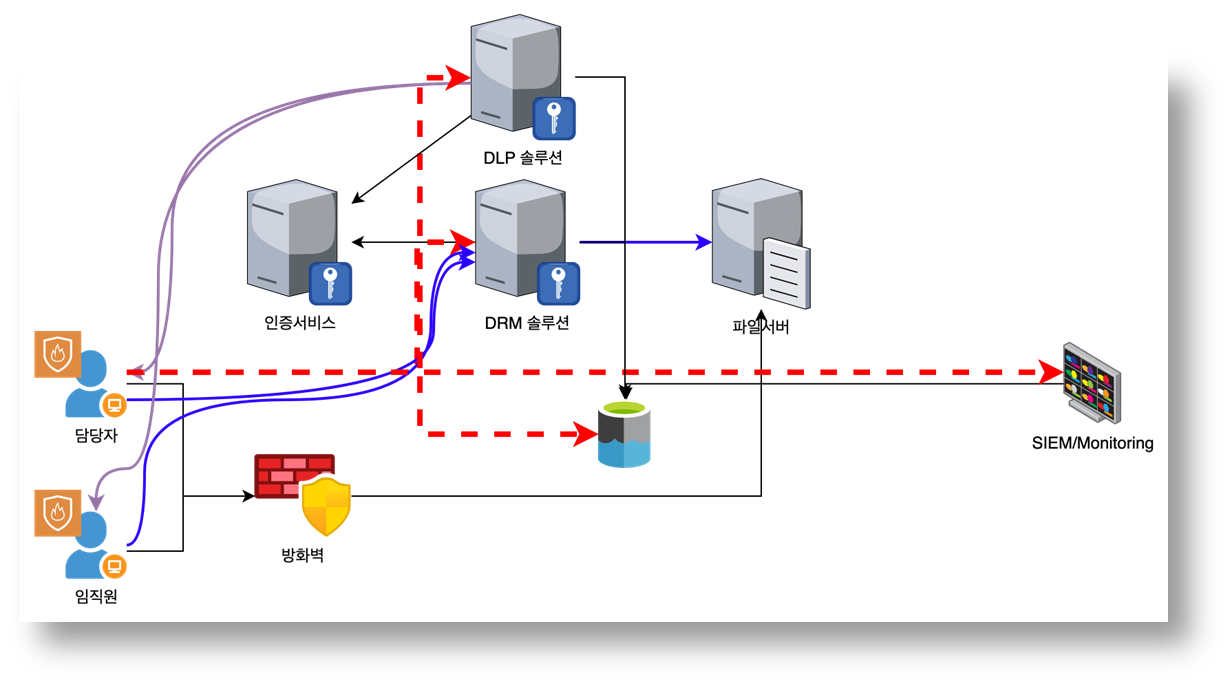

디지털 저작권 관리 (DRM)

- 저작권有 데이터를 암호화, 적절한 권한(기간, 횟수)이 있는 이용자에게 제공하도록 관리하는 솔루션

- 주요 기능: 컨텐츠 및 미디어, 이용자 및 권한 관리, 암호화 키 관리

- 추가 보호 기능: 컨텐츠 이용 및 접근 기록, 암호화 키 및 데이터에 대한 백업 및 복구

-

문서 보안 (DRM)

- 정보 유출 방지 목적으로 문서를 암호화, 인가된 사용자만 접근 및 수정이 가능하도록 관리하는 솔루션

- 주요 기능: 문서 데이터, 사용자 및 권한 관리, 암호화 키 관리, 로그 관리

- 추가 보호 기능: 지원 파일 형식의 지속적인 관리, 암호화 키 백업 및 복구

-

데이터 유출 방지 (DLP)

- 기업 자산으로 식별, 보호되는 데이터에 대해 외부 유출을 방지하기 위해 클라이언트에서의 데이터 이동 행위와 네트워크 상 암호화 되지 않은 파일의 이동을 감시, 대응하는 솔루션

- 주요 기능: 데이터 처리 행위에 대한 탐지, 보호 범위에 대한 광범위한 데이터 처리 모니터링 등

- 보호 범위: Endpoint, 네트워크, 스토리지, 클라우드

- VS EDR: EDR은 안티바이러스에서 확장된 위협에 대한 예측/탐지/방어/대응 솔루션 → 프로세스와 악성코드 제어

-

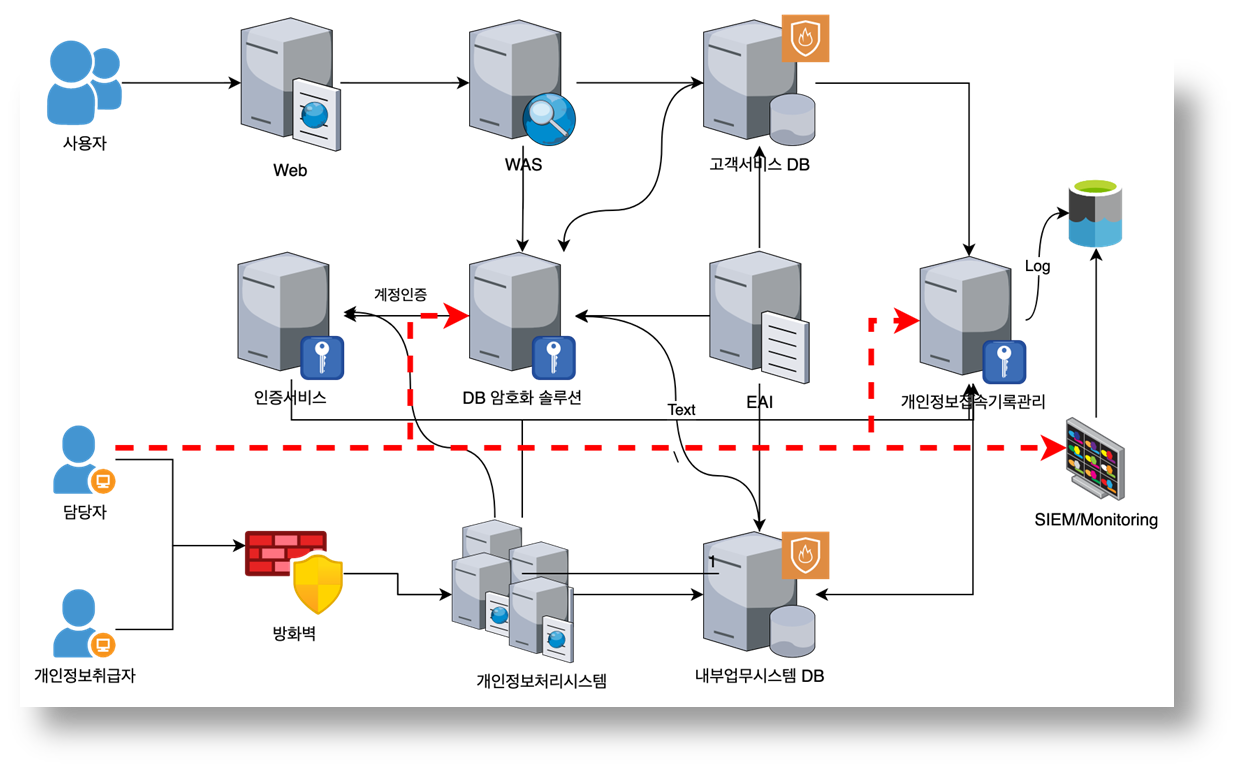

개인 정보 보호 솔루션

- 개인 정보를 법에 준거하여 식별, 암호화, 접근통제 및 기록, 가명/비식별화 등

- 주요 기능: 개인 정보에 대한 DLP, DRM, DB암호화 기능, 개인 정보 탐지 기능

- 주요 범위: Endpoint 및 사용자, 개인 정보 처리 시스템, 네트워크

-

개인 정보 접속 기록 관리

- 개인 정보 취급자가 개인 정보 처리 시스템을 이용하여 접근한 행위 기록, 이상행위 탐지 및 대응 솔루션

- 주요 기능: 개인 정보 접근 기록, 접근 기록에 대한 보존 및 보호, 접속기록 점검, 개인 정보 파일 다운로드 관리, 모니터링 등

- 통제 대상: 개인 정보 처리 시스템, 개인 정보 처리 애플리케이션, 개인 정보 파일

-

개인 정보 비식별화 / 가명화 솔루션

- 개인 정보에 대한 비식별 및 가명처리를 지원하는 솔루션, 준식별자를 변경하여 비식별처리

- 주요 기능: 개인 정보가 포함된 데이터 중 식별이 가능한 개인 정보를 가명, 익명 처리를 통해 비식별화

- 주요 개념

- 식별자: 개인을 1:1로 식별할 수 있는 속성

- 준식별자: 다른 데이터와 결합을 통해 개인을 간접적으로 추론할 수 있는 속성

- 민감정보: 사생활 정보 속성

- 프라이버시 모델 (KLT)

- K-익명성: 연결 공격이 가능한 준식별자를 범위로 확장

- L-다양성: 준식별자에 연결되는 민감속성이 L개 이상으로 보이도록 준식별자 조정

- T-근접성: 모집단 데이터가 충분하지 않아 민감정보의 분포 차이를 통해 특정할 수 있는 문제 → 분포 차이수준을 t이하로 만들어 비식별 처리

시스템 보안

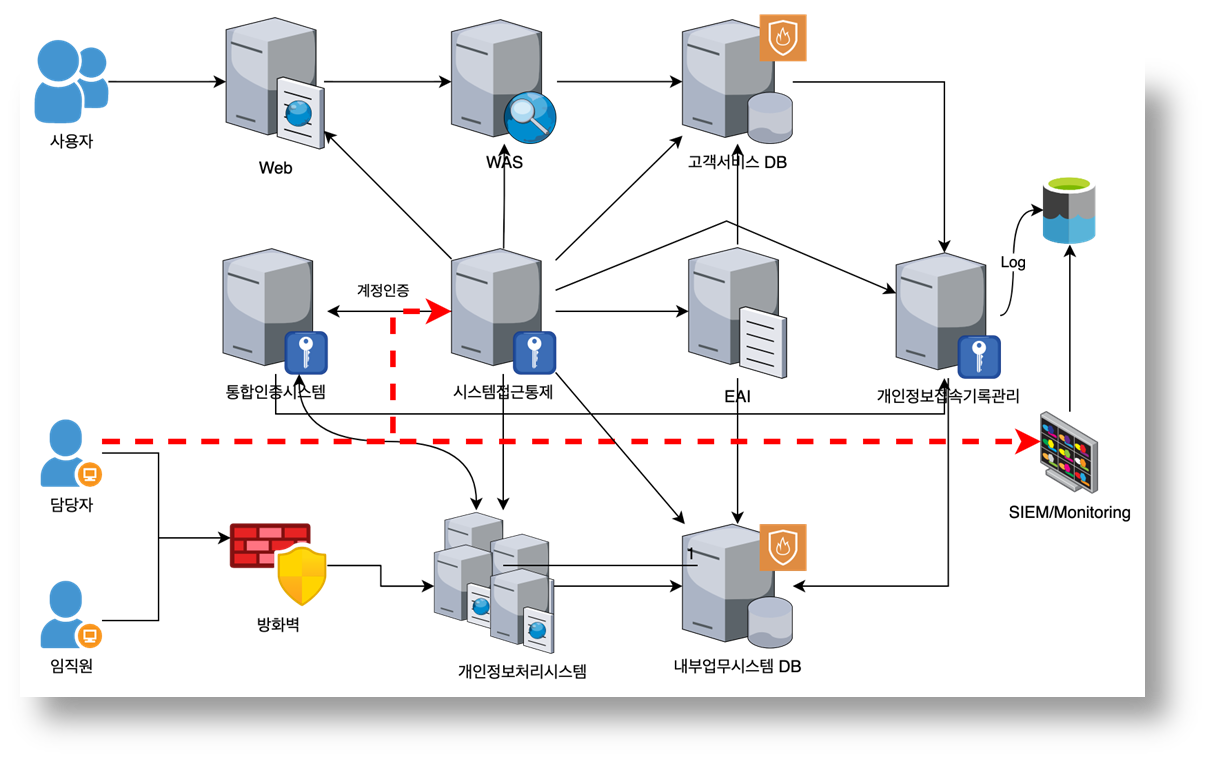

- 시스템 접근통제

- 시스템 관리자가 운영관리 목적 접근을 위해 OS 또는 관리자 애플리케이션에 접속하는 행위를 통제 및 관리하는 솔루션

- 주요 기능: 접속경로 일원화 및 암호화, 권한 수준에 따른 장비 OS관리 제한, 명령어 제한 및 행위 기록

- 추가 기능: 자산관리, IAM 연동 및 2FA , 원격접속 프로토콜 제한 연동 등

- 주요 범위: 서버 인프라, 네트워크 인프라, 클라우드 인프라

-

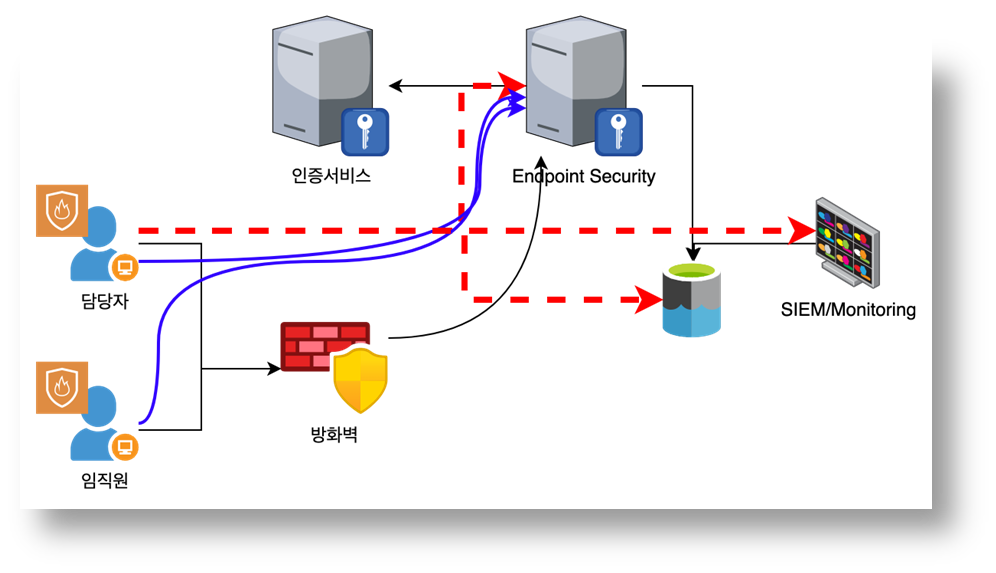

통합 인증 관리 (IAM)

- 계정 라이프사이클 및 프로비저닝 관리, 권한을 관리하며 다양한 인증방법을 지원하는 포괄적인 개념

- 주요 기능: 통합 계정 관리, 통합 인증 관리, 감사 기록, 인사 시스템 또는 계정 시스템 등과 연동, LDAP / SAML / OAuth / RADIUS / Kerberos / API 등 인증 프로토콜 지원, OTP / FiDO 지원

- 기술적 분류: 계정 및 권한 관리, 통합 인증 중계, SSO, 2FA

- 서비스 대상 분류: 임직원 및 주요 담당자 통합 인증, 이용자 인증 (인증서, 간편 인증)

-

출입 보안

- 물리적 제한공간 출입 시 다양한 인증 수단을 이용하여 접근 권한을 식별하고 출입 장치를 제어 및 기록

- 주요 기능

- 사용자 식별 (지문, 안면, 홍채, 패스키, 카드, 차량번호, QR코드) 및 관리

- 통제 / 제한 구역 등 출입문 및 출입 권한 관리

- 출입 이력 및 감사 기능

- 적용 대상: 출입 도어, 스피드 게이트, 주차 차단기 등

-

엔드포인트 (단말기) 보안

- 단말기 자산에 대해 악성코드 등 악의적 침입을 탐지하고 방어하는 솔루션

- 범위: 데스크톱, 랩탑, 태블릿, 스마트폰

-

안티바이러스 (AV, 백신)

- OS수준에서 악성코드 등의 시그니처, 이상행위 프로세스 패턴을 기반으로 탐지하고 차단하는 솔루션

-

엔드포인트 보안 플랫폼 (EPP)

- 특정 사무실에 종속되지 않고 클라우드를 포함하여 광범위한 엔드포인트 장치의 파일 및 프로세스의 의심스러운 행위를 모니터링하고 대응, 클라우드에 중앙관리 솔루션을 배포

-

엔드포인트 탐지 대응 (EDR)

- 엔드포인트의 보안 이벤트를 실시간으로 수집 및 모니터링, 자동화된 대응 처리를 수행

- 주요 기능

- 엔드포인트를 모니터링, 의심적 활동의 데이터를 수집

- 수집된 데이터 분석, 악성코드 해시 및 행위 패턴 기반 위협 식별

- 위협에 대한 자동 대응 (차단, 제거, 알림)

- 샌드박스 등을 통한 악성코드 행동 분석 등

-

모바일장치관리 (MDM)

- 정의: 업무를 위한 모바일 장치 (랩탑, 태블릿, 스마트폰 등)를 식별하고 장치의 보안 관리 요건을 달성하도록 도와주며 업무 서비스에 접근할 수 있는 권한을 부여

- 주요기능: 장치추적, 모바일 프로비저닝, 어플리케이션보안(업무용앱 무결성관리), 인증관리 (IAM, SSO 등 기반 통제), 엔드포인트 보안 (안티바이러스, 앱제한, 네트워크접근제한, 패치관리 등)

- 참고: 통합엔드포인트관리 (UEM) = 엔터프라이즈 모빌리티관리 (EMM) + MDM

- IoT를 포함, AI기술등을 포함한 실시간 분석 및 보안의사 결정 수행 지원

- 모바일 장치・애플리케이션・컨텐츠・위협 관리, 컨테이너화, ID 및 엑세스관리(IAM)

네트워크 보안

경계면 보안 솔루션

-

방화벽의 대표 기능

- 외부로부터 특정 대상과 특정 서비스만 수신되도록 정책으로 관리

- 내부로부터 외부 인터넷 접근을 정책으로 관리

- 네트워크를 세그멘테이션하고 네트워크간 통신을 정책으로 관리

- SNAT / DNAT 기술을 이용하여 사설 IP와 공인 IP간 주소 변환 등

-

차세대 방화벽 및 경계보안 기능 확장

- L3/L4 수준 외의 Application 계층 필터링

- 다양한 위험지표 (IP/URL XBL 등 평판정보 기반 필터링)

- SSL 가시성을 통한 https 등 암호화 된 패킷을 복호화 하여 필터링

- CDR/SandBox를 이용한 포렌식 연동하여 압축, 분할 된 파일을 분석하여 내부에 숨어있는 악성코드를 찾고 대응

- 지속적인 행위를 모니터링하고 정보를 연계하여 APT 대응

- SIEM과 연동하여 위협에 대한 추적 및 연계 인사이트 제공

-

네트워크 접근제어 (NAC)

- 정의: 인가된 장치만 네트워크에 연결할 수 있도록 통제

- 기능:

- 물리인증: MAC, 802.1x 기반 인증

- 에이전트인증: OS 특정 환경 조건 충족 시 승인, 설치유도

- 정책 기반 VLAN 격리 및 자동 프로비저닝 등

-

보안 웹 게이트웨이 (SWG)

- 정의: 사용자와 인터넷 사이에서 웹 접속 트래픽을 분석하고 제어

- 기능: URL/컨텐츠 필터, 멀웨어, 랜섬웨어 등 악성코드 탐지 및 차단, DLP 기능 수행

서비스 보호를 위한 솔루션

-

디도스 방어(DDoS)

- 정의: 인터넷에 공개된 서비스가 처리할 수 있는 한계를 넘은 공격에 대해 식별하고 트래픽을 제한, 공격자를 고립하여 서비스 가용성을 확보

- 기능: 대규모 Flooding 공격, DRDoS(Distributed Reflective Denial of Service), TCP Middlebox Reflection(미들박스 반사공격) 등의 공격 들에 대해 탐지하고 차단, 알림처리하여 서비스 서버가 비정상적인 과도한 요청으로 정지하는 것을 막아준다.

- 참고: 과도한 요청을 탐지하여 서비스 서버로 전달되지 않도록 하지만, 서비스 네트워크 대역폭을 차지하는 규모의 공격을 대비하여 DDoS 장비가 아닌 대규모 네트워크 대역폭을 가진 전문 DDoS 방어 서비스를 제공하는 사업자가 있다.

-

웹 어플리케이션 방화벽 (WAF)

- 정의: 웹 서비스의 개발상 취약점 또는 웹 서비스 엔진의 취약점 등을 대상으로 다양한 취약점 공격을 탐지하여 정상 서비스 요청과 분리하여 비정상 요청만 차단하고 알려줌

- 특징: 웹 방화벽은 HTTP 뿐만 아니라 암호화된 HTTPS 패킷도 풀어서 볼 수 있어야 되기 때문에 SSL가시성 서비스 또는 패킷을 모두 복호화해서 처리하는 Reverse proxy (역프록시) 기반 Cache 서비스와 함께 구성된다.

기업 리소스에 임직원을 연결하는 기술

- 제로트러스트 네트워크 엑세스(ZTNA)

- 정의: 클라우드 또는 온프레미스에서 실행 중인 기업 어플리케이션에 정책 기반으로 연결해 주는 솔루션

- 개념: 신뢰 제로 가정에서 단말기의 신뢰성을 검토하고 정책 기반의 최소권한을 부여하고 지속적인 모니터링 및 통제

- 참조 요소

- SWG (보안 웹 게이트웨이): 정책 기준의 사용자의 웹 요청에서 위협을 탐지, 차단

- CASB (클라우드 접근보안 브로커): 정책 기준의 SaaS 어플리케이션에 연결해 주는 솔루션

| 구분 | VPN | ZTNA |

|---|---|---|

| 신뢰 기준 | 과도한 맹목적 신뢰 | 어플리케이션 및 데이터 수준 권한 신뢰 |

| 계층 | 네트워크 계층 | 어플리케이션 계층 |

| 접근 위치 | 물리적 접근 | 논리적 접근 |

| 클라우드 리소스 | 터널링 접근 | 직접 접근 |

| 사용자 단말기 인증 | 계정 기반 허용/거부 | ID와 컨텍스트 기반 |

보안관리 솔루션

내・외부 위협 정보를 수집・모니터링하고 위협을 탐지・대응

-

외부 위협 정보 수집

- 위협인텔리전스 (CTI)

- 정의: 보안관제를 위한 위협정보를 수집하고 연관분석 및 상세분석을 통해 대응 전략을 수립할 수 있도록 지원하는 솔루션

- 기능: 주요 국내・외 신뢰할 수 있는 기관(KISA – CTAS, OSINT, Vulnerability 등)에서 위협정보를 수집 (공격IP, 멀웨어, C&C, 피싱, IoC, Tor, CVE, Exploit info), AI 기술등을 이용한 연관분석, 위험분석, 영향범위 파악 등

- 위협인텔리전스 (CTI)

-

위협에 대한 대응체계 구축

- 위협관리 (TMS)

- 정의: 직접 수집 또는 CTI 등을 통해 수집한 위협정보에 대해 기존 시스템에 대한 위협분석・탐지분석(APP, Service)・트래픽분석 을 통해 발견된 위험을 알리고 대응하는 솔루션

- 기능: 탐지(시그니처, 패킷, 트래픽 추이), 분석(네트워크포렌식, 위험도, 공격영향도)

- 위협관리 (TMS)

-

보안 업무 자동화 및 대응 (SOAR)

- 정의: 보안 장비 및 관리 업무에 대해 사람-기술-프로세스를 조율하고 자동화하여 대응효율성과 일관성을 높여주는 솔루션

- 기능: 다양한 사이버위협에 대해 대응 수준을 자동으로분류, 보안업무 표준화 함

- 요소

- 보안오케스트레이션 및 자동화(SOA): 보안솔루션 연동 복잡성과 관리부담 축소

- 보안사고 대응 플랫폼(SIRP): 사이버위협대응 프로세스 표준화 및 관제 업무 효율화, 위협 대응에 대한 플레이북 관리 등

- 위협 인텔리전스 플랫폼(TIP): 위협정보 수집・분석・공유, 분석, 보안관제 체계

-

보안정보 및 이벤트 관리 (SIEM)

-

정의: 다양한 보안장비와 시스템, 엔드포인트로 부터 이벤트로그를 수집하고 보안위협을 탐지・분석・대응 하도록 지원

-

기능: 대규모 로그를 수집・저장, 빠른 검색과 AI ML 기능을 통한 특이점 판단

-

시큐어코딩 (Secure coding)

- 정의: 소프트웨어 개발 시 코드 레벨에서 소프트웨어의 취약점이 될 수 있는 잘못된 코드를 탐지하고 적절한 방법을 제거할 수 있도록 지원하는 솔루션

- 기능

- 입력 데이터 검증: SQL 삽입공격 대응, 자원삽입, 크로스사이트 스크립트 등

- 보안기능: 인증・접근제어・권한관리 등의 검증 (평문 민감정보, 하드코딩 암호, 권한 누락)

- 시간 및 상태: 무제한 반복문 레이싱 상태 취약 등 검증

- 에러처리: 오류에 대한 정확한 루틴처리 확인, 오류 시 불필요한 정보 노출 등

- 코드 오류: 코딩 오류로 인한 취약점 노출 (버퍼오버플로우, Null 포인터 역참조 등)

- 캡슐화: 디버깅 코드, 여러 차수의 버전 백업 파일, 시스템 정보 노출 등

- API 오용: 부적절하거나 취약한 API 사용 (인증 없는 API, 키에 대한 하드코딩 등)

- 운영체제명령어 직접 사용: 적절한 라이브러리나 커널 API가 아닌 시스템 명령 호출 등

-

참고: 앱보안/난독화 등의 기능은 개발 완료된 어플리케이션을 배포한 후의 보호 목적이나 시큐어코딩은 개발 단계에서 위협을 줄이기 위한 솔루션

-

키관리시스템 (KMS)

- 정의: 암・복화를 위한 키에 대해 관리 (생성・변경・갱신・삭제・배포)하는 솔루션

- 대상: 인증을 위한 개인키・데이터암・호화키・API 등을 위한 Secret 키 등을 대상으로 관리

- 기능: 키 저장 및 사용을 위한 암・복호화, 키 생성 및 삭제, 서명, 검증, 인증, API 연동, 백업 및 복구 등