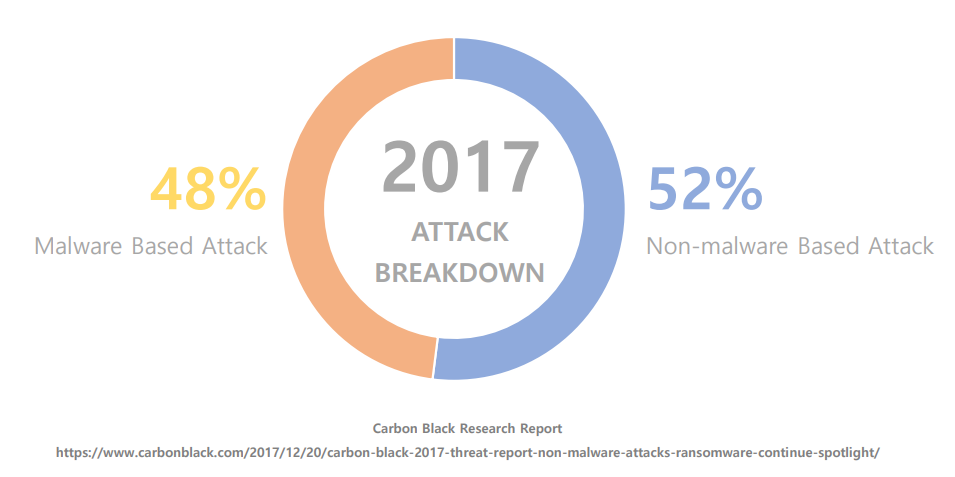

지능형 공격 방식의 변화

“2017년 발생한 침해사고 중 52%가 악성코드를 사용하지 않는 방식의 공격”

APT 개요

APT란?

APT는 Advanced Persistent Theat의 줄임말로, 지능형 지속 공격을 의미한다. 특정 공격 대상을 집요하게 공략하여 공격을 시도하는 공격이며, 보통 장기간 공격 준비를 하여 공격하며 주요 공격 대상은 사업체나 정치 단체를 표적으로 한다. 아주 오랜 기간에 걸쳐서 정보를 수집하고 공격하기 때문에 방어가 어렵고 가장 위험하며 정교하다.

기존 무작위를 대상으로 하는 공격이 아닌 특정 대상에 대한 철저한 조사와 준비과정을 거쳐서 정해진 목표를 달성하기 위한 공격 행위이다.

다음은 주요 APT그룹이다.

- 라자루스: 북한

- Equation: 미국

- Fancy Bear: 러시아

- Machete: 남아메리카

- Elfin: 이란

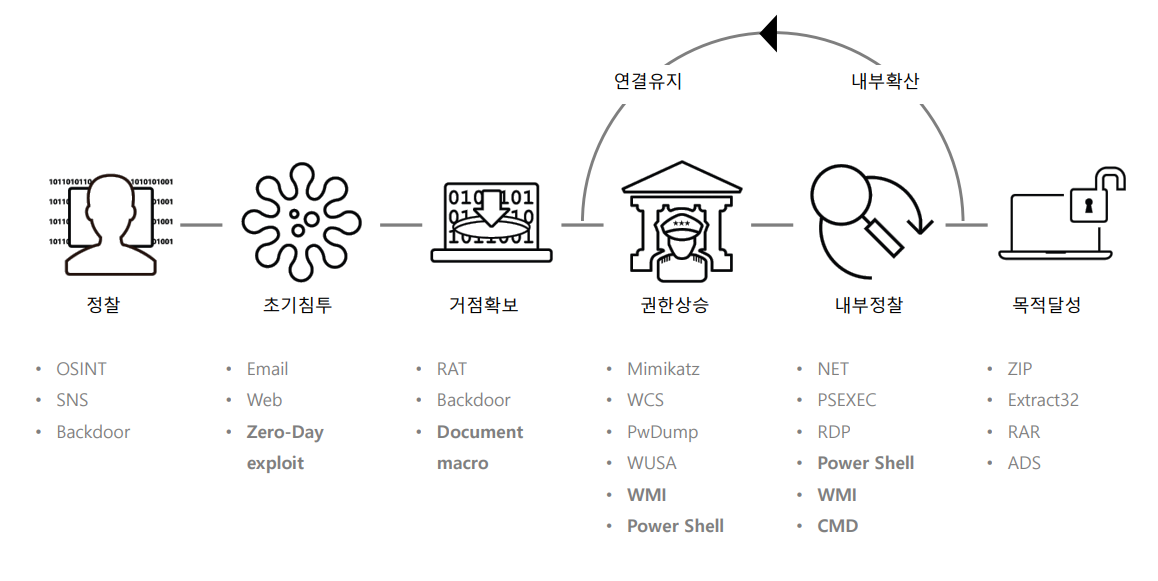

Attack Life Cycle

APT 공격 흐름

1. 정찰(Initial Reconnaissance)

2. 초기침투(Initial Compromise)

-

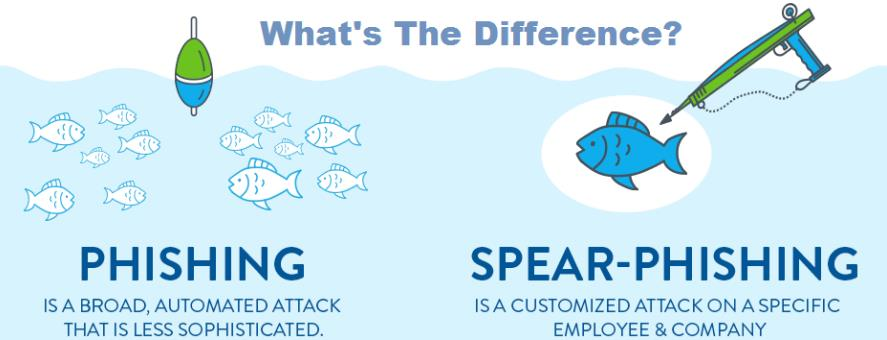

스피어피싱

특정한 개인, 혹은 회사를 대상으로 한 피싱 공격을 의미한다. 공격자가 사전에 공격 대상에 대한 정보를 수집한 후 이를 바탕으로 공격한다.

-

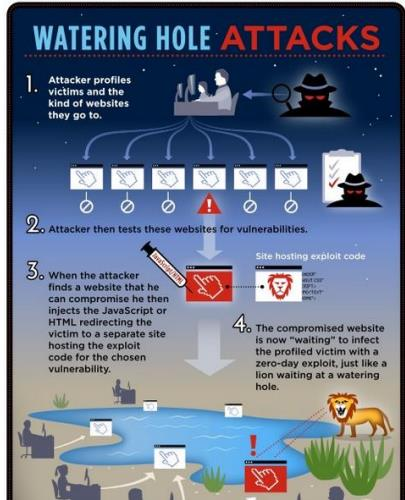

워터링 홀

공격자가 특정 대상의 정보를 수집하여 자주 방문하는 웹 사이트의 정보를 수집한 후, 웹 사이트의 취약점을 이용해 해당 사이트에 공격 코드를 삽입한다. 이후 대상이 해당 웹 사이트에 방문하면 악성코드에 감염된다.

3. 거점확보(Establish Foothold)

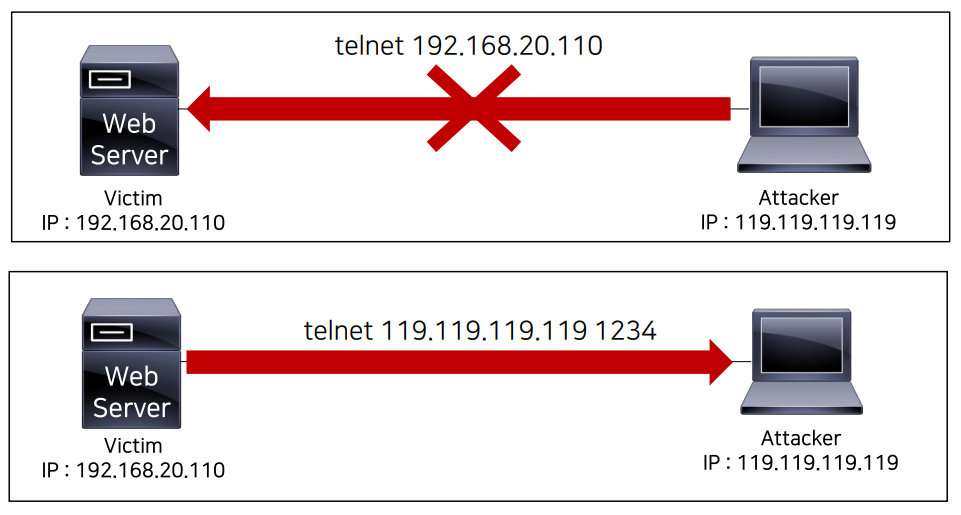

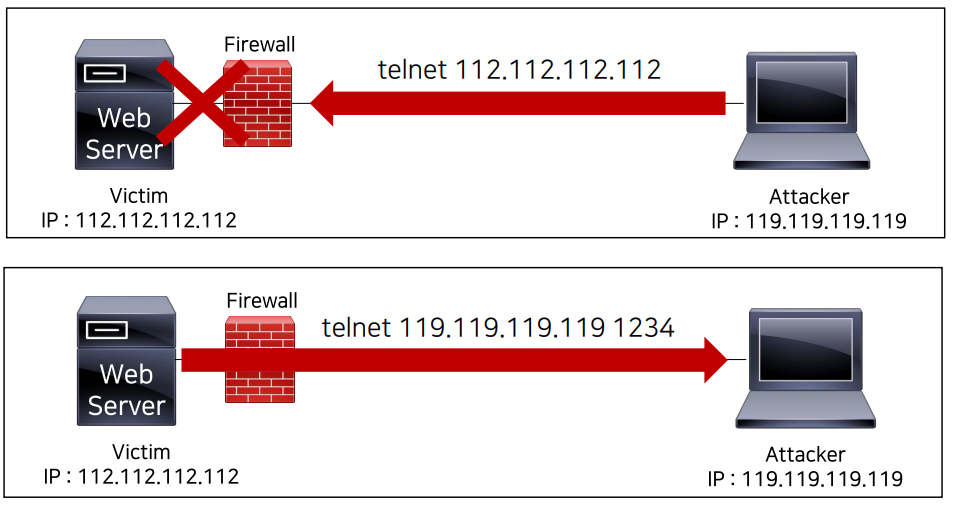

Reverse Shell: Private Network에 접속하는 경우

Reverse Shell: 방화벽에서 InBound(바깥에서 안으로 들어오는 패킷) 정책 차단

위의 두 경우에는 공격자가 피해자의 단말로 접근하기 어렵기 때문에 Reverse Shell구조로 공격한다.

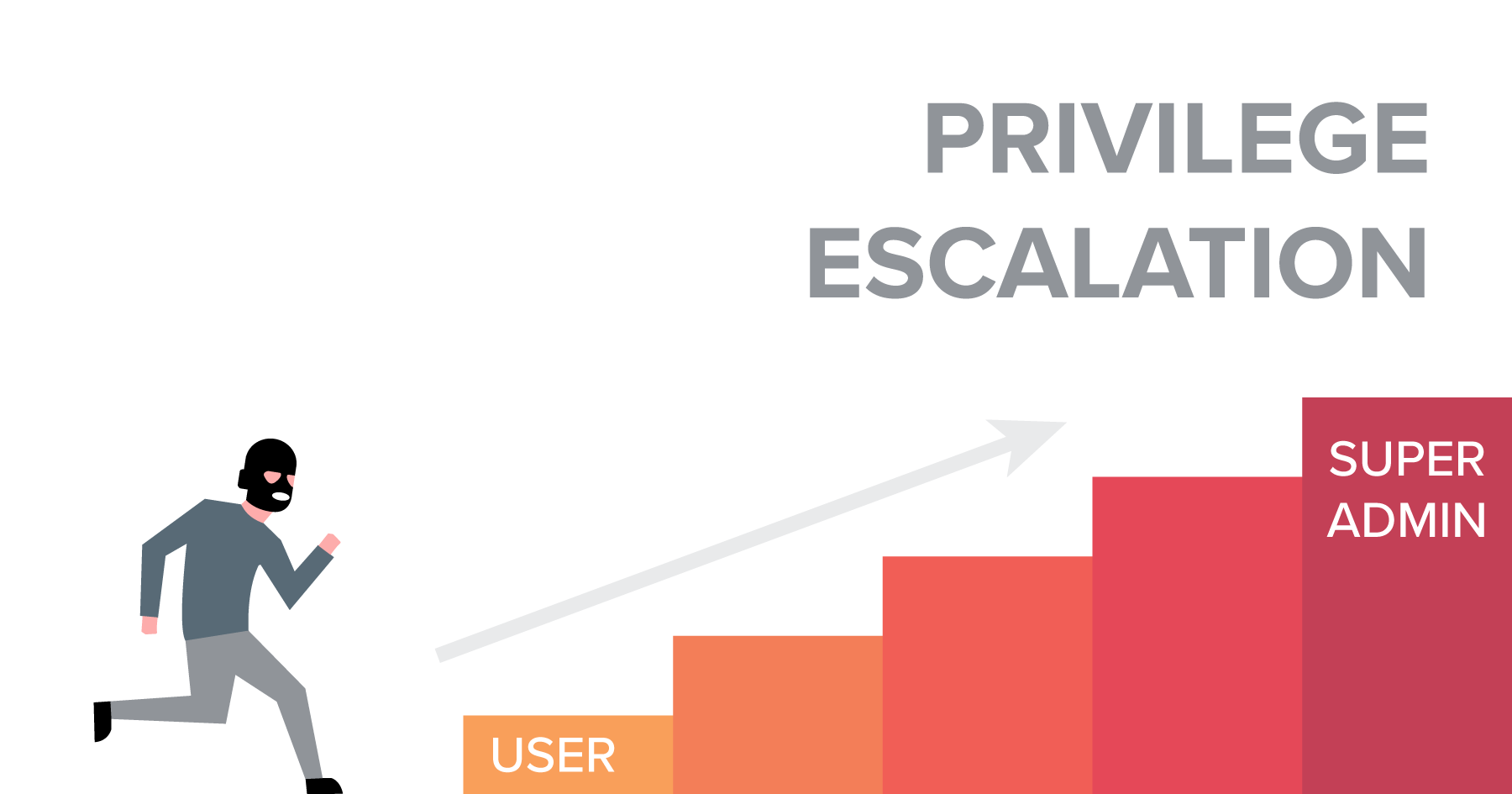

4. 권한상승(Escalate Privileges)

공격자가 성공적으로 피해자의 단말로 잠입한 이후, 목적 달성을 위해 시스템이나 애플리케이션의 취약점을 이용해서 권한을 상승시키는 행위이다.

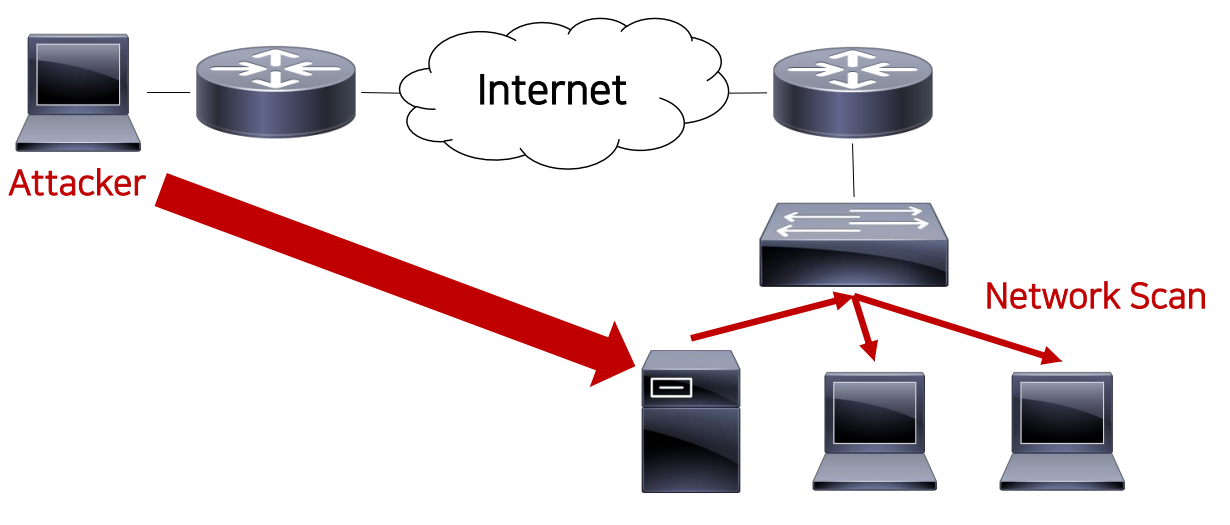

5. 내부정찰(Internal Reconnaissance)

공격자가 목적 달성을 위해 내부 네트워크나 포트등을 정찰하는 행위로, 주로 스캐닝 기법을 이용한다. ARPing등의 기법을 사용하면 전원이 켜져있는 단말을 찾아낼 수 있다.

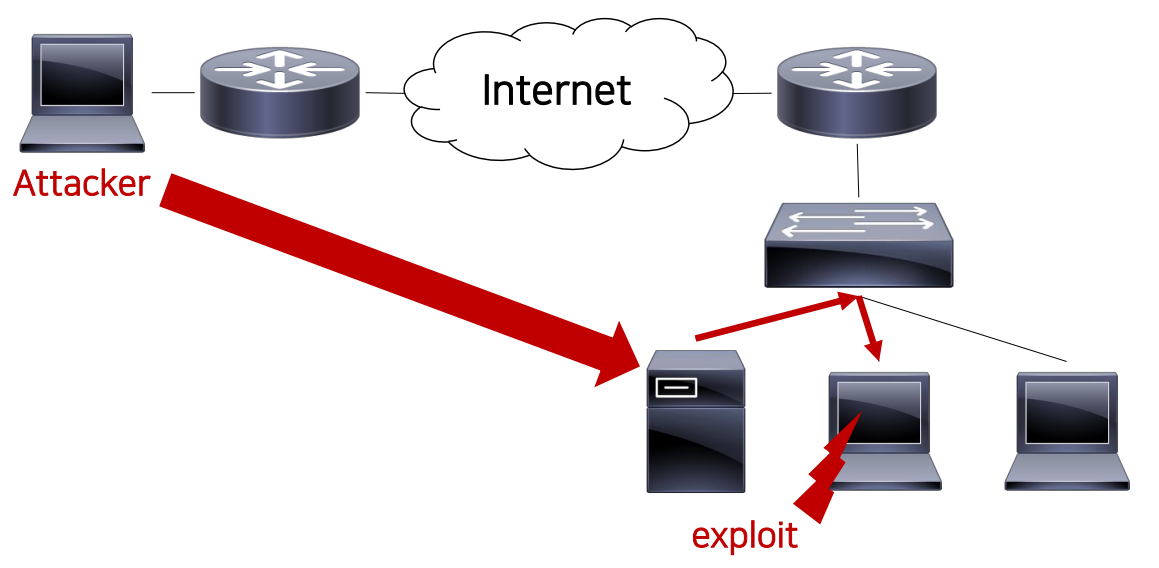

6. 내부확산(Move Laterally)

내부정찰 단계에서 정찰한 내부 네트워크를 타고 잠입하는 행위이다. 해당 시스템의 취약점을 이용해 익스플로잇하는 단계이다.

7. 연결유지(Maintain Presence)

성공적으로 침투한 이후 목적 달성을 위해 해당 단말과의 연결을 유지할 수 있도록 조치를 취한다.

8. 목적달성(Complete Mission)

최종 목적을 달성하는 단계이다.

Cyber kill chain Vs. Mitre Att&ck

Cyber Kill Chain 이란?

사이버 킬체인은 사이버 공격을 분석하기 위해 가장 널리 알려진 모델이다. 기존 군사용어인 킬체인에서 유래했으며, 발사된 미사일을 요격하는 것이 아니라 선제타격하여 미사일 발사 자체를 저지하겠다는 개념을 사이버 공간상으로 가져와 적용한 것이다. 일반적으로 다음의 다섯 단계를 거친다.

- 1단계 정찰: 공격 대상 인프라에 침투해 거점을 확보하고 오랫동안 정찰 수행

- 2단계 무기화 및 전달: 공격 목표를 달성하기 위해 정보를 수집하고 권한을 획득

- 3단계 익스플로잇/설치: 공격용 악성코드를 만들어 설치

- 4단계 명령/제어: 원격에서 명령 실행

- 5단계 행동 및 탈출: 정보유출 혹은 시스템 파괴 후 공격자는 증거 삭제

록히드마틴의 Cyber Kill Chain

Cyber Kill Chain이라는 용어는 미국 군수업체인 록히드 마틴이 최초로 사용하였다. APT공격에 대응하기 위해 제시한 모델이며 공격자가 공격 시 거쳐야 하는 단계를 7단계로 나누어 각 단계에서 공격을 탐지하고 대응하는 방어 전략이다.

Cyber Kill Chain의 한계

각 단계에 따른 공격자의 행위를 시간에 흐름에 따라 나열한 것에 불과하고, 각 단계별로 어떤 기술이 사용되고 그에 관련된 공격도구나 해킹그룹은 어떤 것들이 있는지에 대한 정보와의 연결고리가 없다. 즉, 공격자의 행동이 전술적 공격 목표와 각 행동의 연관성을 표현하고 전달하기에는 효과적이지 않다. 또한, 외부 침입자에 대한 방어를 위주로 한 전략이므로 내부에 이미 침투한 공격자나 내부자에 의한 공격 등 내부 보안에 대한 전략은 전무하다.

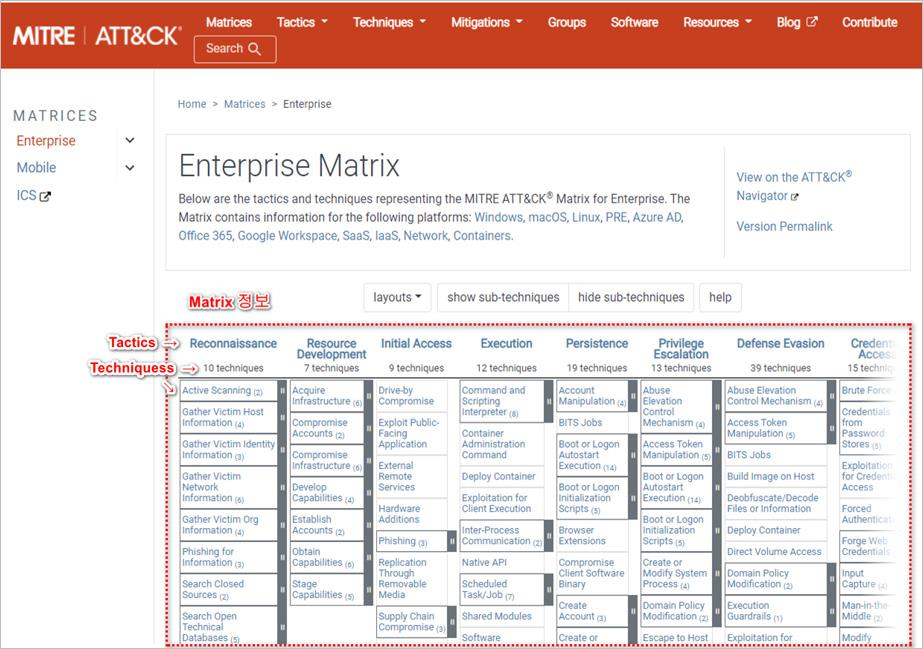

Mitre Att&CK Framework

마이터 어택은 공격자들의 최신 공격 기술 정보가 담긴 저장소로서 Att&CK는 Adversarial Tactics, and Common Knowledge의 줄임말이다. 실제 사이버 공격 사례를 관찰한 후 공격자가 사용한 악의적 행위에 대해 공격방법과 기술의 관점으로 분석하여 다양한 공격그룹의 공격기법들에 대한 정보를 분류해 목록화 해놓은 표준적인 데이터이다. 또한, 사이버 킬체인과 다르게 위협적인 전술과 기술을 체계화하였다.

Mitre Att&CK Framework 구성

- Matrices(표 정보)

- 공격 기술인 Tactic, Technique 개념과 관계를 시각화 한 것

- Tactic에는 다양한 Technique이 포함됨

- 각 Tactic은 공격 목표에 따라 다양하게 활용됨

- Tactics(공격 전술 정보)

- Tactics는 공격자의 공격 목표에 따른 행동을 나타냄

- 상황에 따른 각각의 Technique에 대한 범주역할

- 공격 목적에 따라서 지속성, 정보탐색, 실행, 파일추출 등 다양하게 분류

- Techniques(공격 기술 정보)

- 공격자가 목표에 대한 Tactic을 달성하기 위한 방법을 나타냄

- 공격자의 공격을 통해 발생하는 결과를 명시

- 앞서 분류됨 Tactic에 따라 다양한 Techniques들이 존재할 수 있음