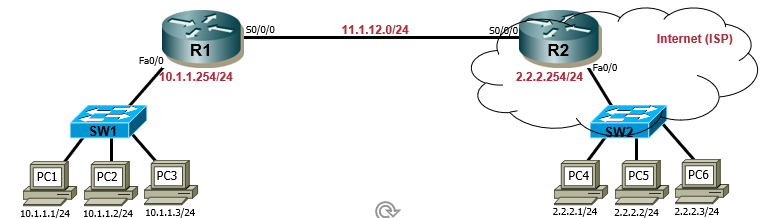

♦ LAB: NAT (NAT Address translation)

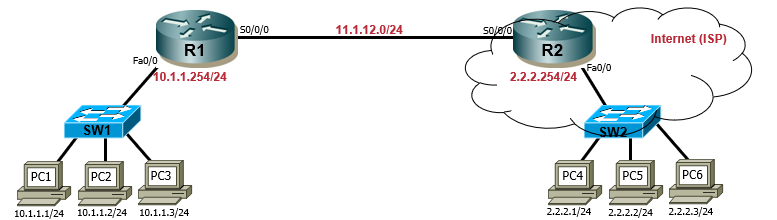

문제1. 구성도와 같이 구성하세요. OSPF를 사용하세요, 사설대역에 대해서는 Routing에 포함 하지 마세요.

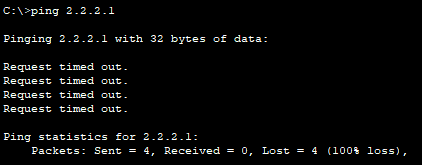

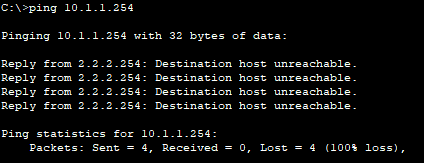

문제2. PC1에서 PC4으로 통신이 되지 않는 이유는 무엇입니까?

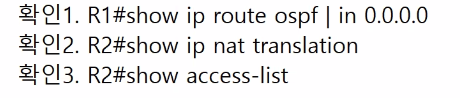

확인1.

확인2.

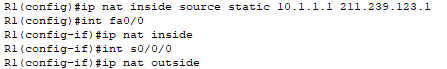

문제3. (1:1 STATIC NAT) PC1이 외부로 나가는 경우, 211.239.123.1로 변경되어 나가도록 설정 하세요.

확인1.

문제4. (1:1 STATIC NAT) PC2이 외부로 나가는 경우, 211.239.123.2로 변경되어 나가도록 설정 하세요.

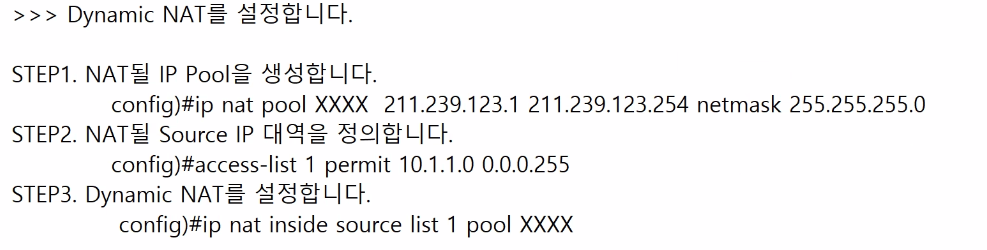

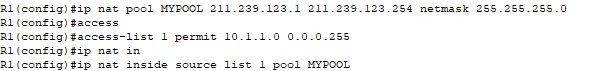

문제5. 1.1.1.0/24의 Host들이 외부로 나가는 경우, 211.239.123.1 ~ 211.239.123.254 사이의 IP로 변경되어 나가도록 설정 하세요

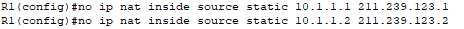

전에 설정한 NAT STATIC을 취소하고 설정한다.

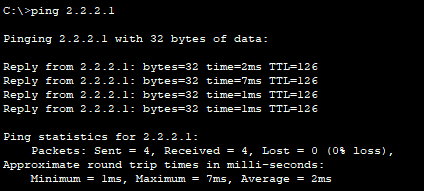

확인1. PC1, PC2, PC3에서 외부와 통신이 되는 것을 확인한다.

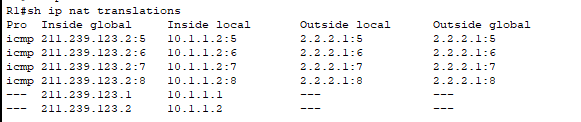

확인2.

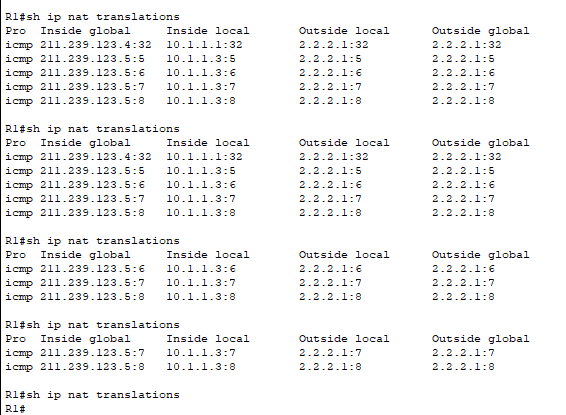

삭제되는 것 확인

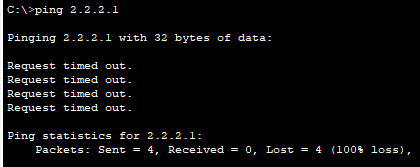

확인3. R1#clear ip nat translation 로 삭제 가능하다.

-> 강제로 삭제 시 패킷이 나갔다가 돌아오지 못함.*

문제6. 현재 상황에서, PC1은 우리 회사의 Web Server입니다.

외부에서 PC1로 접속이 되도록 PC1에 대해서만 STATIC으로 처리해 주세요

(외부에서 Homepage로는 접속이 되야 하기 때문 입니다.)

외부에 우리 회사 홈페이지는 211.239.123.253으로 알려(DNS에 등록) 줬습니다.

R1(config)#ip nat inside source static 10.1.1.3 211.239.123.253

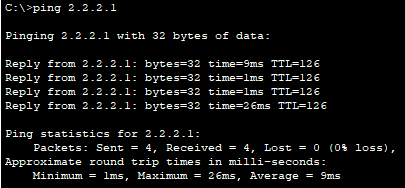

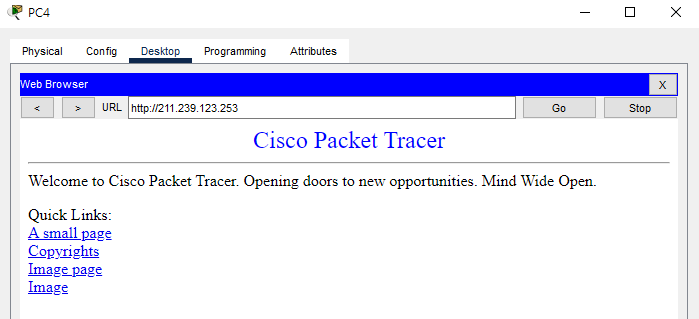

확인1. PC4에서 http://211.239.123.253 로 접속하면, PC3(SERVER)으로 접속된다.

-> 외부에서 내부로 들어오려고 1 : 1 NAT 처리를 한다.

확인2. 1 : 1 STATIC NAT를 사용하는 이유를 확인한다.

- IP를 절약하는 효과가 없다. 내부 NETWORK를 보호하는 효과 X

- 사용하는 이유는 사설을 이용하고 있는 내부 NETWORK로 통신을 해야하는 경우

EX) 우리회사 홈페이지

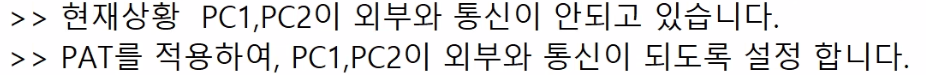

♦ LAB: PAT (PAT Address translation)

문제1. PAT의 동작 방식은 무엇입니까?

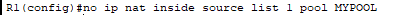

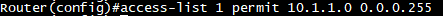

- 사전작업

: R1의 Dynamic NAT를 삭제한다.

R1(config)#no ip nat inside source list 1 pool XXX xxx= 설정 이름

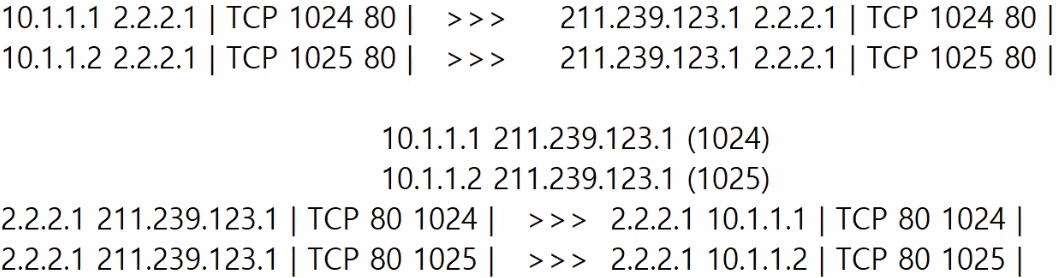

문제2. 10.1.1.0/24의 host들은 외부로 나가는 경우, 모두 R1의 S0/0/0(11.1.12.1)로 PAT되도록 설정 하세요.

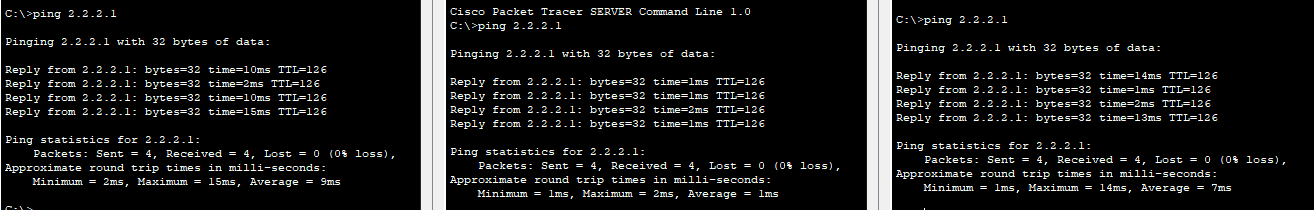

확인1. PC1, PC2에서 ping 2.2.2.1로 통신이 되는 것을 확인한다.

PC3(SERVER = 1 : 1 NAT) 제외하고 통신이 불가하다.

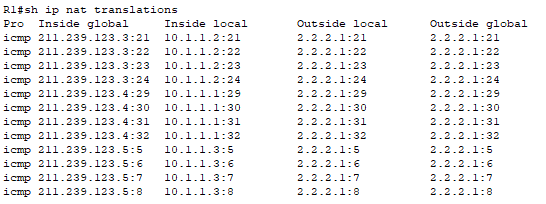

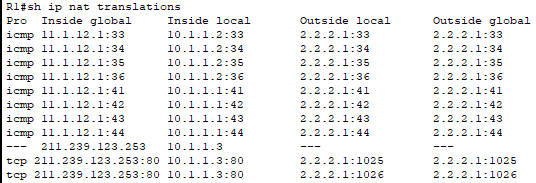

확인2. R1#show ip nat translations로 보면 NAT와 다르게 Port까지 기록되는 것을 확인한다.

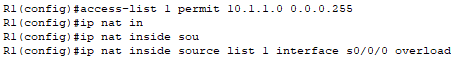

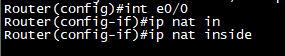

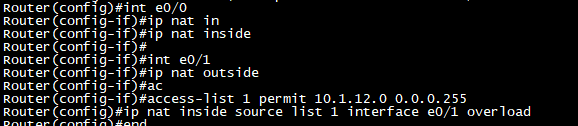

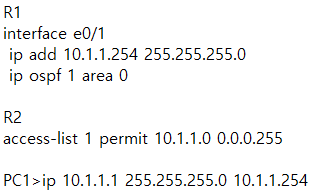

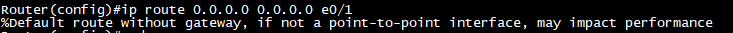

PAT 설정

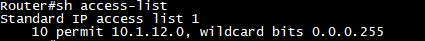

R1(config)#access-list 1 permit 10.1.1.0 0.0.0.255

R1(config)#ip nat inside source list 1 interface s0/0/0 overload

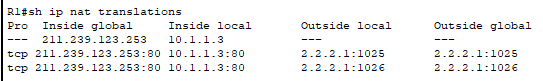

R1#show ip nat translations

server 설정이 다음과 같이 확인되어 테이블이 지워지지 않는다.

문제3. 외부에서 내부로 들어 오는 방법은 무엇입니까?

PC4에서 PC1으로 통신이 불가능하다.

- 1 : 1 STATIC NAT를 설정해야 외부에서 접속이 가능합니다.

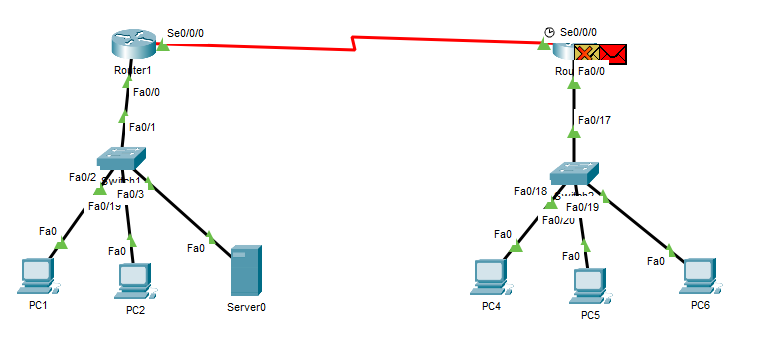

♦ LAB14: OSPF Default Route

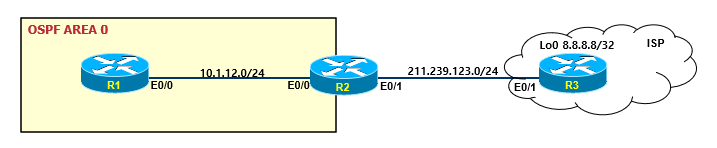

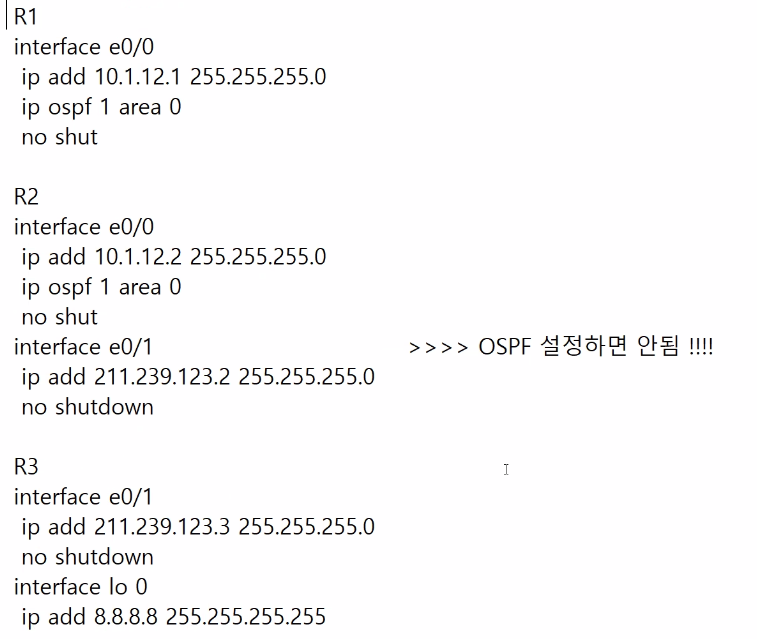

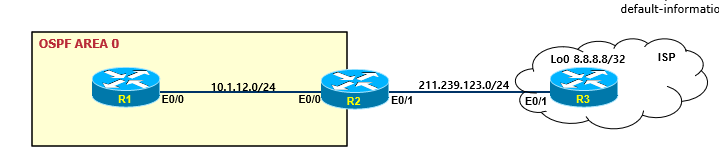

문제1. 구성도와 같이 구성하세요.

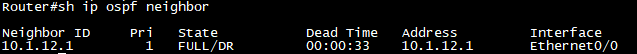

확인1. R2에서 show ip ospf neighbor로 R1과 OSPF Neighbor를 확인합니다.

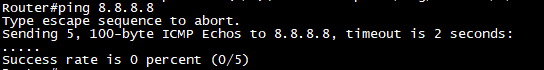

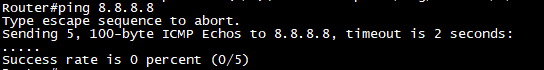

확인2. R2에서 ping 8.8.8.8로 통신이 되는것을 확인합니다.

문제2. 현재 상황에서, R1에서 8.8.8.8로 통신이안되는 이유를 확인하고, 통신이 되도록 설정합니다.

이유1. R1에서 8.8.8.8/32에 대한 경로를 알지못함

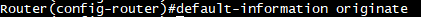

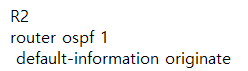

해결 방법으로, R2가 OSPF로 Default Route를 전파합니다.

확인1. R1에서 show ip route ospf로 보면 default route가 자동으로 생성되어 있음

이유2. R1은 사설 IP를 사용하기 때문에 인터넷으로 나갔다가 돌아오지 못함

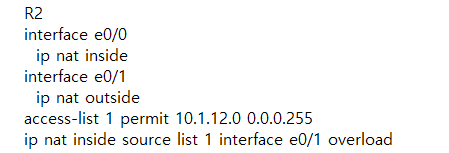

해결 방법으로, R2에 PAT를 설정해야 합니다.

-> 무거운 일이라 오래걸린다.

모든설정이 완료되면, R1#ping 8.8.8.8로 통신이 되는것을 확인합니다.

문제3. PC1에 IP 10.1.1.1을 설정하고, PC1에서도 8.8.8.8로 PING이 되도록 설정을 추가합니다.

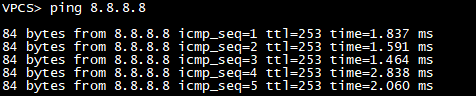

확인1 PC1>ping 8.8.8.8로 통신이 되는것을 확인합니다.

♦ LAB15: OSPF BASIC Configuration

문제1. 구성도와 같이 구성하세요.

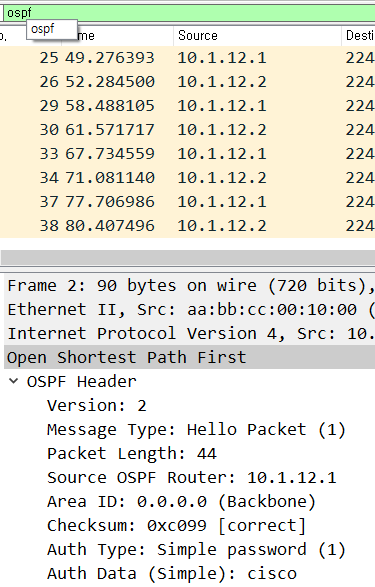

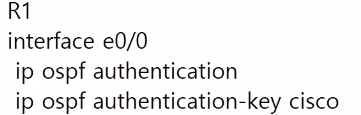

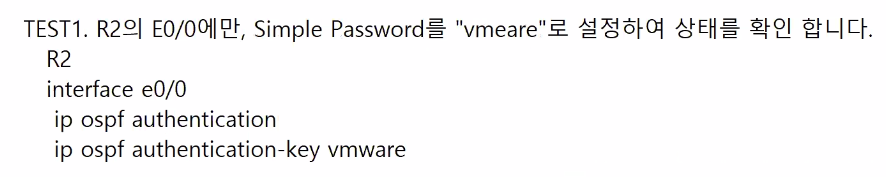

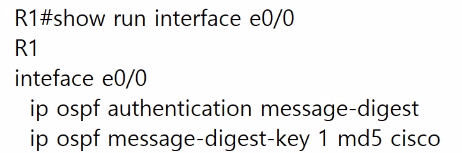

문제2. R1,R2의 E0/0에 simple password방식으로 인증을 적용하세요.

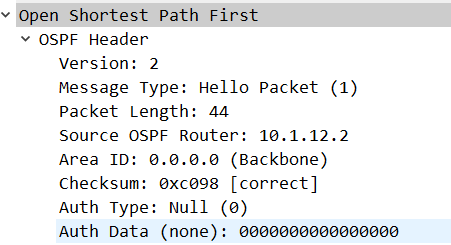

Wireshark로 OSPF Packet의 Header에 인증이 적용된 것을 확인 하세요.

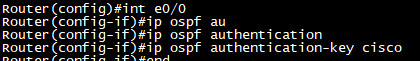

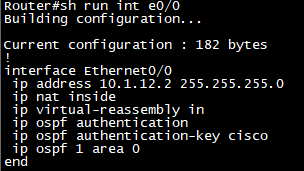

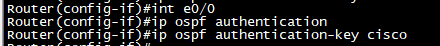

Test1. R1의 E0/0에 Simple Password를 설정하여 R1, R2 간에 Neighbor가 Down되는 것을 확인한다.

확인0. R1,R2간에 OSPF Neighbor가 Down되는것을 확인합니다.

확인1. R1 E0/0을 capture하여, Password를 확인합니다.

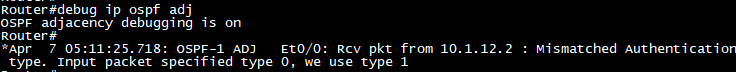

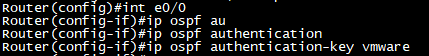

확인2. R1 #debug ip ospf adj

*Apr 7 05:11:04.173: OSPF-1 ADJ Et0/0: Rcv pkt from 10.1.21.2 :

Mismatched Authentication type. Input packet specified type 0, we use type 1

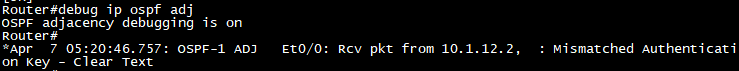

확인2. Password를 cisco로 변경하여, Neighbor가 성립되도록 설정한다.

복사 붙여넣기 한다.

확인3. #un all로 debug를 종료한다.

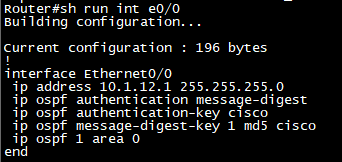

문제3. R1,R2의 S2/0에 md5 방식으로 인증을 적용하세요.

key = 1 password = cisco

Wireshark로 OSPF Packet의 Header에 인증이 적용된 것을 확인 하세요.

확인1. R1, R2 간에 Authentication Type이 상이하여 Neighbor가 성립되지 않는다.

R2에서 MD5로 변경 후, Neighbor가 성립하는 것을 확인한다.