IAM 보안 자격 증명

- MFA: 로그인할 때 두 개 이상의 인증 방법 사용

나는 인증 방법을 휴대폰 앱으로 설정했다 (Google Authenticator앱 설치, otp같다)

액세스 키 ID, 액세스 키 설정

default 값 설정

aws configure set aws_access_key_id [ACCESS KEY ID]aws configure set aws_secret_access_key [SECRET ACCESS KEY]aws configure set default.region [REGION_NAME] ex) ap-northeast-2

적용 내용 확인

aws configure list: 현재 사용 중인 프로파일, 해당 프로파일에서 사용 중인 설정 값을 조회

aws sts get-caller-identity: AWS CLI에서 현재 인증된 사용자의 정보를 조회하는 명령어

SSM을 통해 Path로 정보 조회하기

aws ssm get-parameters-by-path --path [PATH] --query [QUERY] --output [OUTPUT]

SSM의 특정 경로의 매개변수들을 조회

aws ssm get-parameter --path [PATH] --query [QUERY] --output [OUTPUT]

SSM의 특정 경로의 매개변수를 조회

- query : JMESPath 쿼리로 조회 결과의 필드 필터링

-JMESPath: JSON 문서에서 데이터를 추출하고 변환하는데 사용되는 쿼리 언어

- output: 조회 결과의 출력 형식을 설정할 수 있음 (json, text, table, yaml)

AWS CLI에 액세스 시 임시 보안 자격 증명 발급

aws sts get-session-token

위 정보를 사용하여 아래 내용을 입력하여 임시 보안 자격 설정

aws configure set aws_access_key_id <AccessKeyId>aws configure set aws_secret_access_key <SecretAccessKey>aws configure set aws_session_token <SessionToken>

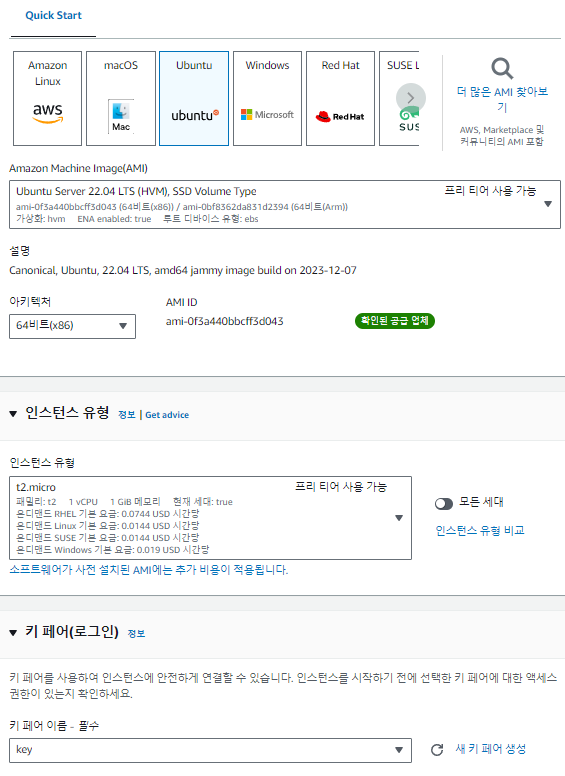

EC2 인스턴스 만들기

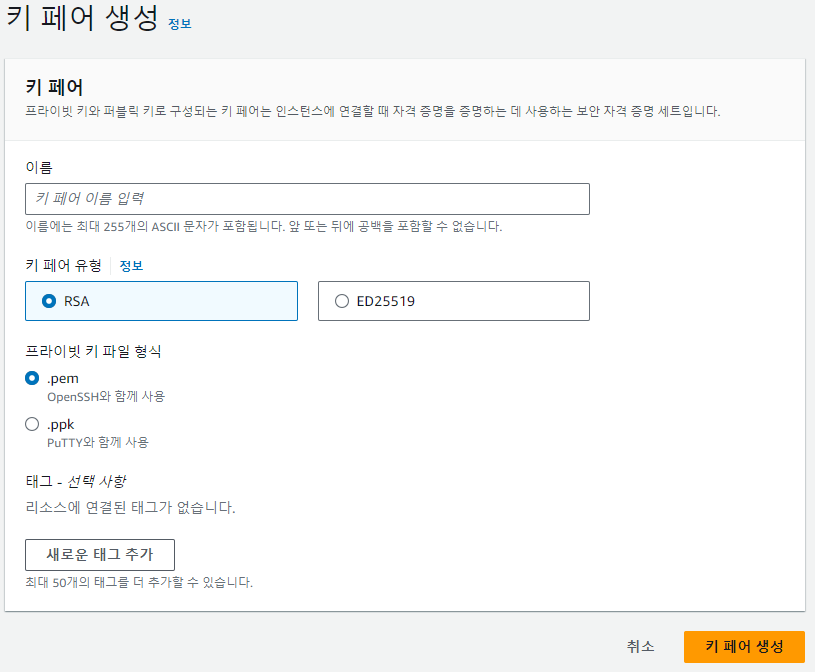

검색창에서 EC2검색 → 인스턴스 시작 → 이름 설정→ Ubuntu → ami 설정 → 인스턴스 유형 설정 → 키 페어 설정

키페어 생성

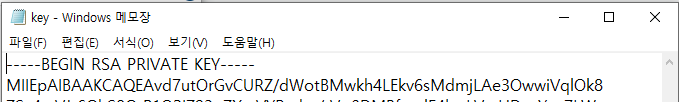

메모장을 열어보면 이렇다

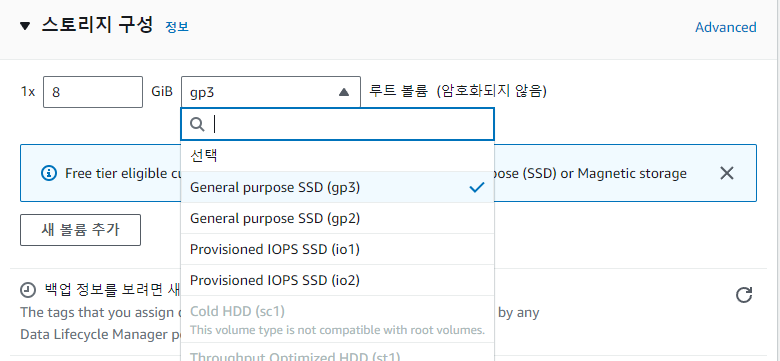

스토리지 구성: EC2 생성 시 EBS스토리지 구성

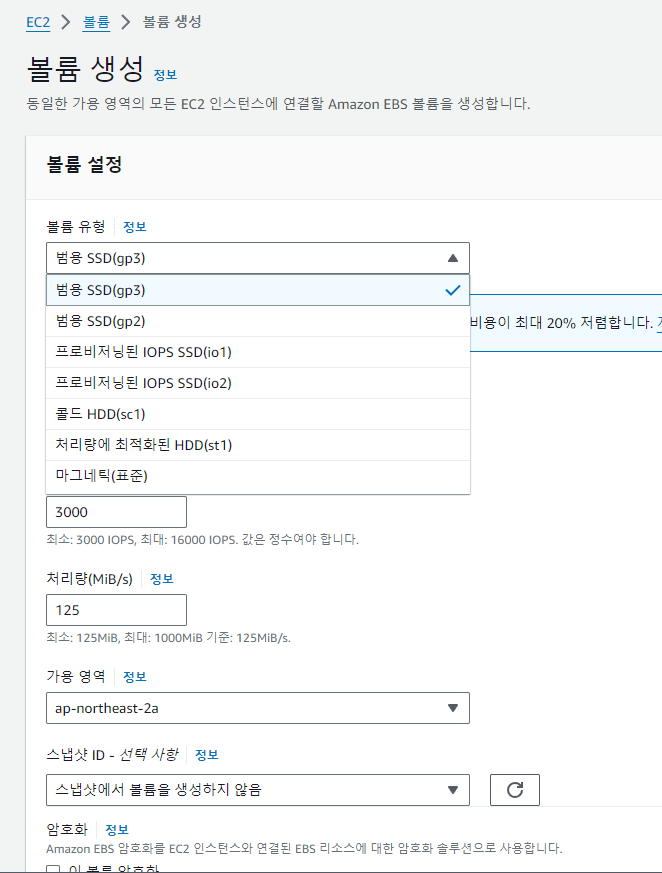

EC2 볼륨 생성

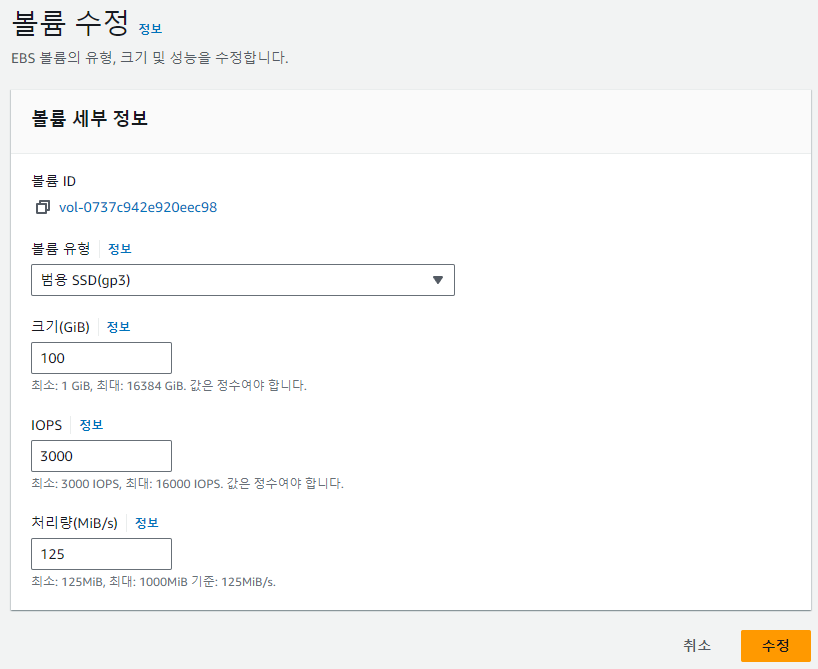

볼륨 수정도 가능

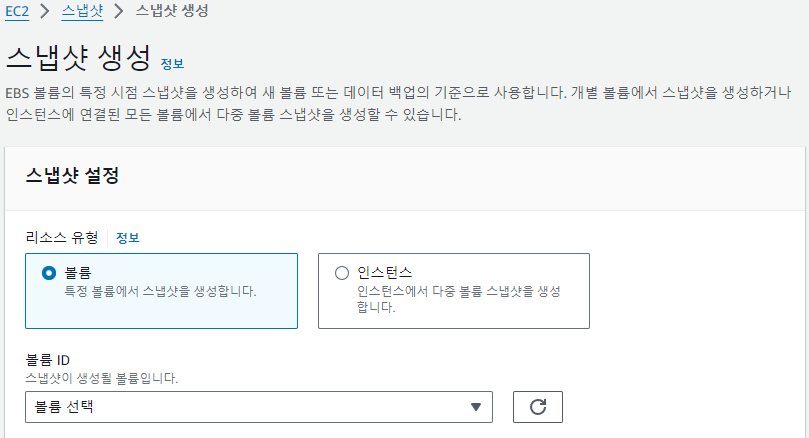

스냅샷 생성

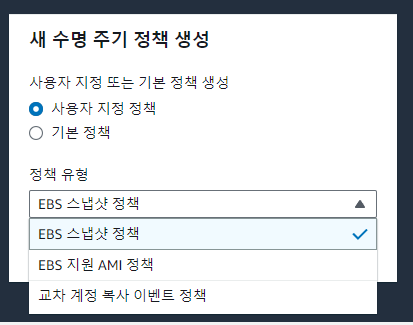

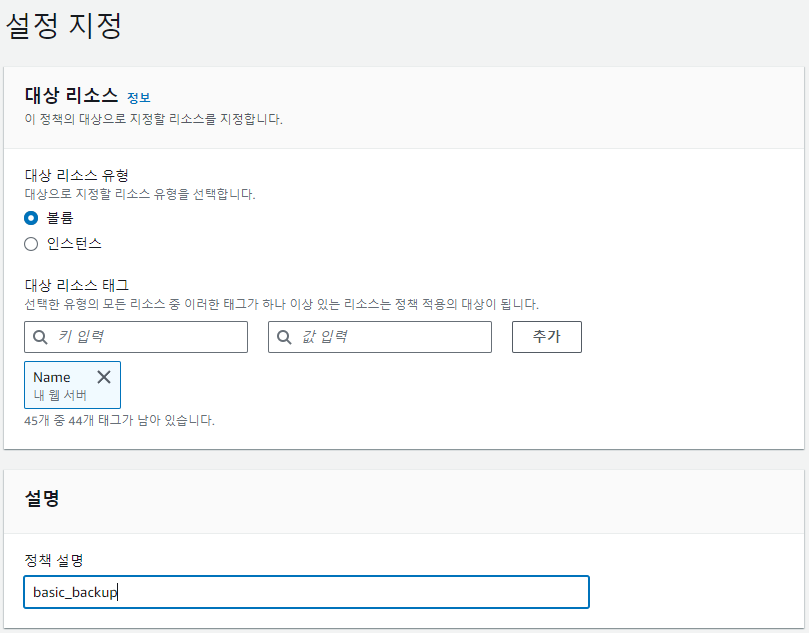

수명 주기 정책 생성

정책 유형 선택

다음에 설정 지정

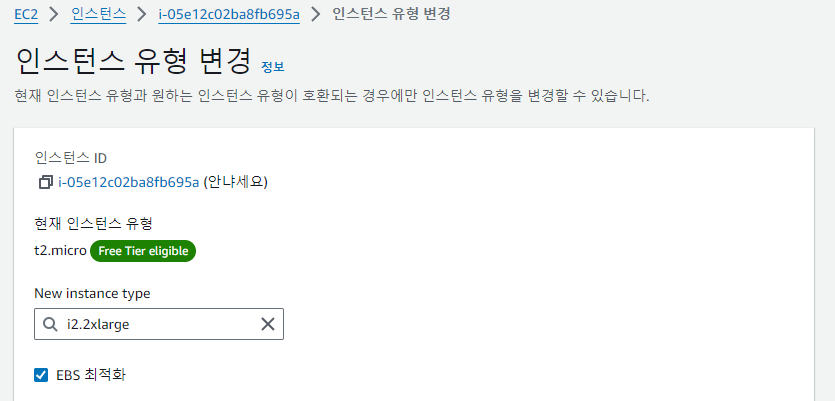

EBS 최적화

EBS 최적화를 지원하는 유형 중에는 기본적으로 활성화되는 유형과 활성화되지 않는 인스턴스 유형이 있음

기존 인스턴스 = 인스턴스 중지 → 작업 → 인스턴스 설정 → 인스턴스 유형 변경

과제

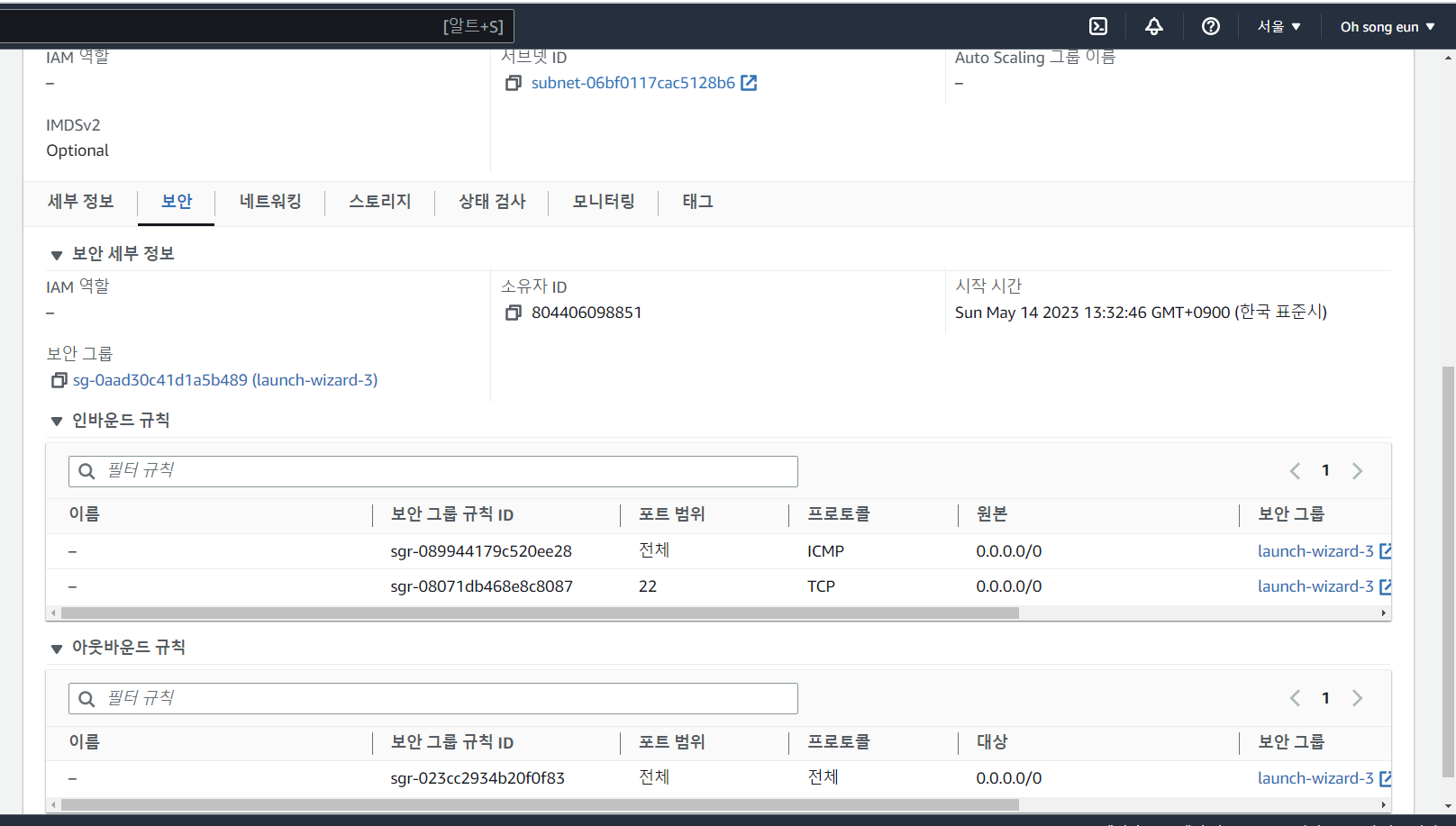

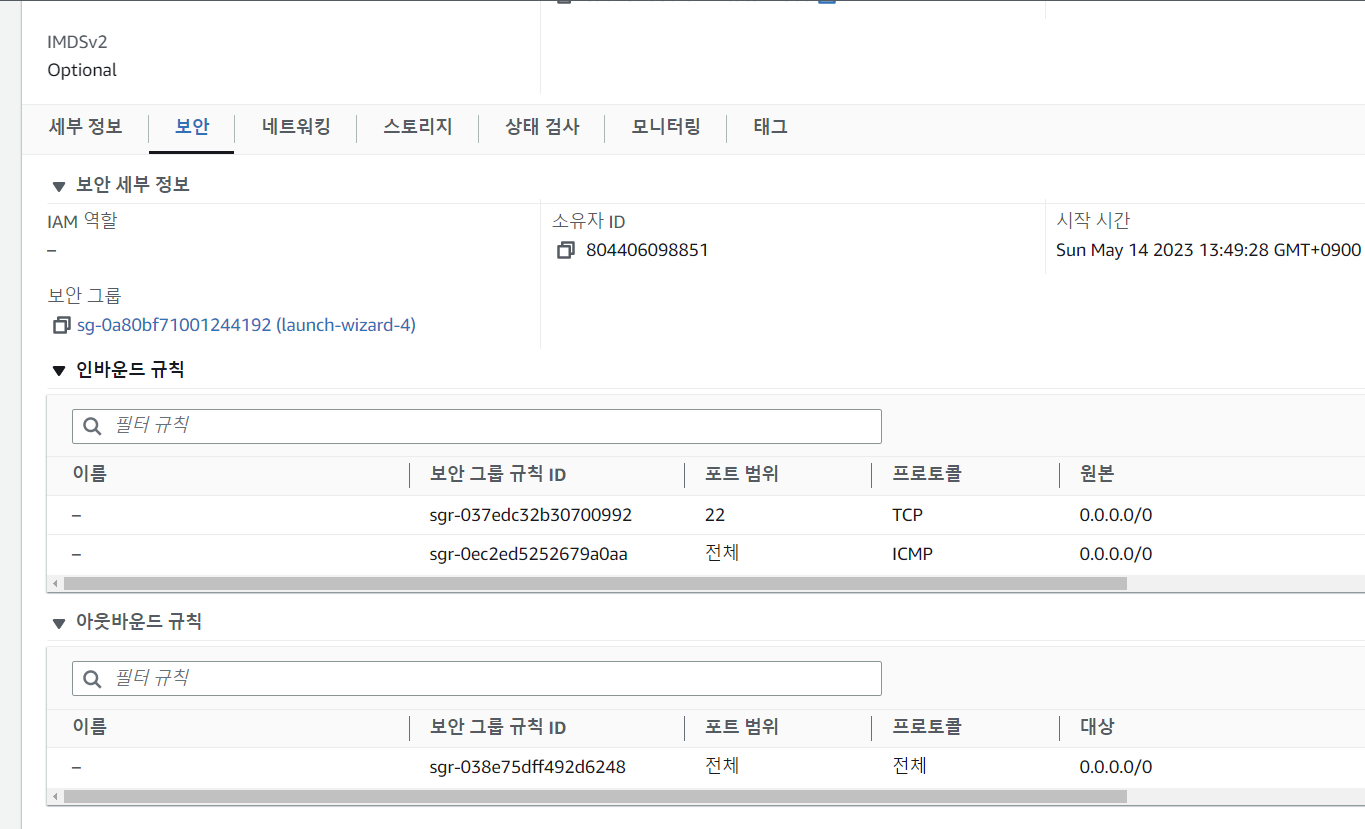

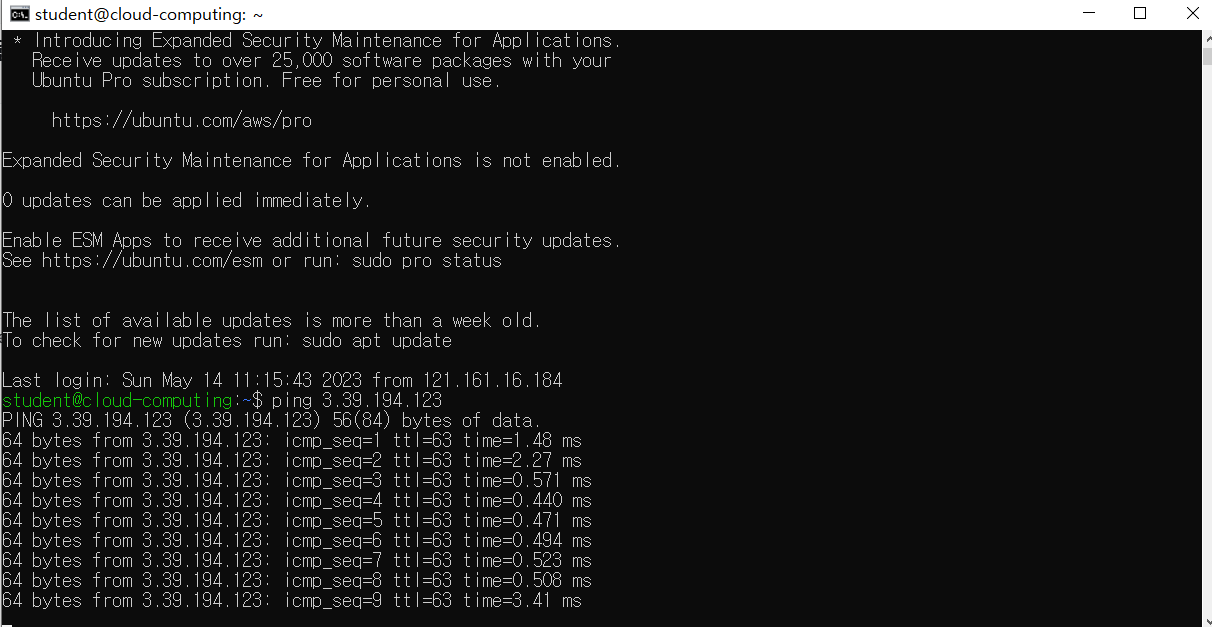

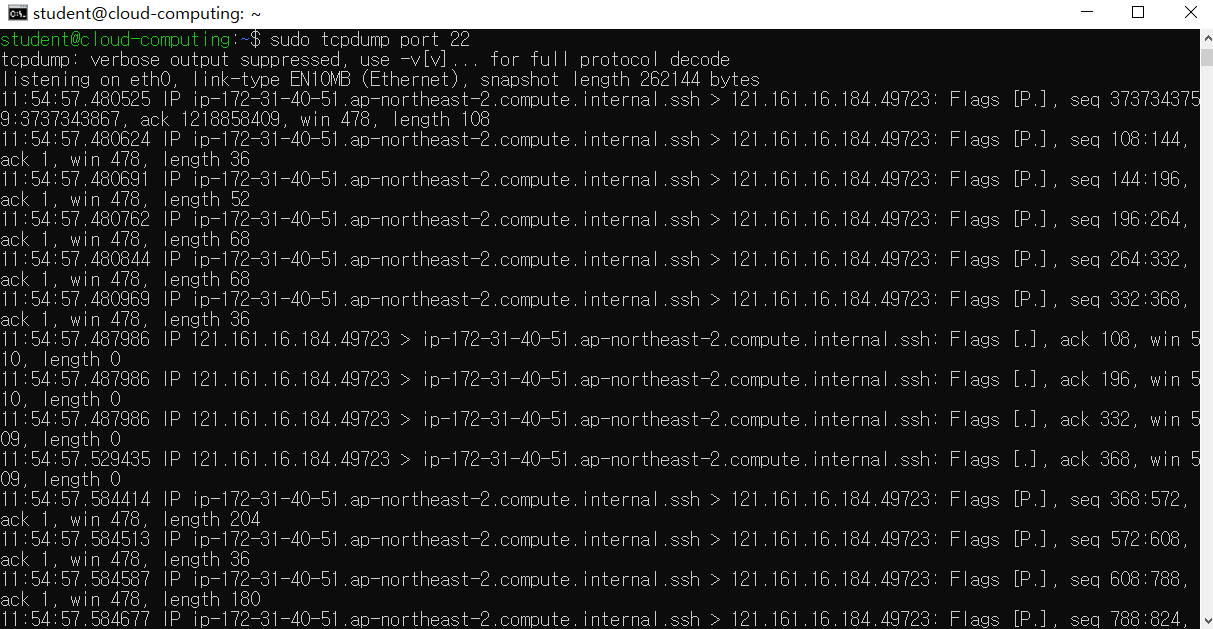

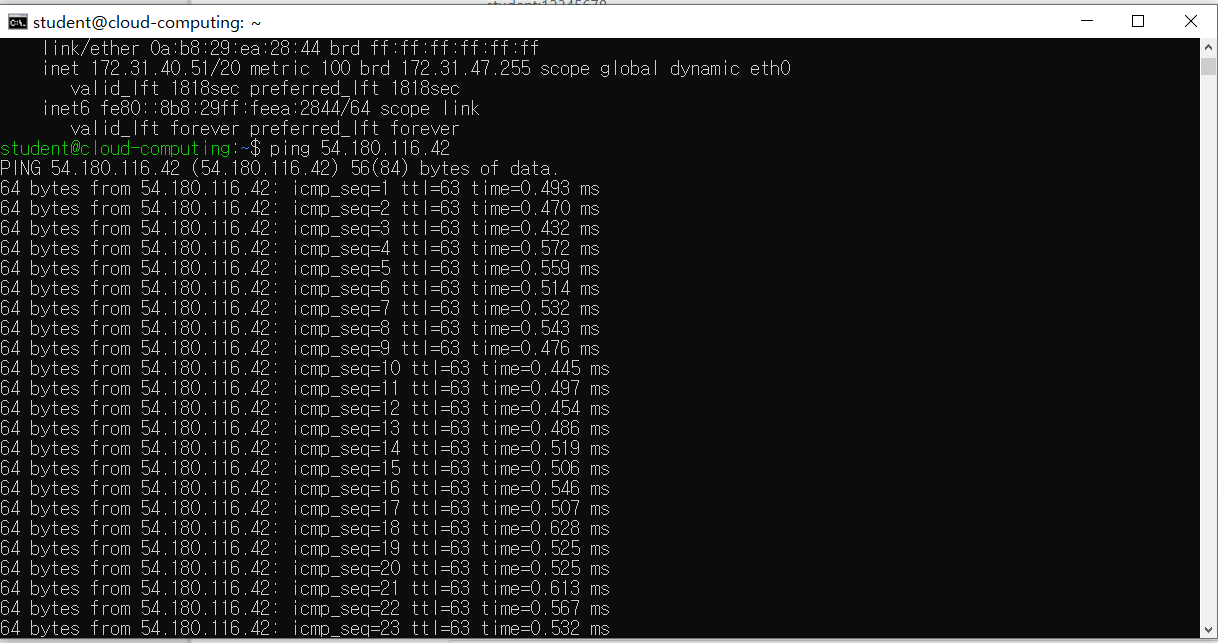

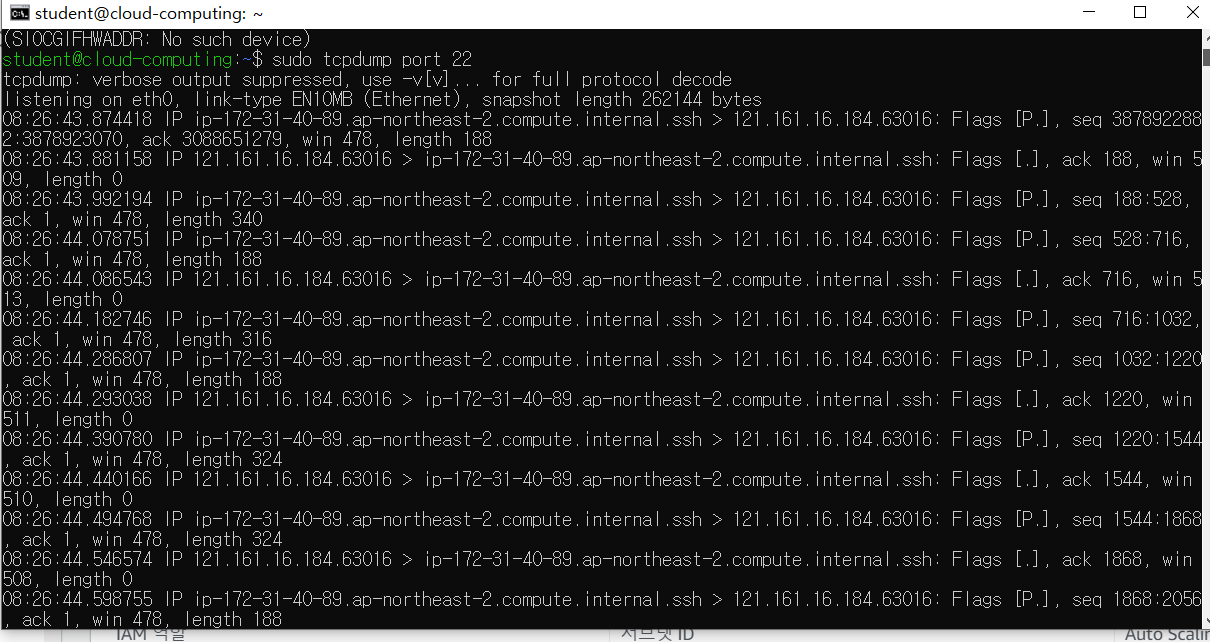

Ping(ICMP 프로토콜) + tcpdump로 통신 체크

보안그룹의 인바운드 규칙에 ICMP 허용 추가 필요

보안 그룹 생성

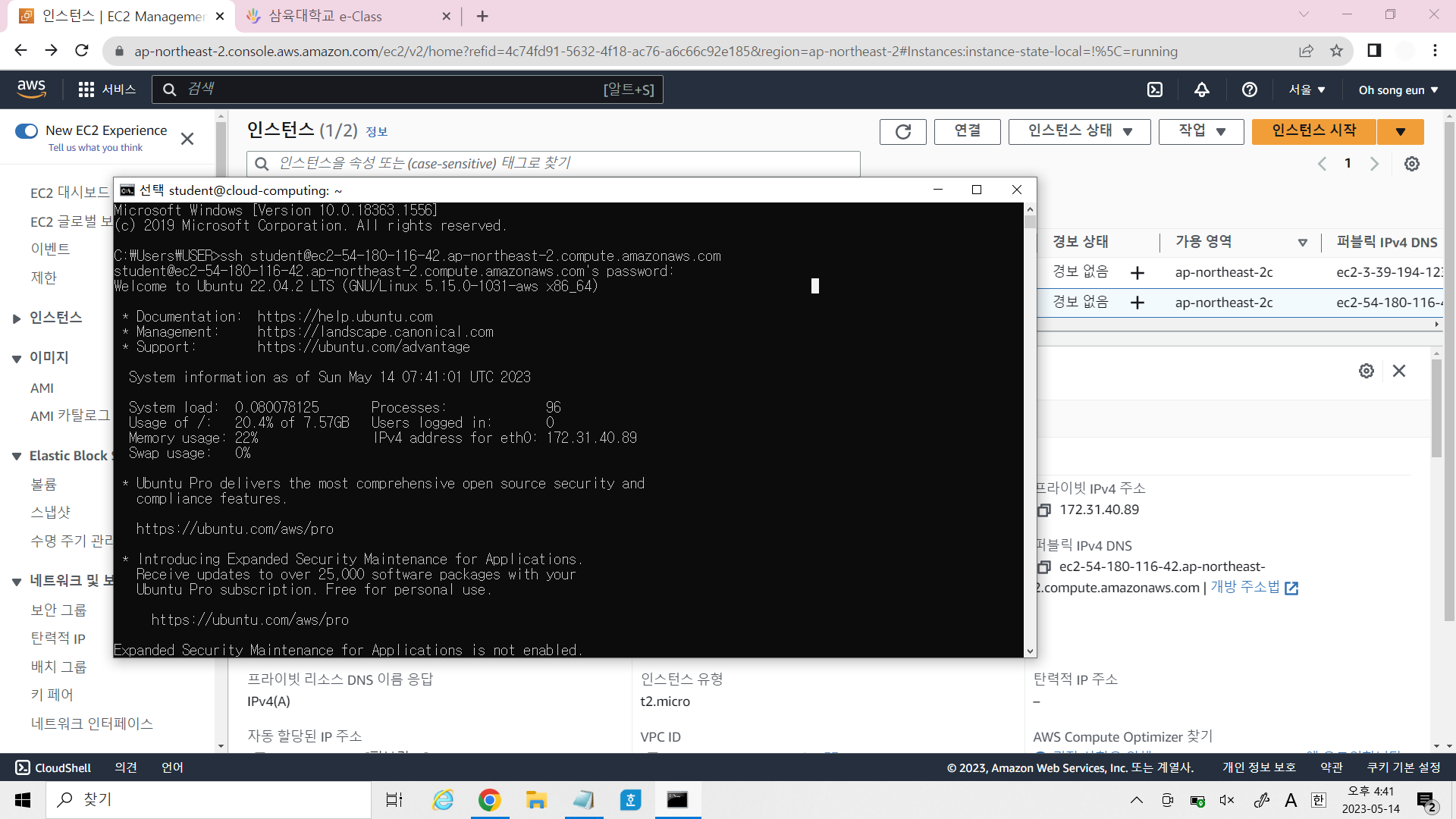

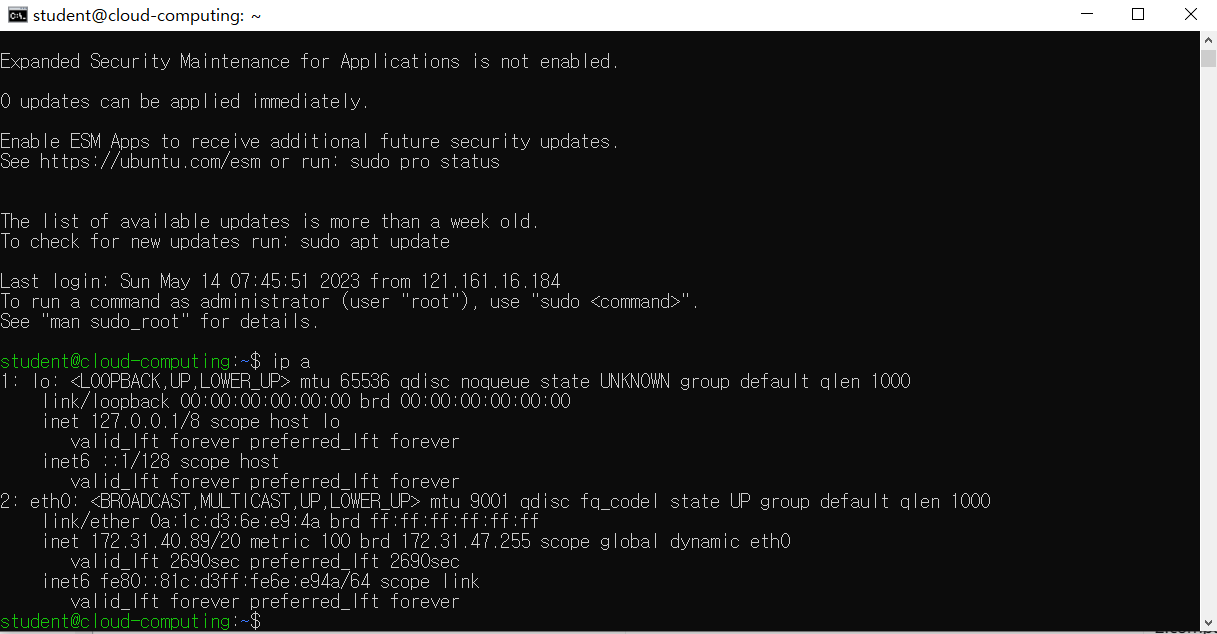

인스턴스명: 과제1

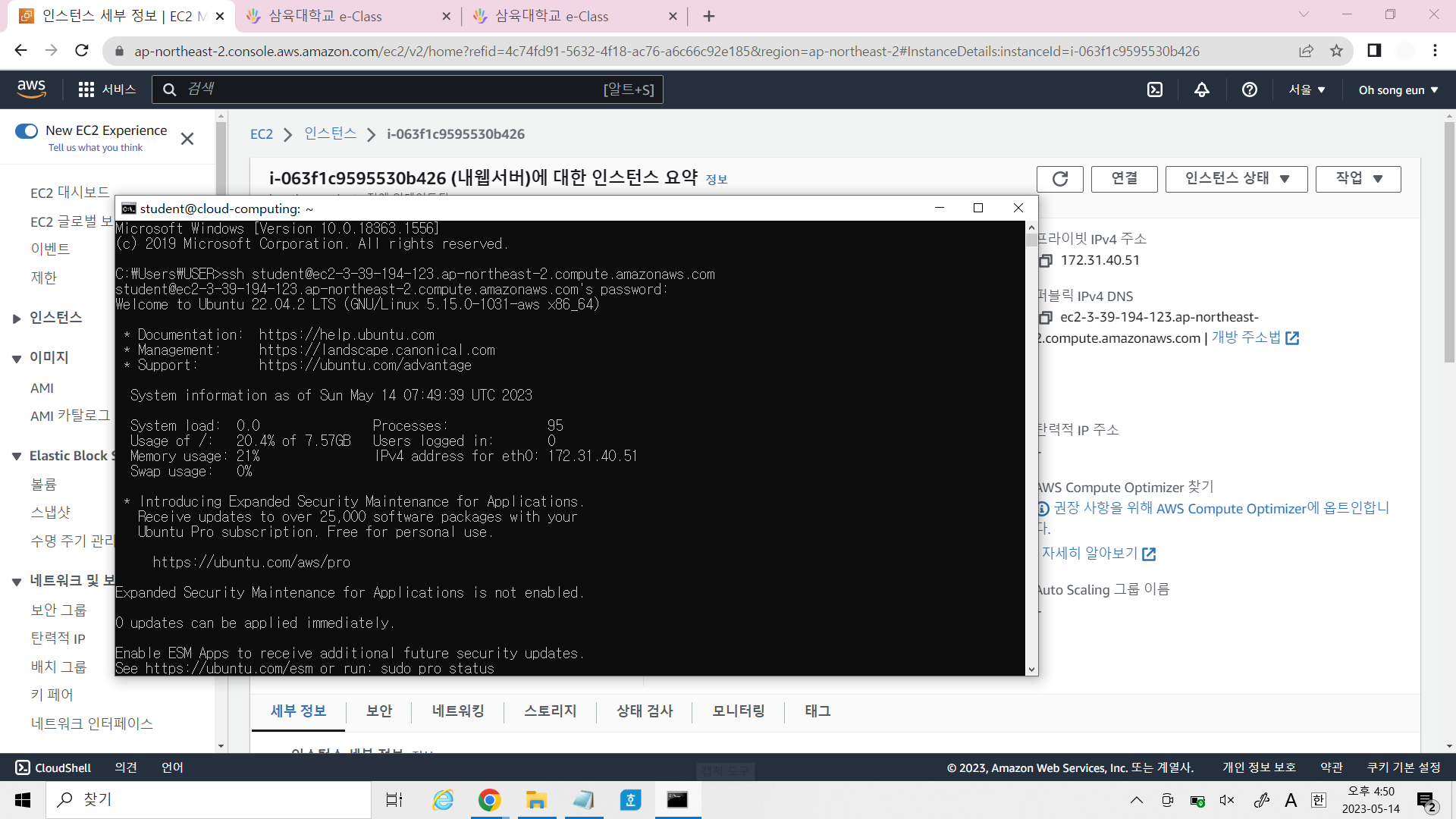

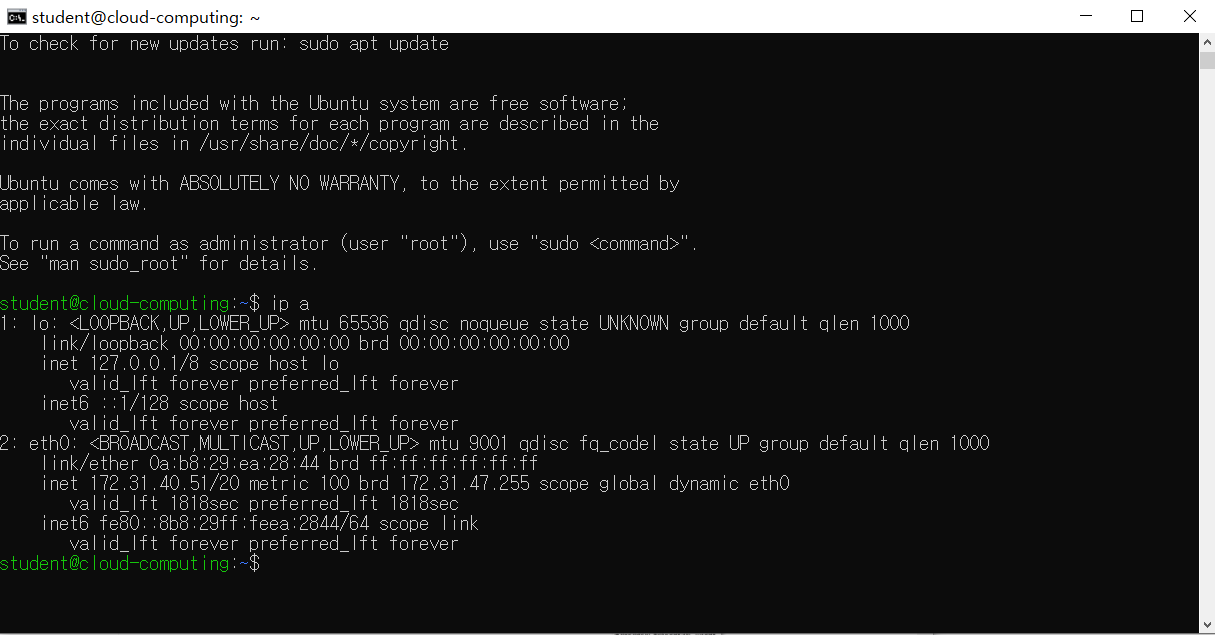

인스턴스명: 내웹서버

인스턴스명: 과제1

인스턴스명: 내웹서버

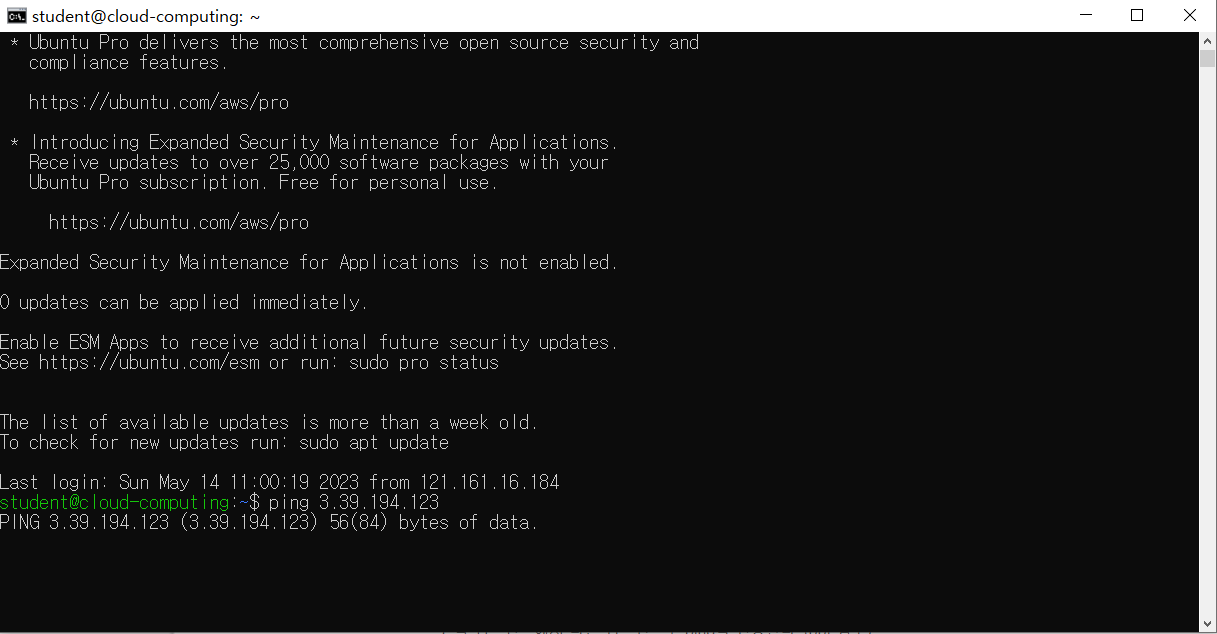

“내웹서버”로 보내는 것

“과제1” 로 보내는 것

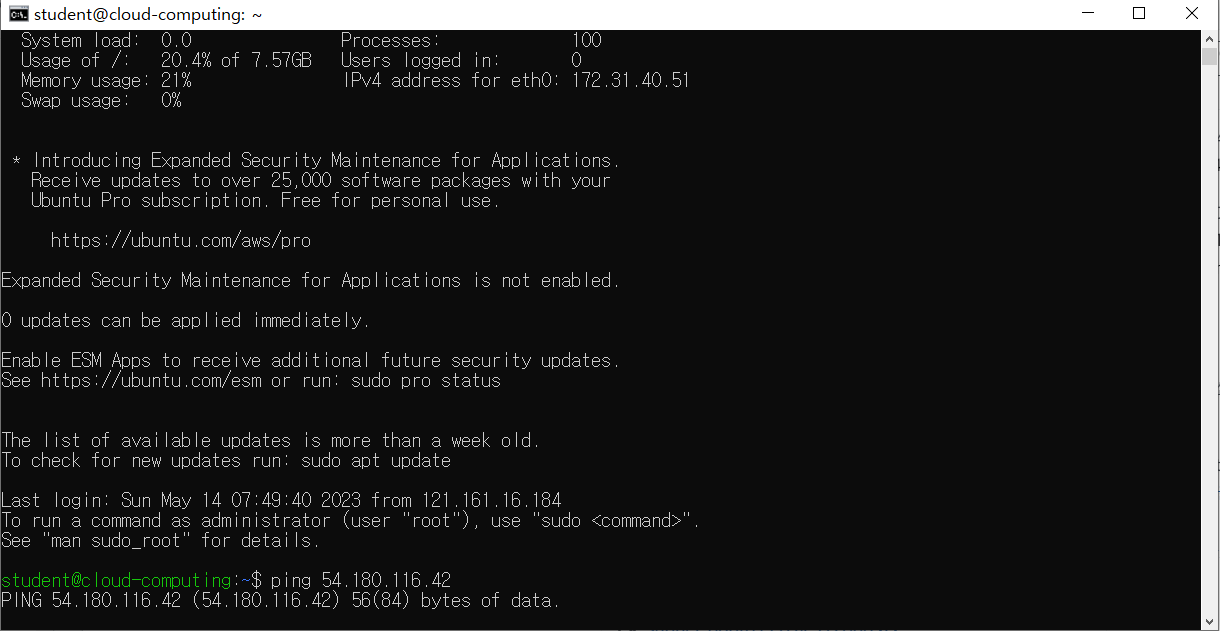

“과제1”에서 “내웹서버”로 보내기

“내웹서버”에서 “과제”로 보내기

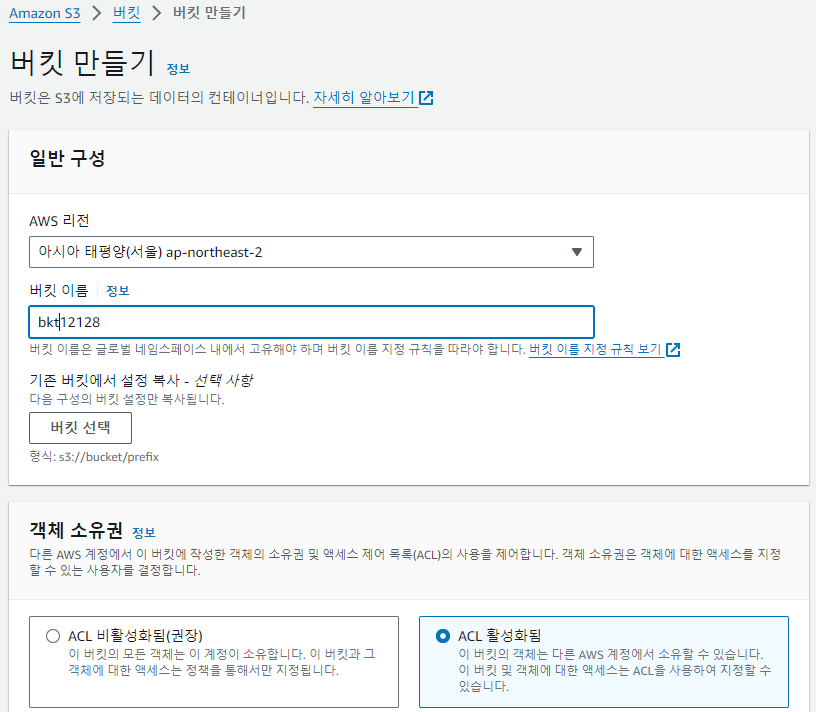

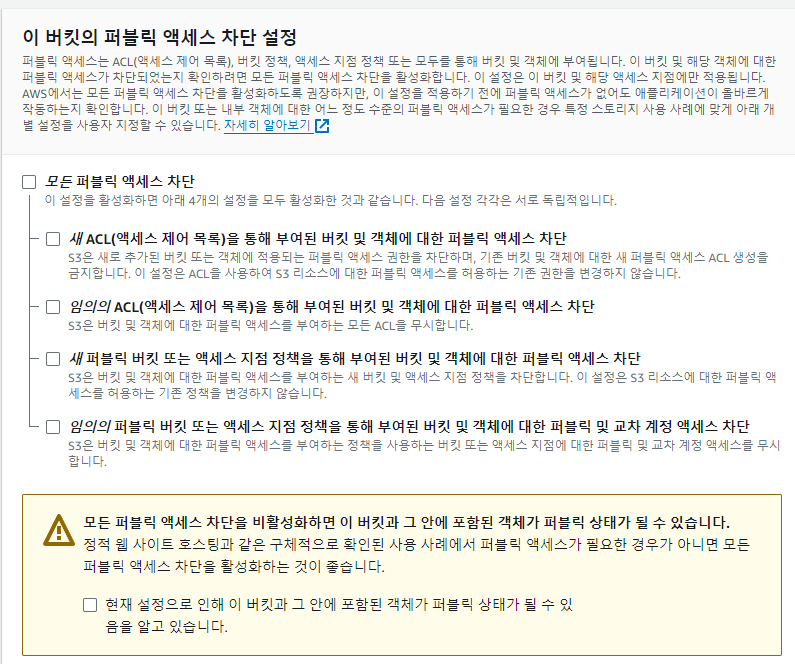

S3 만들기

ACL활성화 설정 후 ACL적용 가능

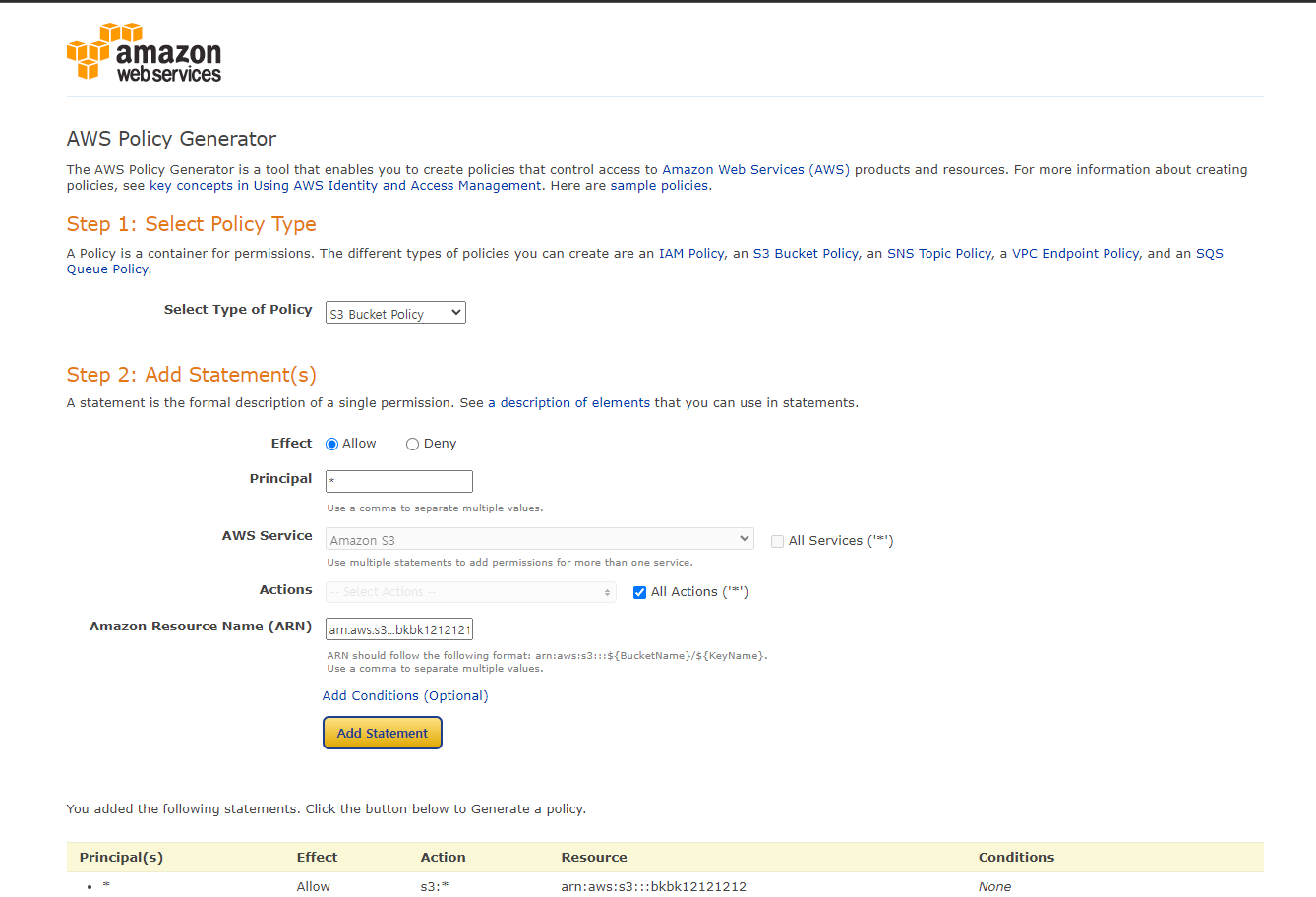

버킷 정책 편집 → 정책 생성기 클릭

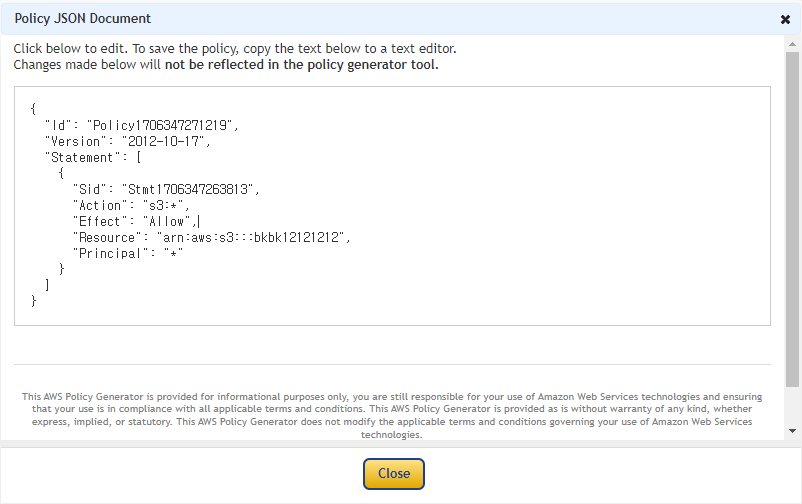

JSON포멧의 버킷 정책

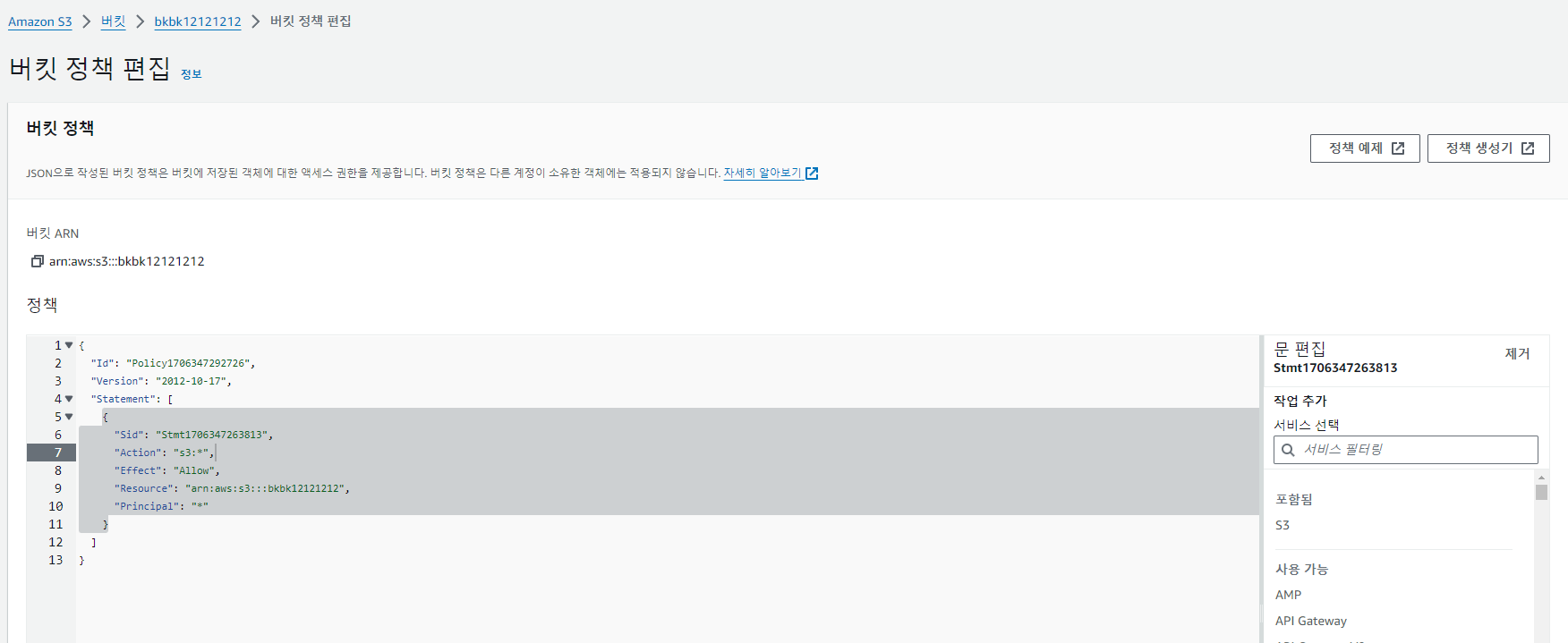

버킷 정책 복사 붙여넣기

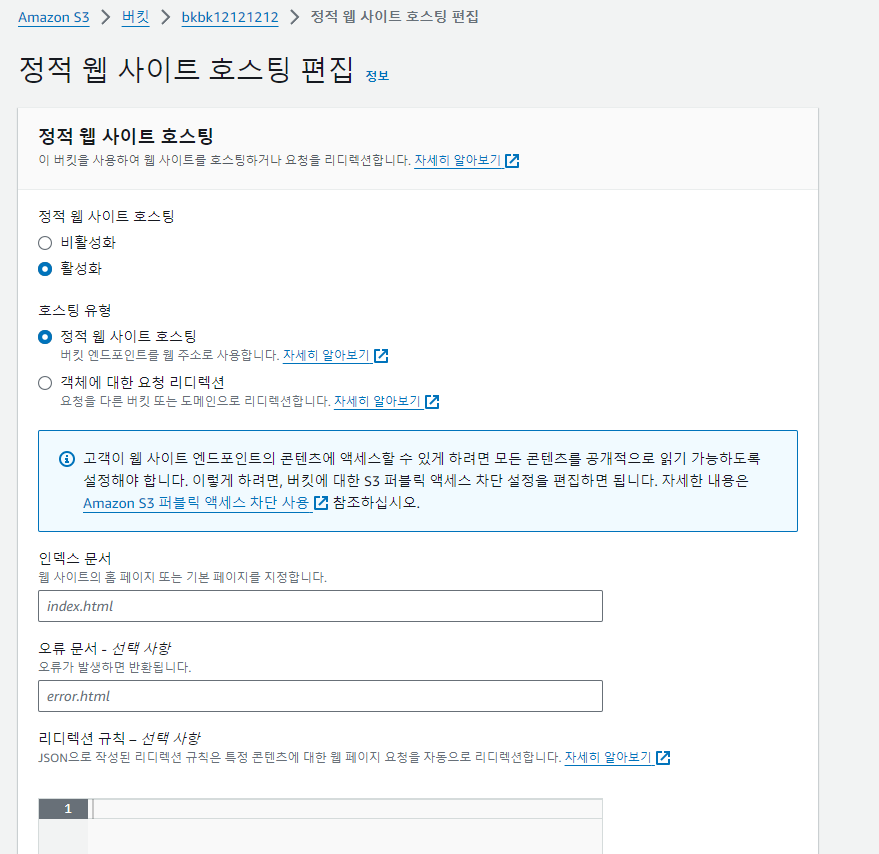

정적 웹 사이트 호스팅 편집

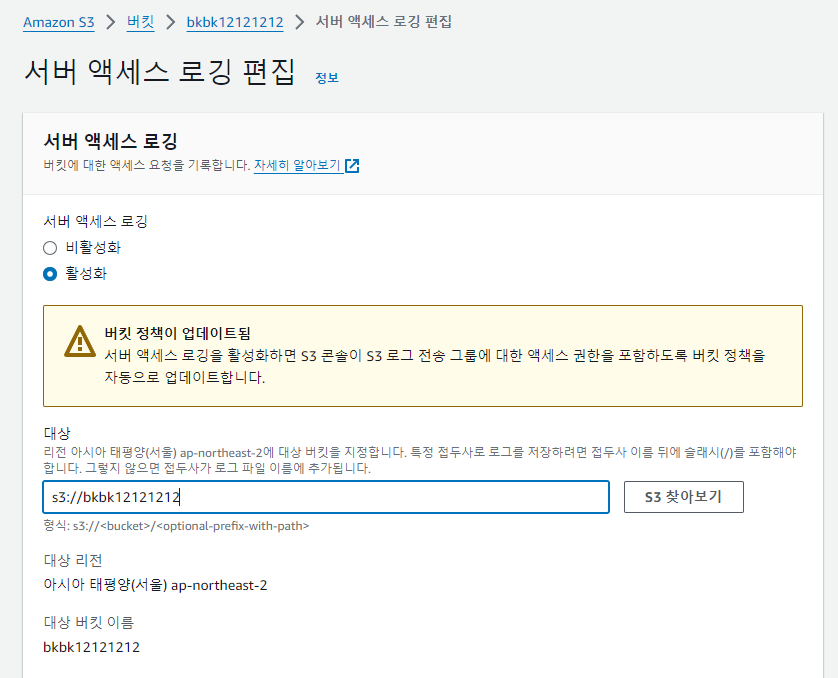

서버 액세스 로깅 편집

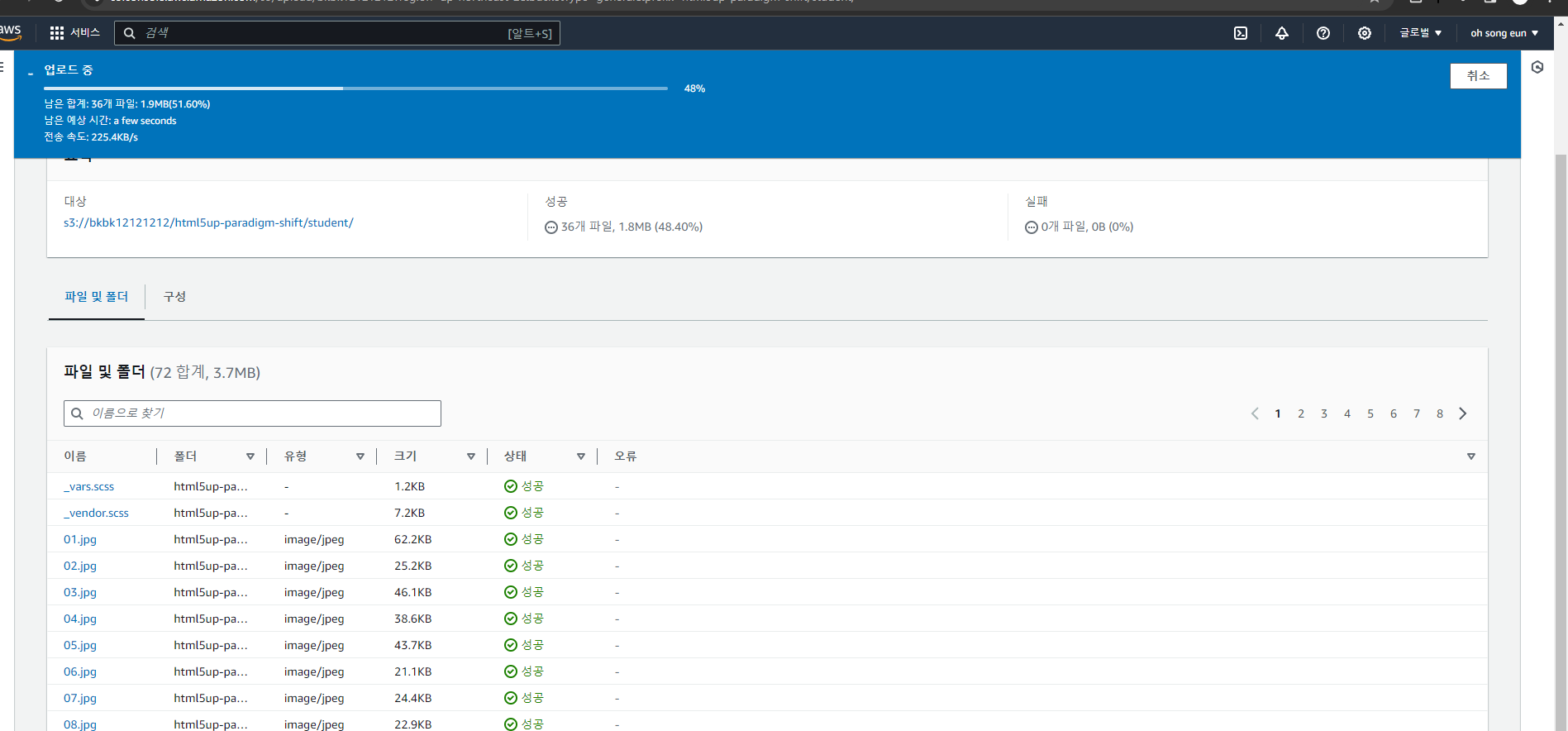

파일 업로드

해당 파일의 속성에서 링크 접속하면 됨

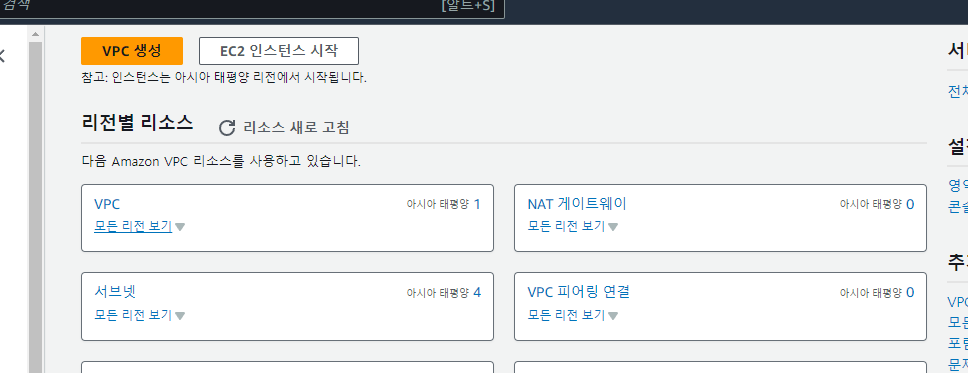

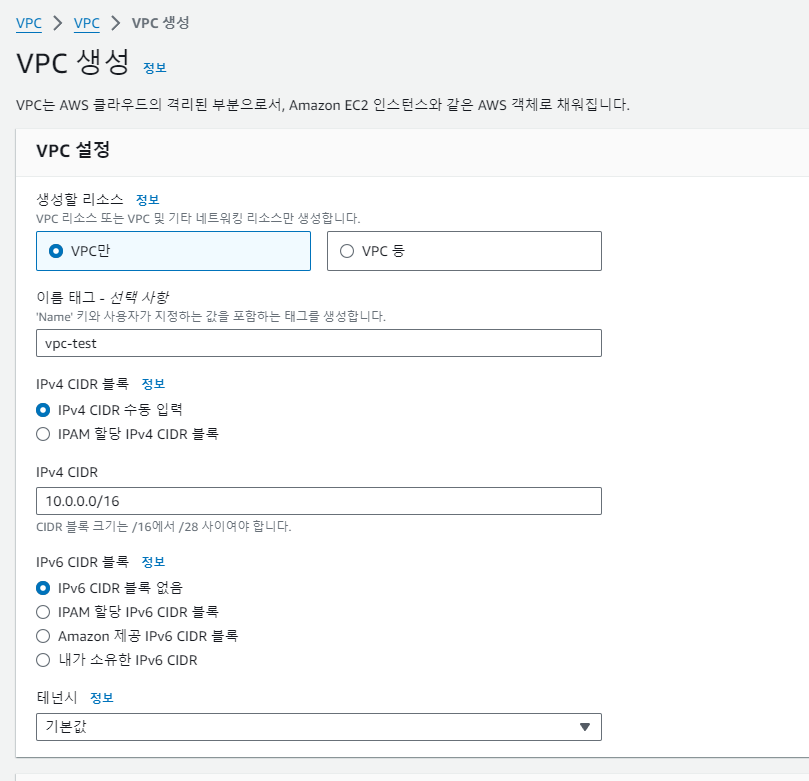

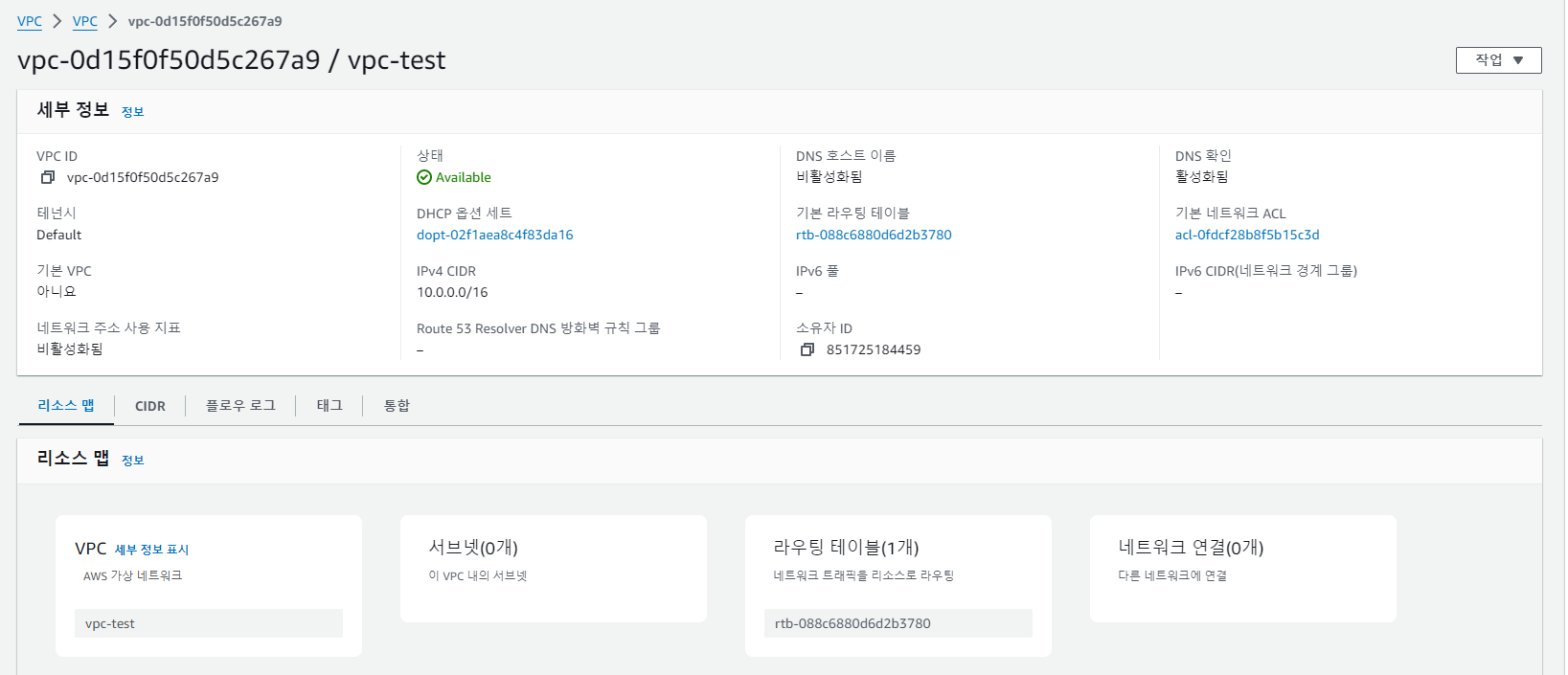

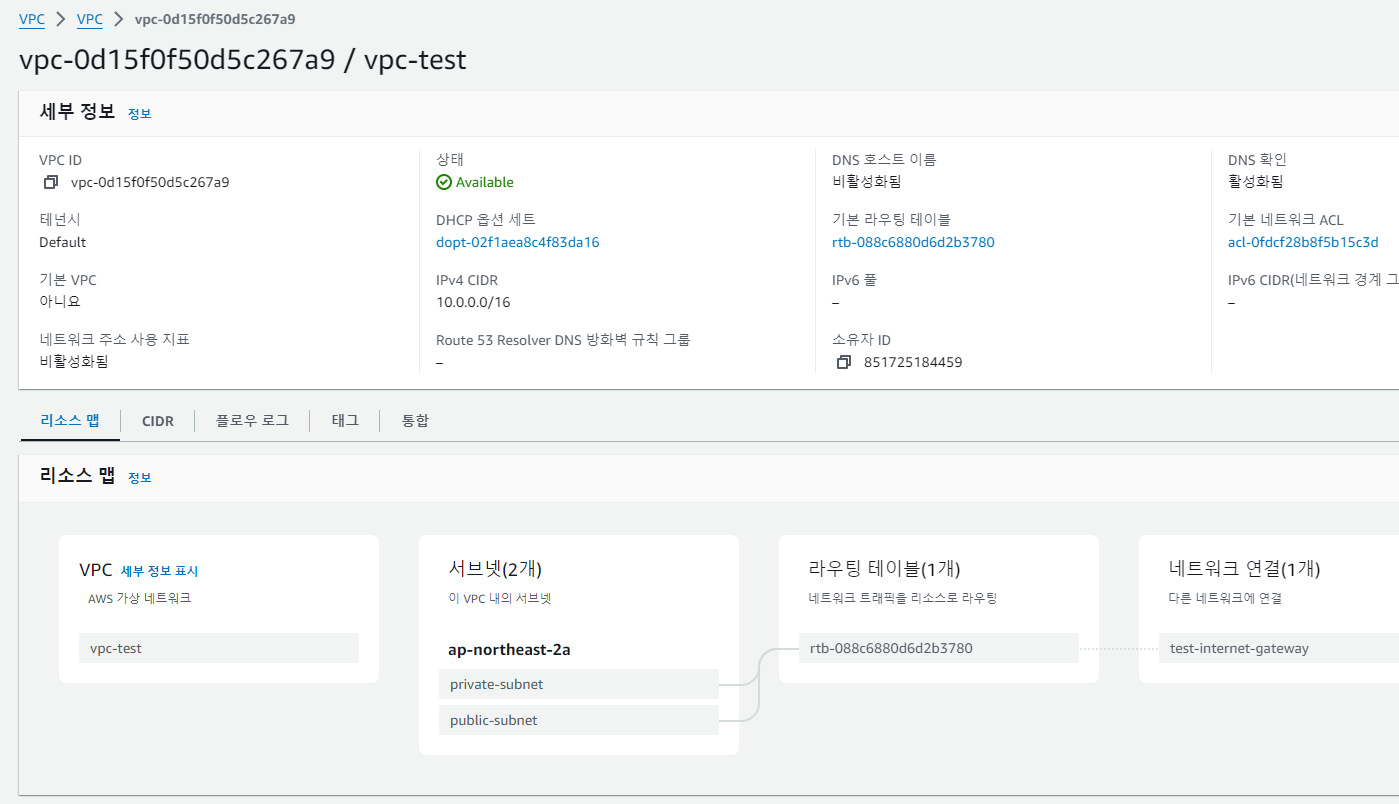

VPC생성

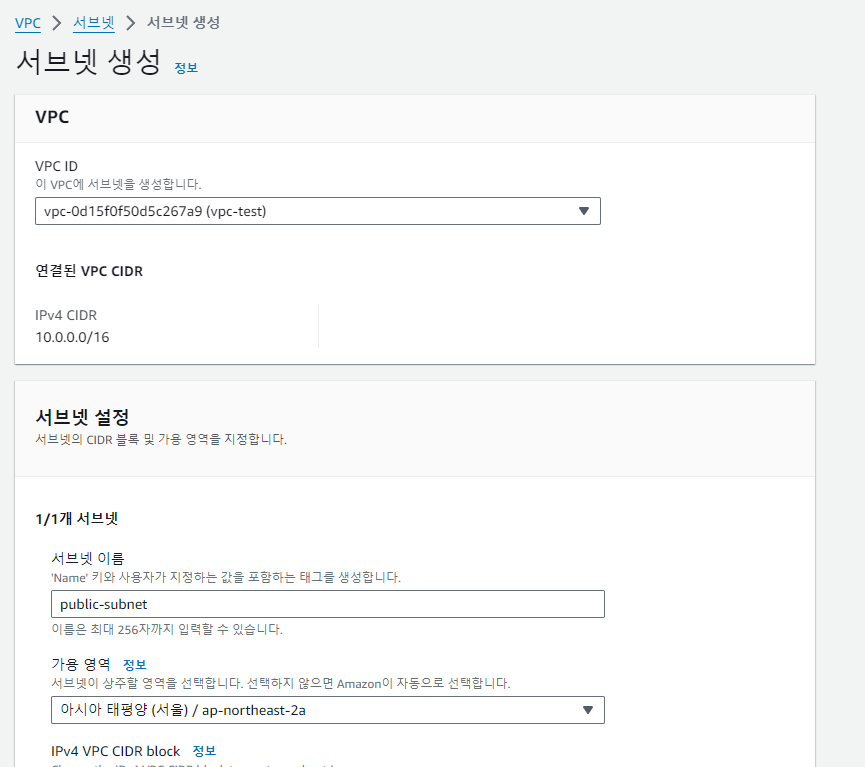

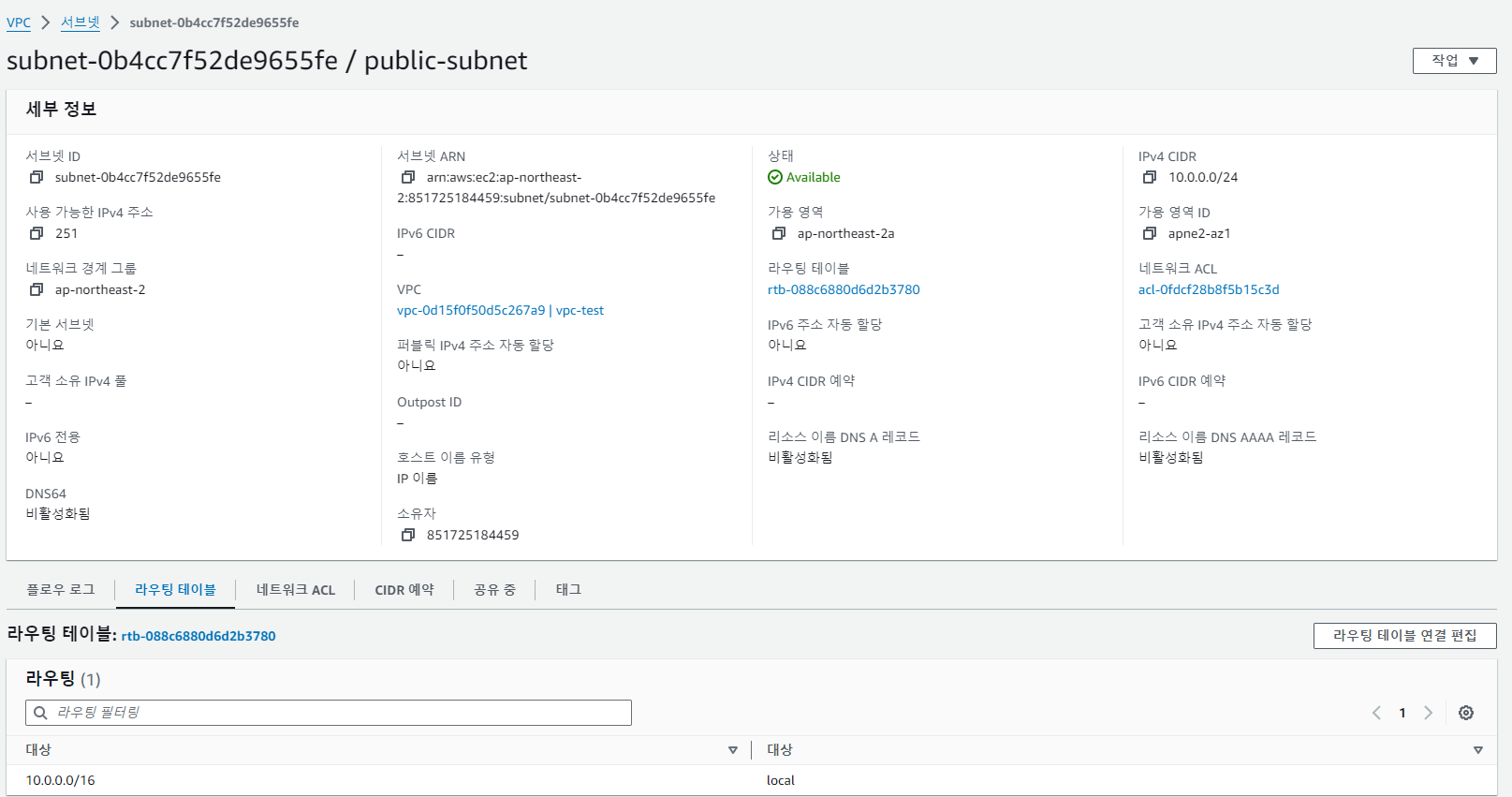

퍼블릭 용도 서브넷 생성

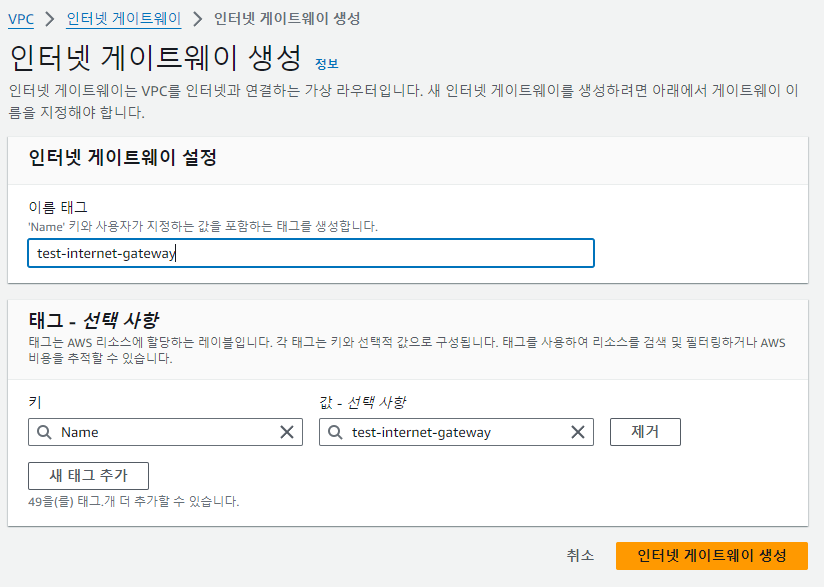

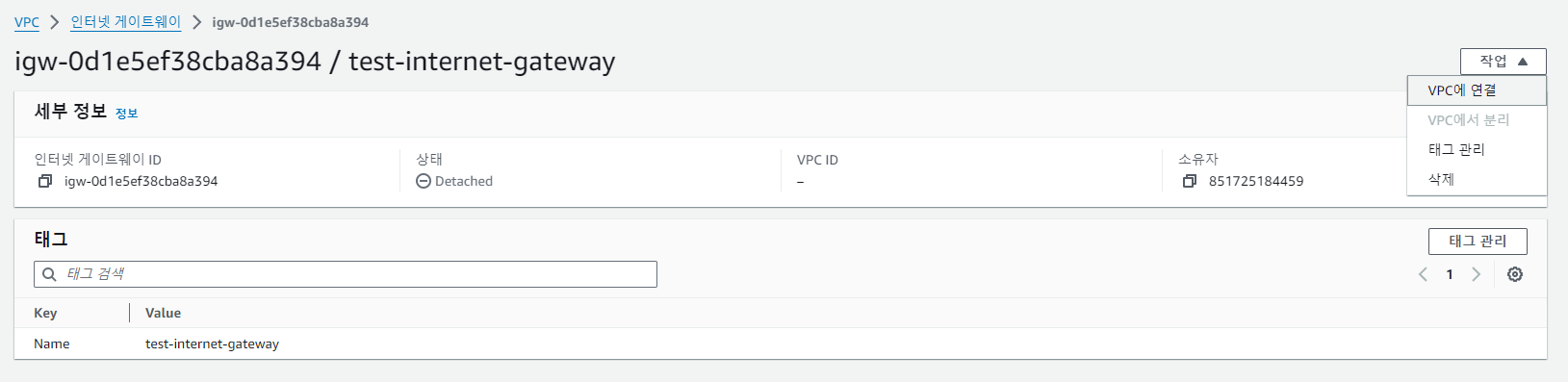

인터넷 게이트웨이 생성

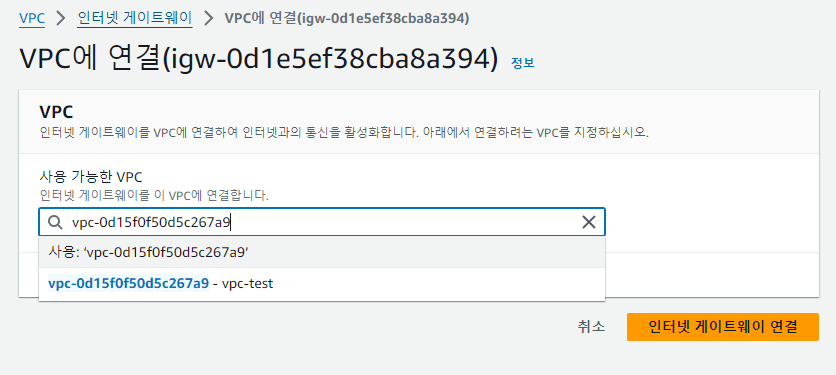

현재 상태 Detached → VPC에 연결 클릭

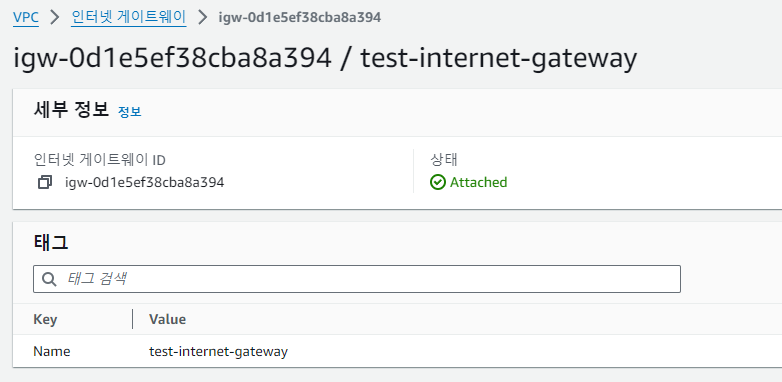

Attached로 바뀜

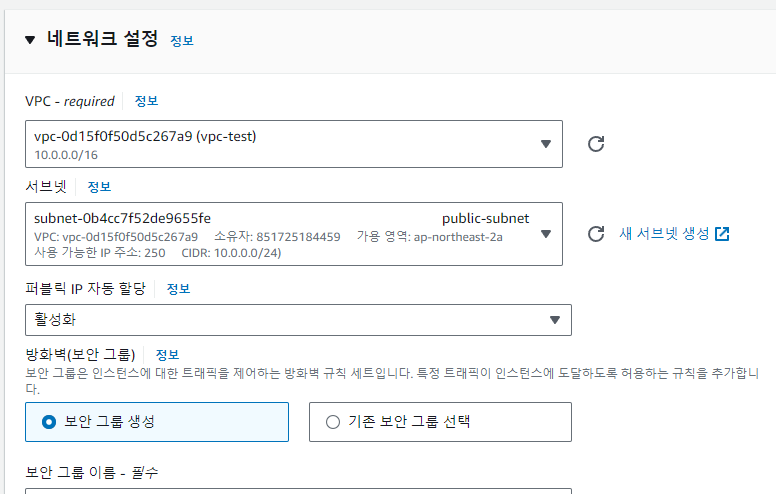

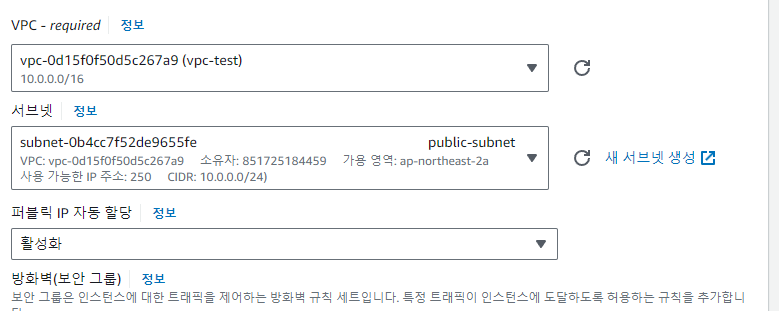

퍼블릿 서브넷에 인스턴스 생성

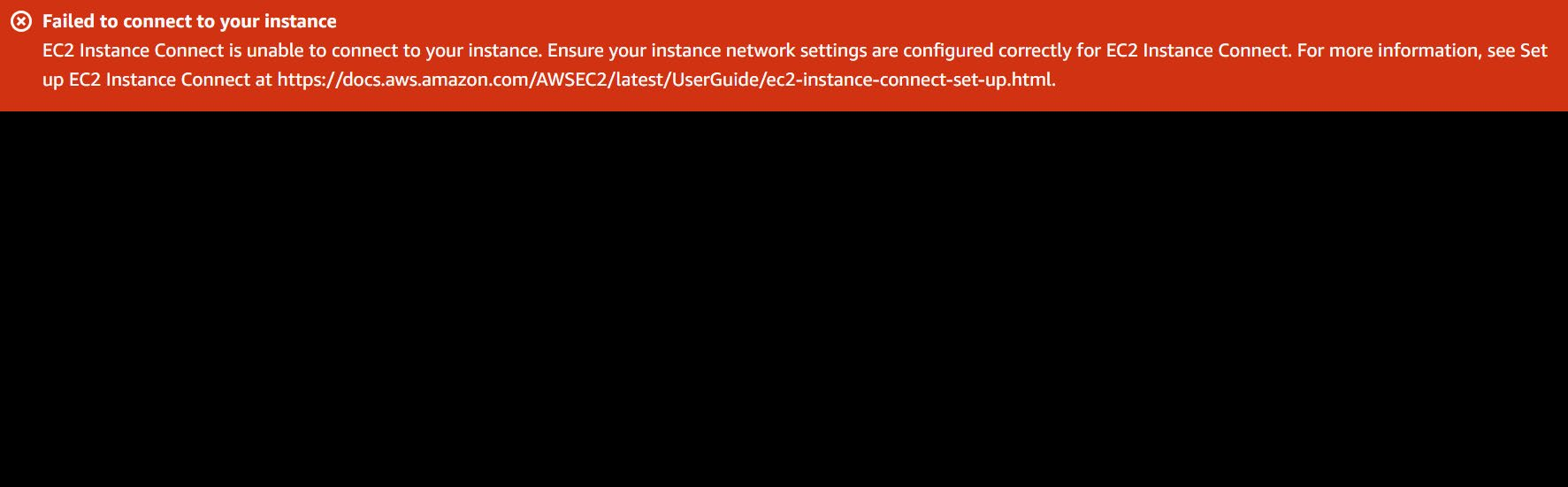

접근불가ㅠ

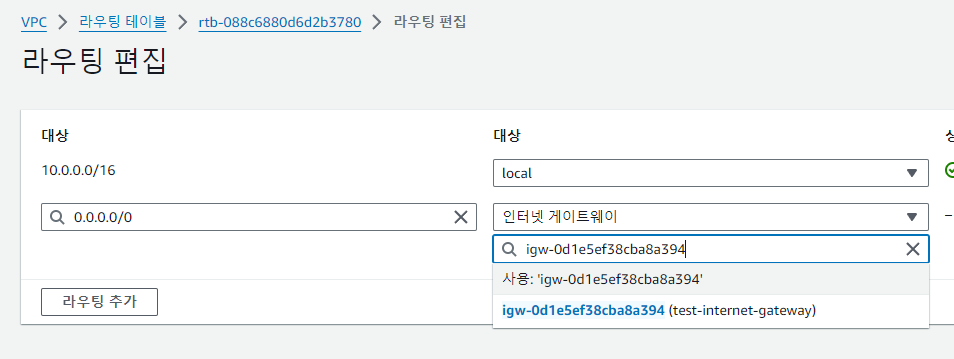

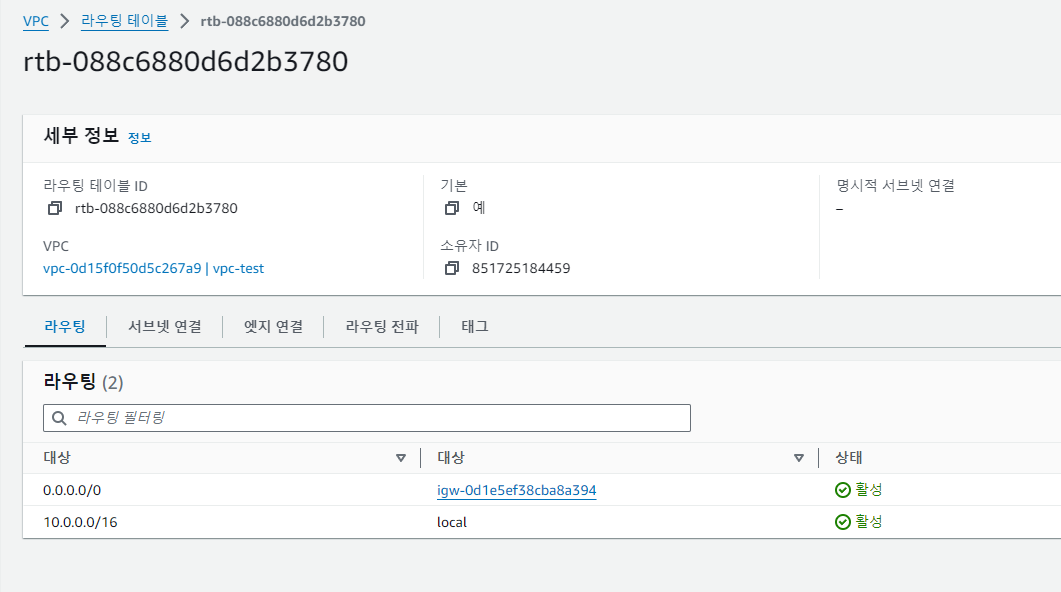

Public 서브넷의 라우팅 편집 - 모든 트래픽 (0.0.0.0/0)이 인터넷 게이트웨이로 가도록

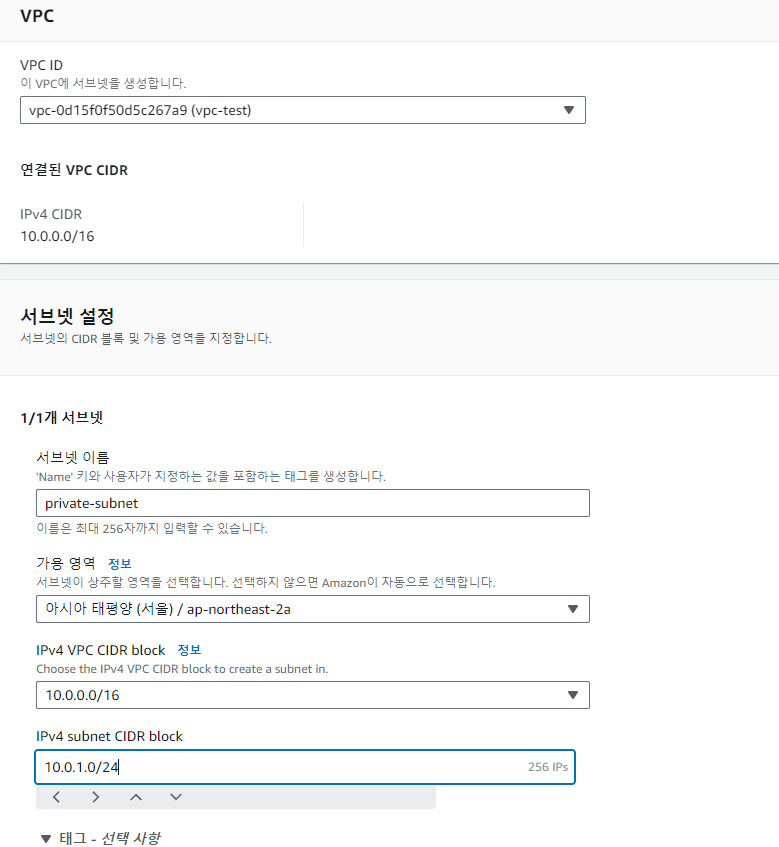

Private 용도 서브넷 생성

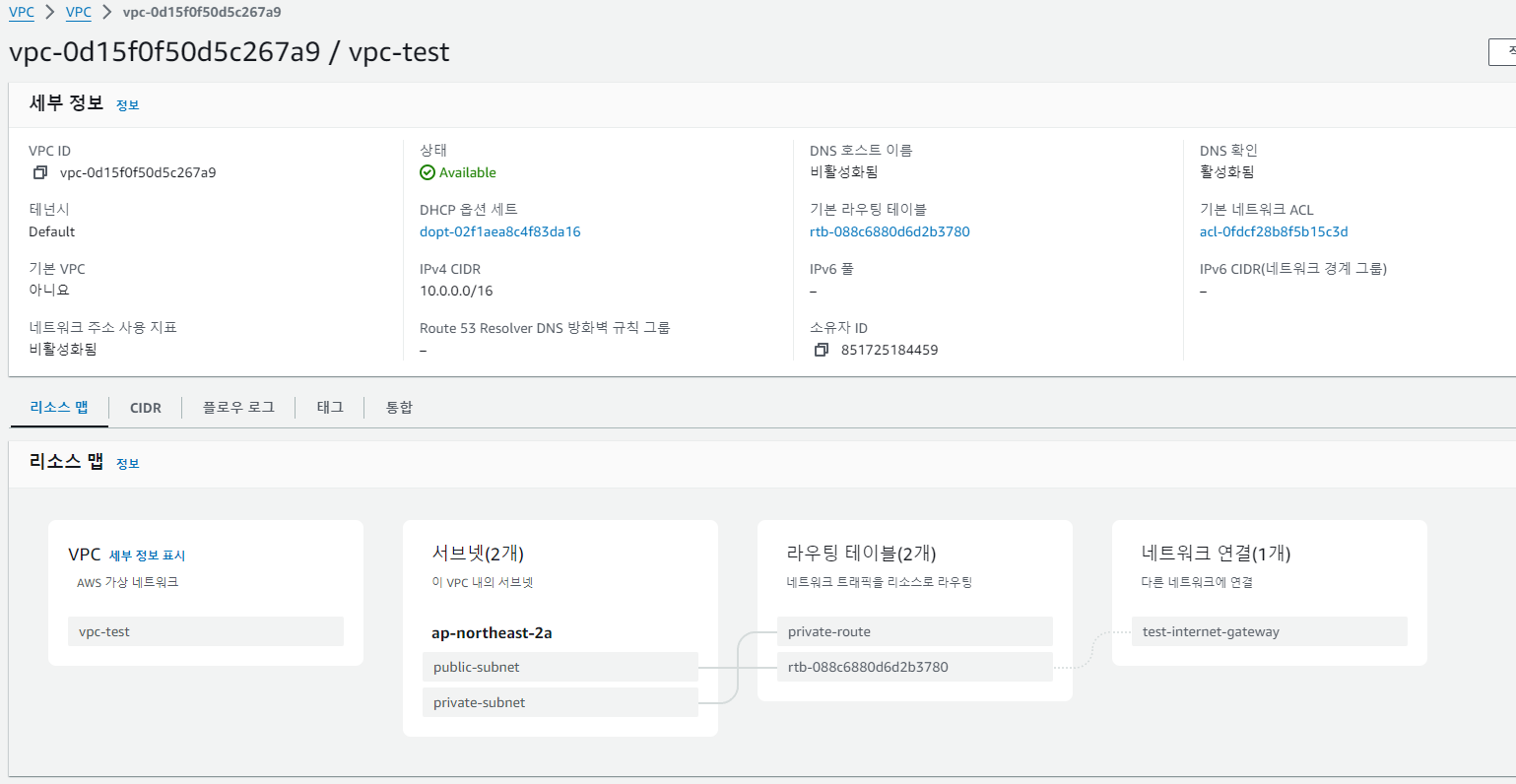

리소스맵 확인 - 서브넷 확인 가능

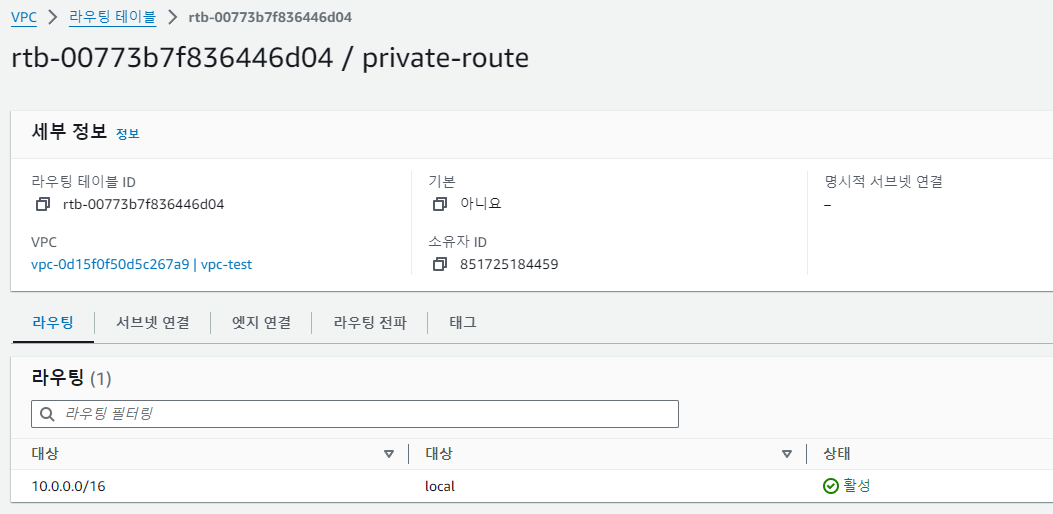

Private 서브넷의 라우팅 생성 - VPC 트래픽 (10.0.0.0/16)이 내부(local)로 향하도록

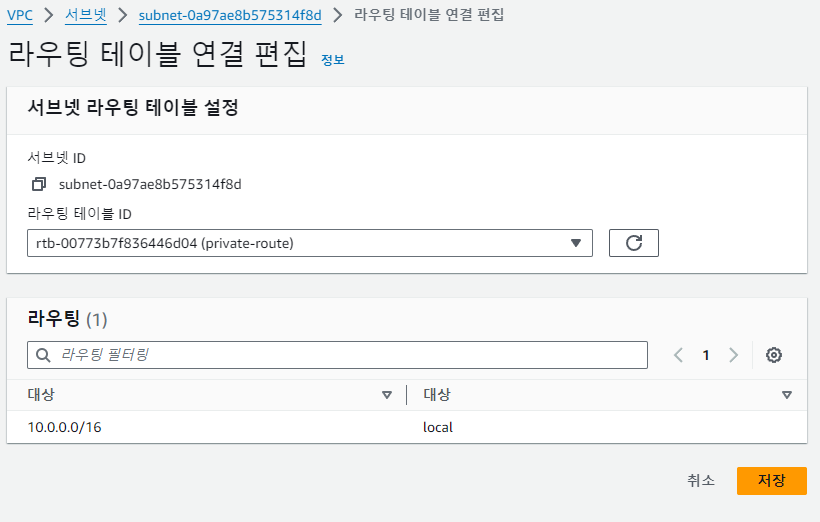

라우팅 테이블 연결 편집 - 생성한 Private 서브넷의 라우팅 테이블을 private subnet으로 연결

리소스맵 확인

라우팅 테이블 확인

Private 서브넷에 인스턴스 생성 - 접근 불가

Private subnet에 있는 인스턴스로 ssh 접근 방법

- 퍼블릭 서브넷에 있는 인스턴스에 ssh로 접근 후, 다시 private서브넷에 있는 인스턴스로 private ip를 사용하여 ssh로

접근 - 퍼블릭 서브넷에 있는 인스턴스에 개인 키 파일을 준비 - Proxycommand를 사용하여 한번에 ssh로 접속

ssh -i [개인 키] -o ProxyCommand="ssh -W %h:%p [bastion의 사용자계정]@[bastion의 public IP] -i [개인 키] [private 인스턴스의 사용자계정]@[private 인스턴스의 private IP]