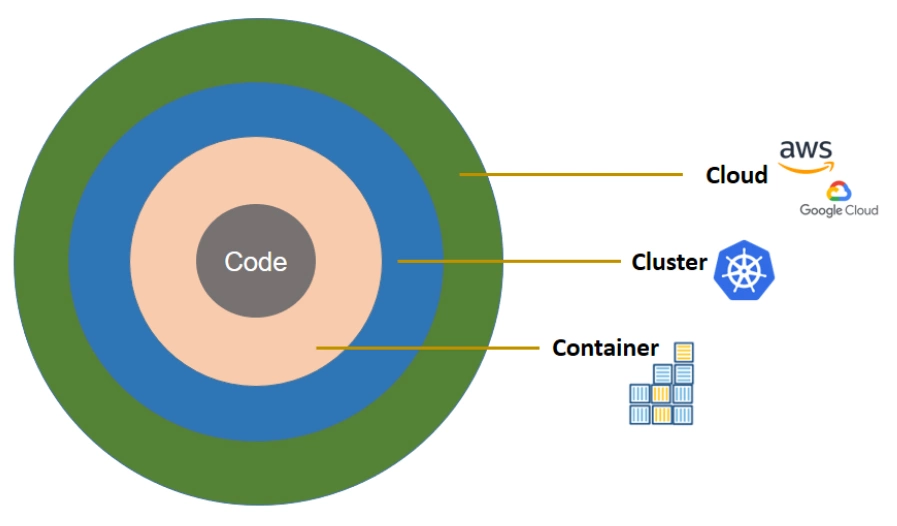

이번 글에서는 클라우드 네이티브 보안의 핵심 개념인 4Cs(Cloud, Cluster, Container, Code)에 대해 알아보겠습니다.

1. 클라우드 보안 (Cloud Security)

클라우드는 클러스터와 애플리케이션을 호스팅하는 기반 인프라입니다. 클라우드 인프라가 적절하게 보호되지 않으면 공격자는 쉽게 시스템에 접근할 수 있습니다. 예를 들어, Kubernetes 클러스터의 포트가 어디서나 접근 가능하게 설정되어 있다면, 공격자는 보안이 취약한 서비스를 타겟으로 삼을 수 있습니다.

따라서 이를 방지하기 위해, 다음과 같은 보안 조치가 필요합니다.

- 네트워크 방화벽 구성: 원격 접근을 제어하고 필요한 트래픽만 허용

- 보안 그룹 및 액세스 제어 목록(ACL) 적용: 특정 IP 및 서비스에 대한 접근 제한

- 클라우드 공급자가 제공하는 보안 서비스 활용: AWS Security Groups, Azure NSG 등

2. 클러스터 보안 (Cluster Security)

클러스터 보안은 Kubernetes 및 기타 오케스트레이션 도구를 보호하는 것과 관련이 있습니다. 클러스터의 보안이 취약하면 공격자가 쉽게 컨트롤 플레인과 워커 노드에 접근할 수 있습니다.

예를 들어, 공격자가 Kubernetes 대시보드나 Docker daemon이 공개적으로 노출된 시스템을 통해 클러스터에 접근하는 상황을 가정할 수 있습니다. 이를 방지하기 위해 다음과 같은 보안 모법 사례를 준수해야 합니다.

- Kubernetes API 보호: 인증 및 권한 부여 설정을 강화하고 RBAC(Role-Based Access Control) 적용

- Docker daemon 접근 제한: 인증된 사용자만 Docker 엔진과 상호작용할 수 있도록 설정

- Kubernetes 대시보드 보안 강화: 대시보드를 인터넷에 직접 노출하지 않고 안전한 VPN을 통해 접근

3. 컨테이너 보안 (Container Security)

컨테이너 보안은 애플리케이션을 실행하는 환경을 보호하는 데 중점을 둡니다. 잘못된 설정으로 인해 공격자가 무제한으로 컨테이너를 실행하거나 악성 애플리케이션을 배포할 수 있습니다.

이를 방지하기 위해 아래와 같은 전략을 적용해야 합니다.

- 신뢰할 수 있는 컨테이너 이미지 사용: 내부 보안 리포지토리를 활용하여 서명된 이미지 배포

- 권한 제한 모드 적용: 컨테이너를 root 권한 없이 실행

- 샌드박싱 및 격리: 컨테이너 간 리소스 공유를 최소화하고 AppArmor, SELinux 같은 보안 매커니즘 활용

4. 코드 보안 (Code Security)

마지막으로, 애플리케이션 코드 자체의 보안도 중요합니다. 코드 보안이 미흡하면 중요한 정보가 노출되거나 공격자가 쉽게 취약점을 악용할 수 있습니다.

- Secrets Management 활용: 데이터베이스 자격 증명 및 API 키를 환경 변수에 하드코딩하지 않고 Vault, AWS Secrets Manager 등을 사용

- Mutual TLS 적용: pod간 통신을 보호하고 무단 접근 방지

- 정적 및 동적 코드 분석 도구 사용: 보안 취약점이 있는 코드 검출 및 수정

마무리

클라우드 네이티브 환경에서는 Cloud, Cluster, Container, Code의 4가지 보안 계층을 종합적으로 고려해야 합니다. 각 계층에서 적절한 보안 조치를 취하면 공격자로부터 시스템을 안전하게 보호할 수 있습니다.

보안은 한 번 설정하고 끝나는 것이 아니라 지속적인 관리와 모니터링이 필요합니다. 조직의 보안 정책을 정기적으로 점검하고 최신 보안 트렌드를 반영하도록 합니다.