이론 설명

1. 네트워크 기초 및 구성요소

1) 네트워크 기초 용어

- 시스템: 내부 규칙에 따라 능동적으로 동작하는 대상

ex. 컴퓨터, 운영체제, 프로세스, 자동차 등 - 인터페이스: 시스템과 전송 매체의 연결 지점에 대한 규격

- 전송매체: 시스템끼리 데이터를 전달하기 위한 물리적인 전송 수단

- 프로토콜: 전송 매체를 통해 데이터를 교환할 때 정해진 규칙

- 네트워크: 프로토콜을 사용하여 데이터를 교환하는 시스템의 집합

- 인터넷: 전세계의 네트워크가 연결되어 동작하는 통합 네트워크

- 표준화: 서로 다른 시스템이 상호 연동하여 동작하기 위한 통일된 연동 형식

국제 공인 표준: ISO/IEC

Defacto 표준: 윈도우, 안드로이드, AWS, Oracle -> 많이 쓰다보니 표준이 된 것

2) 시스템 기초 용어

- 시스템의 구분

- 노드: 인터넷에 연결된 시스템의 가장 일반적인 용어

- 호스트: 컴퓨팅 기능이 있는 시스템

- 클라이언트: 서비스를 요청하는 시스템

- 서버: 서버를 제공하는 시스템

2. 네트워크의 기능

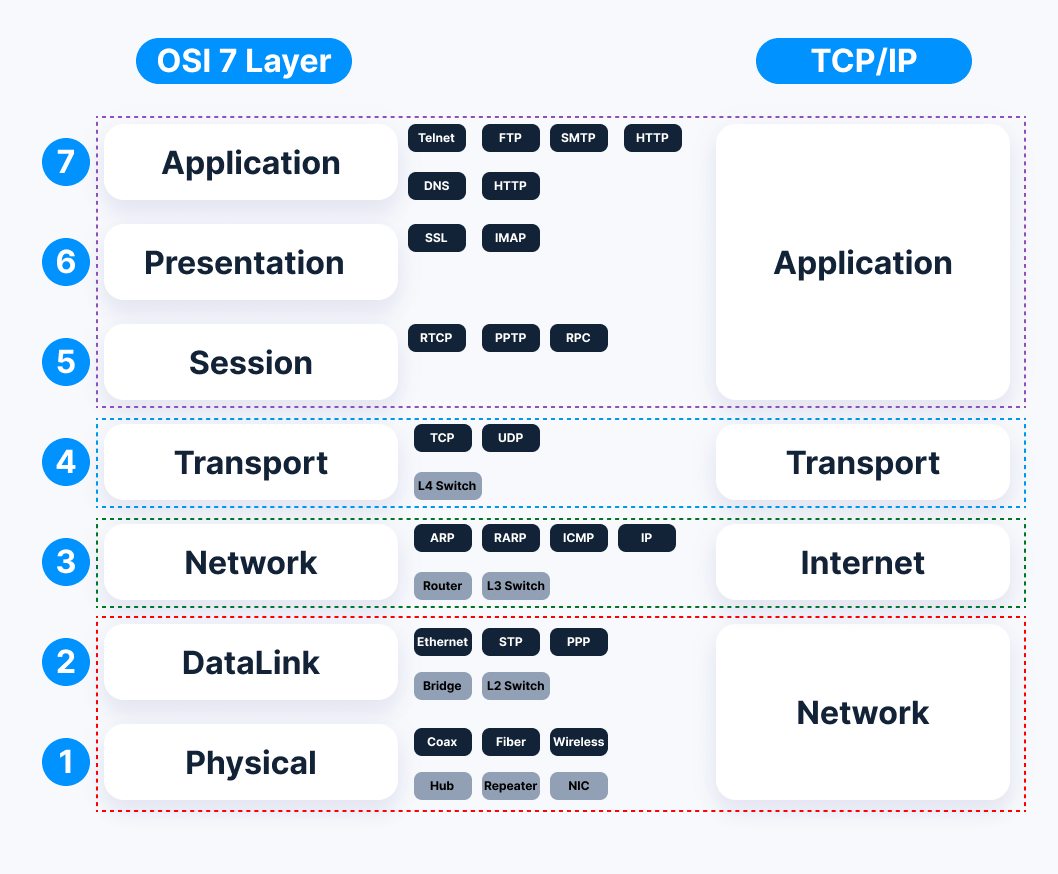

1) OSI 7계층

- 패킷 이동: 브라우저(요청) <-> 네트워크 <-> 물리적 <-> 네트워크 <-> 서버(응답)

1-1) 브라우저 계층(L5, L6, L7)

- 데이터, 세션, 암호화, 압축

- 멀티미디어(영상, 음성, 텍스트, 링크)를 사용하기 위한 부분

- 이메일, 서비스 등 이용 가능 -> 컨트롤 타워: 개발자(프론트엔드/백엔드/풀스택)

1-2) 네트워크 계층(L2, L3, L4)

- 실제 MAC 주소는 물리적 계층에서 생성되지만 다른 곳으로 가는건 네트워크 계층에서 이루어짐

- MAC-MAC, MAC-IP, IP-MAC, 공인IP-사설IP

- 라우터, 스위치가 포함

- 경로 제어, 혼잡 제어, 오류 방지, 재전송, 부하 분산

- 패킷(header(주소), body(컨텐츠)), AP(Access Point), 어플라이언스(Custom)

1-3) 물리적 계층(L1)

- 전기, 전기선(유/무선), 감쇄/증폭(신호세기, GHz), 베어메탈(온프레미스), 기계(환경)

- MAC 주소 사용

- CPU/Memory/Disk

1-4) OSI 7계층 모델의 계층 별 기능

-

물리 계층: 물리적으로 데이터를 전송하는 역할을 수행

- 일반적인 랜 케이블 -> UTP 사용

ex. 리피터, 허브

- 일반적인 랜 케이블 -> UTP 사용

-

데이터링크 계층: 물리적인 전송 오류를 해결함 -> 오류 감지, 재전송 기능

- 랜 카드나 네트워크 방집의 하드웨어 주소(MAC 주소)만으로 통신

ex. 이더넷, 브리지, 스위치스위칭 방식

- 컷 스루(Cut-Through) 방식: 수신한 프레임의 목적지 주소 확인 -> 해당 포트로 프레임 즉시 전송 (지연 시간 최소화)

- 수신한 패킷에 오류 발생 시 -> 목적지 장치에서 패킷 폐기

- 저장 후 전송(Store & Forward): 전체 프레임 수신하여 버퍼에 보관 -> 오류 확인하여 정상 프레임을 목적지 포트로 전송

- 패킷 길이에 비례하여 전송 지연 발생 -> 브리지, 라우터보다 빠름

- 속도가 다른 포트 연결 시 반드시 사용

- 패킷 길이에 비례하여 전송 지연 발생 -> 브리지, 라우터보다 빠름

- 인텔리전트 스위칭(Intelligent Switching): 보통 컷스루 모드로 작동 -> 오류가 발생 시, 저장 후 전송 모드로 자동 전환 -> 오류 프레임 전송을 중지

- 오류율이 0이 되면 자동으로 다시 컷스루 방식으로 전환

- 반이중 방식: 양방향 통신 기능을 제공, 한 번에 하나의 동작(수신/송신)만 가능

- 전이중 방식: 송신 포트와 수신 포트를 분리

- 반이중 방식보다 성능이 두 배로 뛰어나며, 충돌이 없어서 전송 거리의 제한을 연장할 수 있음

- 스위치 테이블: 주소 테이블을 생성하고 관리 (시스템간의 원활한 통신을 위해)

- 랜 카드나 네트워크 방집의 하드웨어 주소(MAC 주소)만으로 통신

-

네트워크 계층: 알맞은 전송 경로를 선택 -> 혼잡, 제어 포함

- 랜에서 벗어난 통신 -> IP 주소 사용

- A, B, C, D, E 클래스로 구분

- ICMP: 호스트-인터넷 게이트웨이 사이 -> 메시지 제어, 오류 알려주는 프로토콜

- IGMP: 멀티캐스트에 관여 -> 멀티캐스트 그룹 관리

- 라우터(=게이트웨이): 동적/정적 라우팅으로 구분됨

-

전송 계층: 송/수신 프로세스 사이의 연결 기능을 지원함

-

세션 계층: 대화 개념을 지원하는 상위의 논리적 연결을 지원함

-

표현 계층: 데이터와 표현 방법 (압축, 암호화 등)

-

응용 계층: 다양한 응용 환경을 지원함

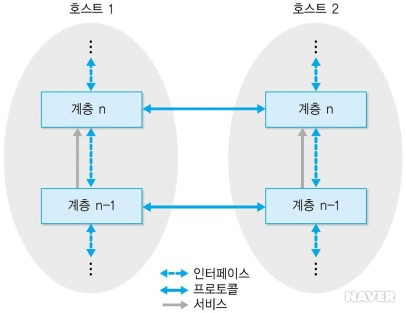

2) 프로토콜과 인터페이스

- 프로토콜: 서로 다른 호스트에 위치한 동일 계층끼리 통신 규칙

- 인터페이스: 같은 호스트에 위치한 상/하위 계층 사이의 규칙

- 서비스: 하위 -> 상위 계층으로 제공하는 인터페이스

3) 인터네트워킹

- 게이트웨이: 인터네트워킹 기능을 수행하는 시스템

- 리피터: 물리 계층 지원, 신호 증폭

- 브리지: 물리 계층, 데이터링크 계층 지원

- 라우터: 물리 계층, 데이터링크 계층, 네트워크 계층 지원

4) 프로토콜

-

모든 프로토콜은 핸드쉐이킹 과정을 거침

-

데이터 단위

APDU : 응용 계층의 데이터 단위

PPDU : 표현 계층의 데이터 단위

SPDU : 세션 계층의 데이터 단위

TPDU : 전송 계층의 데이터 단위

ㄴ> 세그먼트 : TCP 프로토콜에서 사용

ㄴ> 데이터그램 : UDP 프로토콜에서 사용 (=데이터프레임)

NPDU : 네트워크 계층의 데이터 단위

ㄴ> 패킷

DPDU : 데이터 링크 계층의 데이터 단위

ㄴ> 프레임

기타 설명

해킹 vs 모의해킹

- 모의해킹: 클라이언트와 계약 후, 협의 범위 내에서 비즈니스의 피해가 없도록 해킹

- 해킹: 클라이언트 동의 X, 협의 X, 비즈니스에 피해가 가도록 해킹

=> 가상환경에서만 모의해킹 연습을 하고, 해킹 도구를 사용해야 함 (공격자PC, 피해자PC 모두 가상환경)

모의해킹

- 협의 후 모의해킹을 시도 함 -> 해당 사이트 내에 다른 사이트에서 데이터를 받아오는 곳이 존재 -> 그 부분 공격 -> 계약 범위 위반 -> 해킹 (정보통신망법 처벌)

이메일 보안

- 송신 이메일 보안(SMTP): 정보 유출, 언론사 유포, 지적재산권 첨부, 암호화된 파일, unknown 메일

- 수신 이메일 보안(PoP3, IMAP): 악성메일, 광고메일, 첨부파일(악성코드), 파일리스 악성코드, 링크(리다이렉션)

IDS

H-IDS: 호스트 기반의 IDS -> 호스트에 설치 -> 하드웨어 접근 가능

N-IDS: 네트워크 기반의 IDS -> 설치 X, 연동 or 스위치와 연결 -> 외부적으로 연결

IP

- 공인IP: IPv4 -> IPv6

방화벽의 고유 기능 -> NAT: 공인 -> 사설(인바운드), 사설 -> 공인(아웃바운드) - 사설IP

인 메모리 캐시

- 메모리가 디스크에서 읽기/쓰기하는 속도보다 빠름

- 디도스 공격에 악용 -> 외부적으로 보안

ex. Redis, Memcached

데이터 미러링과 네트워크 태핑

- 데이터 미러링(Mirroring): 패킷의 페이로드 추출/저장(가공) -> 데이터의 법적 효과성이 조각남 = 법적 효력 X

탐지, 필요한 데이터 타겟팅, 인공지능 학습 시 사용 - 네트워크 태핑(Tapping): 패킷 가공 X -> 데이터의 법적 효과성 O = 법적 효력 O

모의해킹, 재해복구 훈련, 디도스 모의 훈련, 포렌식 증거물 채증 시 사용

별도의 장비가 필요함 (TAP)

=> ahems IT 증거물은 직접 증거물이 아닌 간접 증거물

Chan Of Custody를 준수하여 법적 증거물 얻는 것 -> 포렌식

Q&A

Q1. IP 관리, 규칙

- DNS 관리 규칙에 의해 IP 할당

- ICANN: 세계 IP 관리

- 인터넷진흥원(KISA): 국내 IP 관리

- ISP(인터넷 서비스 공급자): LG, SK, KT

- URL(DNS)와 같이 사용

** hosts(폴더): 경로(C:₩Windows₩System32₩drivers₩etc₩) -> 자격증 시험 출제되기도 함

Q2. 3Way, 4Way 핸드쉐이크

- 3Way: 세션 수립, TCP SYN

- 4Way: 세션 종료, TCP FIN

=> 그냥 세션 연결/종료 과정

Q3. DNS 관련

1) DNS 대상 공격방법

- DNS 캐시 포이즈닝

- DNS 쿼리 조작(터널링)

- DNS 쿼리 하이재킹

- 존재하지 않는 레코드 요청

- 느리게 레코드 도청

- 무작위 하위 도메인 요청

=> 디도스 위주의 공격이 많음

2) 보안 DNS 정보가 화이트 도메인으로 등록되어 있지 않다면

- KISA에서 이상하다 판단 -> 스팸으로 분류 -> 메일 서버 평판 하락 -> 스팸으로 분류되어 차단

기타 사전 질문

Q1. 포트폴리오 어떻게 만들어야 되는지

- 프로젝트: 프로젝트를 진행하고 이걸 옮겨서 포트폴리오로 만들 것

- 논문: 연구결과물을 정리하는 습관 -> 추후 보고서 작성 시에도 도움됨

- 공모전

- 코드: 작성하여 깃허브로 공유

- 블로그: 글을 작성하여 공개

토론 내용

1. 오전 토론

네트워크 보안 솔루션의 정의 및 개념, 주요 기능, 주요 벤더, 사용되는 암호 알고리즘 작성하고 발표

1) API Gateway

- 식별(Identification): 1:다수의 관계, 사용자가 누구인지 확인

- 인증(Authentication): 1:1의 관계, 등록한 사람과 인증한 사람이 동일인인지 확인 -> 한 개씩 확인하는 방식

- 인가(Authorization): 1:권한(읽기/쓰기/삭제 등), 조직으로부터 승인된 권한을 확인

API가 제공 X -> 별도로 고려해야 하는 부분

- Segmentation(구획화): ID(인증) 개별 구획 당 인가 수준 구별

- 유입량 제어: 전송 대기, 로드밸런싱 -> 서비스 안정화

- 토큰 기반 인증(JWT): 토큰(서버의 비밀키로 서명된 일회용 값(Value)) -> 인증

- API 취약점 보안: WAF 통합, Gateway 지원

2) IDS/IPS

- Detection: 많은 데이터, 큰 저장소, Inspection(다수의 대상, 얕게),

목적: 저장/아카이빙/보존 -> 암호화된 트래픽 탐지 어려우므로 (탐지 불필요) - Prevention: 적은 양의 타겟, 작은 저장소, Inspection(소수를 대상, 깊게)

목적: 탐색/실시간/차단 -> 일부 암호화된 트래픽/파일를 탐지/차단 가능하므로 (탐지 필요)

3) WIPS

- WEP, WPA: 사용 불가

- WPA2, WPA2-Enterprise: 사용 가능

ㄴ> WPA2는 조직적 기능이 결여됨(Personal) - RADIUS 서버, LDAP 서버를 연동해야 하는 이유

- Remote Autuentication Dial-In User Service: 인증, 인가 수행

- Lightweight Directory Access Protocol: 사용자, 그룹, 오브젝트 정보 저장

4) 네트워크 방화벽

- Well-Known Port: 지정된 포트를 사용함

- 잘 알려진 IP 차단 방식

- Block List: All Allow -> Block IP만 Deny

편의성 증가, 관리 어려움 - White List: All Deny -> 서비스 IP만 Allow (방화벽 정책 신청서 기준)

보안성이 뛰어남, 관리 쉬움

- Block List: All Allow -> Block IP만 Deny

=> 불필요한 정책은 주기적인 삭제 필요

- 우선순위를 설정(위에 오도록), 중복 X, 구체적인 범위를 지정(Class, Host IP 단위)

5) 웹 방화벽(WAF)

- 3-Tier 아키텍처

{Internet} ======| DMZ - WEB | === 서버망분리 === 내부 - WAS | ===== | 서버 - DB | - WEB: 정적(파일), 공개된 웹 서버

- WAS: 동적(입력값), 명령어(쿼리 파싱) -> DB Connection

- DB: 데이터

- 입력 쿼리에 대한 유효성 검증

6) 보안 DNS

- 보안이 없는 DNS를 보호하기 위해 필요함 -> DNS 쿼리는 암호화 X, 보호 필요

7) DDoS 보안

- AI를 활용한 이상징후 구분: 특정 임계치를 기준으로 정상/비정상

- 일반적인 장애와 디도스의 임계치를 구분하기 어려움 -> 완전한 방어 불가능

ㄴ> 이벤트 등으로 일반 사용자가 증가하여 장애가 발생하는 경우도 있으므로

=> 원인보다는 빨리 대처하는 식

- 일반적인 네트워크 보안 구성에서 디도스는 가장 앞단에 존재함

8) 이메일 보안

- 화이트 도메인 제도 폐지 -> 직접 메일 서버를 구성하여 사용하는게 없어짐 -> 구분이 힘듦

- 이메일 서버 인증: 사칭 서버(가짜 메일 서버)가 많아서 필요

- 이메일 서버 망분리: 내/외부 이메일 서버가 계속 주고 받아야 함

- 아메일 아카이빙 시 주의사항: 법적 증거물, 보존년한 등을 고려하여 저장해야 함

9) 망분리 보안

- 물리적/논리적 망분리 중, 누가 저렴한지: 기술 발전에 따라 유동적

- 업무망 가상화: 문서 작성, 내부망에서 해야할 일이 많은 경우 -> 성능 저하 -> 업무를 로컬로

- 인터넷망 가상화: 인터넷 사용 비율이 높음, 클라우드 필수 사용해야 하는 환경 -> 성능 저하 -> 인터넷을 로컬로

- 망연계: 일방향 전송(Non TCP/IP), 단방향 통신

ㄴ> 양방향 통신할 경우 악성코드 감염 위험

2. 오후 토론

Untangle 설치 및 사용하기

- Untangle: Debian 기반의 UTM(Unified Threat Management) 보안 솔루션

네트워크 관리 소프트웨어를 제공해 주는 오픈소스 소프트웨어 -> 방화벽, 필터링(웹/메일), Anti Virus 등의 기능을 갖춤

참고자료

🔗 쇼단 | 안전하게 관리되지 않는 페이지 서칭

https://shodan.io/

🔗 IBM | ASM(공격 표면 관리)

https://www.ibm.com/kr-ko/topics/attack-surface-management