N0named 문제가 내 도전정신을 자극한다. 그래서 최근에 열심히 풀었다.

아무튼 풀이를 세세하게 작성해보자.

1. Magic Image

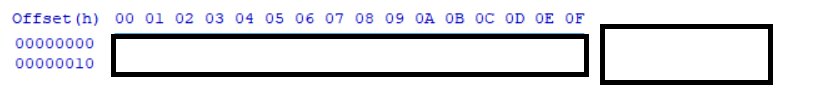

가장 처음에는 저 반복된 "ta. "가 반복적으로 작성되어 있어서 고의적으로 오염시킨걸 의심했다.

하지만 그냥 signature가 이상했던 것이었다

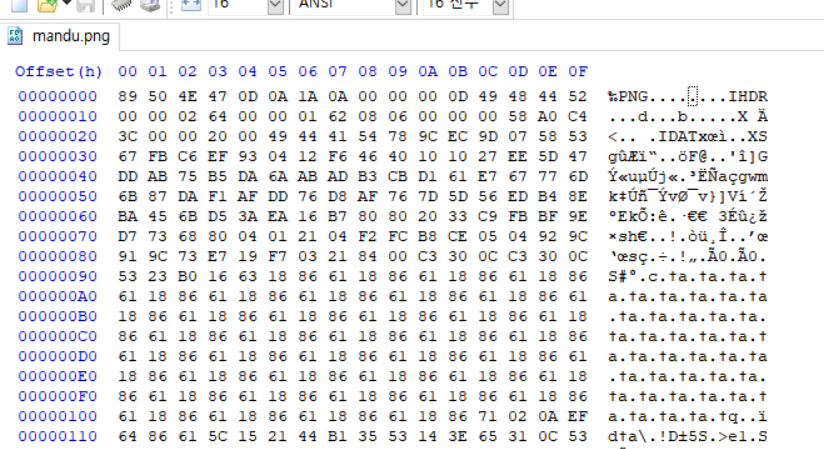

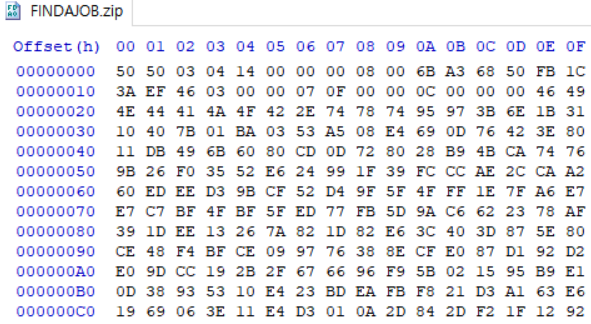

2. 회사 찾기

FINDAJOP.zip 이라는 파일을 제공해준다.

근데 안 열려. 그래서 Signature를 보면 50 4B 03 04가 아니라 오염되어있다.

그래서 고쳐보면,

txt 파일을 확인할 수 있다.

그래서 보면, 가장 처음에는 모자이크 이미지? 를 생각해서 축소해보면 하나의 문자가 보이려나 싶었다. 하지만 그건 아니었고, 관련 없어보이는 문자열 다 날리면 답이 나왔다.

3. 조별과제

이건 예전에 풀어봤던 형식이었다.

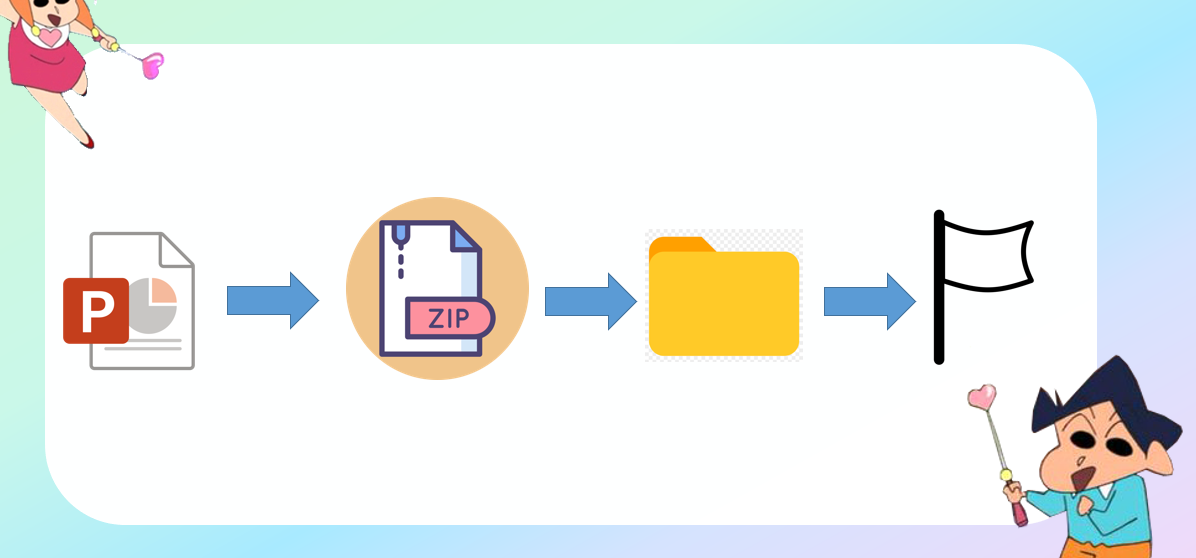

pptx, docx, xlsx 등은 zip 과 Header가 일치하는 점에 주목하면 된다.

1_n.pptx라는 파일을 제공해준다.

그럼 열어보면,

분노가 보인다.

또 앞 이미지에 숨겨놓은 정보들이 있는데, 예측한것처럼 zip파일로 바꾸면 flag를 찾을 수 있다고 까지 힌트를 제공해준다. 그럼 해보자

압축 파일로 바꾸고 폴더를 이곳저곳 뒤져보면 답이 나온다.

4. 누가 진짜일까?

압축 파일을 제공해주고, 또옥같은 사진이 2개가 있다. 크기도 내용도 똑같다.

내용도

크기도 똑같다.

그래서 뭔가 한참을 분석해봤다. 근데 뭐 크기가 아예 똑같고, 뭐가 진짜인지 물어보니까, 하나의 파일에 뭐 숨겨진게 있나 싶어서 이것 저것 시그니처를 다 검색해봤는데도 없었다.

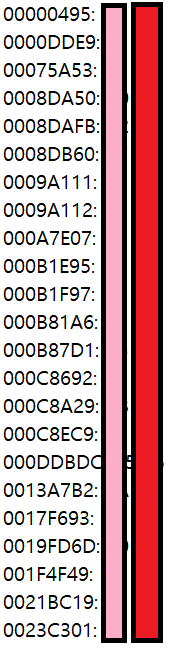

그래서 "비교"를 해보기로 했다. Python으로 다 읽어와야하나 싶었는데, 아니다.

certutil에서 해시값도 제공해주고 base64도 해독해주는 것처럼, Windows 내장 함수에는 쓸만한게 많다.

fc가 그렇다.

fc /b File1 File2 > out.txt

/A 연속적으로 차이가 있는 부분의 첫 번째 줄과

마지막 줄만 표시

/B 이진 모드(hex)에서 비교

/C 대/소문자를 구별없이 비교한다

/L 파일을 ASCII 문자로 보고 비교

/LBn 연속적으로 차이가 있는 부분의 최대 줄의 수를 지정하여 비교

/N ASCII 비교 중 행 번호를 표시합니다.

/T 탭을 공백으로 확장하지 않는다.

/U 파일을 Unicode 텍스트로 보고 비교

/W 비교 중 빈 공간(탭과 공백)을 압축

/nnnn 같지 않은 줄 다음에 연속적으로 같아야 하는 줄의 수를 지정

이것처럼 다른 부분을 보여준다. 파일이 2개니까, 왼쪽이 1번 파일의 해당 Hex값, 오른쪽은 2번 파일의 해당 Hex 값이다.

그럼 해당 Hex 값들을 입력해서 비교해준다면 답이 나온다.

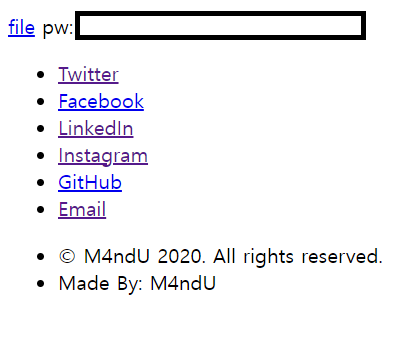

5. 입사 테스트 1.

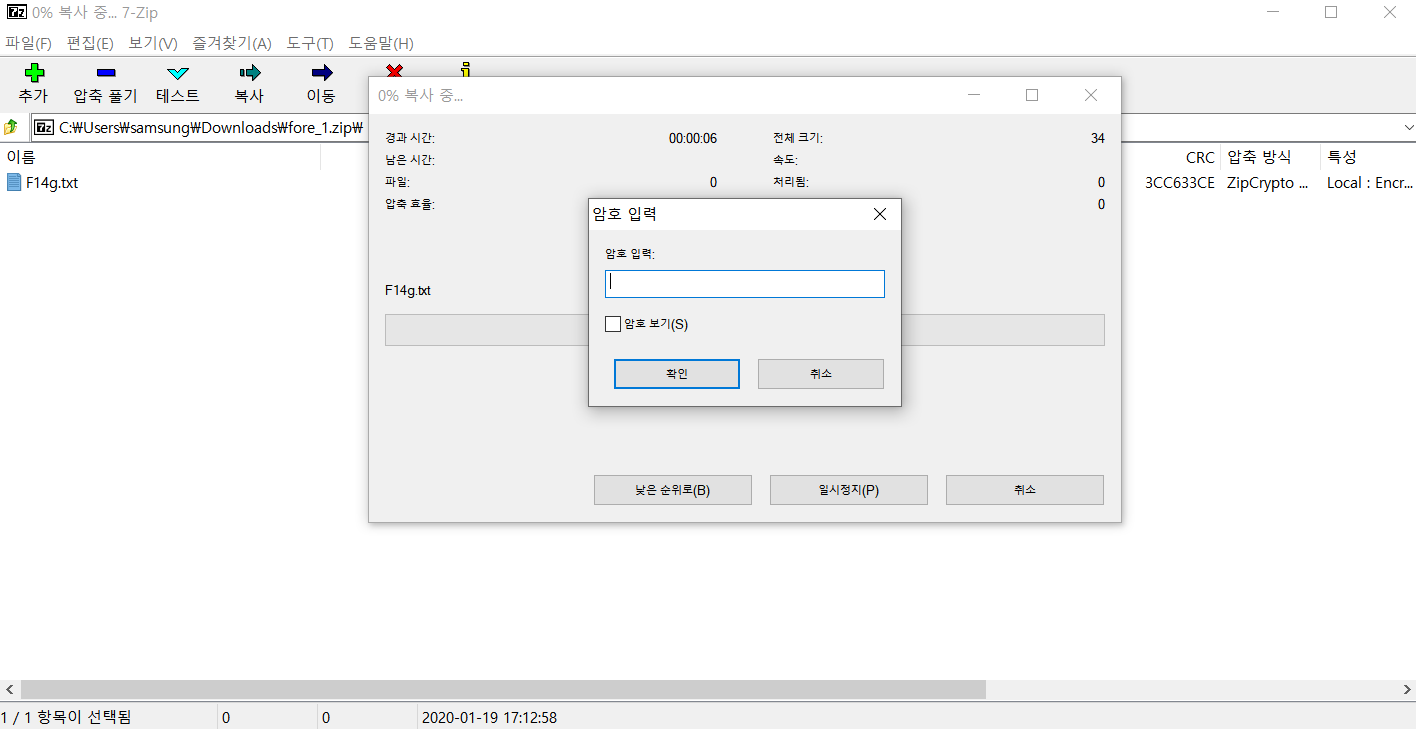

fore_1.zip이라는 파일을 준다.

밑도 끝도 없이 그냥 암호랑 flag가 보인다. 뭐지 싶었다.

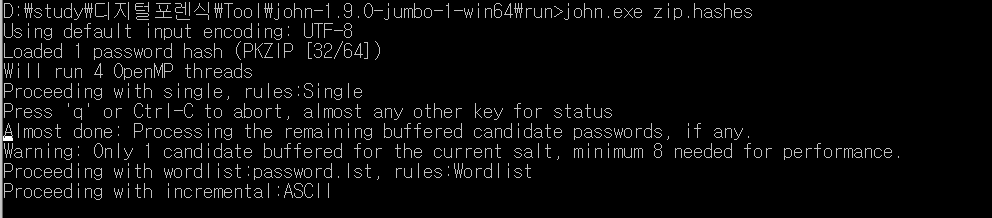

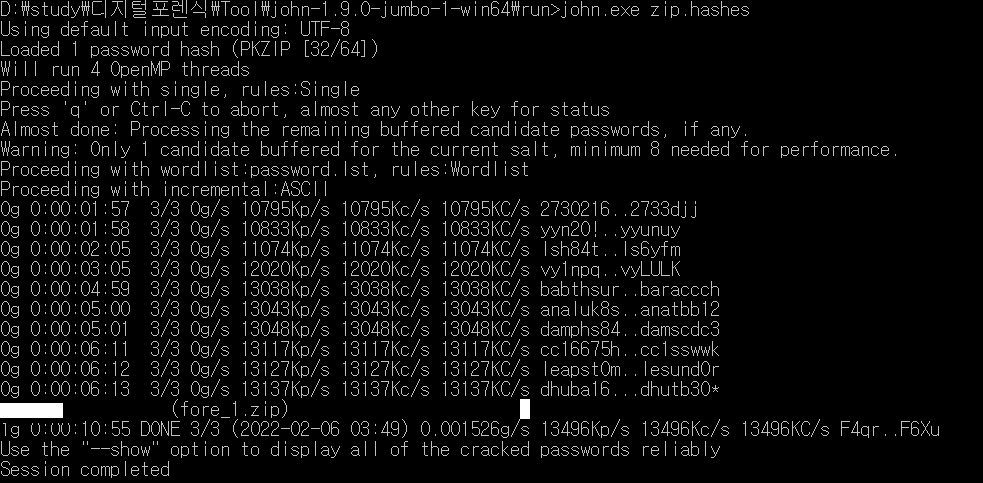

그래서 john the ripper를 써봤다.

zip2john으로 주어진 파일의 hash를 뽑아내고, john.exe 해시file 하면된다.

-

john.pot 을 삭제하면 이미 뚫어둔 비밀번호가 날라간다. 다시 뚫고싶을 때 삭제하면 된다. (문제 없음 프로그램 다시 실행하면 다시 생김)

-

john.exe -show hash 하면 비밀번호 보여준다.

기달려보자.

그럼 비밀번호로 압축 해제하면 끝난다.

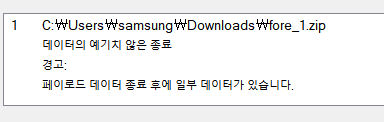

다만, 이런 경우가 있다. zip은 crc로 오류를 검사하는데 이게 문제가 있다는 뜻이다. AZR로 Zip파일을 회복시켜준다면 원래의 파일을 복구해줄 수 있다. 다만 문제풀이랑은 상관이 없어서 안 쓴다.

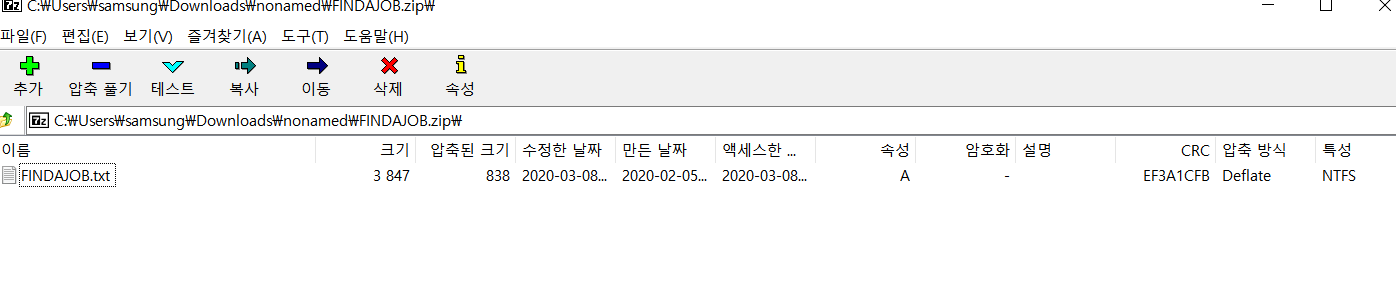

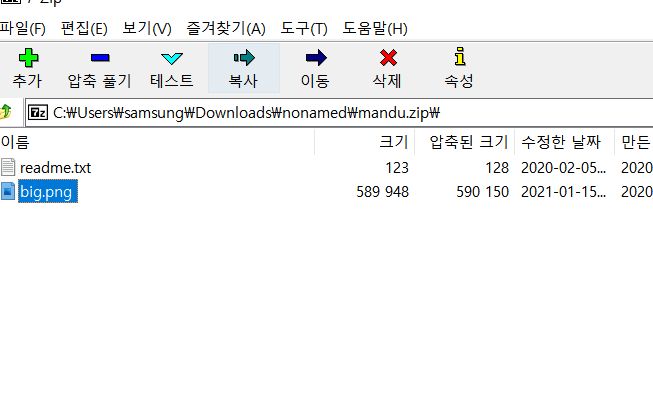

6. 길에서 주어온 만두.

만두다.

열면 png 파일과 txt가 있다.

txt는 뭐 별 내용 없다. 인형을 열려면 비밀번호가 필요하다고 한다.

- 비밀번호 = > open stego로 암호화할 때 필요한 pw.

아무튼 png에 뭐가 있는 것을 예상할 수 있다.

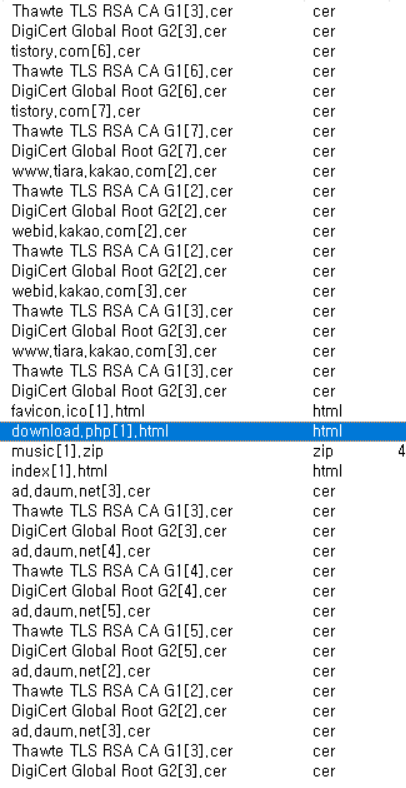

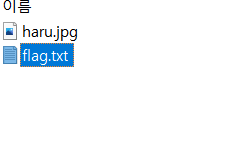

7. 어제 뭐했어?

pcap 파일을 제공해준다.

그럼 받고 nm이랑 wireshark로 열어봐야겠지

근데 열어보니까, 이게 다 인증서인데 zip파일이 딱 하나 있다.

보면 flag가 있네. 압축을 해제할까? 하는데 PW가 있다.

압축 해제하면 끝난다.