디지털포렌식

1.ctf-d

디지털포렌식 2급 자격증 준비와 더불어서 같이 준비 시작

2.파일에서 플래그를 찾아라

Linux file or hxd로 파일시그니처 확인 파일 유형 확인 - xz압축 해제 하면 파일크기와 CRC가 다른 파일이 하나 있음.반복최종적으로 bomb 파일 나오고, hex까보면 0으로 꽉 채워져있음.strings를 사용해 보면 플래그 나옴.strings 사용방법

3.X 회사의 재정정보를

Hex로 까서 파일 시그니처 까보기7z파일 인거 확인.proneer폴더 안 excel 파일 확인.운영체제 window + excel -> microsoft 안 문서 링크파일.wfa로 까보면, 링크 path 나옴 / 문제에서 md5 요구하니까, 암호화 하면 끝.

4.서울에 사는 IU

늘 그렇듯이 hxd로 파일 시그니처 확인.브라우저 종류 chrome, firefox, ie 관련 파일 다 뒤져보면sessionstore.js라는 파일이 firefox의 정보를 저장하는 파일이래js니까 스크립트 열어서 보면UNION ALL -> UNI/\*\*/ON_SE

5.IU는 악성코드에 의해 감염된

확장자가 없으니까, hex editor or 리눅스 file로 시그니처/ 유형 확인7z 파일임.압축 해제하고 또 파일의 유형을 확인하면 sqlite 포맷이니까, sqLiteBrowser로 까보면 url 정보가 쭉 나오는데, 특별히 수상한 주소는 없음이상한게 없어? 그럼

6.서울에 위치한 X 에너지 기업

늘 하던것 처럼 까서 linux or hex editor로 파일 유형 확인7z파일이니까 압축 풀고mtf 파일임.mtf가 뭐냐? "Memory transformation file"AnalyzeMFT 명령어 어케 쓰는건지?일단 이걸로 분석해서 까보면 특이한 파일이 있음휴지

7.윈도우 작업 관리자에서

늘 그렇듯이 처음에 파일 까서 뭔지 보면 xz파일임.dmp파일임.strings로 까서 보면, sharif 조건 검색해서 키 찾을 수 있음.

8.조개를 찾아 열고

out.img라는 파일을 다운 받을 수 있음.여기서 분석이 갈리는데, 난 autopsy로 했는데 다른 블로그 보니까,fls out, fsstat? 이런것도 있고 sleukit? 이것도 있는데 이번주말에 도구 한번 싹다 정리좀 해야 할 듯.아무튼 autopsy로 보면,

9.이벤트 예약 사이트 운영

파일을 열면 로그랑, 계정 등등 관련 파일이 많음.account -> history 까서 보면, 실행 명령어 기록이 나오는데, 특정 dir에 777로 몰아준게 딱 하나 있음.ps_eaf를 보면, 특정 dir/reverse.php 기록이 하나 나옴. (PID 5245)5

10.Find Key(slack)

파일받으면 gz 파일임. 압축해제해보면, 문제 파일이 나옴.이 파일이 뭔지 확장자가 안적혀있으니, file 명령어로 분석해보면gz로 압축되어있는 파일이라고 함.근데 확장자가 없어서 압축 해제가 안되니, gz 파일 적어주고 해제 해주 면 최종 파일이 나옴그럼 이걸 이제

11.Tommy

파일 까서 보면 out.txt, parse파일이 있음.strings 명령어를 써서 보면 parse에서 h4ck1t (문제에서 키 형식으로 준) 답이 있음.지금까지 푼 것들 대충 패턴이 잡히긴하는데, 내가 직접 할때는 뭐 어떻게 해야할런지

12.당신의 친구 bob은

파일 해제하면 리눅스 시스템 파일이 나옴여기서 포인트. 대부분의 파일이 비어있음.5개? 정도 디렉토리만 내용이 있는데, passwd, shadow 찾음john the ripper로 shadow 크래킹 해보면, gohan만 유일하게 크래킹 됨. 답임.

13.판교 테크노 벨리

파일 7z 파일임풀면 window 시스템 파일이 나옴.인터넷 검색기록을 찾아야 하는데\\Users\\7ester\\AppData\\Local\\Microsoft\\Windows\\WebCache이 주소에 있음WebCache ? -> IE 10이래.IE 10 Analyz

14.내 드라이브에 Catz

문제 설명엔, 삭제를 했다고 하고 몇가지 조치를 취했다고 함.파일을 삭제하면, 비할당영역(슬랙 공간)이 생김.문제풀이는 extundelete를 사용하라고했는데, 내 경우엔 해당 파일이 복구가 안되었음.blkls를 사용해서 읽어내수 있었는데blkls-s옵션을 사용하면 슬

15.저희는 디스크 이미지를 찾았

linux로 옮겨서 파일 유형 확인해보면 ext2임.foremost를 통해서 복구하면 이미지 파일 3개 나오는데, 그 중 하나에 보면 플래그 적혀있음.foremost: 데이터 구조 기반으로 손상된 파일 복구하기 위한 Carving Tool임.알수 없는 파일, 합쳐져있는

16.인도의 buszbee 마을 busybox에서

tar파일 해제하면, 여러 파일들이 나옴.흔한 시스템 구조가 아니어서 layer.tar를 검색해봤더니, docker 이미지 형태라는걸 찾을 수 있었음.docker를 구동하기 위해서 docker를 설치하고,docker load < infected.tardocker

17.데이터 센터 중 하나가

파일 받아서 압축 해제하면 뭐 잔뜩 나옴.이미지 파일 여러개 + 노어 잔뜩이랑, thumbs.db 파일이 나옴. 흔히 아는 썸네일 파일임.이미지 파일을 봤는데, 특별히 이상한게 없었음vinetto? 이걸 사용하면 thumbs 파일에서 이미지를 추출 해 낼 수 있는 도구

18.fore1-hit-the-core

압축 해제하면 core 덤프 파일이 있음.core파일이란 ? 컴퓨터 프로그램이 특정 시점에 작업 중이던 메모리 상태를 기록한 것으로 보통 프로그램이 비정상적으로 종료했을 때 만들어진다.strings로 안에 값 까보면, 뭐 잔뜩 있는데, 중간에 짧은 것 중에 긴 문자열이

19.우리는 이 바이너리가 동작하는것

파일을 까보면 binned (확장자 없는)file 명령어로 보면 elf, 64-bit LSB executable, \~~실행파일임을 알 수 있음.strace -> 파일 동작을 따라가며 시스템 콜을 추적하는 명령어그냥 binned 해봤는데 안되었음.strace ./bin

20.누군가 부정행위

파일 압축해제하면, 오류 떴다고 나오면서 해제가 되다 맘.그래서 strings 써봤는데도 딱히 뭐 없었음.hex 봤더니, 마지막 부분에 정렬된 것처럼 파일명들이 나와있었고중간에 galf, 즉 flag 뒤집어 둔것 있었음모든 플래그 모아서 작성하면 답.

21.이 편리한 안드로이드 어플

apk파일임.apktool을 이용하면 apk 파일을 디컴파일 할 수 있음.apk d 파일명파일이 생성되고, AndroidManifest.xml (어플리케이션의 권한같은 필수 정보에 대한 설정 파일 이라고 함) 을 보면 패키지 내용을 확인 가능.나머지 파일들 다 뒤져보면

22.경찰은 최근 아동 성폭력

파일 열어보면 Code_Gate_Forensic 사용자 계정이 있어서 이거다 싶어서 다 뒤져봤는데 흔적은 찾을 수 없었음. 낚인듯.Admin 계정을 봤더니 uTorrent 폴더가 있었음.이거 분석하기 위해서 settings.dat파일을 봤는데, 이건 BEncode Ed

23.forensic tool (작성 중)

objdumpsleukitstringvolatilitystracesqliteftk imagerautopsyforemostddhxdanalyze MFTdcodefsstat : window에서 linux의 file 명령어 처럼 쓸 수 있음fls

24.이 파일을 훔쳤지만 작동하지

이번 문제 고난이 많았다.koe 파일을 다운 받는다.linux로 옮겨서 file 명령어 확인해본다.세그먼트 오류 ( 코어 덤프됨) 오류가 나옴. \* 파일을 실행할 때는 ./파일명 하면 된다.그런데, 파일 자체가 없다고 뜨는 경우에는, 운영체제가 달라서 그렇다.32bi

25.find key(elf)

이 문제 푸는데만 이틀 썼다.미친 포렌식일단 문제 받아서 해제하면 elf 파일임 (chall.raw)elf파일이 무냐 ? 리눅스의 실행파일이다 이거지그래서 이런 elf파일은 보통 메모리 덤프 파일이고, objdump 혹은 volatility로 분석이 가능하다.volat

26.GrrCON 2015 _1

Q. 프론트 데스크 직원들은 보안 업데이트라고 생각하고 이상한 메일을 클릭한 것을 당신에게 보고했다. 프론트 데스크로 보낸 이메일의 주소는 ?파일을 받아서 보면, vmss 파일임. (Virtual Machine에서 OS를 저장한 파일)volatility를 통해서 분석해

27.GrrCON 2015 _2

Q. 공격자가 프론트 데스크 직원들의 이메일로 첨부해서 보낸 파일의 이름은?1번에서 strings로 추출해냈던 파일을 잘 찾아보면, 주소와 함께 내용, 첨부파일이 나와있는 부분이 있음.

28.GrrCON 2015 _3

Q. 공격자는 AllsafeCyberSec 사용자들을 피싱한 것으로 보인다. 사용된 악성코드 이름은?Allsafecybersec가 감염된 파일임. 그럼, volatility로 dump를 한번 해보던가, psid를 찾아내던가 뭐라든 해야지python volatility.

29.GrrCon 2015 _4

Q 공격자의 악성코드는 프로세스 인젝션을 사용하는 것 같다. 악성코드에 감염된 PID를 찾아라.VOLUTILITY를 사용하라고 하는데, 난 윈도우라서 + 설치도 힘들어서 그냥 volatility 썼음.pstree 분석할 때는 자식 프로세스로 실행되야하는데 혼자서 실행된

30.GrrCON2015 _5

Q 재부팅 후에도 지속성 유지하기 위해 멀웨어가 사용하는 레지스트리 key의 이름은?그건 바로 Microsoft\\Windows\\CurrentVersion\\Run. 해당 폴더에 저장되는 레지스트리들은 지속성을 가짐그럼 이제 확인을 해야지python vol.py -f

31.GrrCON2015 _6

Q. 멀웨어가 C&C서버에 재인증시 사용하는 비밀 번호는?5번 문제에서 확인했던 MRRobot 레지스트리에서 비밀번호를 기록하고 있을거 같은데,,일단 한번 해보자C&C 서버에 인증할 때 쓴다니까 iexplore를 memdump 해서 확인해보자python vol.py -

32.GrrCON2015 _7

Q 멀웨어는 종종 고유한 값 또는 이름을 사용하여 시스템에서 자체 복사본 하나만 실행되도록 한다. 멀웨어가 사용하는 고유 이름은?복사본 ~ : mutex / 스레드 들 사이에 공유가 배제되는 객체. 가 떠오른다volatility에는 mutantscan 기능이 있음.py

33.GrrCON2015 _8

Q. 시스템에 악명 높은 해커가 존재한다. 이 해커가 나오는 영화의 이름은?이 문제는 보너스 문제라고 함.문제 정보가 너무 없어서 뭐지 싶었는데 뭐 보너스면 ㅇㅇ,,일단 mftparser로 mft를 분석해보자vol.py -f 파일명 --profile=OS mftpars

34.GrrCON2015 _9

Q. 관리자의 NTLM 암호 해시는?NTLM이 뭐냐??Windows NT 제품군의 모든 구성원이 사용하는 인증 절차.즉 windows에서 사용하는 인증 프로토콜임.python vol.py -f 파일명 --profile=OS hashdump하면 관리자:권한:암호해시값 게

35.GrrCON2015 _10

Q. 공격자는 프론트 데스크 PC를 손상시키기 위해 일부 도구를 옮긴 것으로 보인다. 그 도구들은 무엇인가?흠.. 일단 우리는 지금까지 outlook 메일을 통해서 AnyConnectInstaller.exe가 왔고이걸 실행함에 따라서 iexplore가 감염되었음을 알고

36.GrrCON2015 _11

Q. 해커조차도 평문으로 데이터를 전송한다. 공격자는 평문 암호를 덤프하기 위해 옮긴 도구 중 하나를 사용했다. 데스크 로컬 관리자 계정의 암호는 무엇인가?아까 뽑아낸 파일(도구 3개) 중에서 wce.exe -> 윈도우 계정의 비밀번호 해시와 문자열을 추출해서 보여주는

37.GrrCON2015 _12

Q. 타임라인이 큰 그림을 만든다. netscan.exe의 생성시간 타임스탬프는?타임라인을 봐야함. mftparser로 mft파일 까보면 생성시간 볼 수 있음.python vol.py -f 파일명 --profile=os명 mftparser | findstr nbtsca

38.GrrCON2015 _13

Q. 공격자는 nbtscan.exe 도구의 출력을 nbt.txt 파일에 저장했음.그 파일의 첫번째 ip 주소는?nbt.txt래. 찾아서 뽑아내야지??python vol.py -f 파일명 --profile=os명 filescan |findstr nbt.txtoffset값

39.GrrCON2015 _14

Q. 공격자의 멀웨어가 사용한 IP 주소와 포트는?포트를 물어봤으니까, netscan이 떠올랐음.IP와 포트정보 확인하는 플러그인python vol.py -f 파일명 --profile=os명 netscan확인해보면 전 문제에서 감염되었던 iexplore가 사용한 포트

40.GrrCON2015 _15

Q. 해커가 어떻게 시스템에 접속하는지 보면 그들이 누군지 알 수 있다.공격자는 합법적인 원격관리 SW를 설치했다. 뭔지 찾아내라."합법적인 SW".일단 원격관리를 했으니까, 포트를 사용했을거 같음.전과 마찬가지로python volpy -f 파일명 --profile=o

41.GrrCON2015 _16

Q. 시스템에 원격으로 접근하는 방법은 여러가지가 있다. 공격자가 원격 접근 방식을 사용한 것 같다. 연결한 ip주소는?원격 접근, 마찬가지로 python vol.py -f 파일명 --profile=os명 netscan여기서 좀 해맸는데, mstsc.exe --> 윈도

42.GrrCON2015 _17

Q. 신용에 관한 모든 것! 공격자가 최근에 프론트 데스크 컴퓨터에서 보안관리자 Gideon의 컴퓨터로 접속해서 비밀번호를 덤프 한 것 같다. gideon의 비밀번호는?파일이 바뀐다 이번 문제부터.imageinfo 확인하고 os명 확인하고, 기초작업 완료그러고 나면,

43.GrrCON2015 _18

Q. 공격자가 Gideon에 대한 액세스 권한을 얻게 되어 파일을 도용하기 의해 파일을 암호화하여 압축한 것 같다. 공격자는 어떤 암호를 사용하였는가?전 문제에서 수행한 cmdscan창에서 rar 확장자가 보였던게 머릿속에 스쳐 지나감.다시 열어보니1\. rar 파일명

44.GrrCON2015 _19

Q. 공격자가 만든 rar 파일 명은?전 문제에서 cmdscan으로 확인했던 것 중 rar 명령어 관련 정보를 알 수 있었는데암호명, 파일명 등등 나옴. 답

45.GrrCON2015 _20

Q. 공격자가 rar 아카이브에 추가한 파일 명은 무엇인가?rar 아카이브가 뭔지 몰라서 찾아봤는데, 그냥 뭘 압축한건지를 물어보는 거였음.맨 처음엔 전 문제에서 찾은 rar파일로 압축된 걸 찾아서 dumpfiles를 해보려고 했는데안나옴.그래서 conhost.exe를

46.GrrCON2015 _21

Q. 공격자가 보안 관리자 pc에 예약된 작업을 만든 것 같다. 스케쥴링 작업과 연결된 파일의 이름은?리눅스의 crond가 생갔났는데 이건 윈도우잖아. 그래서 윈도우의 경우는 어떤 확장자인지 알아봤는데job 이었음.python -f vol.py --profile=os명

47.GrrCON2015 _22

Q. 멀웨어의 C&C 서버는 무엇인가?멀웨어 / C&C 서버멀웨어를 찾아보자python -f vol.py --profile=os명 malfind하면 malware 목록이 잔뜩 나옴.iexplore 를 찾아 냈음.서버와 통신 중이라면 netscan을 통해서 뭔가 흔적이

48.GrrCON2015 _ 23

Q POS 시스템을 감염시키는데 사용된 멀웨어의 일반적인 이름은?멀웨어를 찾아내랩니다.전 문제에서 뭐했지 ?python -f vol.py --profile=os명 malfind 했지.iexplore를 찾아 낼 수 있었고 pid를 알아낼 수 있었음.iexplore의 pi

49.GrrCON2015 _24

Q. POS에서 화이트리스트로 정의된 악성코드는?이건 또 뭔 이야기임,,전 파일에서 찾아냈던 iexplore 덤프 파일 strings로 열어보면allsafe_protector.exe 있음.근데 왜 이게 답인거?

50.GrrCON2015 _25

Q. 악성코드가 처음에 설치된 파일은 무엇인가?악성코드의 대표적인 유입경로는 인터넷volatility의 iehistory를 통해서 internet explorer 기록을 볼 수 있음.까보면 파일 1개밖에 안보임.python vol.py -f 파일명 --profile=o

51.GrrCON2016 _1

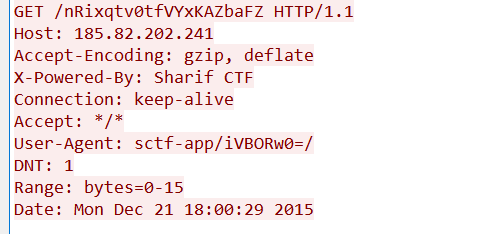

CEO Phillip Price는 E 코인 지불처리 시스템의 모니터링을 위한 정부와의 비밀 계획을 유출한 배우를 붙잡기 위해 필요한 수단을 요청했습니다. CEO와 CTO 사이의 이메일 속의 "guccifer 2.0"의 유출이 이래로 주가가 50 % 하락했습니다. IR

52.GrrCON2016 _2

Q. 악성코드의 User Agent 문자열은?User agent는, 인터넷 브라우저 접속 시 수반되는 종류, 버전, 시간 등등의 정보를 의미함.전 문제에서 찾아냈던 악성코드 SkypeC2AutoUPd의 pid를 아니, memdump -p를 통해 덤프해보자python v

53.GrrCON2016 _4

Q. 멀웨어의 버전은?전 문제에서 수행했던 dump파일 (Skype~)을 strings 수행한 결과물을 살펴보자.근데 뭐 아무런 단서가 없다.version 검색해봐서 나오는 것들 입력했는데도 X.1번 문제 정답인 감염된 주소를 찾아봤더니 tvrv 변수 확인. 이거 입력

54.GrrCON2016 _5

Q. 원격 접근을 가능하게 하는 멀웨어 시스템 암호는?1.멀웨어 -> 전 문제에서 계속 쓰고 있는 Skype 덤프파일. 그 파일에서 password를 검색해봤더니, 바로 윗줄에는 Skype파일 명, 밑에는 password=" 답" 찾을 수 있었음.

55.GrrCON2016 _6

Q. 피싱 메일을 전송한 발신자 이메일 주소는?메일을 전송한 발신자 이메일 주소,, 뭘까?outlook을 일단 덤프해볼 수 있겠지 filescan을 통해서 outlook의 pid를 확인 할 수 있을 꺼 같다. 2692임.역시 하던 대로 strings를 수행하고 이메일이

56.GrrCON2016 _8

Q. 원격 액세스를 위해 멀웨어가 시스템에 부여한 ID는 무엇입니까?뭔진 모르겠는데 editbo 플러그인으로 검색해봤더니 숫자 9개 나왔음..editbox: 사용자 세션의 응용프로그램에 대한 텍스트를 복구하여 심지어 비밀번호도 복구하는 플러그인이다. ID, 컴퓨터 이름

57.GrrCON2016 _7

Q.악성문서의 MD5 해시는 무엇입니까? (대/소문자를 구분하지 않음)악성 문서 / MD5 해시악성문서가 뭘까 찾아봐야지?우선 이번 문제에서 얻어낸것 \* pst파일은 outlook에서 모든 정보를 저장하는 폴더에 사용되는 확장자임.filescan을 통해서 pst 확

58.GrrCON2016 _9

Q. 원격 액세스 도구로 시스템에 마지막으로 연결했던 IPV4 주소는 무엇입니까?원격 액세스 도구 / ipv4 주소.원격 액세스 도구가 뭘까 찾아보니, teamviewer가 있었음.teamviewer 파일 4번에서 dump해둔 것 있었으니 이걸 strings 해서 뽑아

59.GrrCON2016 _10

Q. 멀웨어가 실행중인 PID는 ?문제에서 계속 언급되는 SkypeC2AutoUPd가 의심됨뭐 아무것도 모른다고 해도, volatility의 malfind 플러그인을 사용해보면 skype가 뜸.pid 입력해보면?

60.GrrCON2016 _11

Q. 랜섬웨어가 요구하는 비트코인 지갑은?7번에서 풀어냈던 outlook 프로그램의 pst 덤프 폴더를 살펴보면, 11개의 메시지가 있었다.그 중 10번 메시지를 열어보면, txt파일이 있고, 안의 내용을 살펴보면 비트코인 어디로 보내라는 이야기가 있었음..

61.GrrCON2016 _12

Q 이 문서는 어떤 매크로 실행 방법을 사용합니까?7번에서 봤었던 doc파일을 Maldocs에 업로드하면된다는데,, 사이트가 사라졌음 ㅋㅋ이건 패쓰요

62.GrrCON2016 _13

Q. 공격자가 사용하는 마지막 teamviewer 계정이름은?공격자 / teamviwer / 계정이름.teamviewer파일 덤프해보자.일단 pstree 검색으로는 안나와서 filescan findstr teamviewer를 해 봤다.근데 아무것도 안나옴.뭐지??그래서

63.GrrCON2016 _14

Q. 워드문서의 Public Function은 시스템에서 결국 실행되는 전체 명령의 문자열을 반환합니다. Function의 이름이 무엇입니까?이거 진짜 일단 맘에 안드는 문제인데,, 봐보자일단 officemalscanner가 있으면, 문서파일에서 코드를 뽑아낼 수 있고

64.GrrCON2016 _15

Q. 악성문서의 MD5 해시값은 무엇인가?volatility를 통해서일단 outlook파일을 덤프해서 봤는데, 뭐 없더라.그래서 이제 doc, docx봤는데도 없는데 하나 남은 문서 확장자 rtf를 검색하니 딱 하나 나왔음.이거 virustotal에 올려보면 악성 문서

65.GrrCON2016 _16

Q. 로드된 멀웨어의 공통이름은?로드된 / 멀웨어.malfind을 해봤는데 뭐 없더라.netscan을 해보자.해보면 svchost가 유독 많다. pid를 보면 288임.pstree로 또 보면, 하위에 2개의 프로세스가 돌아가고 있음.그럼 이거 dumpfiles로 확인해

66.GrrCON2016 _17

Q. 침입자가 exfil를 위해 압축파일을 준비하는데 사용한 암호는 무엇인가?전 문제에서 확인한 악성파일인 288 pid 덤프 해보자.그 후에 password, rar, zip, 등의 키워드를 검색해보면 답이 있음,

67.GrrCON2016 _18

Q. 멀웨어에 대한 C2서버의 주소는?svchost. netscan으로 보면, 상대 ip 볼 수 있지?

68.GrrCON2016 _19

Q. 피싱 메일을 보낸 이메일 주소는?이거,,도 좀 보자 맘에 안드는데.그 전에 풀었던 7번 문제중에 이와 동일하게 푸는게 있었던게 기억났음.pst파일을 찾아서 복구해봤지. outlook 메일 관련 저장하는 파일그후에 리눅스로 옮겨서 pfffexport tool를 써봤

69.GrrCON2016 _20

Q. 공격자가 E코인 서버를 감염시키기 위해 준비한 deb 패키지의 이름은?svchost 덤프한 거, deb을 키워드로 검색해보면 찾을 수 있음.

70.디지털 포렌식 2급 합격 후기

실기. 쉽지 않은 길이었다. 일단 절대적으로 자료가 부족하였다.필기는 뭐 그냥 무난한 it계열 시험이었다. 2학기 수업 들은 사이버형사법 수업이 필기랑 꽤나 연관이 있어서 5과목은 연계할 수 있었다.실기의 경우 인프런에 있는 실기 강의를 통해서 준비했는데, 도움이 꽤나

71.디지털 포렌식 정리 #1 (법적 절차)

대한민국에서는 민사 재판에서 사인의 위법 수집 증거의 증거 능력을 인정하는데 반해 (위법하게 증거를 수집한 행위를 무죄로 바라보지는 않는다) 형사재판에 있어서는 위법 수집 증거를 인정할 수 없다. 그렇기에 사전 준비단계, 사건 현장 대응, 분석, 보관, 재판 까지의 무

72.디지털 포렌식 정리 #2 (관련 법)

형법 136조 (공무집행방해)형법 141조 (공용서류 등의 무효, 공용물의 파괴죄)형법 229조 (위조등 공문서의 행사)형법 232조의 2 (사전자기록 위작|변작죄)형법 234조 (위조사문서등의 행사죄)형법 277조의 2 (공전자기록 위작|변작죄)형법 314조 (업무방

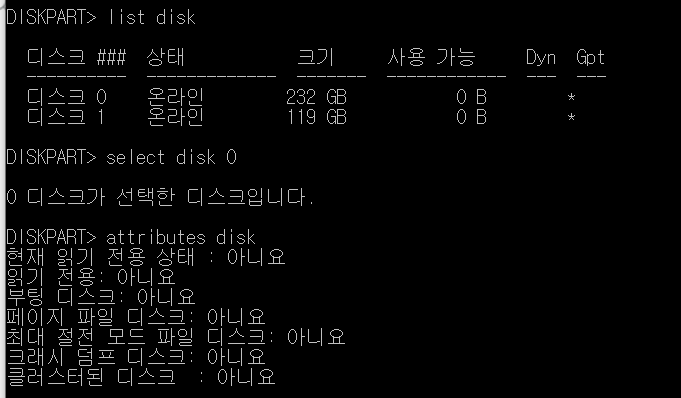

73.디지털 포렌식 정리 #3 (쓰기방지)

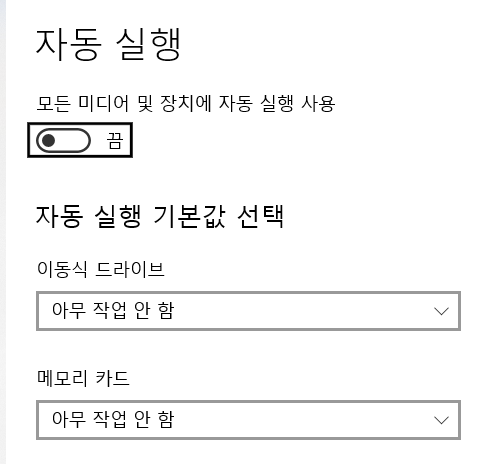

쓰기방지는 무결성 훼손을 방지함으로써 전자증거의 법적 증거능력을 재판에서 인정받기 위해 수행하는 것이다. Hardware/Software 로 구분해서 수행할 수 있다.그리고 이와는 별도로, 이미징을 위해 USB를 삽입했을 때 혹시 모를 자동 실행을 방지하기 위해 "끔"

74.디지털 포렌식 정리 #4 (레지스트리)

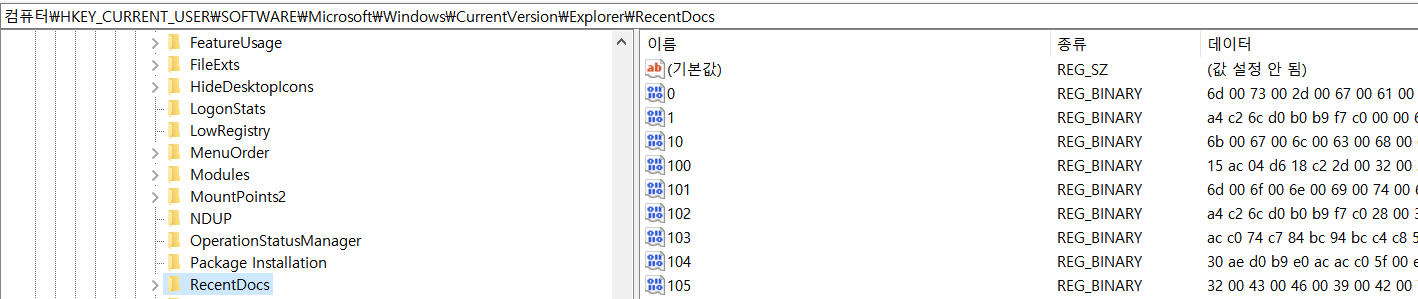

A. Windows의 구성요소,서비스,각종 프로그램과 같은 Windows의 전반에 걸쳐 사용되는 설정 그리고 구성을 포함하는 "Database"이다. 그냥 단순히 말해 설정 값들을 기억하고 있는 데이터베이스 라고 생각하면 될 것 같다.레지스트리는 크게 5가지 종류로 구

75.디지털 포렌식 정리 #5 (파일 시그니처)

CTF에 자주 나올법한 시그니처들이다. 이건 알아둬야함.나머지는 Google을 통해서 검색하자

76.디지털 포렌식 정리 #6 (MBR)

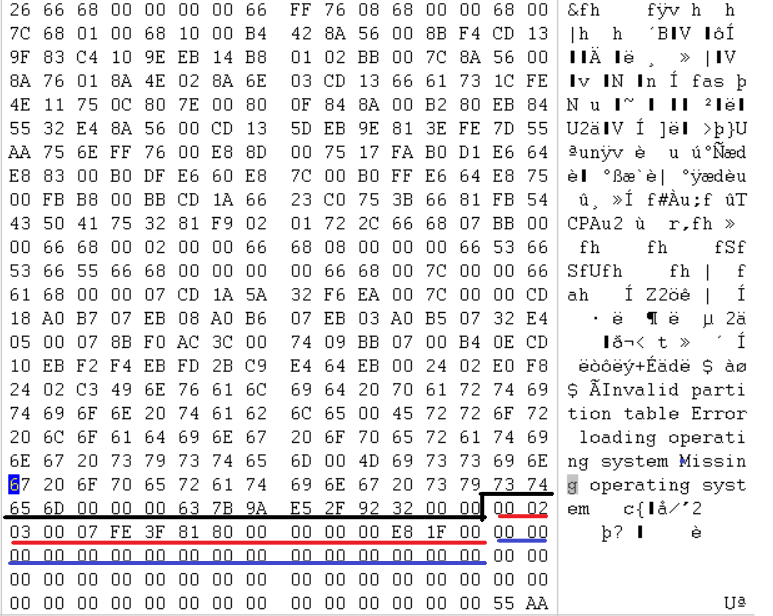

A. Master Boot Record. 컴퓨터를 Booting 할 때 필요한 Boot code와, Partition Table의 정보를 저장하고 있는 공간이다. "첫 번째" 섹터에 저장되어 있다. (0번 섹터) 총 512 byte로 이루어져 있으며 각각의 구성은 다음

77.디지털 포렌식 정리 #7 (FAT32, NTFS)

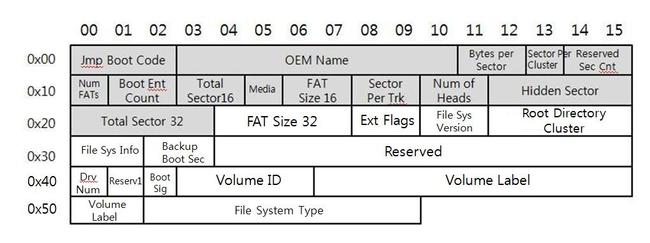

FAT 32 : File Allocation Table 32.|Boot Record|Reserved|FAT |--|--|--|--|--|--|--|Boot Record로 시작하여, 사용하지 않는 영역으로 끝난다.BPS / SP / Total Sector 32 / Vol

78.디지털 포렌식 정리 #8 (Web[IE])

Web과 관련한 아티팩트는, IE 기준 Cache, History, Cookie, Download 등으로 구분할 수 있다.또한, IE는 ~9 / 10 ~ 으로도 다시 한 번 구분할 수 있다.각각의 아티팩트에 대해서 먼저 살펴보자.기존 방문한 Web site를 재방문할

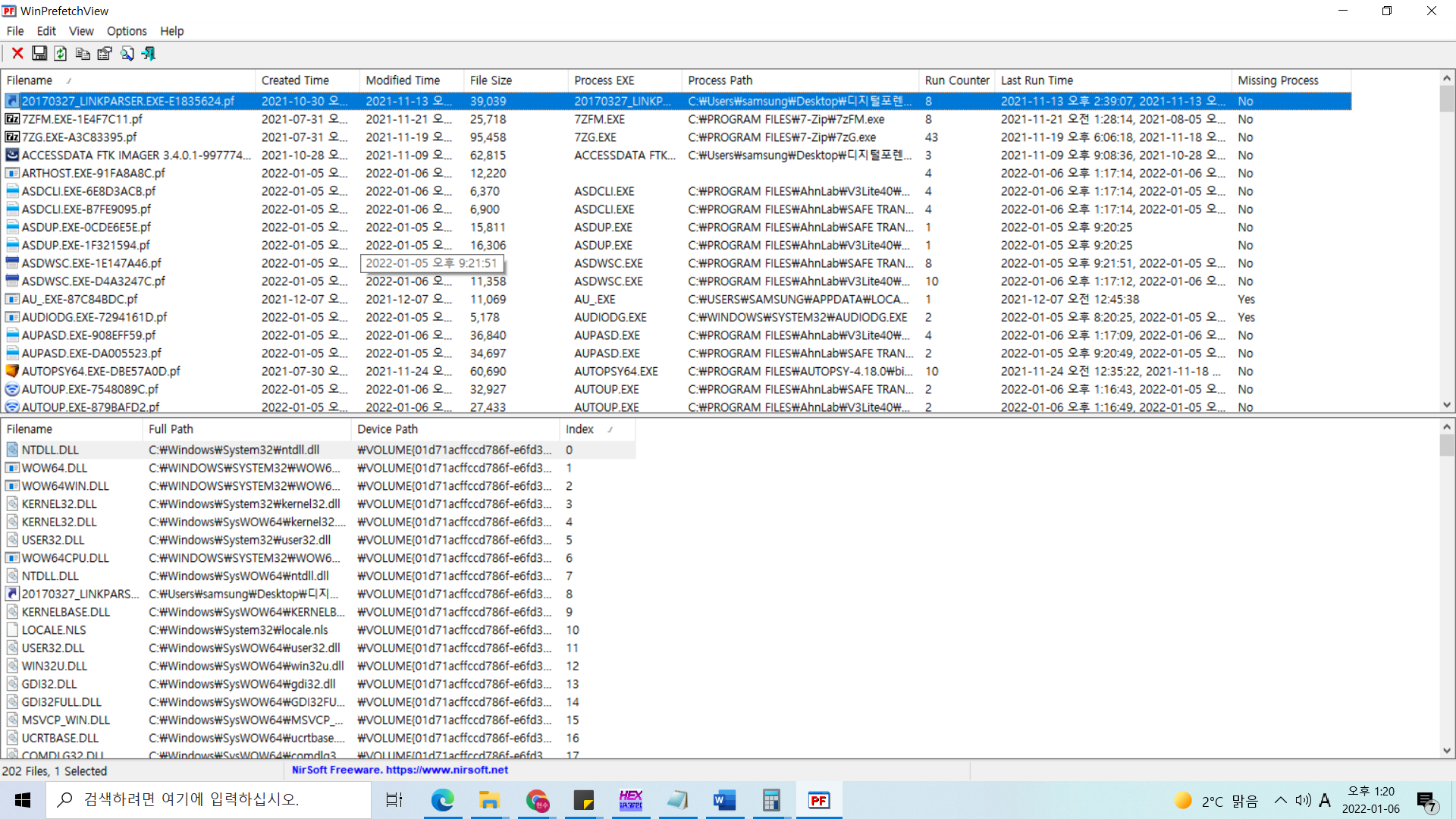

79.디지털 포렌식 #9 (Prefetch)

Prefetch는, HDD의 읽기 속도를 높이기 위해 정보들을 미리 메모리에 가져오는 Microsoft의 기술이다. 자료를 미리 불러와서 저장해놓고, 필요할 때 마다 사용하는 캐시로도 볼 수 있다. 확장자는 .pf이고, 크게 2가지로 구분할 수 있다.1\. 부팅 시 p

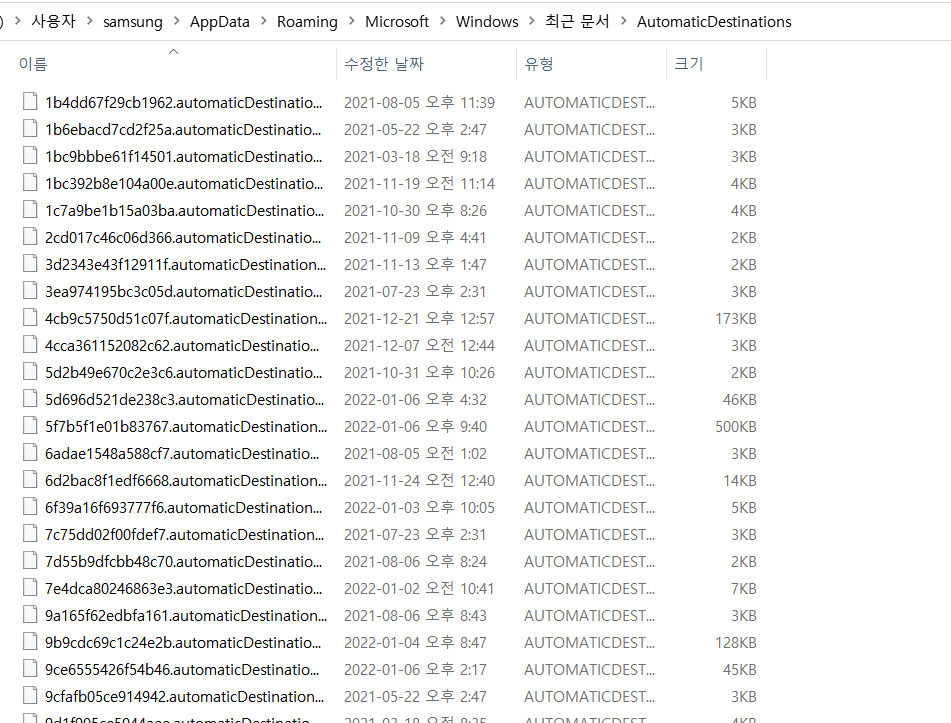

80.디지털 포렌식 #10 (Jumplist)

응용 프로그램 별로 그룹화하고, 최근에 실행한 파일에 대한 Link를 관리하는 파일이다. Windows 7부터 추가된 Artifact이며, 유사한 Artifact로는 UserAssist, Recent등이 존재한다. 다만 이것들보다 더 지역성의 원리를 활용한 기능이다.

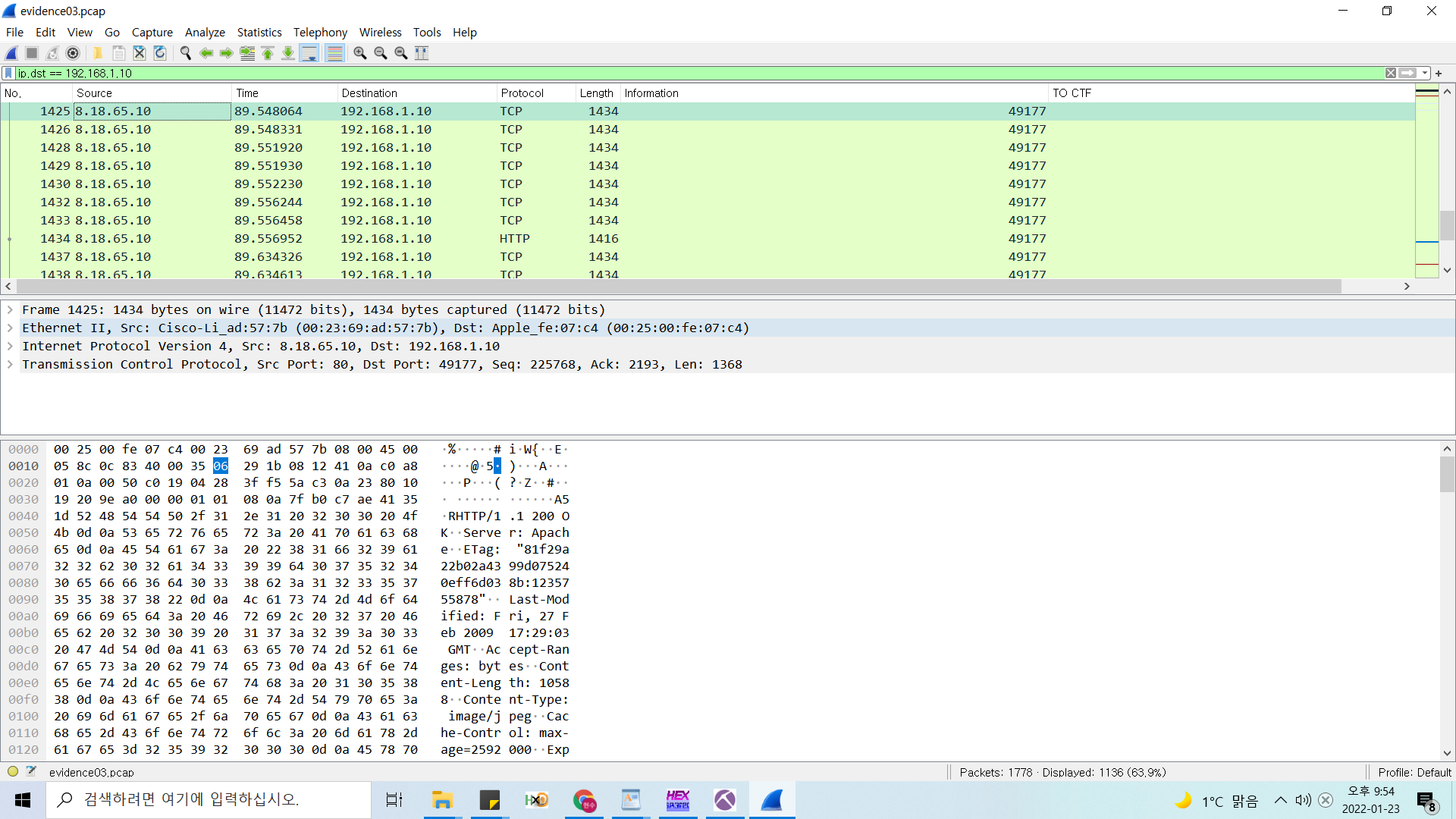

81.디지털 포렌식 #14 (Wireshark)

WireShark 분석에 필요한 필터링 문법.Capture filter : 수집 자체를 조건에 맞는 패킷만Display filter : 모두 다 받고, 출력만 조건에 맞는 것들을.=> 상황에 맞게 사용하면 된다.src : 출발 주소dst : 목적지 주소protocol

82.디지털 포렌식 #15 (SuNiNaTaS)

다 풀었음. (Forensic) 3일? 2일 걸린듯 풀이 작성 예정

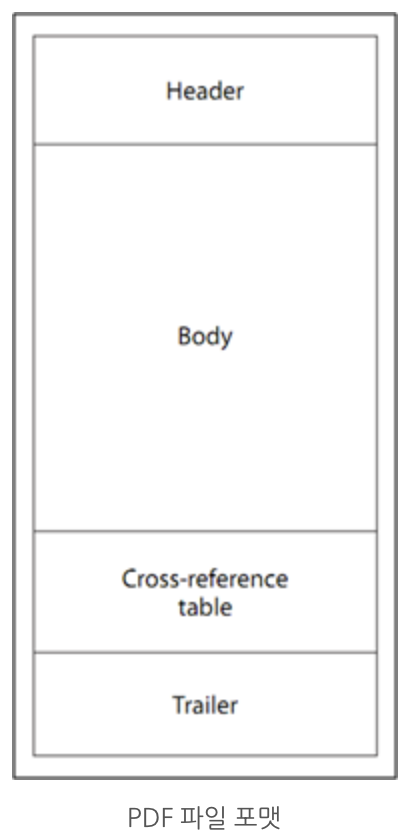

83.디지털 포렌식 #16 (PDF)

Portable Document Format.Adobe에서 개발된 형식헤더 시그니처 : 25 50 44 46 2D 31 2E푸티지 : 25 25 45 4F 46Header : PDF 시그니처와 문서 버전 정보Body : 실제 문서의 정보를 포함하는 object와 obj

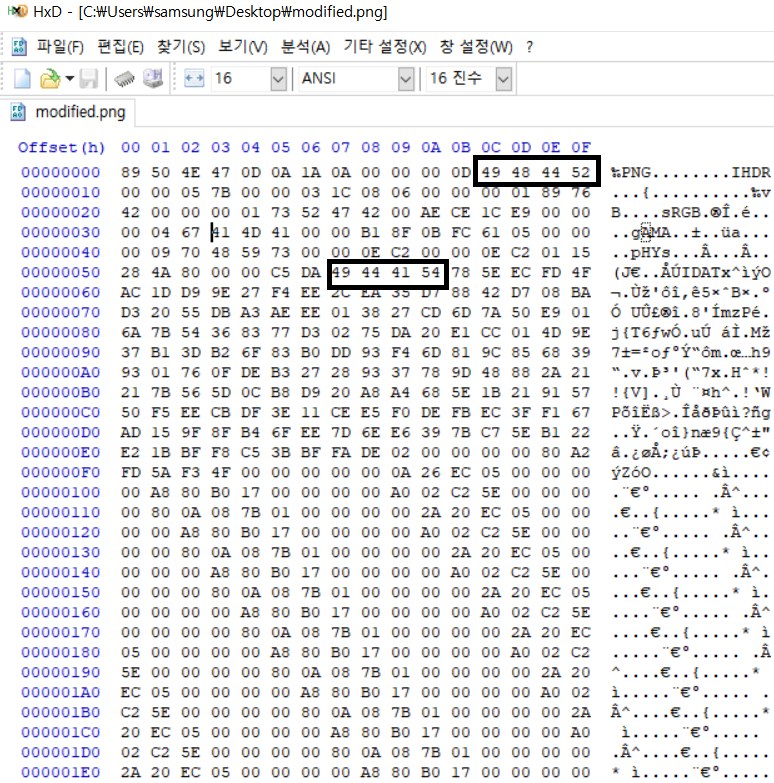

84.디지털 포렌식 #17 (PNG)

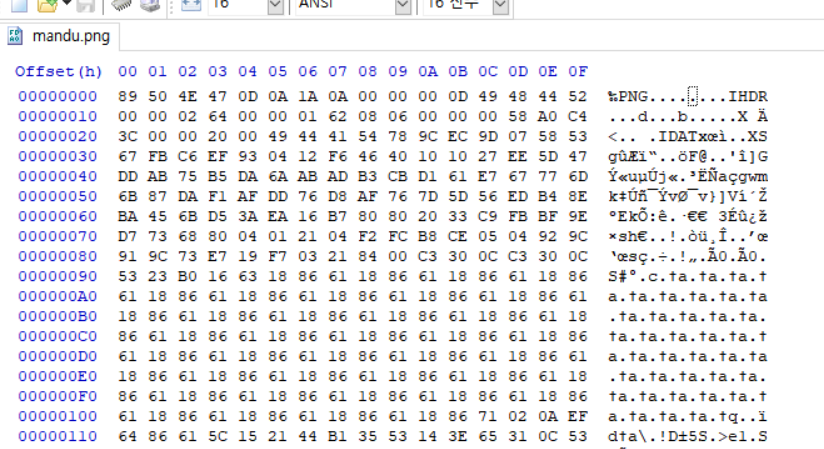

http://ctf.no-named.kr:1234/challenges1번 문제를 풀면서, PNG 구조에 대해서 공부했다.PNG 헤더 시그니처 : 89 50 4E 47 0D 0A 1A 0A푸티지 : 49 45 4E 44 AE 42 60 82구조 : N개의 Chu

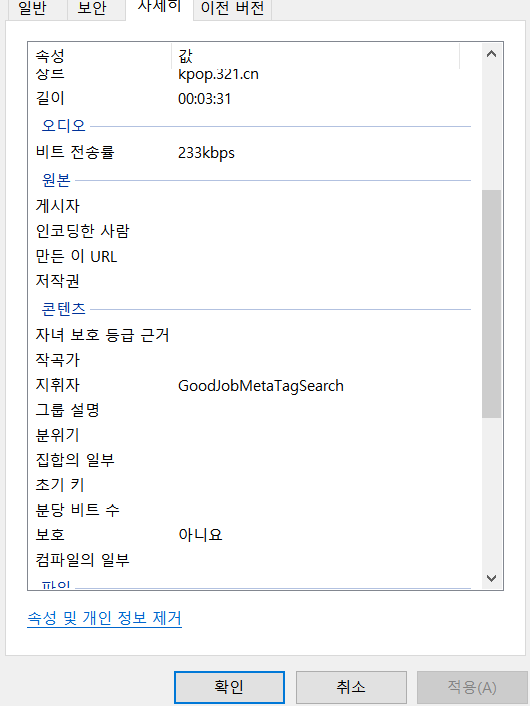

85.디지털 포렌식 #18 (SuNiNaTaS 14,15,18,21)

14번.문제 파일을 받으면, .tar (압축 파일을 받을 수 있다)해제 하면, passwd, shadow 2개의 file이 생성된다.열어보면, Linux에서 계정을 관리할 때 사용하는 포맷이다.passwd의 내용shadow의 내용/etc/passwd : 사용자 계정 정

86.디지털 포렌식 #19 (HTTP 상태 코드)

사이트 오류 뜨면 볼 수 있는 화면이다.HTTP 상태 코드란 클라이언트가 보낸 요청에 대해 서버(호스트)가 응답하는 코드를 의미힌다.분류하면, 다음과 같다.100(Continue) : 서버는 100을 표시함으로써, 요청의 첫번째를 받았고 나머지를 기다리고 있음을 나타낸

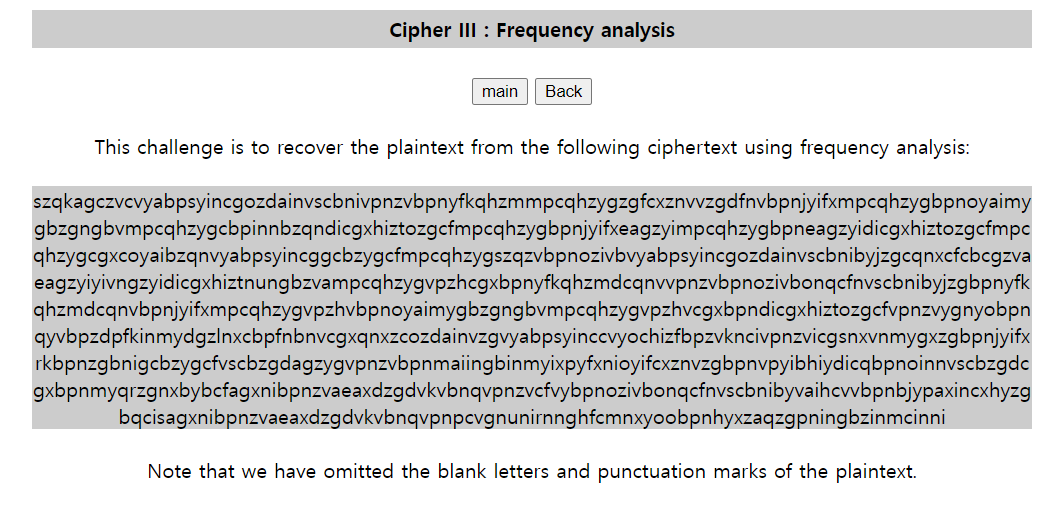

87.디지털 포렌식 #20 (SuNiNaTaS 26, 28)

26번문제에 따라서, 빈도 분석을 해봤다.N -> E / Z -> T / G -> A / ... 이런식으로 치환을 해서 평문을 복구하는 거다. 근데 아무래도 반드시 가 적용될 수 없기에 다 확률이다. https://www.dcode.fr/trigramsOnli

88.디지털 포렌식 #22 (CTF-D Network)

5일동안 열심히 풀었다. 복기하면서 풀이 작성 예정

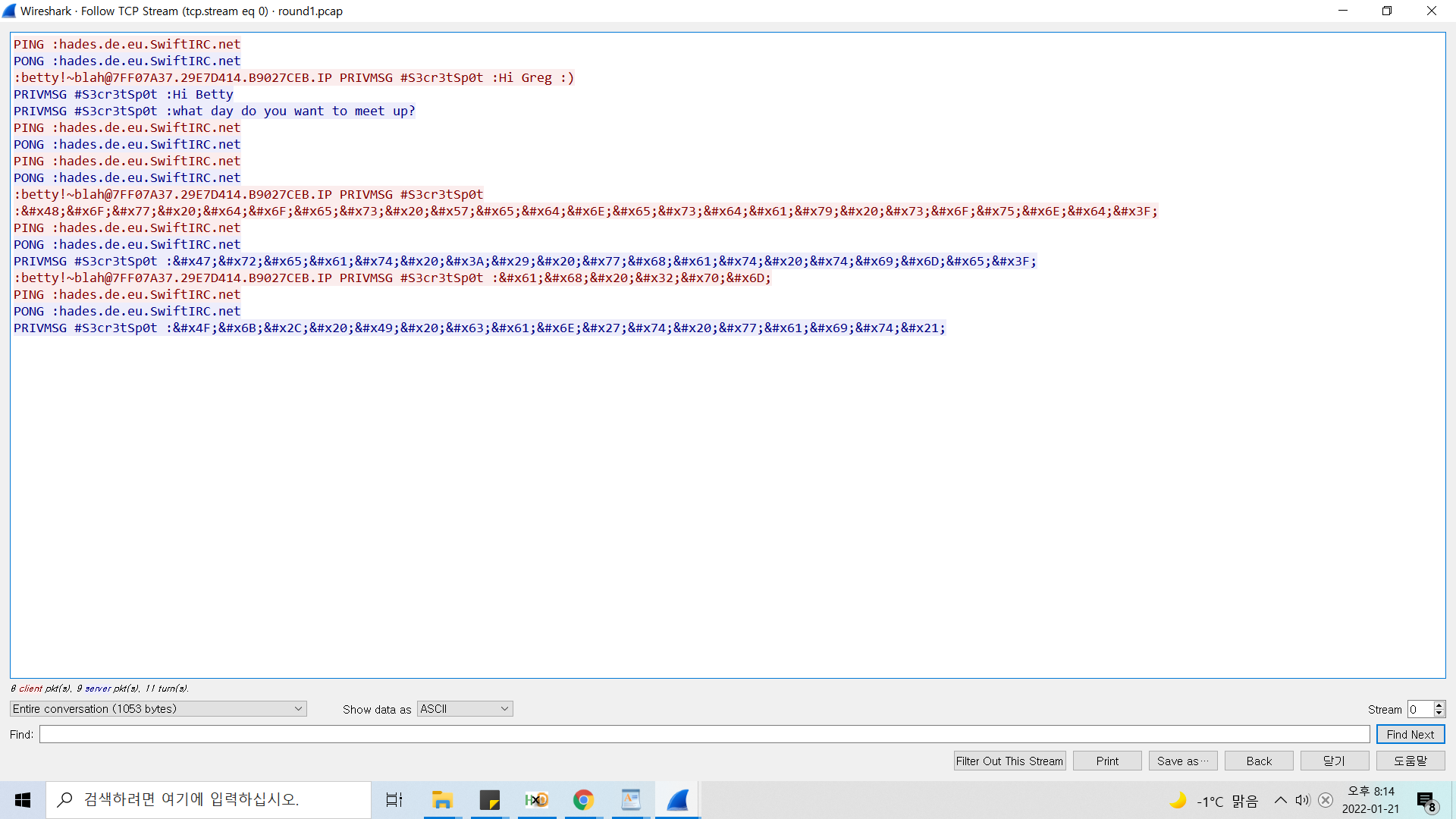

89.디지털 포렌식 #23 (CTF - D Defcon#21)

회의가 예정된 요일은 언제인가?1번에 걸맞는 난이도를 가진 문제였다. Wireshark를 통해 conversation(Stream을 묶어서 보여준다.)분석을 수행한다면, IRC 대화 목록을 확인할 수 있다. Greg라는 인물과 대화하고 있음을 알 수 있다. 그러다 갑자

90.디지털 포렌식 #24(CTF -D Defcon#22)

우리들의 친구 NetworkMiner, Wireshark와 함께라면 무서울 게 없다. NM에서 3개의 메시지를 찾았다.그 중,I will look at that pcap as soon as I can. Can you also send me the documents yo

91.디지털 포렌식 #25 (CTF - D Sans Network Forensic)

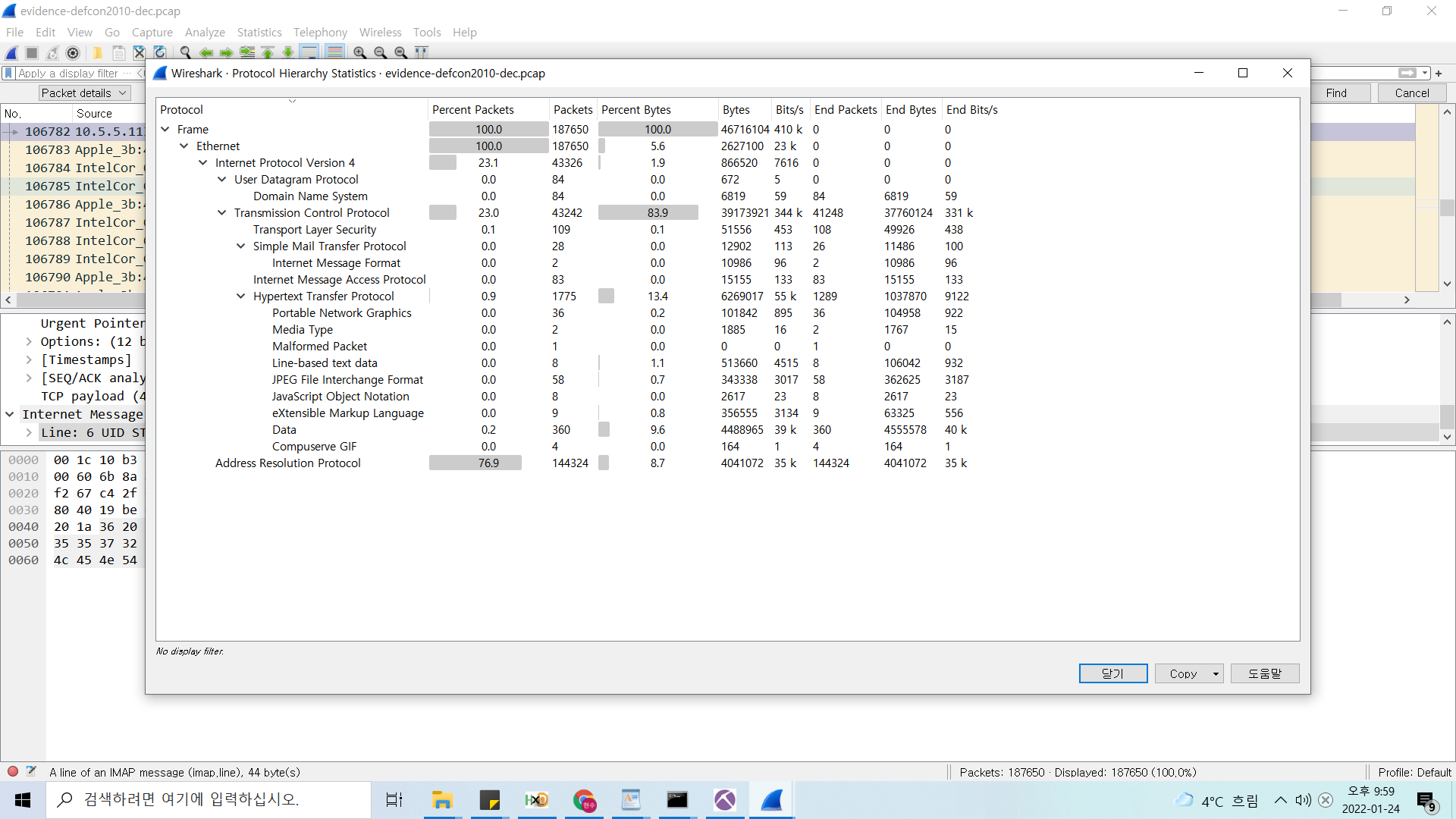

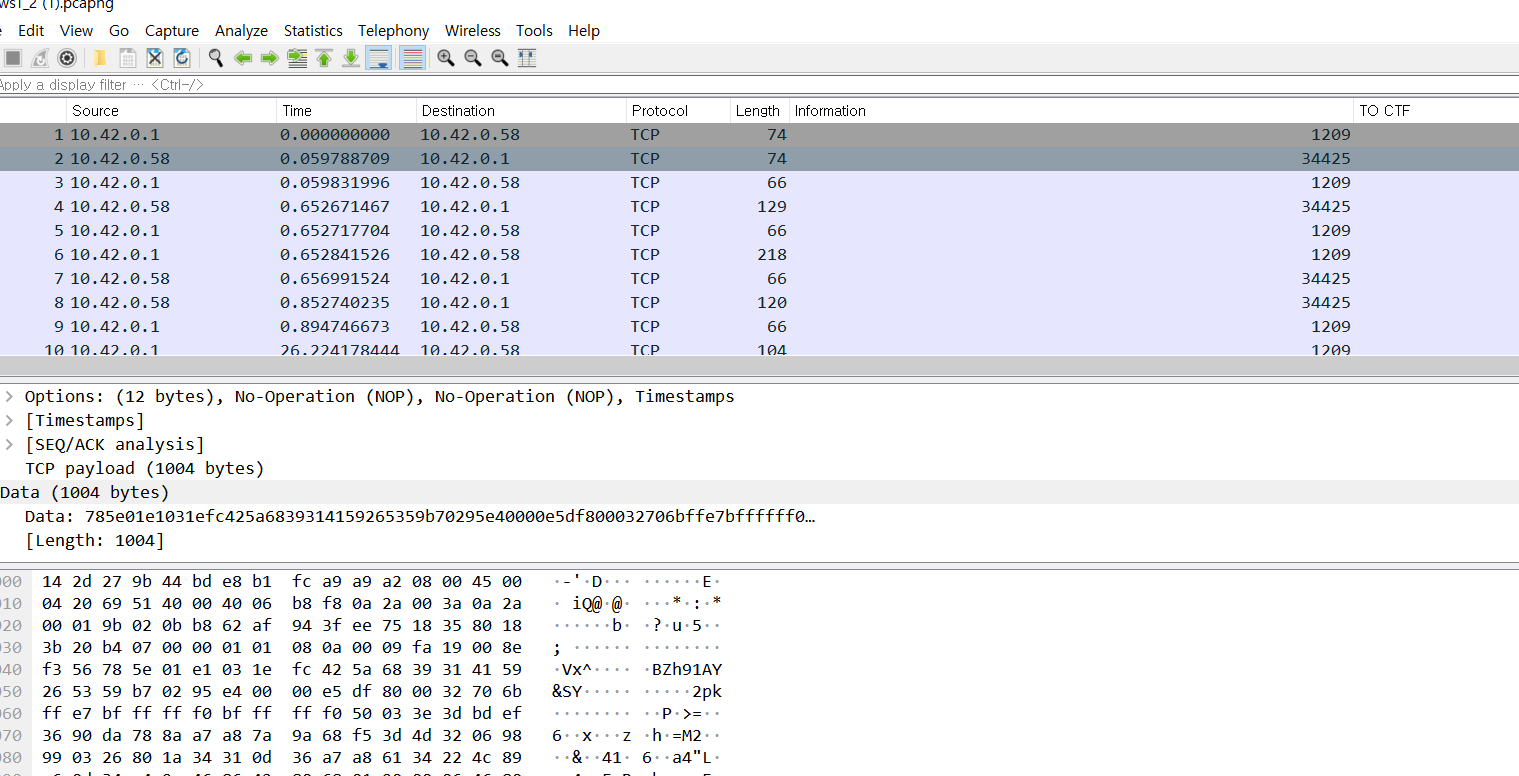

Puzzle 3. 파일 1개로 8개의 문제를 풀면 된다.패킷을 찬찬히 살펴보면, 특정 IP들이 반복되는 것을 볼 수 있다. 또, Ann의 ip는 192.168.1.10라고 문제에서 주어졌다. 그럼 뭐 끝났지 뭐.MAC주소 : Ethernet : DST: Apple(00

92.디지털 포렌식 #26 (CTF - D Sans Network Forensic)

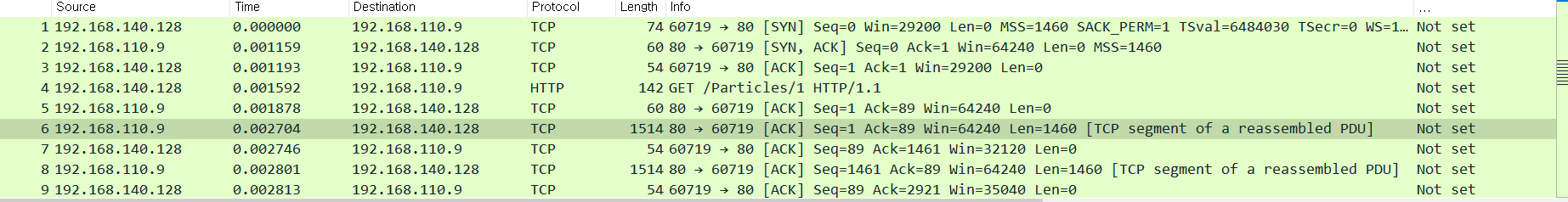

Puzzle 4.스캐너면, src ip는 일정하고 dst는 여러 개(혹은 1개) 일 것이다. 그럼 찾아보자.당연하게도, syn flag가 1일 것이다. tcp.flags.syn == 11번의 답을 찾았으면, 어렵지 않다. ip를 기준으로 검색을 하던가, stream을

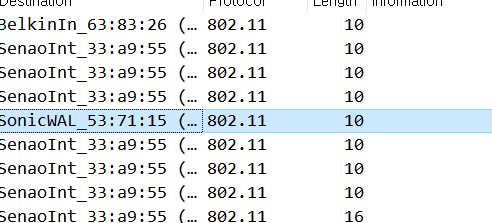

93.디지털 포렌식 #27 (CTF-D Sans Network Forensic)

Puzzle 7패킷을 보면, 802.11로 무선 패킷이다. 무선은 대개 암호화가 되어 있으니, aircrack-ng로 암호화를 풀고 그 풀어진 패킷으로 분석을 진행하면 된다.프로토콜 계층 분석을 해보니, SMTP가 있다.그래서 SMTP 프로토콜을 Follow해본다면,

94.디지털 포렌식 #28 (CTF-D Sans Network Forensic)

Puzzle 8.a. access point의 SSID는 무엇인가?b. access point의 BSSED는 무엇인가?문제는 또 다시 802.11, 무선 패킷이고 암호화 되어 있다.그럼 전 번 문제와 동일하게, aircrack-ng로 분석하자.BSSID랑, SSID를

95.디지털 포렌식 #29 (CTF - D)

패킷도 몇 개 없다.Conversation 분석해보면, 답이 있다.Stream도 2개밖에 없다.Conversation을 분석하던 중, PNG를 발견하고 카빙을 진행했다.그런데, 사진만을 얻을 수 있었고, 스테가노그래피 혹은 은닉된 파일이 포함 여부를 각각 스테가노디코더

96.파이썬으로 Packet 분석하기. #1

CTF - D 문제를 풀 던 도중, 우리 정말 근사하다고 생각하지 않니? 파이썬의 도움이 필요하다고 느꼈다. 그래서 이번주는 scapy를 사용하는 방법에 대해 공부해보려고 한다.

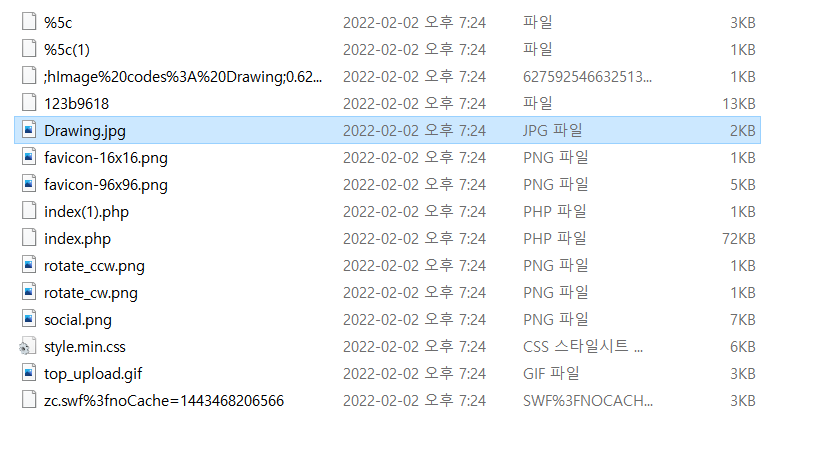

97.디지털 포렌식 #30 (CTF - D)

패킷을 열고, HTTP로 주고받은 파일들을 전부 저장한다면 답을 얻어낼 수 있다.파일들 중 답이 있다.패킷을 열고 Conversation을 분석해보았다.URL Decoder를 사용한다면 ?Conversation 분석을 해보았다.전체 Packet개수도 적었고, Strea

98.디지털 포렌식 #31 (CTF - D)

3\. 하늘은 왜 푸른색 ?

99.Binwalk 사용법

이게 Firmware 분석에 사용된다고 하는데, 파일 Carving을 자동으로 해줘서 참 좋다.Winhex의 Carving은 지정인데, 이건 그냥 다 알아서 해준다.기본적 명령어 구성은 다음과 같다.binwalk option filename (여러 개도 가능)그냥 o

100.디지털 포렌식 #34 (N0named, John the Ripper)

CTF-D를 거의 다 풀어가서, 다른 사이트의 문제를 풀기 시작했다.아 이게 진짜 풀이가 없어서 내가 풀고 나서 얻는 쾌감이 진짜 대단하다.아무튼. 너의 집 비밀번호는? 를 풀어보자.zip파일을 제공해주고, 라는 단서를 붙여준다. 이러고 Zip 파일 1개를 제공해준다.

101.디지털 포렌식 #35 (N0named)

가장 처음에는 저 반복된 ta?가 고의적으로 오염시킨걸 의심했는데 그냥 signature가 이상했던 것이었다

102.디지털 포렌식 #36 (N0named)

파일은 zip이 제공되고, txt 파일과 hwp가 들어있다.txt는 hwp의 내용을 작성해서 회신하라는 내용이 들어있다.hwp가 내 노트북에는 설치가 안되어있어서, online viewer로 봤는데 뭐 안나왔다.그래서 뭐지 싶었는데, online으로는 문서에 담긴 매크

103.디지털 포렌식 #37 (N0named)

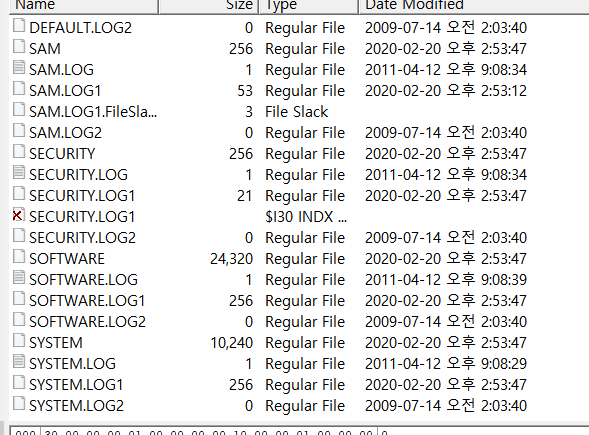

vmdk 파일이 주어지고 문제는 4개가 있다.1번부터 풀어보자.연결된 USB 저장장치를 찾으라고 한다.이건 registry를 분석하면 알 수 있다. 그 중에서도 local machine을 분석하면 알 수 있다.그럼 뽑아내자.레지스트리는 Windows - system 3

104.디지털 포렌식 #38 (Artifact)

해당 자료는 plainbit에서 작성한 PDF를 근거로 작성되었습니다.http://blog.plainbit.co.kr/archives/2048

105.디지털 포렌식 # 39 (CTF 풀이 총 정리)

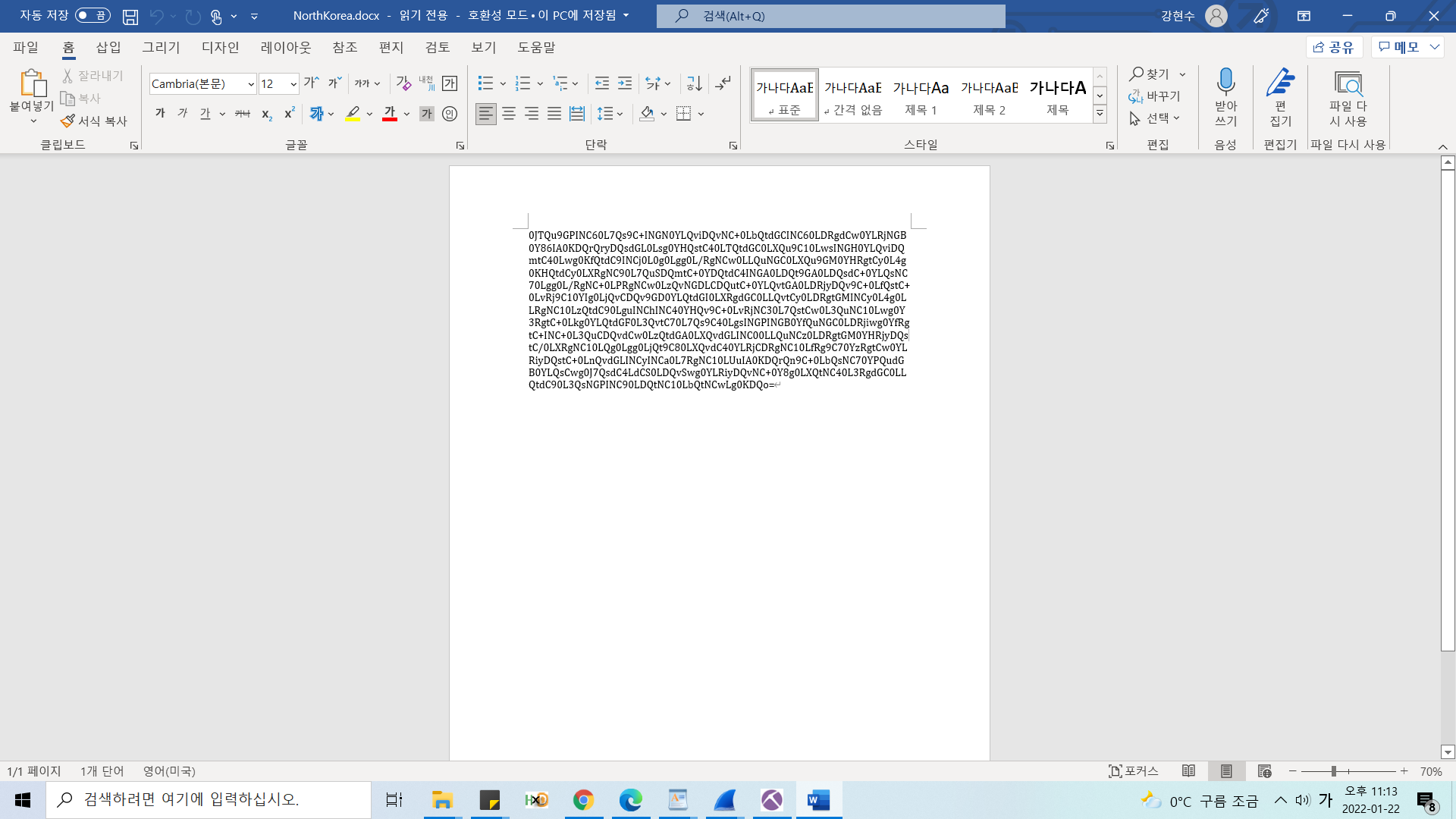

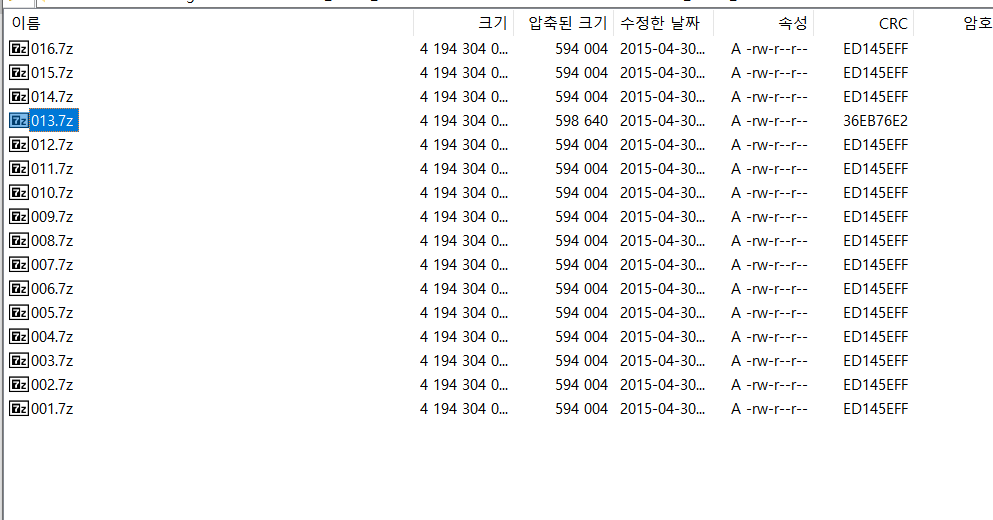

작년 8월부터 지금까지 약 6개월동안 CTF 문제를 풀었는데 추 후에 도움이 되지 않을까 싶어서 패턴을 분석해서 작성하기로 했다.순서대로 써보자확장자가 없는 파일이 주어짐. 시그니처가 7z니까 7z로 바꿔서 압축을 해제해준다.그럼 이렇게 CRC 코드가 1개만 다르다.

106.디지털 포렌식 #40 ($mft,$Usnjrnl,$logfile)

$MFT - Master file table.NTFS의 핵심이라고 할 수 있다.$MFT Entry의 나열로 이루어져있으며, 파일의 MAC time + MFT Entry 자체의 수정 시간도 기록하고 있다.앞 서서 공부했던 $FILE_NAME, $STANDARD_INFOR

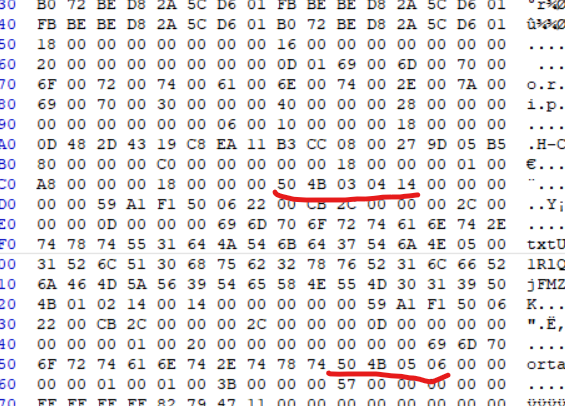

107.디지털 포렌식 #41 (기지평문공격, Known - plain text attack)

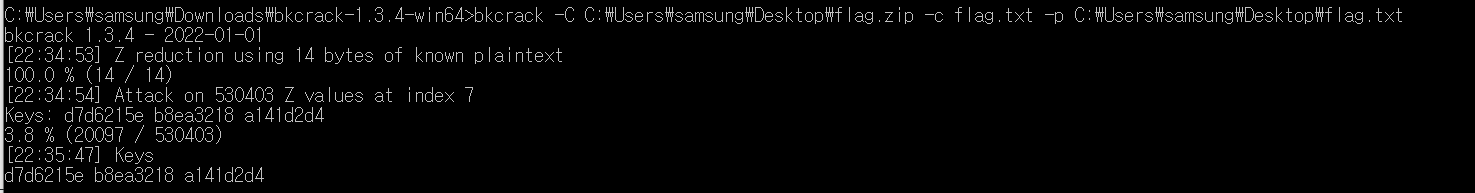

ctf 문제를 풀어보면서 오랜만에 공부하다가 재밌는 공격 기술을 찾아내서 작성해본다.기지평문공격이란 평문과, 그 평문이 암호화된 암호문을 둘 다 가지고 있을 때 사용 가능한 공격 기법이다.Zipcrypto를 통해 압축되었을 때 사용할 수 있는 Tool이고, AES 25

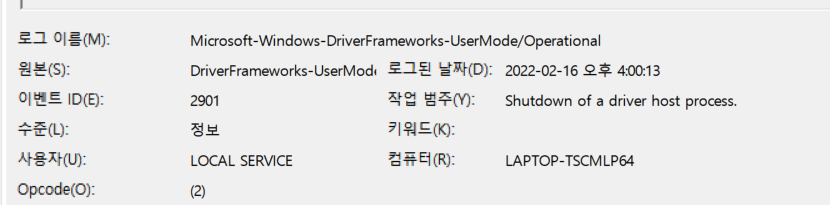

108.디지털 포렌식 #43 (Windows Event Log)

윈도우 이벤트 로그는 말 그대로 Windows 라는 운영체제의 Event를 기록하는 시스템이다. Application, System, setup, security 등으로 구분할 수 있다.파일이 저장되어 있는 경로는 다음의 경로에 각각의 이름.evtx 로 저장되어 있다.

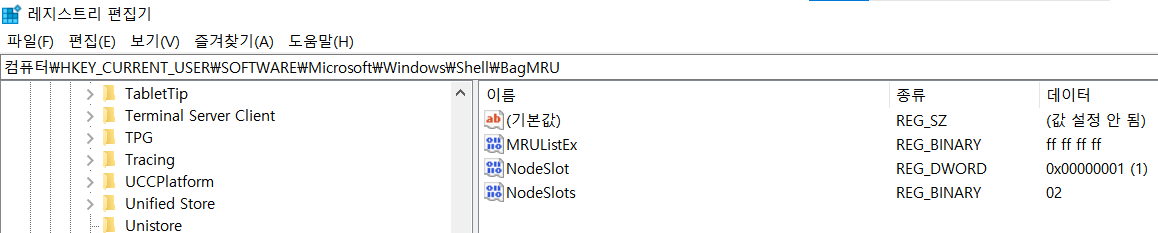

109.디지털 포렌식 #44 (Shellbag)

Shellbags이란 사용자가 Local / Network 환경에서 접근한 "폴더"의 정보들을 레지스트리에 기록하는, Registry Shellbag의 하위 키를 의미한다.사용자가 폴더에 접근했는지, 접근했다면 언제 했는지(MAC Time)등에 대한 정보를 확인할 수

110.디지털 포렌식 #45 ( Analysis Overall )

지금까지 공부한 걸 총체적으로 정리할 겸, 게시물을 작성해보겟다.증거 수집무결성 검증파일 시스템 분석시그니처 분석사용자 행위 분석휴지통 분석바로가기 분석프리패치 분석USB 연결 흔적 분석증거수집 단계에 있어서는 가장 기본적인 것은 "쓰기 방지" 설정이다. 쓰기방지는 H

111.디지털 포렌식 #46 (Fix UP, NTFS)

NTFS에는 Fix up 이라는게 있다.N0named의 CTF 문제를 풀면서 다시금 떠올려서 게시글을 작성한다.우리 이제 그만하자 라는 문제를 풀면서 떠올렸다. 사실 문제 자체는 매우 간단했다. NTFS의 BR이 오염되어 있었고, 이를 고친다면 Flag를 발견할 수 있

112.레지스트리 경로

HKLM은 System32 - config 경로에 존재함.

113.디지털 포렌식 #48 (USB)

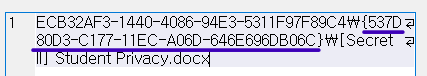

평소에 헷갈리던 문제를 이번에 전공 보고서 작성 때문에 살펴보고, 답을 얻을 수 있었음.결과만 간단하게.{537D81D3-C177-11EC-A06D-646E696DB06C}이거 !이거 !Regedit으로 검색한 결과, 다음의 경로에서 찾을 수 있었음.1\. 컴퓨터\\H

114.디지털 포렌식 # 50 (Shimcache)

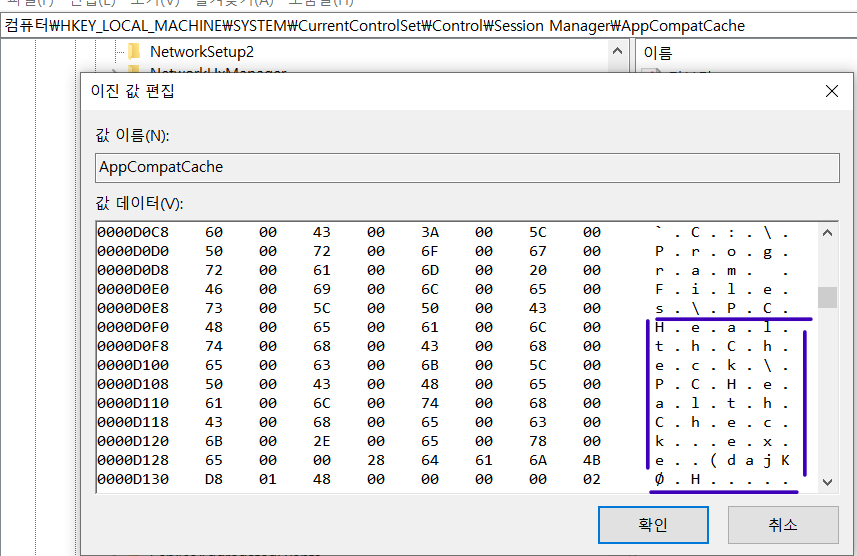

해당 아티팩트에 대해서 잘못 알고 있던 부분이 있어서 다시 정리한다.우선 해당 Artifact는 레지스트리의 HKLM\\SYSTEM\\CurrentControlSet\\Control\\Session Manager\\AppCompatCache\\AppCompatCache

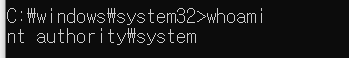

115.Registry - Security 분석 방법

https://live.sysinternals.com/A. 상단 경로에서 psexec.exe 설치CMDpsexec -sid cmd.exeA. 관리자 권한 실행 확인같은 cmd Console를 통해서 regedit 실행일반 Regedit 접근으로 확인할 수 없었