14번.

문제 파일을 받으면, .tar (압축 파일을 받을 수 있다)

해제 하면, passwd, shadow 2개의 file이 생성된다.

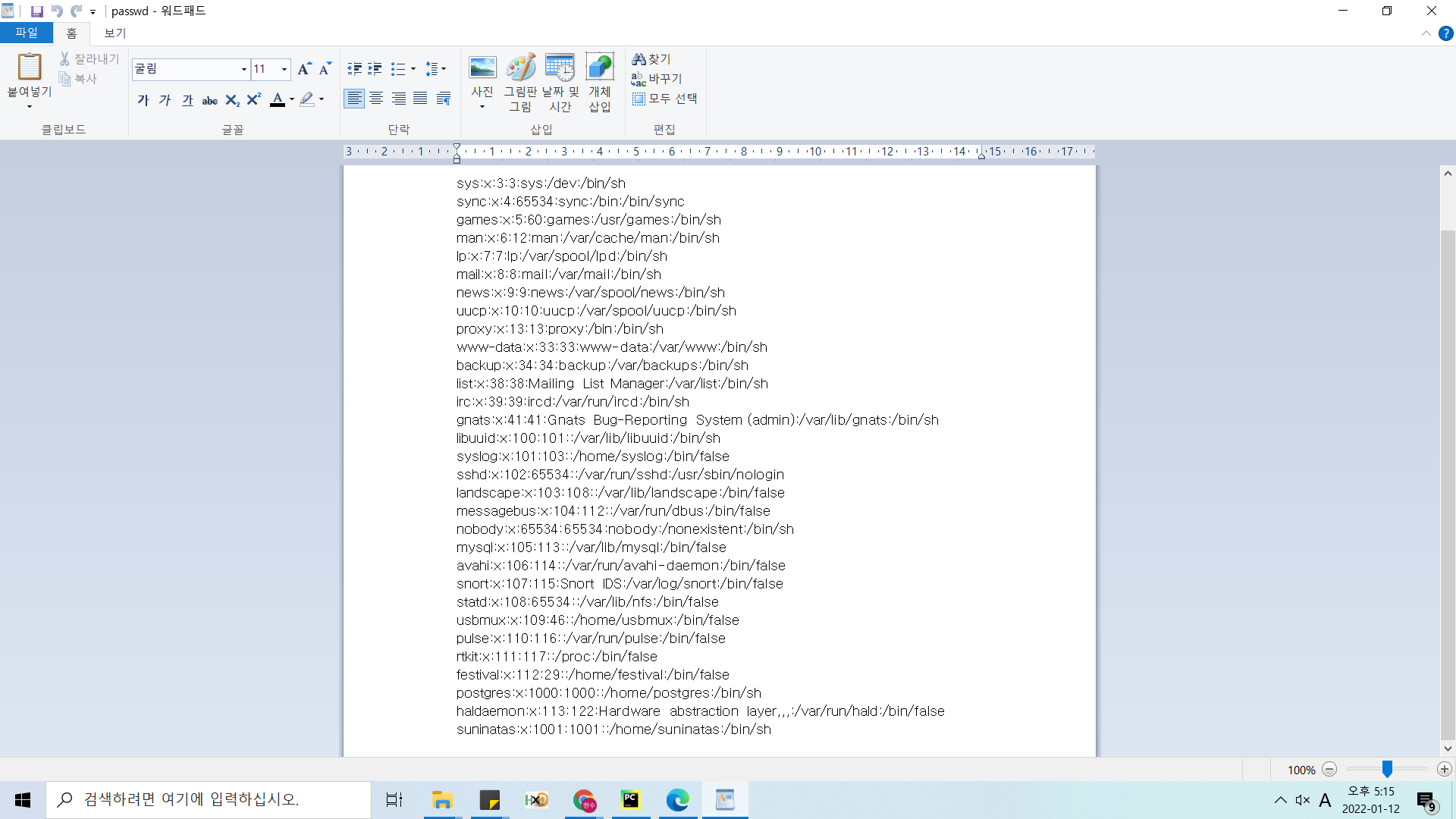

열어보면, Linux에서 계정을 관리할 때 사용하는 포맷이다.

- passwd의 내용

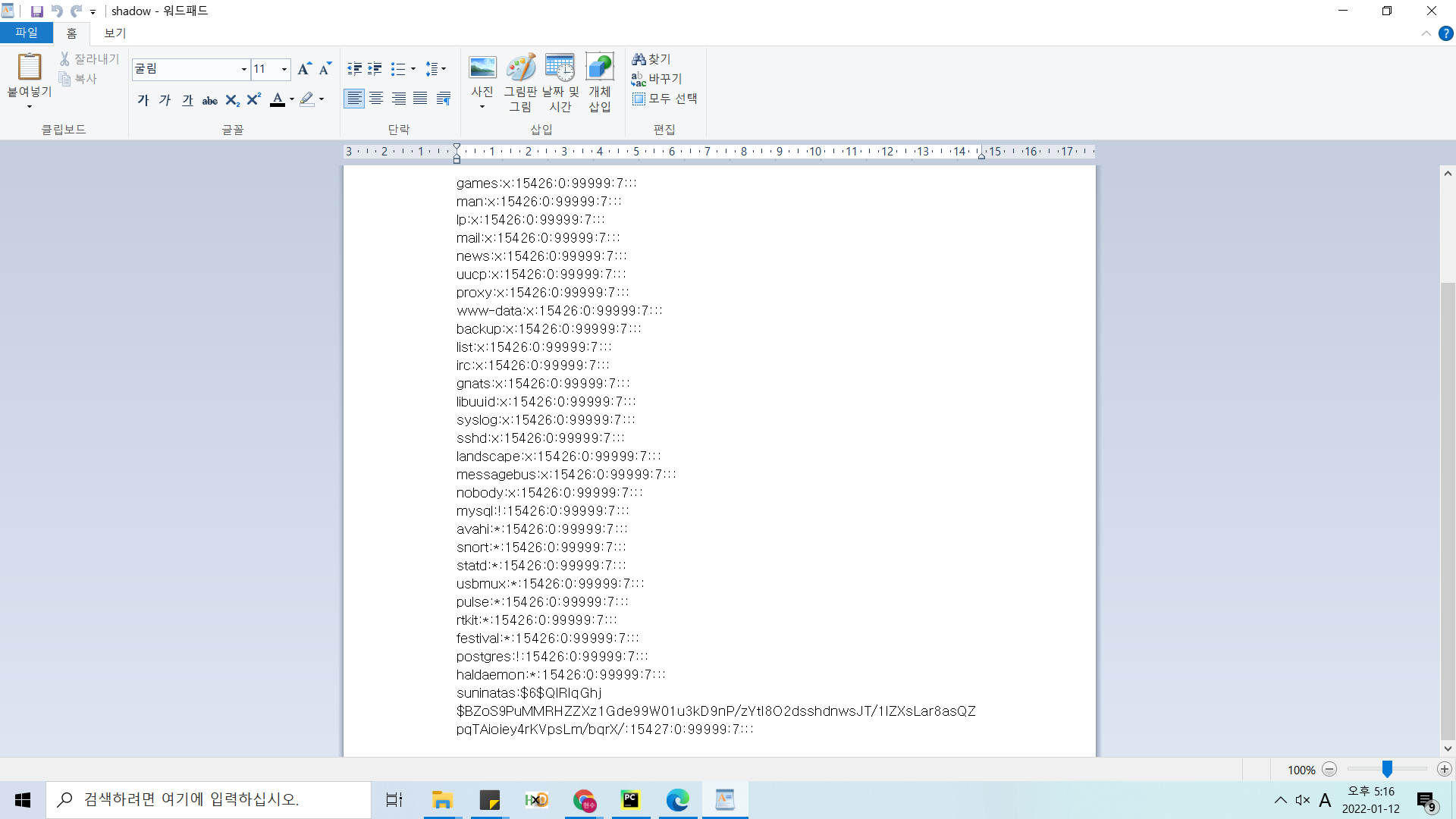

- shadow의 내용

/etc/passwd : 사용자 계정 정보의 저장 장소

(비밀번호는 암호화되어 shadow에 저장, x로 표시됨.)

test:x:500:500::/home/test:/bin/bash

각각의 정보들이 의미하는 건 다음과 같다.

1. 사용자 계정명

2. 사용자 passwd

3. UID

4. GID

5. 사용자 임의 정보

6. 사용자 계정 home directory 주소

7. 사용자가 시스템 로그인 시 사용하는 shell의 위치

/etc/shadow : 안전하게 보호 되는 사용자 계정 정보

test:$67667CBJHJjhJHjNBbnGHGHGH:17668:0:9999:7:::

- 사용자 계정명

- 암호화된 passwd

- 마지막 passwd 변경일부터 경과한 일 수 (1970/1/1 기준)

- passwd 최소 사용시간

- passwd 최대 사용기간

- 변경 전 경고일

- passwd 비활성날짜

- 만료일 (1970/1/1 기준)

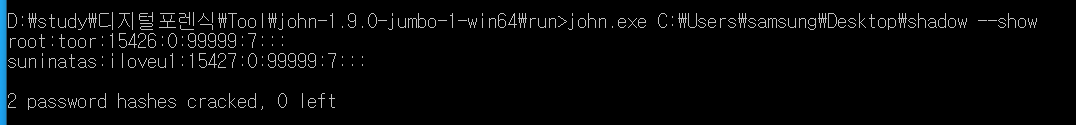

파일의 마지막을 보면, SuNiNaTaS의 계정이 있고, 암호화되어 있다. 그럼 John the ripper를 통해 분석해보자.

답을 알 수 있다.

15번.

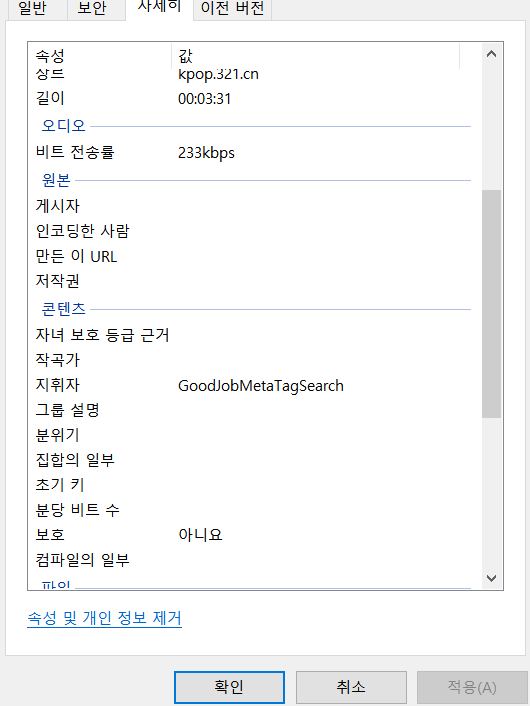

음악 파일을 주고, 인증키를 찾으라고 한다.

다운 받고, 속성을 보면

끝.

18번

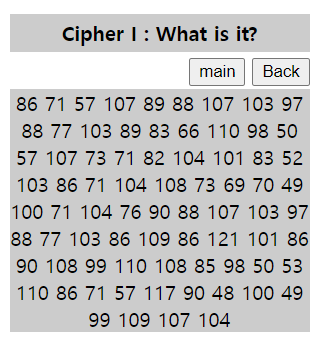

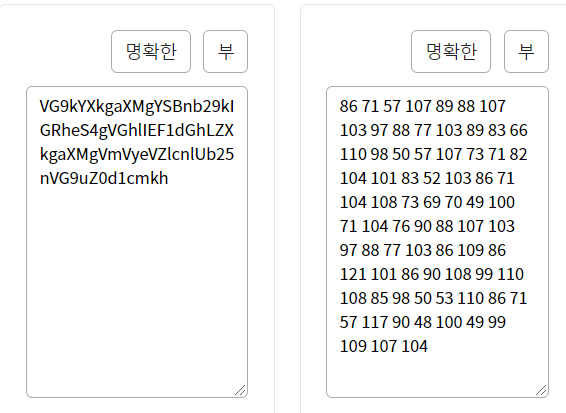

뭘까. 숫자가 엄청 많다. 숫자만 있는거 보니까, 어셈블리는 아닌거 같고 ASCII를 의심했다.

돌려졌는데, 또 알아볼 수 없는 문자열. base 64를 의심해봤다.

base 64로 Decode 해본다면?

19번

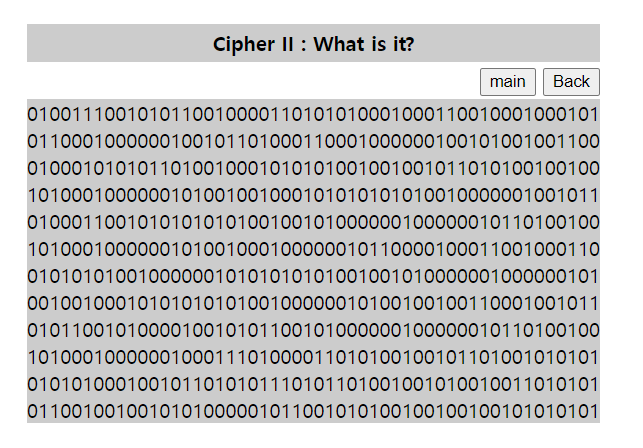

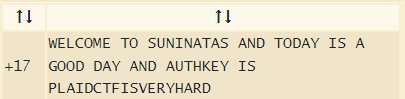

이 문제는 굉장히 당황스러웠다. 뭐 공백도 없고, 이진수로 표현된 건 알겠는데 뭐 어쩌라고.

그래서 모든 것의 답이 존재하는 Google을 통해 찾아보니, 역시 답을 찾을 수 있었다.

기본적으로 숫자는 8bit로 표현될 수 있다. 숫자로 표현될 수 있다는 말은, 즉 ASCII로 표현될 수 있다는 뜻이다.

ASCII로 바꿔보니까,

NVCTFDV KF JLEZERKRJ REU KFURP ZJ R XFFU URP REU RLKYBVP ZJ GCRZUTKWZJMVIPYRIU

이렇게 바뀐다.

공백이 있는 걸 보니까, BASE64는 아니다. 근데 잘 보면, 실제 우리가 사용하는 영문이랑 구조가 비슷한거 같다. 그래서 Caesar 암호문인가 싶어 돌려보니, 맞았다.

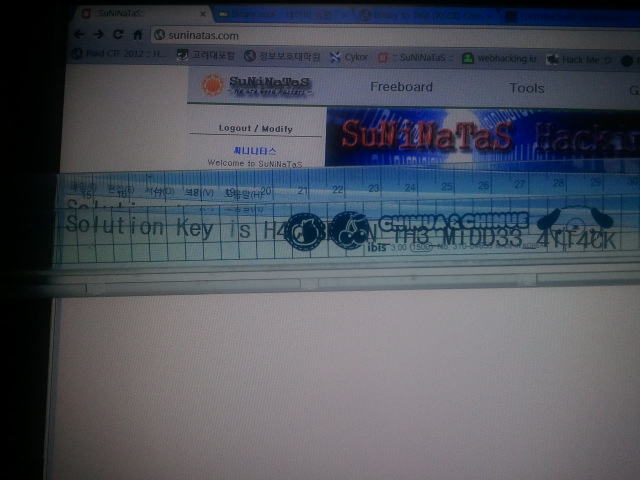

21번

그림 1장 있고, 인증키를 찾는 것이 문제다.

그림을 잘 보면, Solution KEY is H4?? TH3_MIDD33_4TT4CK. 이라는 문자열이 보인다. 근데 중간이 가려져있다.

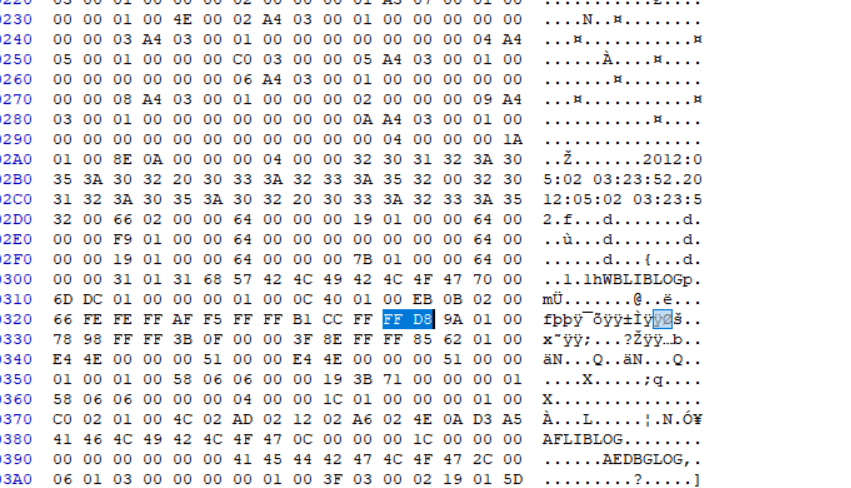

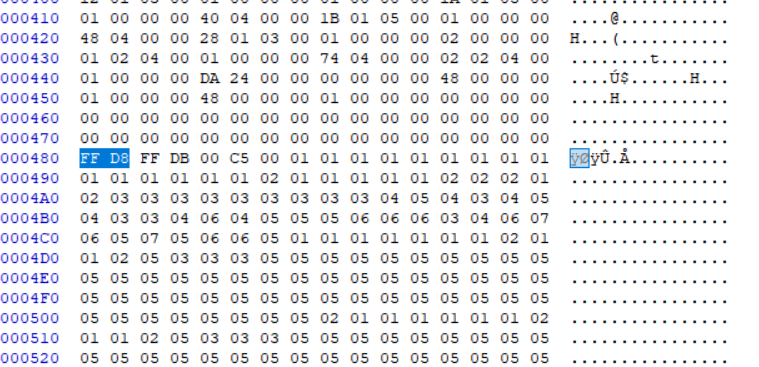

가장 처음에는, 스테가노그래피를 의심해봤다. 그래서 online으로 스테가노그래피 해독을 지원하는 사이트 여러 곳에 넣어보고 돌려봤더니, 뭐 나오는게 없었다. 그래서 HxD로 까봤더니,

다수의 jpg 시그니처가 존재했다. (FF D8)

그래서 수동으로 하기는 귀찮아서, Winhex로 파일 카빙을 진행했더니, 대략 30개의 jpg 파일이 추출된다. 그럼 사진을 조합해서 키를 알아낼 수 있었다.