Databricks는 기업들이 데이터 및 AI 워크로드를 효율적으로 실행할 수 있도록 하는 클라우드 기반 데이터 플랫폼입니다. 이 가이드에서는 Databricks에 로그인하는 다양한 방법과 SSO(Single Sign-On)를 연동하는 방법에 대해 자세히 알아보겠습니다.

Databricks 로그인 방법

Databricks에 로그인하는 방법은 여러 가지가 있습니다:

1. 이메일 주소 및 비밀번호 로그인

기본적인 로그인 방법으로, Databricks 계정에 등록된 이메일과 비밀번호를 사용합니다.

참고: Databricks는 보안 강화를 위해 비밀번호 로그인 방식보다는 SSO 사용을 권장하고 있습니다.

2. SSO(Single Sign-On) 로그인

조직에서 SSO를 구성한 경우, 기업 계정 자격 증명을 사용하여 Databricks에 로그인할 수 있습니다. 조직의 ID 제공자(Microsoft Entra ID, Okta 등)를 통해 인증이 이루어집니다.

3. 외부 ID 제공자를 통한 로그인

Google, Microsoft 등의 외부 계정을 사용하여 로그인할 수도 있습니다. 이 기능은 관리자가 설정해야 합니다.

SSO 연동 개요

SSO(Single Sign-On)는 사용자가 하나의 로그인 자격 증명으로 여러 애플리케이션에 접근할 수 있게 해주는 인증 방식입니다. Databricks에서 SSO를 설정하면 다음과 같은 이점이 있습니다:

- 보안 강화: 중앙 집중식 인증으로 보안 정책 일관성 유지

- 사용자 경험 개선: 한 번의 로그인으로 여러 서비스 접근 가능

- 관리 효율성: 계정 관리 및 액세스 제어 단순화

Databricks는 다음 두 가지 주요 SSO 프로토콜을 지원합니다:

- SAML 2.0: 보안 어설션 마크업 언어(Security Assertion Markup Language)

- OIDC(OpenID Connect): OAuth 2.0 기반의 인증 프로토콜

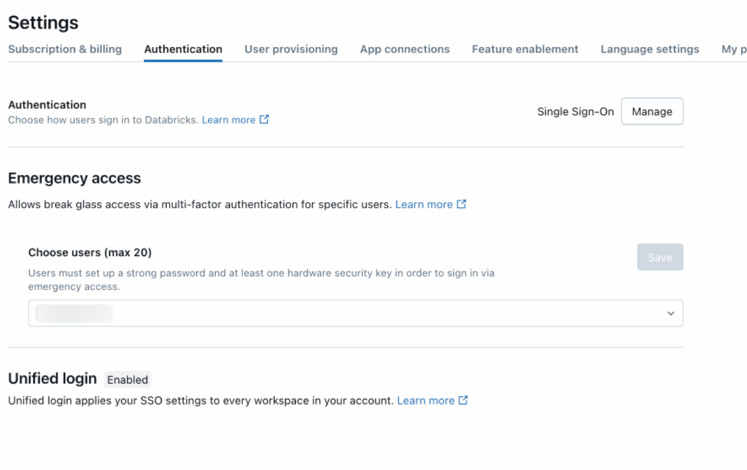

통합 로그인(Unified Login)

2023년 6월 21일 이후에 생성된 계정은 기본적으로 '통합 로그인'이 활성화되어 있습니다. 이는 하나의 SSO 구성이 계정 전체와 모든 Databricks 작업 공간에서 사용된다는 의미입니다.

Microsoft Entra ID(Azure AD)로 SSO 연동하기

Microsoft Entra ID(이전의 Azure Active Directory)는 많은 기업에서 사용하는 클라우드 기반 ID 및 액세스 관리 서비스입니다. Databricks와 Microsoft Entra ID의 연동 방법을 알아보겠습니다.

OIDC를 사용한 Microsoft Entra ID SSO 설정

-

계정 콘솔에 로그인

- 계정 관리자로 계정 콘솔에 로그인하고 사이드바에서 설정 아이콘을 클릭합니다.

- 인증 탭을 클릭합니다.

- 인증 옆의 관리를 클릭합니다.

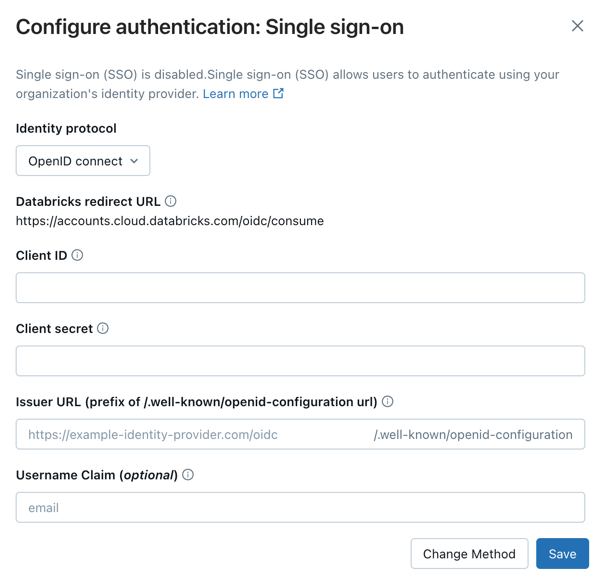

- ID 제공자로 단일 로그인을 선택합니다.

- 계속을 클릭합니다.

- ID 프로토콜에서 OpenID Connect를 선택합니다.

- 인증 탭에서 Databricks 리디렉션 URL 값을 기록해 둡니다.

-

Microsoft Entra ID 애플리케이션 생성

- Azure 포털에 관리자로 로그인합니다.

- Microsoft Entra ID를 클릭하고 왼쪽 창에서 앱 등록을 클릭합니다.

- 새 등록을 클릭합니다.

- 이름을 입력합니다.

- 지원되는 계정 유형에서 이 조직 디렉터리의 계정만을 선택합니다.

- 리디렉션 URI에서 웹을 선택하고 앞서 기록한 Databricks 리디렉션 URL 값을 붙여넣습니다.

- 등록을 클릭합니다.

-

Microsoft Entra ID 애플리케이션 정보 수집

- 필수 아래에서 애플리케이션(클라이언트) ID를 복사합니다.

- 엔드포인트를 클릭합니다.

- OpenID Connect 메타데이터 문서 아래의 URL을 복사합니다.

- 왼쪽 창에서 인증서 및 비밀을 클릭합니다.

- + 새 클라이언트 비밀을 클릭합니다.

- 설명을 입력하고 만료 기간을 선택합니다.

- 추가를 클릭합니다.

- 비밀 값을 복사합니다.

-

Databricks SSO 구성 완료

- Databricks 계정 콘솔 인증 페이지로 돌아가 ID 제공자 애플리케이션에서 복사한 값을 클라이언트 ID, 클라이언트 비밀, OpenID 발급자 URL 필드에 입력합니다. URL 끝의

/.well-known/openid-configuration을 제거합니다. - 선택적으로 사용자 Databricks 사용자 이름으로

email이외의 클레임을 사용하려면 사용자 이름 클레임에 클레임 이름을 입력합니다.

- Databricks 계정 콘솔 인증 페이지로 돌아가 ID 제공자 애플리케이션에서 복사한 값을 클라이언트 ID, 클라이언트 비밀, OpenID 발급자 URL 필드에 입력합니다. URL 끝의

-

SSO 테스트 및 활성화

- 저장을 클릭합니다.

- SSO 테스트를 클릭하여 SSO 구성이 제대로 작동하는지 확인합니다.

- SSO 활성화를 클릭하여 계정에 대한 단일 로그인을 활성화합니다.

- SSO로 계정 콘솔 로그인을 테스트합니다.

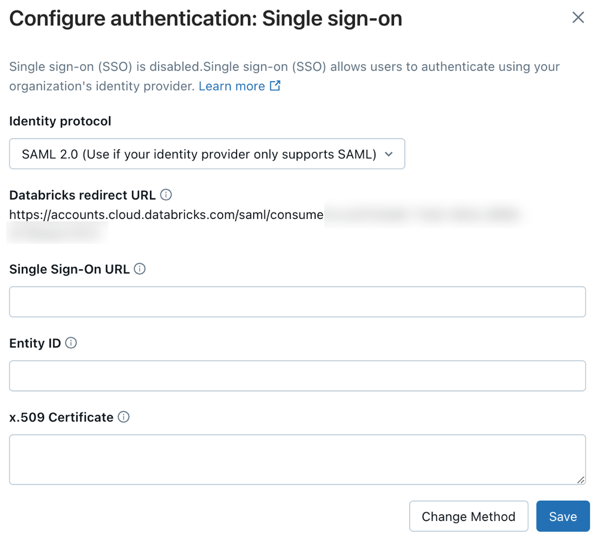

SAML을 사용한 Microsoft Entra ID SSO 설정

-

계정 콘솔에서 SAML 옵션 선택

- 계정 관리자로 계정 콘솔에 로그인하고 설정으로 이동합니다.

- ID 프로토콜에서 SAML 2.0을 선택합니다.

- 인증 탭에서 Databricks 리디렉션 URL 값을 기록해 둡니다.

-

Microsoft Entra ID에서 Enterprise 애플리케이션 생성

- Azure 포털에 관리자로 로그인합니다.

- Enterprise 애플리케이션을 선택하고 새 애플리케이션을 클릭합니다.

- 자체 애플리케이션 만들기를 클릭합니다.

- 이름을 입력합니다.

- 갤러리에서 찾을 수 없는 다른 애플리케이션 통합을 선택합니다.

-

SAML 구성 완료

- 애플리케이션의 속성 창에서 단일 로그온 설정을 클릭합니다.

- SAML을 클릭하여 SAML 인증을 위한 애플리케이션을 구성합니다.

- 기본 SAML 구성 옆의 편집을 클릭합니다.

- 엔티티 ID를 Databricks SSO 구성 페이지에서 얻은 Databricks SAML URL로 설정합니다.

- 회신 URL을 Databricks SAML URL로 설정합니다.

- SAML 서명 인증서 옆의 편집을 클릭합니다.

- 서명 옵션 드롭다운 목록에서 SAML 응답 및 어설션 서명을 선택하고 보안 강화를 위해 서명 알고리즘을 SHA-256으로 설정합니다.

- 특성 및 클레임에서 편집을 클릭합니다.

- 고유 사용자 식별자(이름 ID) 필드를

user.mail로 설정합니다. - SAML 인증서 아래의 인증서(Base64) 옆에서 다운로드를 클릭합니다.

- 텍스트 편집기에서

.cer파일을 열고 파일 내용을 복사합니다. - Azure 포털의 Microsoft Entra ID SAML 툴킷 설정 아래에서 로그인 URL과 Microsoft Entra ID 식별자를 복사하여 저장합니다.

-

Databricks에서 SAML 구성 완료

- 단일 로그온 URL을 Microsoft Entra ID의 로그인 URL로 설정합니다.

- ID 제공자 엔티티 ID를 Microsoft Entra ID의 Microsoft Entra ID 식별자로 설정합니다.

- x.509 인증서를 인증서 시작 및 끝 마커를 포함하여 Microsoft Entra ID x.509 인증서로 설정합니다.

- 저장을 클릭합니다.

- SSO 테스트를 클릭한 다음 SSO 활성화를 클릭합니다.

Okta로 SSO 연동하기

Okta는 기업용 ID 및 액세스 관리 서비스로, Databricks와의 연동이 간편합니다.

Okta SSO 연동 단계

- Okta에서 애플리케이션 추가

- Okta 관리자 대시보드에 로그인합니다.

- 애플리케이션 > 애플리케이션 > 애플리케이션 추가를 클릭합니다.

- "Databricks"를 검색하거나 SAML 2.0 애플리케이션 생성을 선택합니다.

- Databricks에서 SAML 정보 수집

- Databricks 관리자 계정으로 로그인합니다.

- 설정 > 관리 콘솔 > 단일 로그온으로 이동합니다.

- Databricks SAML URL을 복사합니다.

- Okta에서 SAML 구성

- Okta의 Databricks 애플리케이션 설정에서 로그온 탭을 선택하고 편집을 클릭합니다.

- 고급 로그온 설정 섹션으로 스크롤합니다.

- 다음 값을 설정합니다:

- Single sign-on URL: Databricks SAML URL 입력

- Audience URI (SP Entity ID): Databricks SAML URL 입력

- Name ID format: EmailAddress

- Application username: Email

- Databricks에서 Okta 정보 구성

- Databricks 관리 콘솔의 단일 로그온 섹션으로 돌아갑니다.

- 다음 값을 입력합니다:

- Identity Provider Entity ID: Okta에서 제공하는 Issuer URL

- Single Sign-On URL: Okta에서 제공하는 SAML SSO URL

- x.509 Certificate: Okta에서 다운로드한 인증서 내용

- SSO 활성화 및 테스트

- SSO 활성화를 클릭합니다.

- 선택적으로 자동 사용자 생성 허용을 클릭합니다.

- 로그아웃하고 SSO 로그인을 테스트합니다.

기타 SSO 제공자 연동하기

Databricks는 다양한 SSO 제공자와의 연동을 지원합니다:

OneLogin

- OneLogin 관리자 대시보드에서 Databricks 앱을 추가합니다.

- Databricks SAML URL을 OneLogin 구성에 입력합니다.

- OneLogin에서 생성된 SAML 정보를 Databricks에 구성합니다.

AWS IAM Identity Center

- AWS IAM Identity Center에서 사용자 지정 SAML 2.0 애플리케이션을 생성합니다.

- Databricks SAML URL을 ACS URL 및 애플리케이션 대상 URL로 설정합니다.

- AWS IAM Identity Center에서 생성된 SAML 정보를 Databricks에 구성합니다.

Keycloak

- Keycloak 관리 콘솔에서 새 클라이언트를 생성합니다.

- 클라이언트 프로토콜을 SAML로 설정합니다.

- Databricks SAML URL을 클라이언트 SAML 엔드포인트로 구성합니다.

- Keycloak에서 생성된 SAML 정보를 Databricks에 구성합니다.

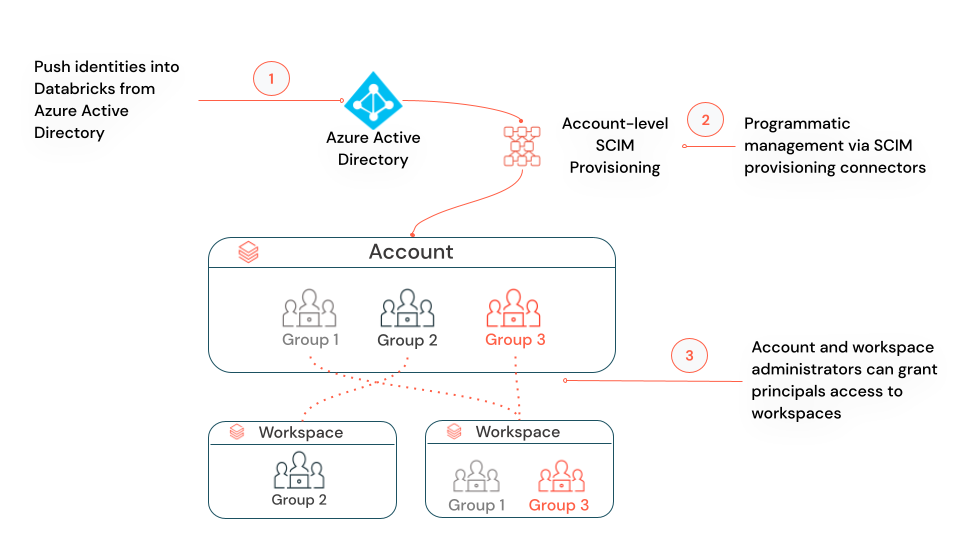

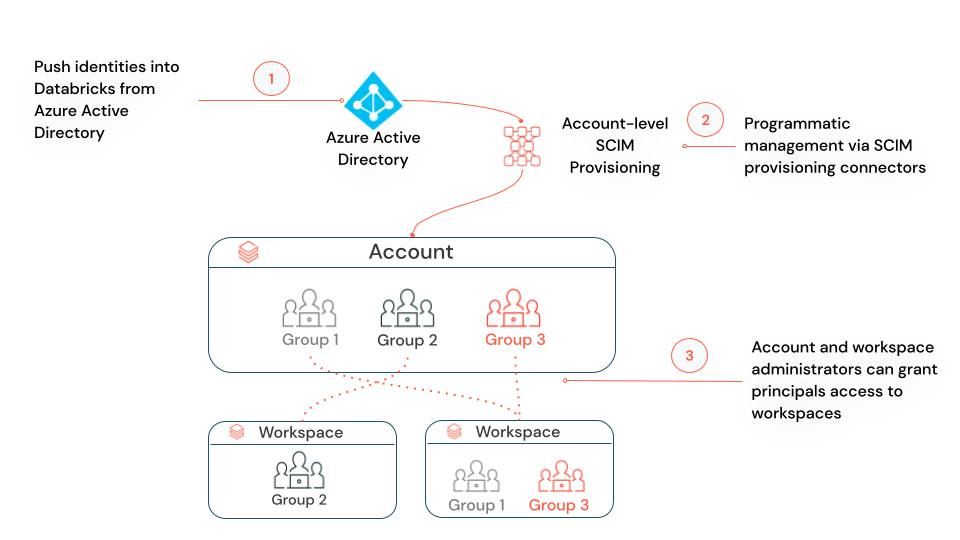

SCIM을 통한 사용자 및 그룹 동기화

SSO 설정 후에는 SCIM(System for Cross-domain Identity Management)을 사용하여 ID 제공자에서 Databricks로 사용자 및 그룹을 자동으로 동기화하는 것이 좋습니다.

SCIM을 사용하면 다음과 같은 이점이 있습니다:

- 자동 사용자 프로비저닝 및 디프로비저닝

- 그룹 멤버십 자동 업데이트

- 중앙 집중식 사용자 액세스 관리

비상 액세스 설정

계정 수준 SSO가 활성화되면 모든 사용자(관리자 포함)는 SSO를 사용하여 Databricks에 로그인해야 합니다. 잠금을 방지하기 위해 최대 20명의 사용자에게 비상 액세스를 설정할 수 있습니다. 비상 액세스가 선택된 사용자는 사용자 이름과 비밀번호 및 보안 키를 사용하여 로그인할 수 있습니다.

자주 묻는 질문

Q: Databricks에서 SSO를 구성할 때 가장 일반적인 문제는 무엇인가요?

A: 가장 일반적인 문제는 다음과 같습니다:

- 인증서 형식 오류(시작 및 끝 마커 누락)

- 잘못된 SAML 속성 매핑

- 잘못된 리디렉션 URL 구성

- ID 제공자에서 필요한 권한이 할당되지 않음

Q: Databricks 통합 로그인이란 무엇인가요?

A: 통합 로그인은 계정 콘솔 SSO 구성을 Databricks 작업 공간에서도 사용할 수 있게 해주는 기능입니다. 2023년 6월 21일 이후에 생성된 계정은 기본적으로 활성화되어 있으며 비활성화할 수 없습니다.

Q: Databricks에 사용자가 로그인하려면 어떤 설정이 필요한가요?

A: 사용자가 로그인하려면 Databricks에 추가되어야 합니다. SCIM 프로비저닝을 사용하여 ID 제공자에서 사용자 및 그룹을 자동으로 동기화하는 것이 좋습니다.

Q: 다른 사용자 이름 클레임을 사용하여 Databricks 사용자 이름을 할당할 수 있나요?

A: 예, OIDC 구성에서 기본 이메일 대신 다른 클레임을 사용하도록 설정할 수 있습니다. Microsoft Entra ID의 경우 애플리케이션 매니페스트에서 acceptMappedClaims 값을 true로 변경한 다음 새 클레임을 추가할 수 있습니다.

Q: SSO 구성 중에 잠기지 않으려면 어떻게 해야 하나요?

A: SSO 테스트 중 잠금을 방지하기 위해 Databricks는 다른 브라우저 창에서 계정 콘솔을 열어두는 것을 권장합니다. 또한 보안 키로 비상 액세스를 구성하여 잠금을 방지할 수 있습니다.

이 가이드가 Databricks 로그인 방법과 SSO 연동에 대한 이해를 돕는 데 유용하기를 바랍니다. 조직의 ID 인프라와 요구 사항에 맞는 방법을 선택하여 구현하세요.