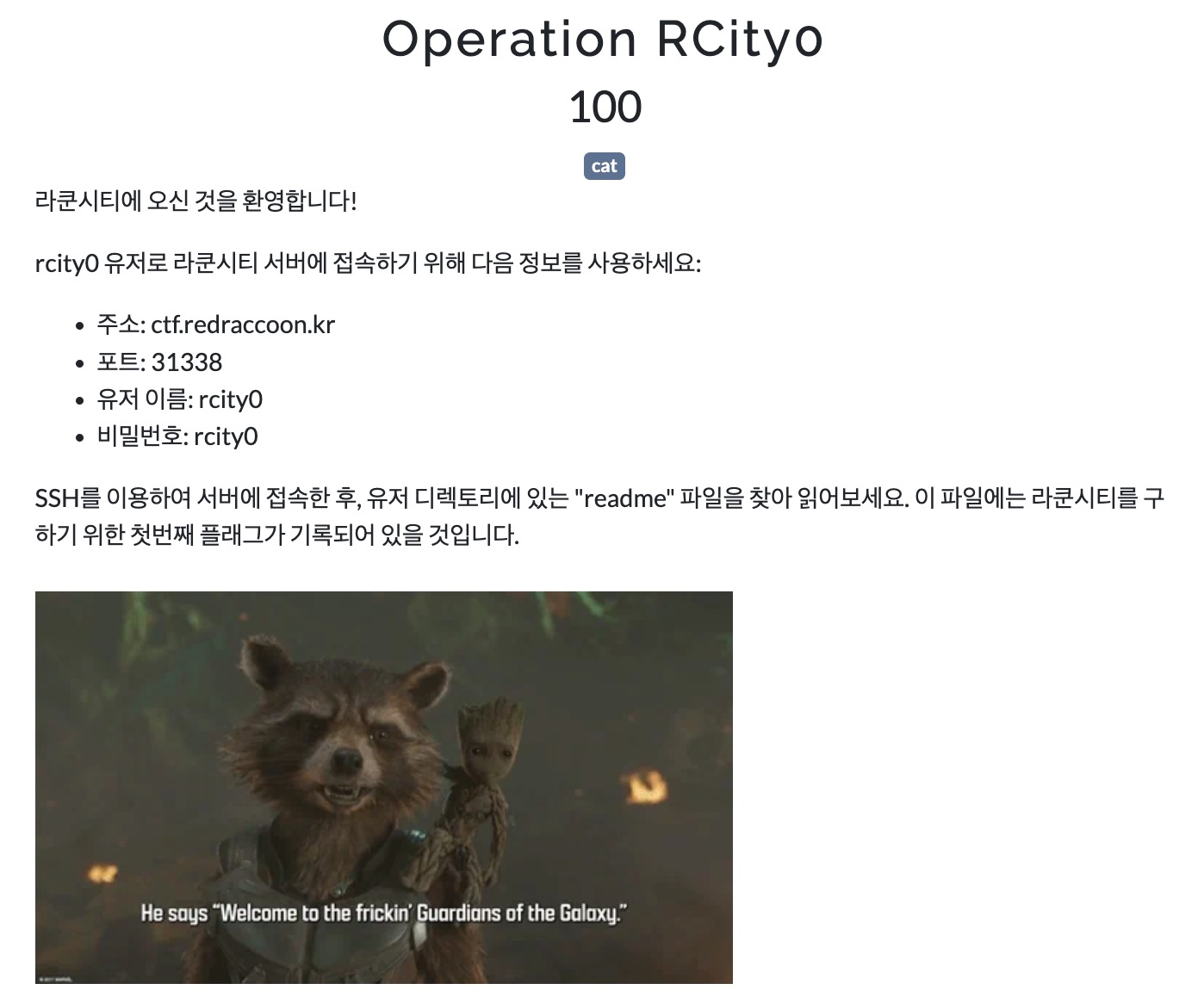

주소 : ctf.redraccoon.kr

포트 : 31338

패스워드 : 이전 문제의 플래그 값RCity0

0번 문제, SSH를 접속해 readme 파일을 읽어보자!

ls -alf 명령어를 사용해 디렉터리를 읽어보니 플래그 파일이 있다.

cat 명령어를 사용해 파일을 읽어보니 플래그가 존재한다.

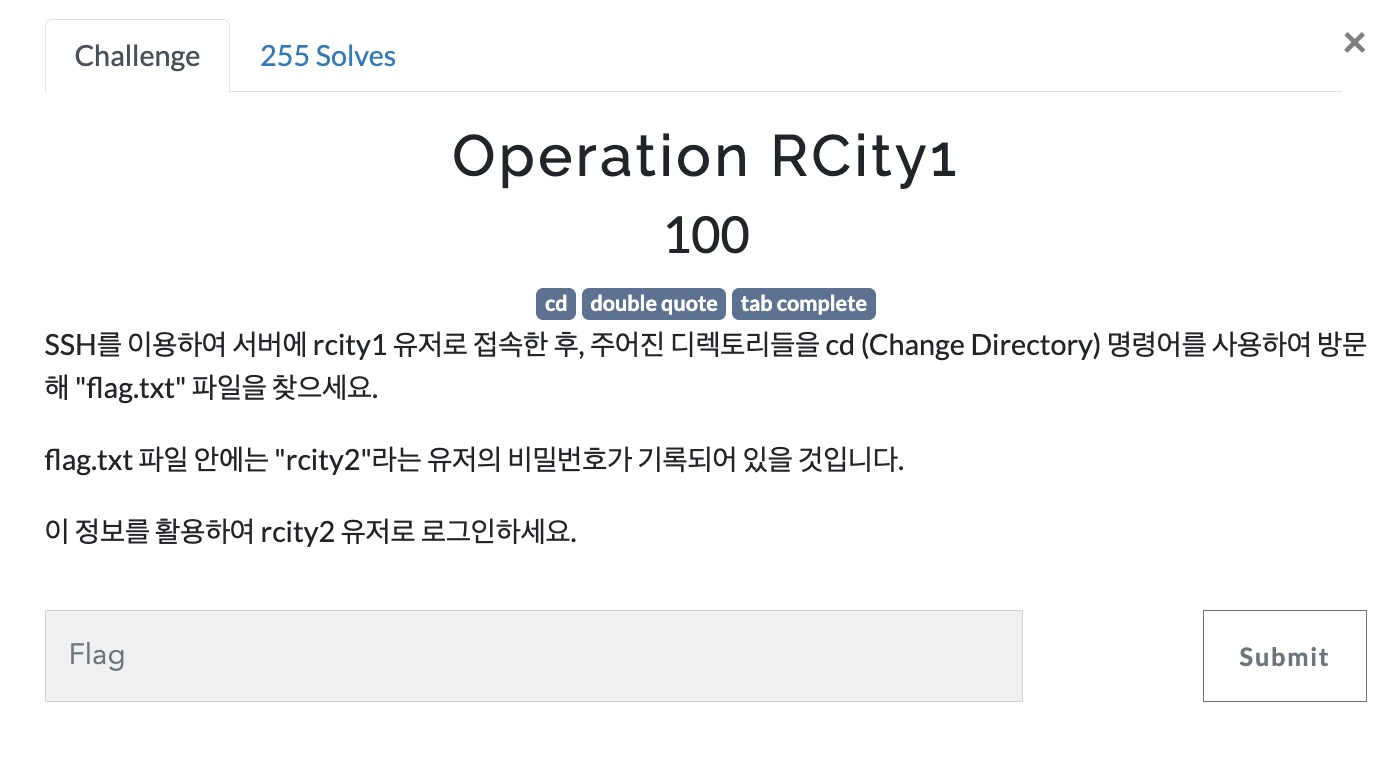

RCity1

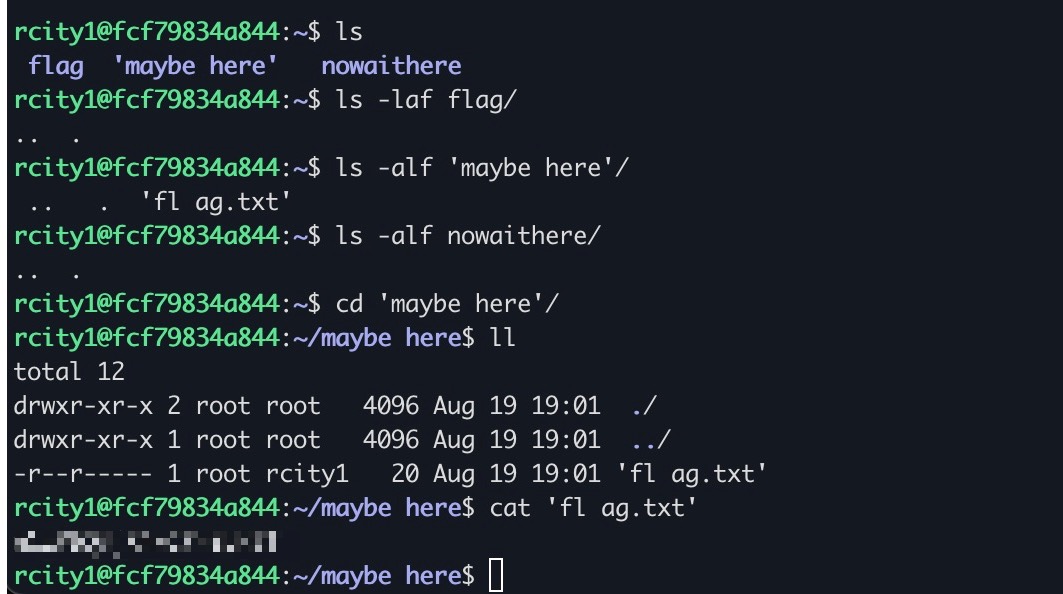

ls 명령어를 사용해 디렉터리를 읽은 결과, 'maybe here' 디렉터리에 flag 파일이 존재한다.

cd 명령어로 이동해 플래그 파일을 읽어 플래그 값을 획득한다.

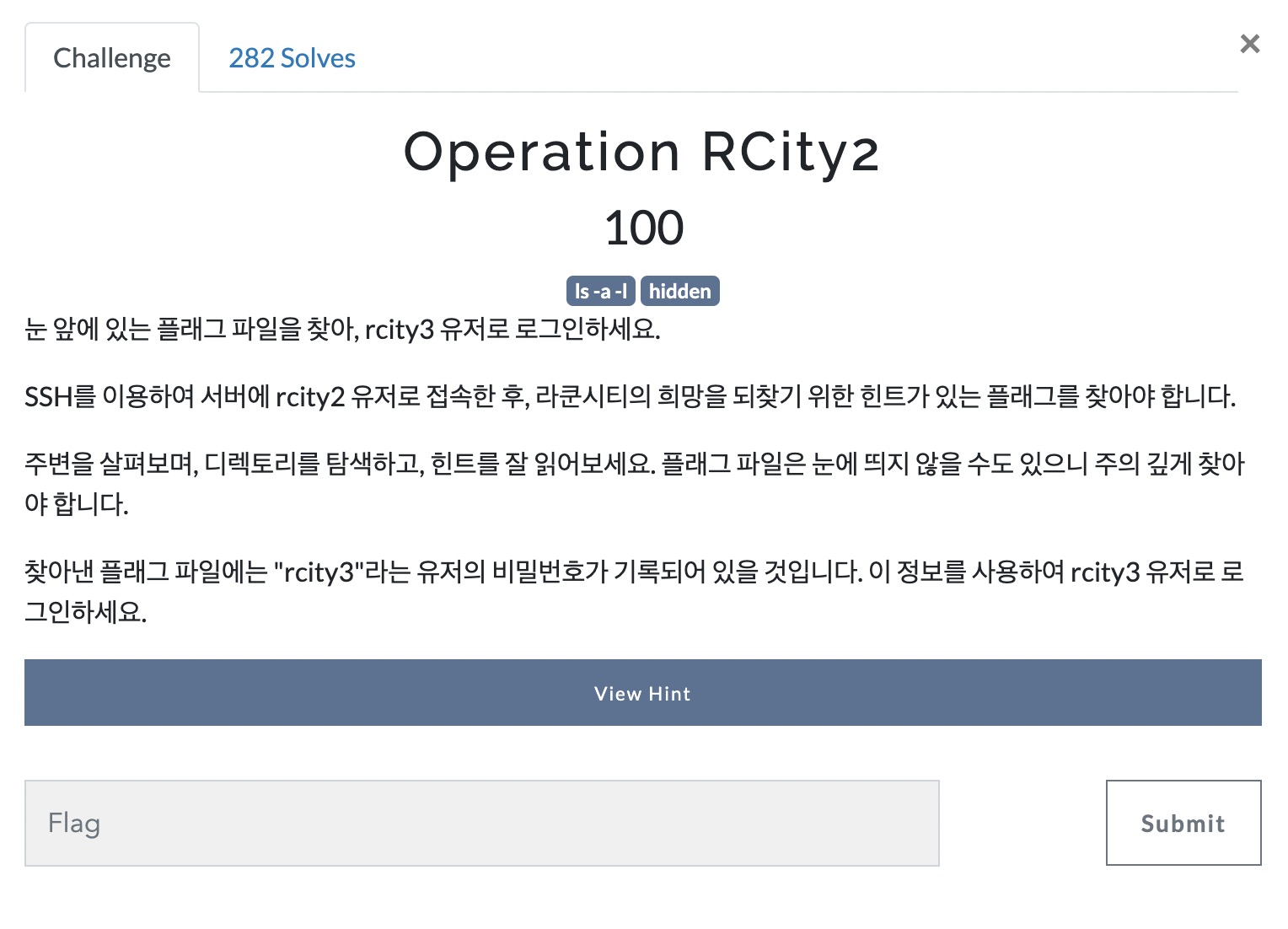

RCity2

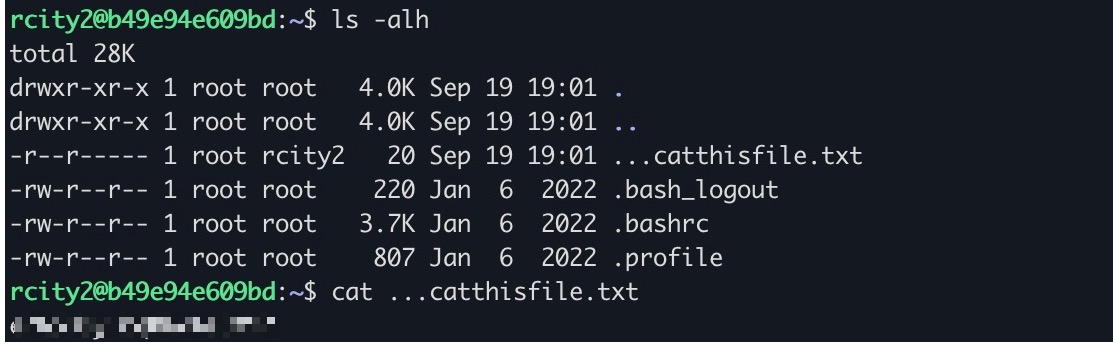

ls -alh 명령어를 사용해 숨김 파일을 확인한다.

cat 명령어를 사용해 숨김 파일을 읽은 결과, 플래그 값을 획득하였다.

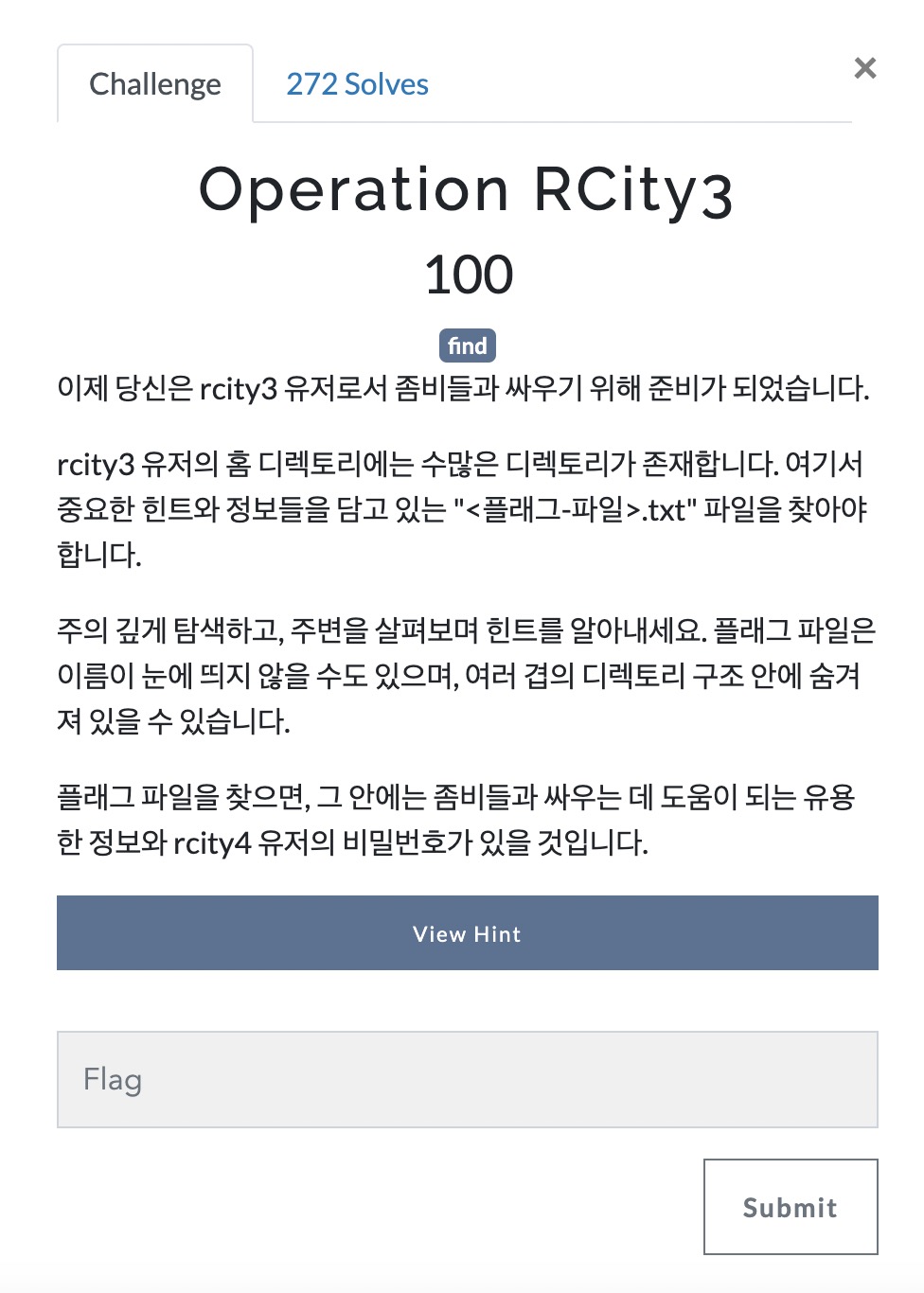

RCity3

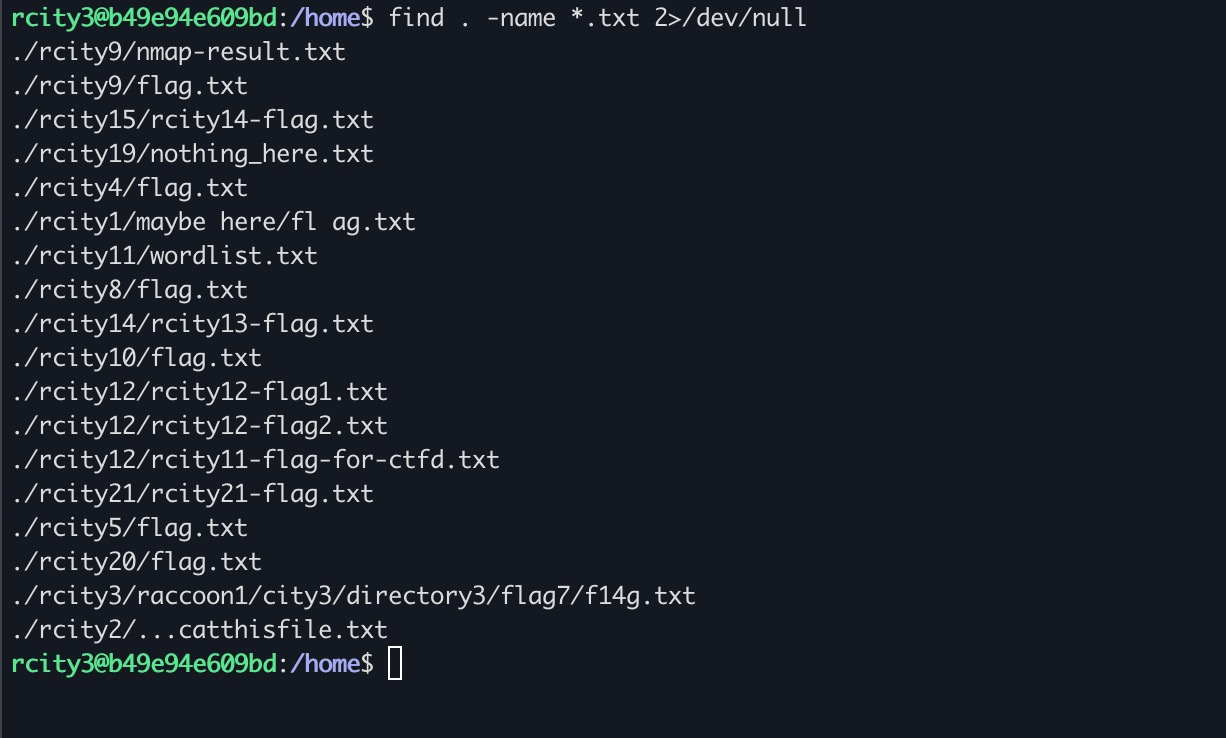

find 명령어를 사용해 텍스트 파일을 찾아보니 수 많은 flag 파일이 존재한다.

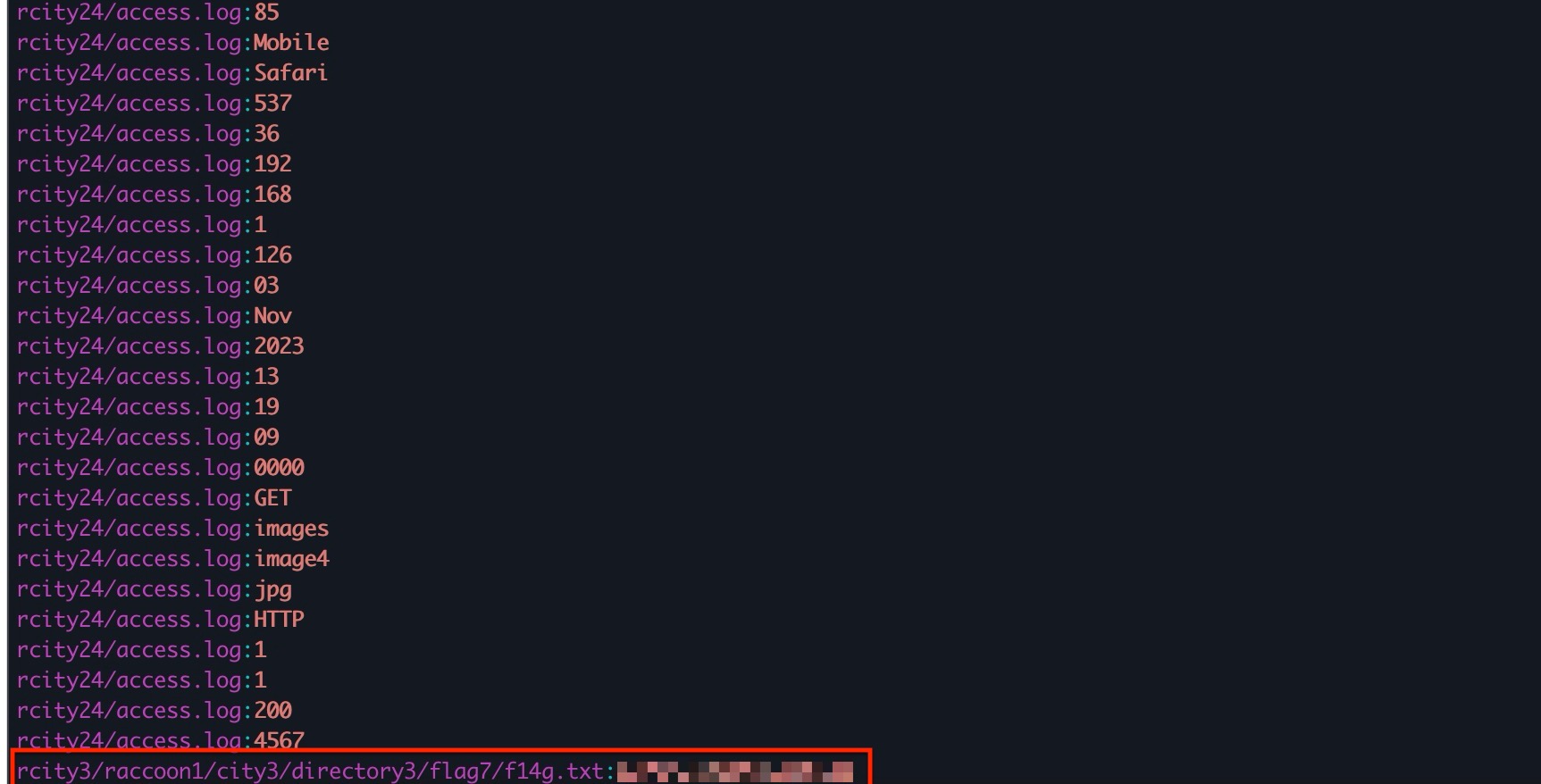

플래그 값은 알파벳과 숫자로 구성되어 있다. grep 명령어의 Ero 옵션을 사용해 알파벳과 숫자로 구성된 문자열을 찾도록 한다. 명령어는 아래와 같다.

grep -Ero [a-zA-Z0-9]+ rcity*/* 2>/dev/null

-E : 확장된 정규 표현식 사용

-o : 매칭된 패턴만 출력

-r : 재귀검색, 하위 디렉터리의 파일까지 검색

grep 명령어 실행 결과, 플래그 값을 획득하였다.

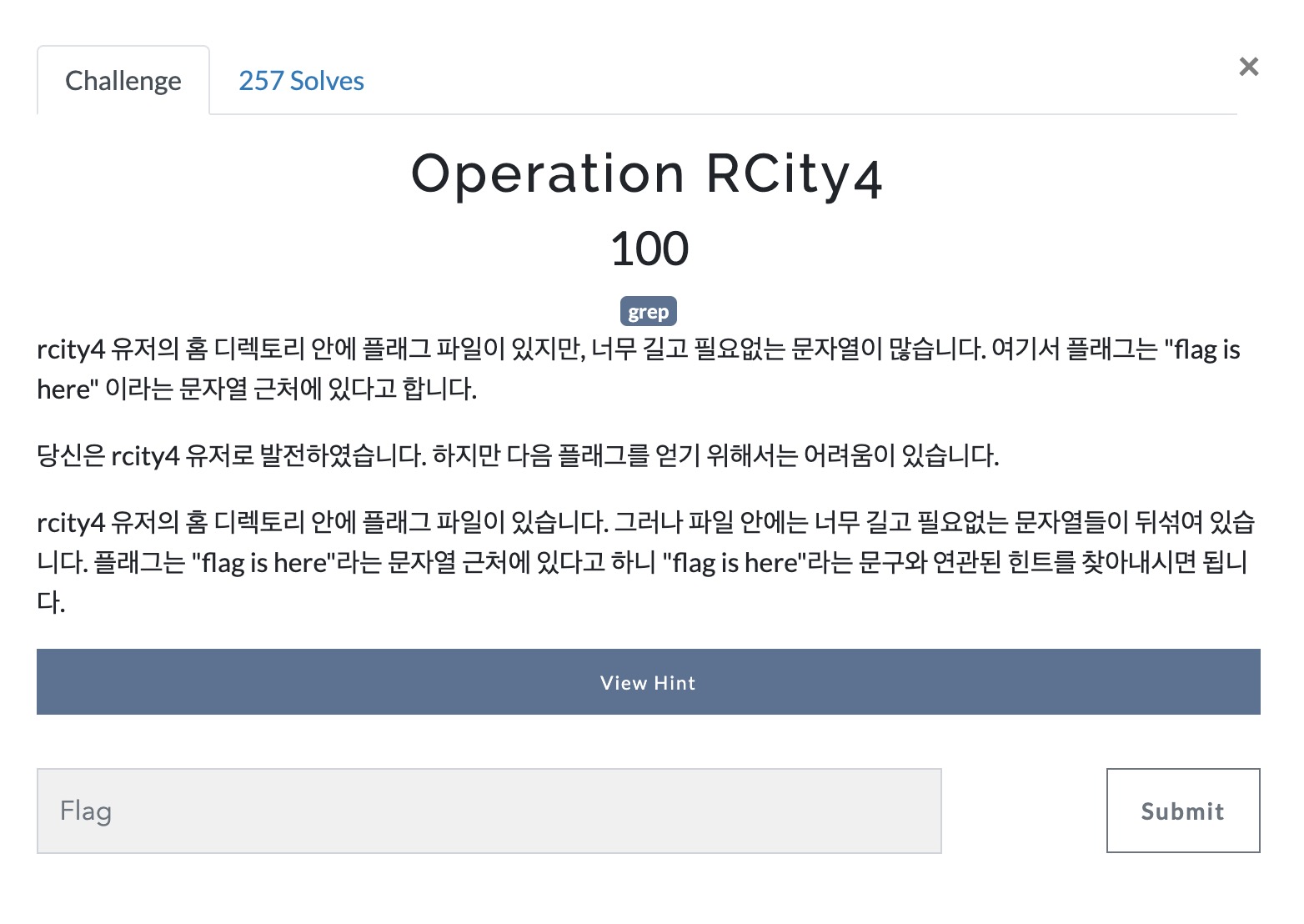

RCity4

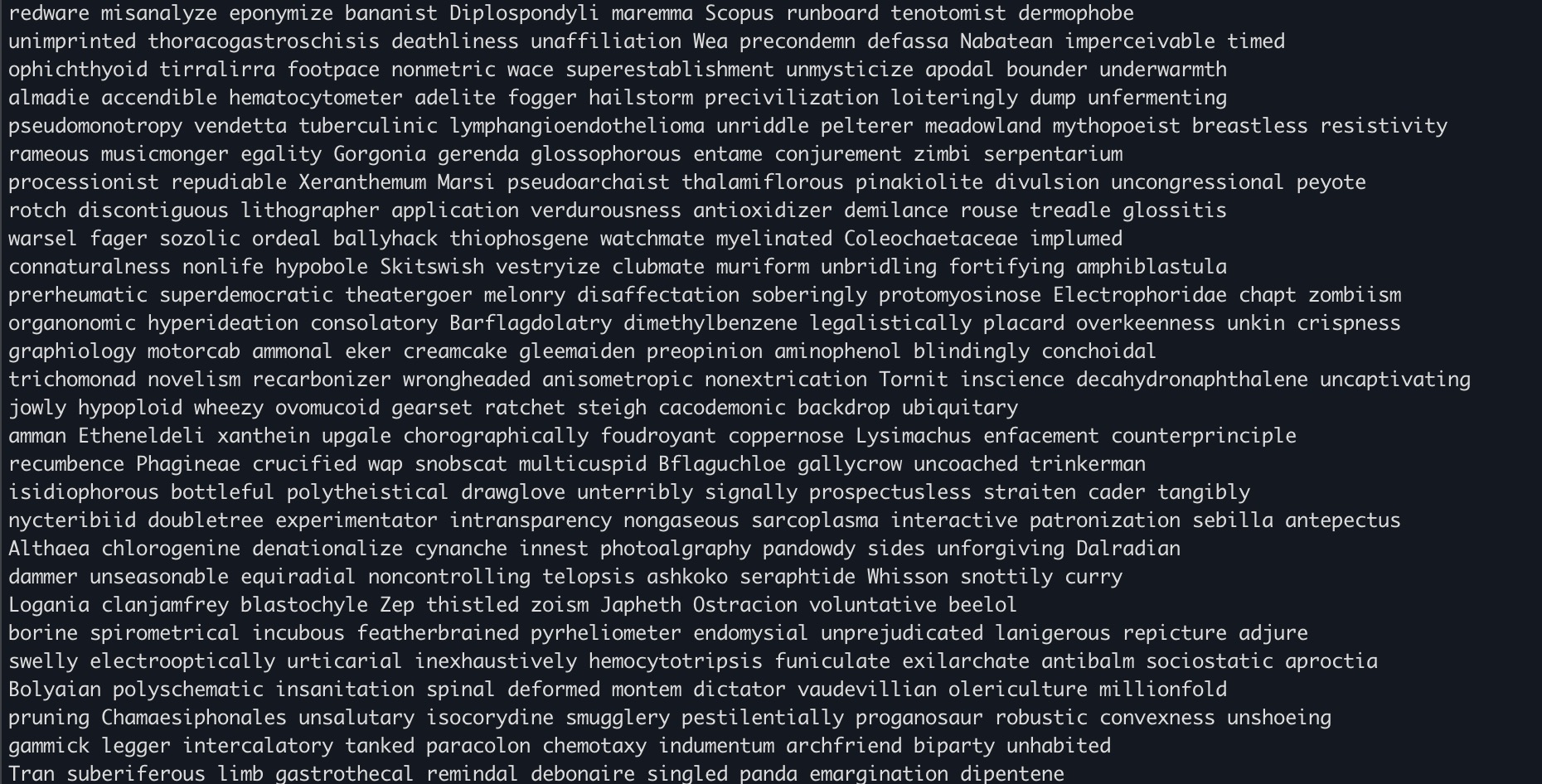

플래그 파일을 읽었으나 파일 내용이 너무 많다.

힌트를 보니 'flag is here' 문자열은 대소문자를 구분하지 않는다.

grep의 i 옵션을 사용하자.

-o 옵션을 사용하면 찾는 문자열만 출력하기 때문에 o 옵션을 제외하고 검색해야 한다.

grep -Ei 명령어를 사용한 결과, 플래그 값을 획득하였다.

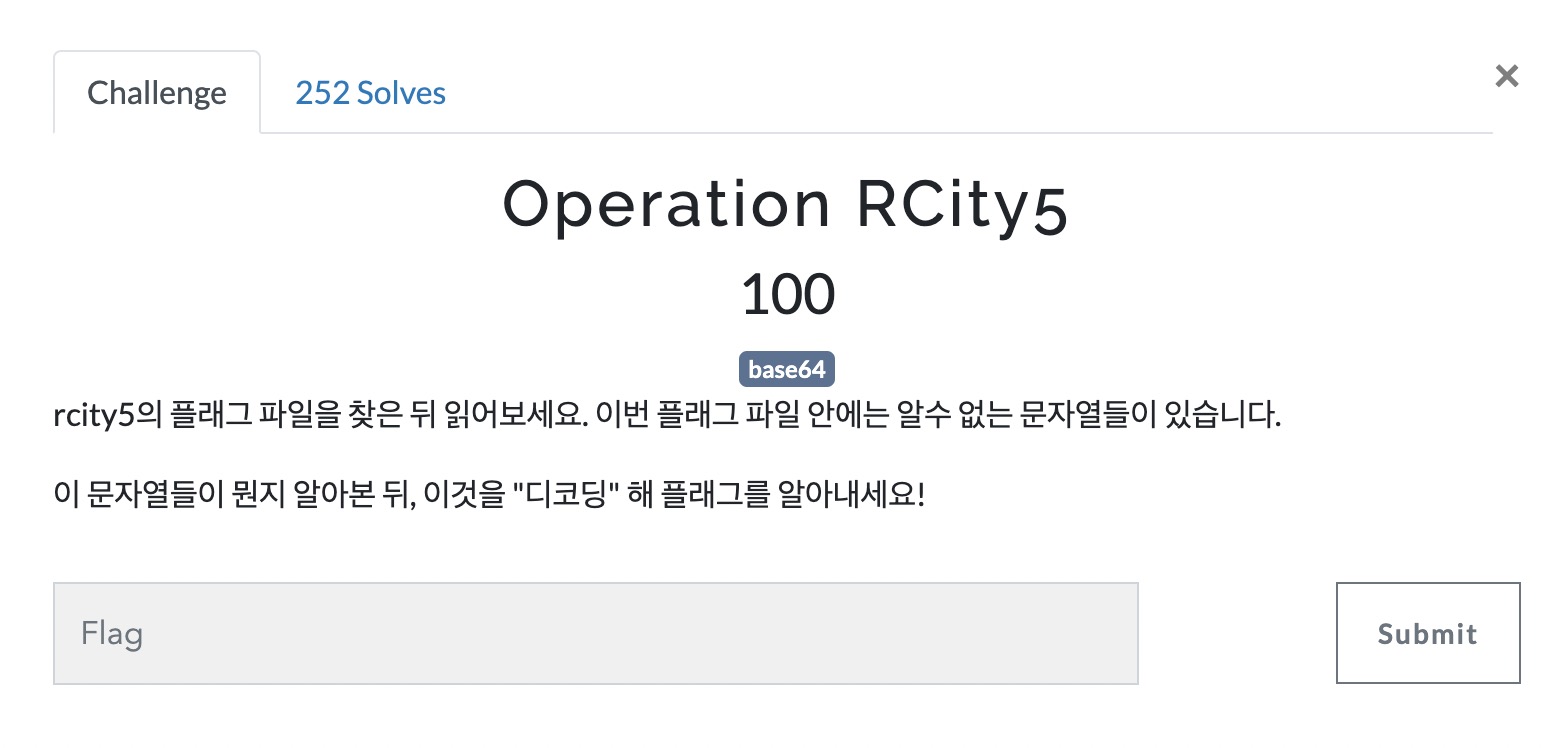

RCity5

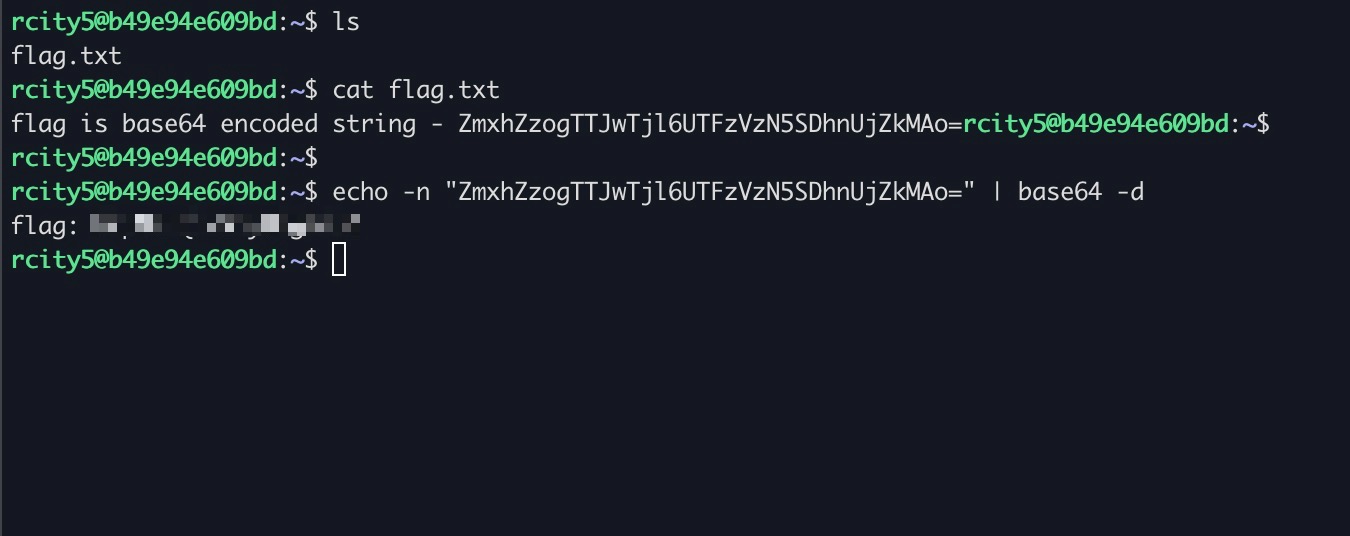

파일을 읽어보니 플래그 값이 base64 인코딩 되어있다고 한다.

인코딩된 값을 base64로 디코딩한 결과 플래그 값을 획득하였다.